如今,随着网络犯罪即服务(CaaS)市场规模的快速增长以及生成式人工智能(Generative AI)技术的横空出世,网络犯罪分子的攻击手段比以往更加便捷,甚至仅需“一次点击”即可轻松快速发动攻击。如此一来,攻击者们将愈加依赖各自工具箱中的新技术和新功能,无需“埋头苦干”,便可让攻击效率“事半功倍”。

近日,Fortinet D-Team攻防团队首席安全顾问曹建华在“FortiGuard Labs:2024网络安全威胁趋势及预测”的在线直播中,与观众深入探讨APT(高级持续性网络犯罪)的新时代,探究人工智能对攻击态势的影响,并分享 2024 年值得关注的最新威胁趋势,以及增强应对威胁态势演进的整体防御弹性等前沿内容。

威胁回顾

以往流行如今变本加厉

多年来,Fortinet一直在探讨和研究多种流行的攻击趋势,并在历年《网络威胁趋势预测报告》中预测这些战术在未来将如何演进。例如,Fortinet曾观察到APT变得更加复杂且更具针对性、网络犯罪集团之间的“地盘争夺战”愈加激烈以及人工智能应用于攻击战术的巨大变革。以下是曹建华对 Fortinet 在2021~2023 年一些关键预测的复盘,这些预测不但被一一验证,未来仍然是值得重点关注的领域。

01.开启APT网络犯罪新时代

过去几年间,Fortinet曾预测“新漏洞的增长加之更多的攻击前侦查活动,将令网络犯罪即服务(CaaS)模式如虎添翼,其市场规模必将持续扩张”。遗憾的是,这种预测已成为现实。数据证明,APT 活动正呈持续上升趋势。未来更多 APT 组织将逐渐“觉醒”且更加活跃,网络犯罪集团也将继续提高攻击目标的多样性。

02.网络犯罪地盘争夺战日盛

几年前,Fortinet曾预测网络犯罪集团之间会出现地盘争夺战,多个攻击者将瞄准同一目标。如今这一戏码正如火如荼地上演。犯罪团伙利用竞争对手最初执行的相同攻击手段发动新一轮攻击成为趋势。同时,鉴于凭证窃取可令威胁攻击者获取高额回报,Fortinet预测,依赖凭据窃取和初始访问经纪服务产品的攻击趋势将在未来持续攀升。

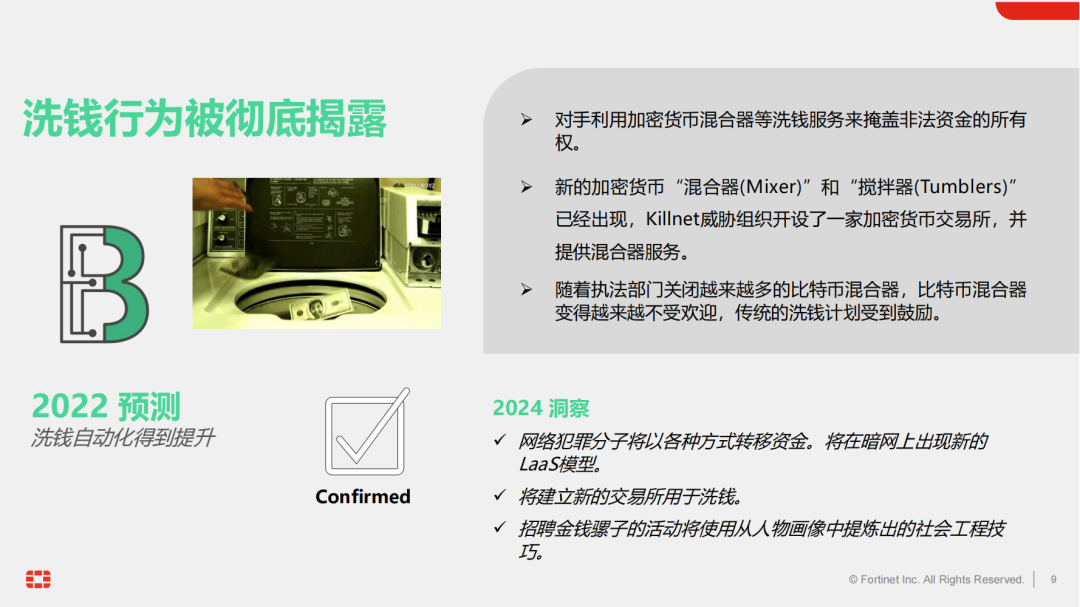

03.更新的洗钱模式将要到来

Fortinet曾预测,网络犯罪分子将利用洗钱即服务(LaaS)模式“洗白”不法之财。不出所料,许多攻击者利用此类服务大肆“洗钱”。近年来,全球各地管理部门针对各类新兴洗钱服务的捣毁行动日渐普遍,其受欢迎程度也因此逐渐下降。Fortinet预测未来将出现更新的洗钱模式。

04.AI渗透入所有攻击阶段

人工智能武器化“来势汹汹”,支持攻击者以更高效、更快捷的方式强化每个攻击阶段,令本已战火肆虐的威胁局势雪上加霜。正如Fortinet所预测,网络犯罪分子正大肆滥用人工智能技术以应用于多种形式的恶意活动。但攻击者并未就此止步,Fortinet预测,2024年以及未来网络犯罪分子将以人们尚未发现的其他方式充分利用 AI。

威胁预测

值得关注的独特攻击趋势

未来,网络犯罪分子将继续依赖最受欢迎的特定战术,屡屡达成其非法勾当。然而,与以往相比,现代攻击者已手握品类繁多的作案工具,包括日益增多的 CaaS 产品和 AI 驱动的先进技术,助其在攻击链的每个阶段更智能、更迅速地发起有效攻击。随着网络犯罪行业的不断演进,Fortinet预测 2024 年及未来将呈现以下几种全新的攻击趋势,全球各地的安全团队需对此保持高度警惕。

01.聚焦关键产业更具破坏性

在利益驱使下,网络犯罪分子将更加猖狂,且抱着“要么出众,要么出局”的心态,争相扩大目标列表和Playbook。而且,不法分子还将继续追逐“高额获利”,将攻击目标转向医疗保健、公用事业、制造业和金融业等关键基础设施行业。除了将目光投向更高价值目标外,其 Playbook将变得更加激进和更具破坏性。

02.零日漏洞非法获利新时代

软件漏洞为网络犯罪分子提供了无数可乘之机,而零日漏洞杀伤力更是难以想象,这也意味着其价值更高。鉴于此,Fortinet预测将出现“零日经纪人”这种角色,也将导致越来越多的零日漏洞不会被公开披露,而是用于交易。这种现象将成为网络犯罪分子扩展攻势的有效路径,并通过协同配合的攻击活动挖掘更广泛的攻击面。

03.内部攻击游戏真假难辨

许多企业正着手升级安全控制措施,使攻击者更难以从外部渗透至企业网络,迫使网络犯罪分子寻找新的方法达成入侵目的。Fortinet预测,攻击者将继续在战术、侦察和武器化方面转向攻击链的左侧战术,比如从目标组织内部招募人员协助其完成初始访问。这种“招募”有可能是攻击者借助AI欺骗内部员工,也有可能有些员工出于利益与网络犯罪分子合作,真假难辨。

04.来自太空的连接攻击面

今天,不仅是5G,手机卫星通话已经平民化。得益于网络连接的便利性,未来几年,数十亿台设备将上线,成为攻击者的诱人目标。因此,Fortinet预计网络犯罪分子未来将更大程度地利用基于卫星的攻击,这可能很容易扰乱石油和天然气、运输、公共安全和医疗保健等关键行业。

破局之道

增强网络防御弹性谋全局

可以确定的是,未来网络犯罪分子将持续寻找更新、更复杂的方法入侵组织。尽管如此,我们仍可在数字世界中采取各项应对举措,更快速精准地预测并挫败其下一步行动,包括从加强公私合作到制定更严格的事件报告标准等。

网络犯罪关乎每一个人,而入侵往往造成不可逆转的严重后果,给社会和个人造成深远的负面影响。作为网络安全行业的一员,我们可采取的最有影响力的行动之一是建立合作伙伴关系,以促进更加便捷的信息共享。Fortinet 积极参与并建立各种全球合作伙伴关系,并投入重要资源,推动网络安全发展。

总体而言,无论是回顾还是预测,我们都能发现网络安全是一个不断变化的目标,增强应对威胁态势演进的整体防御弹性和适应性才是未来网络安全防护的关键。Fortinet提出当前可行的改善网络安全弹性和适应性的八个操作:1、制定和测试事件响应计划;2、制定网络安全事件沟通计划;3、投资先进的安全技术平台;4、实施多重身份验证 (MFA) 和零信任网络访问 (ZTNA);5、定期更新系统和修补漏洞;6、定期进行安全审计和评估;7、对网络进行分段并定期备份数据;8、评估和增强第三方安全性。

同时,Fortinet 认为落实一个更加弹性的生态系统的关键在于集成和自动化的网络平台,因为其能够帮助我们降低越来越复杂的安全态势,也能够帮助我们快速的应对威胁的演进态势,还能够加快我们的事件响应速度。

Fortinet Security Fabric 安全平台正是这样的AI赋能网络和安全,集成、统一的自动化平台。接下来的2024 年以及未来一段时间,平台将全力专注在安全网络(融合所有边缘用户和设备)、安全运营(融合所有安全运营平台和技术,加快检测和响应时间)和通用 SASE (通过按需付费的方式让网络应用和数据的安全更加便捷)。

Fortinet Security Fabric 平台生态系统中拥有着最全面的网络安全产品组合,并得到Gartner、Forrester等全球权威机构认可,同时这些屡获殊荣的产品和方案也是建基在统一的 FortiOS 系统之上,它们不但全面覆盖安全网络、安全运营和通用 SASE,更是横跨IT和OT全领域。比如,安全网络最有代表性的FortiGate NGFW、FortiAP 和 FortiSwitch,安全运营中的佼佼者 FortiSIEM、FortiSOAR,以及 FortiSASE、Fortinet安全 SD-WAN等持续创新引领通用 SASE 领域,更有针对 OT 严苛环境专业OT系列硬件,如FortiGate Rugged NGFW、 FortiSwitch Rugged switch等。

守护数字世界在您需要的任何地方,Fortinet已经做好了完全的准备!