目 录

一、概述

(一)信息安全技术网络安全等级保护标准

(二)解读

1、等级保护工作的内容

2、等级保护的等级划分

3、不同等级的安全保护能力

第一级安全保护能力

第二级安全保护能力

第三级安全保护能力

第四级安全保护能力

第五级安全保护能力:

二、视频监控平台如何满足等保

(一)总体要求

(二)具体安全机制和措施

1、网络视频监控平台自身的安全性

2、网络安全

3、高效的认证机制

4、完善的权限管理

5、视频流传输的安全性

6、视频数据存放的安全性

一、概述

(一)信息安全技术网络安全等级保护标准

随着GB/T 22239-2019的发布,等保2.0已经于19年底实施,安全防控系统、视频监控管理平台、甚至于物联网仍面临着较艰巨的安全方面的挑战,设备安全、软件安全、传输安全、均应引起各方面重视。

、

等保2.0已在全国各地陆续开展起来。自从等保2.0相关的《信息安全技术 网络安全等级保护基本要求》、《信息安全技术 网络安全等级保护测评要求》、《信息安全技术 网络安全等级保护安全设计技术要求》等国家标准正式发布,等保2.0已成为安全行业中的必需品。

(二)解读

1、等级保护工作的内容

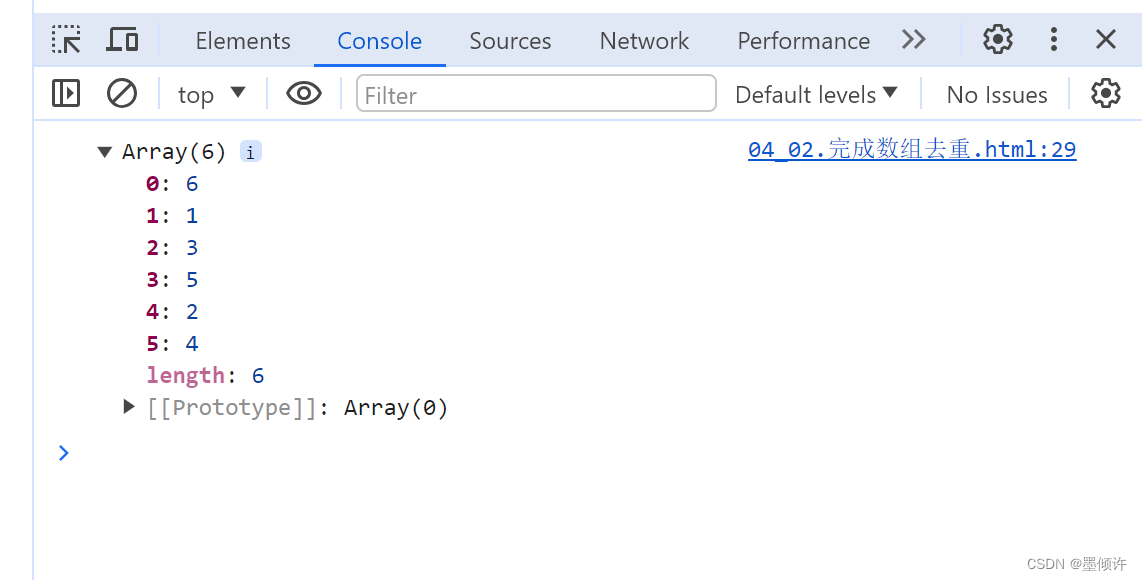

信息安全等级保护工作包括定级、备案、安全建设和整改、信息安全等级测评、信息安全检查五个阶段。

信息系统安全等级测评,是验证信息系统是否满足相应安全保护等级的评估过程。信息安全等级保护要求不同安全等级的信息系统应具有不同的安全保护能力,

一方面通过在安全技术和安全管理上选用与安全等级相适应的安全控制来实现;

另一方面分布在信息系统中的安全技术和安全管理上不同的安全控制,通过连接、交互、依赖、协调、协同等相互关联关系,共同作用于信息系统的安全功能,使信息系统的整体安全功能与信息系统的结构以及安全控制间、层面间和区域间的相互关联关系密切相关。

因此,信息系统安全等级测评在安全控制测评的基础上,还要包括系统整体测评。

2、等级保护的等级划分

国家信息安全等级保护坚持自主定级、自主保护的原则。信息系统的安全保护等级应当根据信息系统在国家安全、经济建设、社会生活中的重要程度,信息系统遭到破坏后对国家安全、社会秩序、公共利益以及公民、法人和其他组织的合法权益的危害程度等因素确定。

信息系统的安全保护等级分为以下五级,一至五级等级逐级增高:

第一级,信息系统受到破坏后,会对公民、法人和其他组织的合法权益造成损害,但不损害国家安全、社会秩序和公共利益。第一级信息系统运营、使用单位应当依据国家有关管理规范和技术标准进行保护。

第二级,信息系统受到破坏后,会对公民、法人和其他组织的合法权益产生严重损害,或者对社会秩序和公共利益造成损害,但不损害国家安全。国家信息安全监管部门对该级信息系统安全等级保护工作进行指导。

第三级,信息系统受到破坏后,会对社会秩序和公共利益造成严重损害,或者对国家安全造成损害。国家信息安全监管部门对该级信息系统安全等级保护工作进行监督、检查。

第四级,信息系统受到破坏后,会对社会秩序和公共利益造成特别严重损害,或者对国家安全造成严重损害。国家信息安全监管部门对该级信息系统安全等级保护工作进行强制监督、检查。

第五级,信息系统受到破坏后,会对国家安全造成特别严重损害。国家信息安全监管部门对该级信息系统安全等级保护工作进行专门监督、检查。

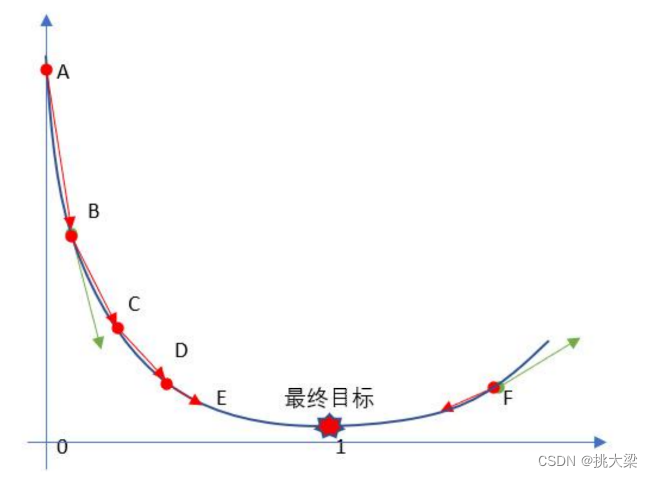

为了便于理解,可以参考下图:

3、不同等级的安全保护能力

不同等级的信息系统应具备的基本安全保护能力如下:

第一级安全保护能力

应能够防护系统免受来自个人的,拥有很少资源的威胁源发起的恶意攻击一般的自然灾难,以及其他相当危害程度的威胁所造成的关键资源损害,在系统遭到损害后,能够恢复部分功能。

第二级安全保护能力

应能够防护系统免受来自外部小型组织的、拥有少量资源的威胁源发起的恶意攻击、一般的自然灾难,以及其他相当危害程度的威胁所造成的重要资源损害,能够发现重要的安全漏洞和安全事件,在系统遭到损害后,能够在一段时间内恢复部分功能。

第三级安全保护能力

应能够在统一安全策略下防护系统免受来自外部有组织的团体、拥有较为丰富资源的威胁源发起的恶意攻击、较为严重的自然灾难,以及其他相当危害程度的威胁所造成的主要资源损害,能够发现安全洞和安全事件,在系统遭到损害后,能够较快恢复绝大部分功能。

第四级安全保护能力

应能够在统一安全策略下防护系统免受来自国家级别的、敌对组织的、拥有丰富资源的威胁源发起的恶意攻击、严重的自然灾难,以及其他相当危害程度的威胁所造成的资源损害,能够发现安全漏洞和安全事件,在系统遭到损害后,能够迅速恢复所有功能。

第五级安全保护能力:

(略)。

二、视频监控平台如何满足等保

(一)总体要求

网络视频监控平台采应具有防攻击、防非法侵入、防病毒等特点,此外系统还具有保证只有合法用户可以访问和使用视频监控系统提供的服务,保证用户只能管理被授权监控点的监控前端设备,查看有权限使用的监控点的视频监控图像;保证用户保存在存储系统中的视频文件的安全,不会被其它用户甚至是系统管理员私自查看。

按照标准的要求,大部分的应用中,视频监控平台达到等保三级就可以了。

(二)具体安全机制和措施

为实现上述要求,在视频监控平台中进行了设计完善的安全性机制,从多方面保证系统的安全性。

1、网络视频监控平台自身的安全性

自身的安全性,主要从两个方面来考虑。

(1)系统的防病毒能力

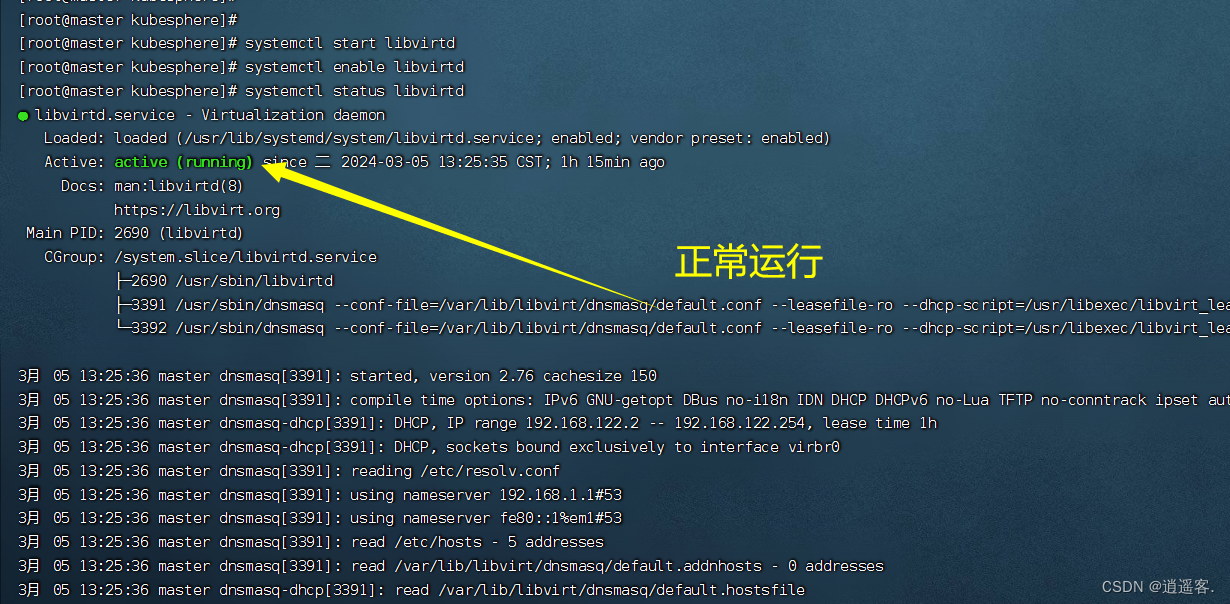

AS-V1000视频监控平台的操作系统采用Linux操作,对系统进行了适当的裁剪,同时硬件采用专用的服务器操作系统,防止系统受到攻击,免除了病毒的侵害。

(2)内置防火墙

在监控平台系统内配置防火墙,并且通过专门的线路实时更新病毒定义代码,防止收到网络上病毒的入侵和攻击。

2、网络安全

对于监控实时要求较高的应用,可以在承载网络上,采用传输层的机制,保证网络传输的安全性,通过有效的机制使得网络线路更具有稳定性、安全性。在网络连接上,每一个监控采集的出口网络连接可以考虑两个不同方向,以建立两条路由进行备份。

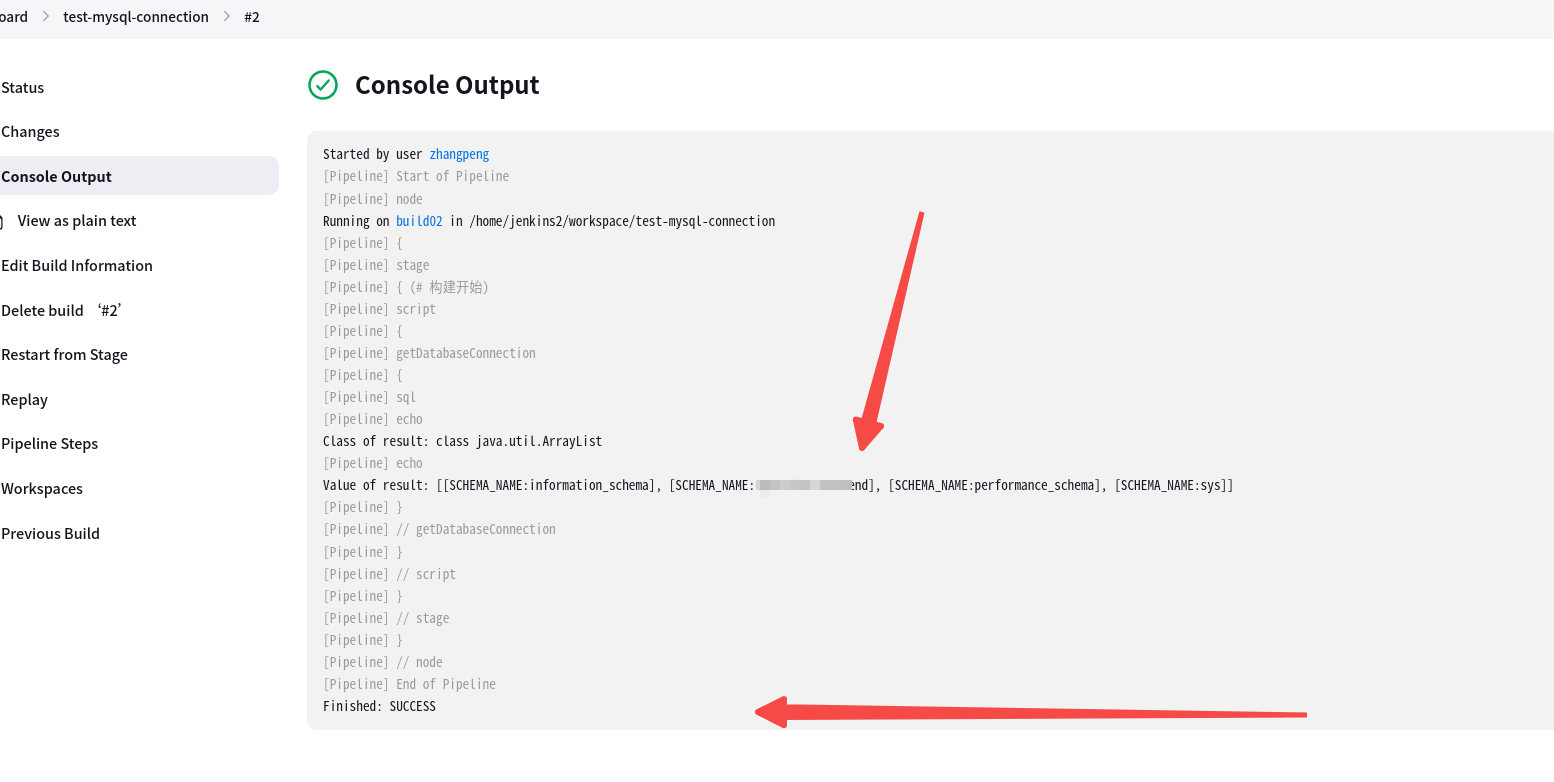

3、高效的认证机制

登录验证机制:用户登录时,需要输入系统分配的用户名和密码。

授权机制:系统提供完善的授权机制,可以灵活地分配用户可以查看的摄像机、可执行的功能模块,可执行的具体功能等。因而用户只能查看权限范围内的摄像机和执行被授予的功能。

用户监控人员访问网络视频监控系统时都将进行身份认证,用户输入用户名和密码后,认证系统对其进行验证,以判断用户是否有权限使用此系统。认证系统对用户进行安全认证,身份验证的资料来源于集中规划的数据库,数据库管理着视频监控管理系统的所有用户的身份资料。用户使用用户名和密码正确登录门户系统后,门户将会维护该用户的会话信息,用户由此使用系统提供的视频监控服务。高效的认证机制使非法用户无权使用视频监控系统。

4、完善的权限管理

用户监控人员登录到网络视频监控系统中后,系统提供给用户使用界面,通过使用界面,用户监控人员可以对监控点的设备进行管理和配置、实时查看可监控点的视频图像、控制对各监控点视频图像的录像日程安排、管理、查看和检索保存在存储系统中的视频文件。系统具有完善的权限管理系统,数据库中记录了各个用户监控人员对各监控点的使用权限,权限管理系统根据这些数据对用户使用权限进行管理,并对用户使用界面进行定制,使用户监控人员只能管理和使用具有相应权限的监控点的设备和视频文件,而不会随意管理和查看其它监控点的设备和视频文件,保障系统的安全性。

5、视频流传输的安全性

传输通信安全机制:在网络通信时,系统提供端到端(用户端—系统平台—设备固件)的SSL验证和数据加密。

在用户监控人员使用视频监控服务过程中,视频流通过IP网络传输到网络视频监控平台、在从监控平台通过IP网络将视频流发送到用户端进行播放。为防止视频流被非法用户截获,可以对视频文件进行加密传输,一般可以采用对称密钥体系进行加密,对每个视频流采用不同的密钥加密,只有有权观看此视频流的用户才拥有此密钥,可以对视频流进行解密,保障视频传输的安全性。

6、视频数据存放的安全性

系统的设置参数和录像资料均可以导出用于长期安全保存。在需要时又可以重新将其恢复到系统中。对视频图像进行录像后,生成视频文件存放在存储系统中,通过权限管理可以保障只有具有一定权限的用户才可以访问和查看相应的文件,视频文件存放在具有冗余备份功能的服务器上,保证了数据存放的安全性。

由于篇幅有限,介绍的比较简单,若想了解更多,可以“点击” 下面的 “威迪斯特 微信名片”,就会出现我的二维码。