华为WLAN配置攻击检测功能示例

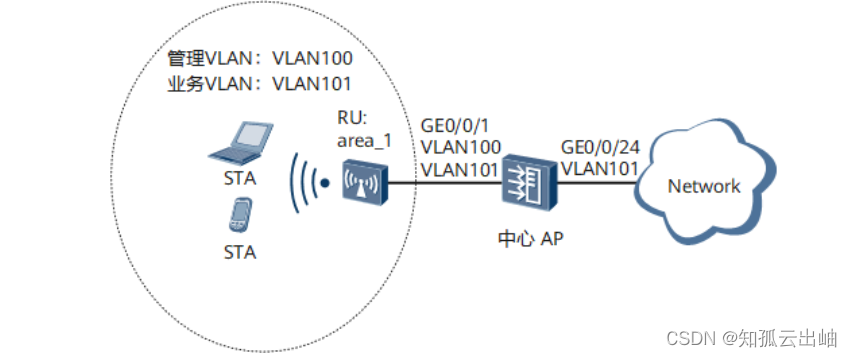

组网图形

配置流程

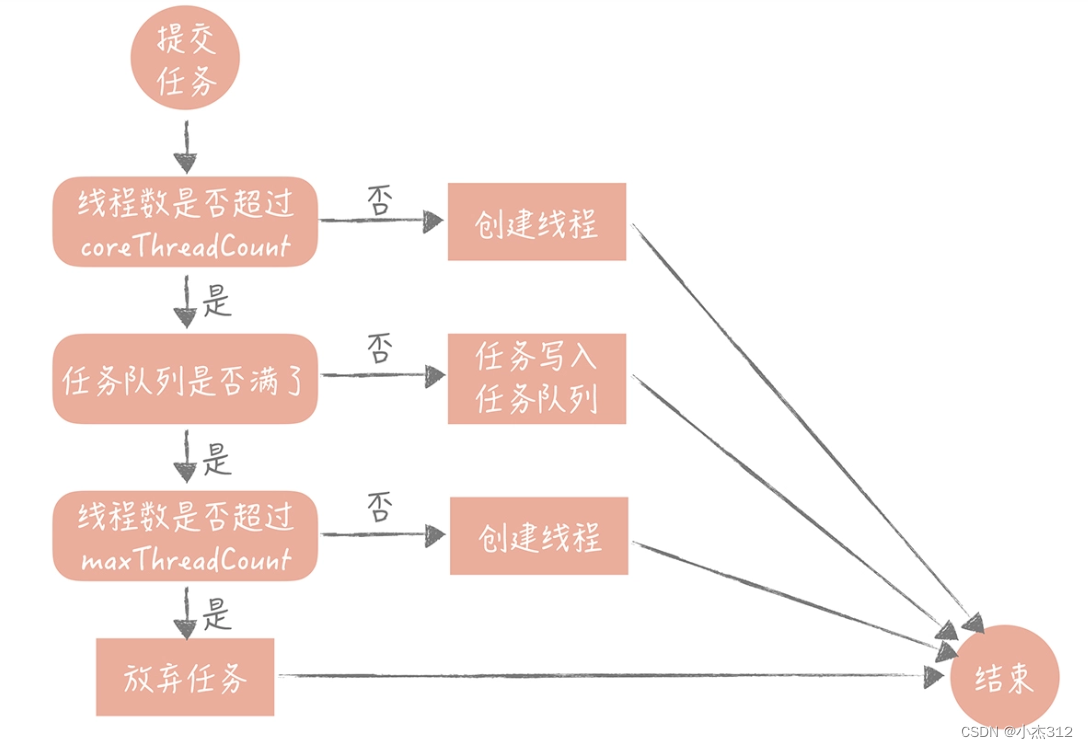

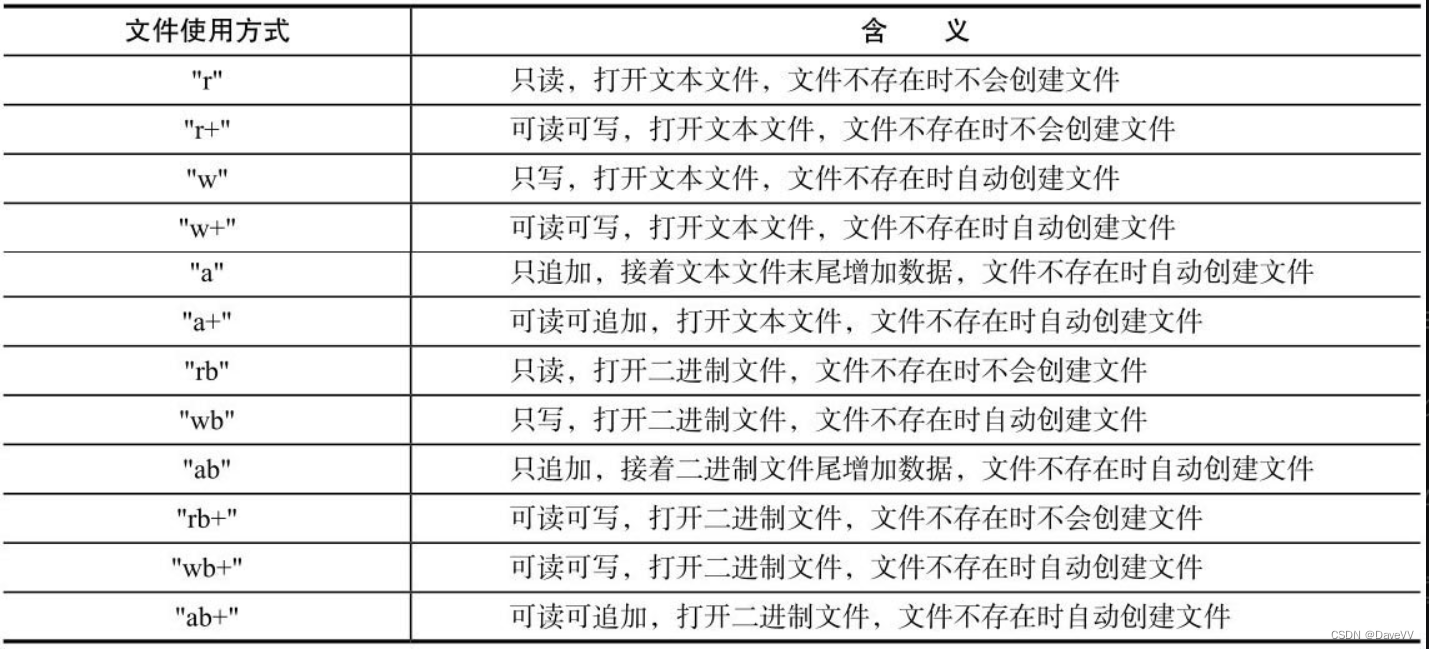

WLAN不同的特性和功能需要在不同类型的模板下进行配置和维护,这些模板统称为WLAN模板,如域管理模板、射频模板、VAP模板、AP系统模板、AP有线口模板、WIDS模板。当用户在配置WLAN业务功能时,需要在对应功能的WLAN模板中进行参数配置,配置完成后,须将此模板引用到AP组或AP中,配置才会自动下发到RU,进而配置的功能在RU上生效。由于模板之间是存在相互引用关系的,因此在用户配置过程中,需要提前了解各个模板之间存在的逻辑关系。模板的逻辑关系和基本配置流程请参见WLAN业务配置流程。

组网需求

如图1所示,中心AP直接与RU连接,企业部署了WLAN基本业务实现移动办公。为了保障网络的稳定和安全,预防泛洪攻击和暴力破解PSK密钥攻击,可以配置攻击检测和动态黑名单。通过将检测到的攻击设备加入动态黑名单,丢弃攻击设备的报文,阻止攻击行为。

配置思路

- 配置WLAN基本业务,实现STA可以正常接入WLAN网络。

- 配置WPA2-PSK认证方式的防暴力破解密钥攻击检测和泛洪攻击检测功能,可以检测到发起攻击的设备信息。

- 配置动态黑名单功能,可以将发起攻击的设备信息加入动态黑名单,在配置的老化时间内,拒绝接收其发送的报文。

下面以在2.4G射频上配置攻击检测功能为例,5G射频上的配置与2.4G射频上的配置类似。

| 配置项 | 数据 |

|---|---|

| DHCP服务器 | 中心AP作为DHCP服务器为STA和RU分配IP地址 |

| RU的IP地址池 | 10.23.100.2~10.23.100.254/24 |

| STA的IP地址池 | 10.23.101.2~10.23.101.254/24 |

| AP组 |

|

| 域管理模板 |

|

| SSID模板 |

|

| 安全模板 |

|

| VAP模板 |

|

| WIDS模板 |

|

| AP系统模板 |

|

配置注意事项

建议在与RU直连的设备接口上配置端口隔离,如果不配置端口隔离,可能会在VLAN内形成大量不必要的广播报文,导致网络阻塞,影响用户体验。

操作步骤

- 配置中心AP,使RU与中心AP之间能够传输CAPWAP报文

# 配置中心AP,将接口GE0/0/1加入VLAN100(管理VLAN)。 <HUAWEI> system-view [HUAWEI] sysname AP [AP] vlan batch 100 101 [AP] interface gigabitethernet 0/0/1 [AP-GigabitEthernet0/0/1] port link-type trunk [AP-GigabitEthernet0/0/1] port trunk pvid vlan 100 [AP-GigabitEthernet0/0/1] port trunk allow-pass vlan 100 [AP-GigabitEthernet0/0/1] quit - 配置中心AP与上层网络设备互通

根据实际组网情况在中心AP上行口配置业务VLAN透传,和上行网络设备互通。 # 配置中心AP上行接口GE0/0/24加入VLAN101(业务VLAN)。 [AP] interface gigabitethernet 0/0/24 [AP-GigabitEthernet0/0/24] port link-type trunk [AP-GigabitEthernet0/0/24] port trunk allow-pass vlan 101 [AP-GigabitEthernet0/0/24] quit - 配置中心AP作为DHCP服务器,为STA和RU分配IP地址

# 配置基于接口地址池的DHCP服务器,其中,VLANIF100接口为RU提供IP地址,VLANIF101为STA提供IP地址。 DNS服务器地址请根据实际需要配置。常用配置方法如下: 接口地址池场景,需要在VLANIF接口视图下执行命令dhcp server dns-list ip-address &<1-8>。 全局地址池场景,需要在IP地址池视图下执行命令dns-list ip-address &<1-8>。 [AP] dhcp enable [AP] interface vlanif 100 [AP-Vlanif100] ip address 10.23.100.1 24 [AP-Vlanif100] dhcp select interface [AP-Vlanif100] quit [AP] interface vlanif 101 [AP-Vlanif101] ip address 10.23.101.1 24 [AP-Vlanif101] dhcp select interface [AP-Vlanif101] quit - 配置RU上线

# 创建AP组,用于将相同配置的RU都加入同一AP组中。 [AP] wlan [AP-wlan-view] ap-group name ap-group1 [AP-wlan-ap-group-ap-group1] quit # 创建域管理模板,在域管理模板下配置中心AP的国家码并在AP组下引用域管理模板。 [AP-wlan-view] regulatory-domain-profile name domain1 [AP-wlan-regulate-domain-domain1] country-code cn [AP-wlan-regulate-domain-domain1] quit [AP-wlan-view] ap-group name ap-group1 [AP-wlan-ap-group-ap-group1] regulatory-domain-profile domain1 Warning: Modifying the country code will clear channel, power and antenna gain configurations of the radio and reset the AP. Continu e?[Y/N]:y [AP-wlan-ap-group-ap-group1] quit [AP-wlan-view] quit # 配置中心AP上RU的管理VLAN。 [AP] management-vlan 100 # 在中心AP上离线导入RU,并将RU加入AP组“ap-group1”中。假设RU的MAC地址为60de-4476-e360,并且根据RU的部署位置为RU配置名称,便于从名称上就能够了解RU的部署位置。例如MAC地址为60de-4476-e360的RU部署在1号区域,命名此RU为area_1。 ap auth-mode命令缺省情况下为MAC认证,如果之前没有修改其缺省配置,可以不用执行ap auth-mode mac-auth。 举例中使用的RU为R240D,具有射频0和射频1两个射频。R240D的射频0为2.4GHz射频,射频1为5GHz射频。 [AP] wlan [AP-wlan-view] ap auth-mode mac-auth [AP-wlan-view] ap-id 1 ap-mac 60de-4476-e360 [AP-wlan-ap-1] ap-name area_1 [AP-wlan-ap-1] ap-group ap-group1 Warning: This operation may cause AP reset. If the country code changes, it will clear channel, power and antenna gain configuration s of the radio, Whether to continue? [Y/N]:y [AP-wlan-ap-1] quit # 将RU上电后,当执行命令display ap all查看到RU的“State”字段为“nor”时,表示RU正常上线。 [AP-wlan-view] display ap all Total AP information: nor : normal [1] Extra information: P : insufficient power supply ---------------------------------------------------------------------------------------------------- ID MAC Name Group IP Type State STA Uptime ExtraInfo ---------------------------------------------------------------------------------------------------- 1 00e0-fc76-e360 area_1 ap-group1 10.23.100.254 R240D nor 0 10S - ---------------------------------------------------------------------------------------------------- Total: 1 - 配置攻击检测功能

# 开启WPA2-PSK认证方式的暴力破解密钥攻击检测功能和泛洪攻击检测功能。 [AP-wlan-view] ap-group name ap-group1 [AP-wlan-ap-group-ap-group1] radio 0 [AP-wlan-group-radio-ap-group1/0] wids attack detect enable wpa2-psk [AP-wlan-group-radio-ap-group1/0] wids attack detect enable flood [AP-wlan-group-radio-ap-group1/0] quit [AP-wlan-ap-group-ap-group1] quit # 创建名为“wlan-wids”的WIDS模板。 [AP-wlan-view] wids-profile name wlan-wids # 配置WPA2-PSK认证方式的暴力破解密钥攻击检测的检测周期为70秒,检测周期内允许密钥错误的次数为25次,静默时间为700秒。 [AP-wlan-wids-prof-wlan-wids] brute-force-detect interval 70 [AP-wlan-wids-prof-wlan-wids] brute-force-detect threshold 25 [AP-wlan-wids-prof-wlan-wids] brute-force-detect quiet-time 700 # 配置泛洪攻击检测的检测周期为70秒,泛洪攻击检测阈值为350个,静默时间为700秒。 [AP-wlan-wids-prof-wlan-wids] flood-detect interval 70 [AP-wlan-wids-prof-wlan-wids] flood-detect threshold 350 [AP-wlan-wids-prof-wlan-wids] flood-detect quiet-time 700 # 使能动态黑名单功能。 [AP-wlan-wids-prof-wlan-wids] dynamic-blacklist enable [AP-wlan-wids-prof-wlan-wids] quit # 创建名为“wlan-system”的AP系统模板,配置动态黑名单老化时间为200秒。 [AP-wlan-view] ap-system-profile name wlan-system [AP-wlan-ap-system-prof-wlan-system] dynamic-blacklist aging-time 200 [AP-wlan-ap-system-prof-wlan-system] quit - 配置WLAN业务参数

# 创建名为“wlan-security”的安全模板,并配置安全策略。 [AP-wlan-view] security-profile name wlan-security [AP-wlan-sec-prof-wlan-security] security wpa2 psk pass-phrase a1234567 aes [AP-wlan-sec-prof-wlan-security] quit # 创建名为“wlan-ssid”的SSID模板,并配置SSID名称为“wlan-net”。 [AP-wlan-view] ssid-profile name wlan-ssid [AP-wlan-ssid-prof-wlan-ssid] ssid wlan-net [AP-wlan-ssid-prof-wlan-ssid] quit # 创建名为“wlan-vap”的VAP模板,配置业务VLAN,并且引用安全模板和SSID模板。 [AP-wlan-view] vap-profile name wlan-vap [AP-wlan-vap-prof-wlan-vap] service-vlan vlan-id 101 [AP-wlan-vap-prof-wlan-vap] security-profile wlan-security [AP-wlan-vap-prof-wlan-vap] ssid-profile wlan-ssid [AP-wlan-vap-prof-wlan-vap] quit # 配置AP组引用VAP模板“wlan-vap”、WIDS模板“wlan-wids”和AP系统模板“wlan-system”。 [AP-wlan-view] ap-group name ap-group1 [AP-wlan-ap-group-ap-group1] vap-profile wlan-vap wlan 1 radio 0 [AP-wlan-ap-group-ap-group1] vap-profile wlan-vap wlan 1 radio 1 [AP-wlan-ap-group-ap-group1] wids-profile wlan-wids [AP-wlan-ap-group-ap-group1] ap-system-profile wlan-system [AP-wlan-ap-group-ap-group1] quit - 验证配置结果

配置完成后,当有其他设备对WLAN网络进行攻击时,通过display wlan ids attack-detected all命令,可以查看到检测到的攻击设备。 [AP-wlan-view] display wlan ids attack-detected all #AP: Number of monitor APs that have detected the device AT: Last detected attack type CH: Channel number act: Action frame asr: Association request aur: Authentication request daf: Deauthentication frame dar: Disassociation request wiv: Weak IV detected pbr: Probe request rar: Reassociation request eaps: EAPOL start frame eapl: EAPOL logoff frame saf: Spoofed disassociation frame sdf: Spoofed deauthentication frame otsf: Other types of spoofing frames ------------------------------------------------------------------------------- MAC address AT CH RSSI(dBm) Last detected time #AP ------------------------------------------------------------------------------- 000b-c002-9c81 pbr 165 -87 2014-11-20/15:51:13 1 0024-2376-03e9 pbr 165 -84 2014-11-20/15:51:13 1 0046-4b74-691f act 165 -67 2014-11-20/15:51:13 1 ------------------------------------------------------------------------------- Total: 3, printed: 3 通过display wlan dynamic-blacklist all命令,可以查看加入动态黑名单的攻击设备。 [AP-wlan-view] display wlan dynamic-blacklist all #AP: Number of monitor APs that have detected the device act: Action frame asr: Association request aur: Authentication request daf: Deauthentication frame dar: Disassociation request eapl: EAPOL logoff frame pbr: Probe request rar: Reassociation request eaps: EAPOL start frame ------------------------------------------------------------------------------- MAC address Last detected time Reason #AP ------------------------------------------------------------------------------- 000b-c002-9c81 2014-11-20/16:15:53 pbr 1 0024-2376-03e9 2014-11-20/16:15:53 pbr 1 0046-4b74-691f 2014-11-20/16:15:53 act 1 ------------------------------------------------------------------------------- Total: 3, printed: 3

配置文件

中心AP的配置文件

#

sysname AP

#

vlan batch 100 to 101

#

dhcp enable

#

interface Vlanif100

ip address 10.23.100.1 255.255.255.0

dhcp select interface

#

interface Vlanif101

ip address 10.23.101.1 255.255.255.0

dhcp select interface

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk pvid vlan 100

port trunk allow-pass vlan 100 to 101

#

interface GigabitEthernet0/0/24

port link-type trunk

port trunk allow-pass vlan 101

#

management-vlan 100

#

wlan

security-profile name wlan-security

security wpa2 psk pass-phrase %^%#4R-.UpLuaWW`dGKS3R':Hg.h4g.hh:ygc7*P$q("%^%# aes

ssid-profile name wlan-ssid

ssid wlan-net

vap-profile name wlan-vap

service-vlan vlan-id 101

ssid-profile wlan-ssid

security-profile wlan-security

regulatory-domain-profile name domain1

wids-profile name wlan-wids

flood-detect interval 70

flood-detect threshold 350

flood-detect quiet-time 700

brute-force-detect interval 70

brute-force-detect threshold 25

brute-force-detect quiet-time 700

dynamic-blacklist enable

ap-system-profile name wlan-system

dynamic-blacklist aging-time 200

ap-group name ap-group1

ap-system-profile wlan-system

regulatory-domain-profile domain1

wids-profile wlan-wids

radio 0

vap-profile wlan-vap wlan 1

wids attack detect enable flood

wids attack detect enable wpa2-psk

radio 1

vap-profile wlan-vap wlan 1

ap-id 1 type-id 19 ap-mac 60de-4476-e360 ap-sn 210235554710CB000042

ap-name area_1

ap-group ap-group1

#

return