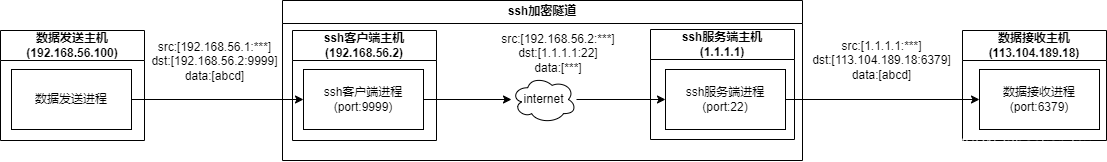

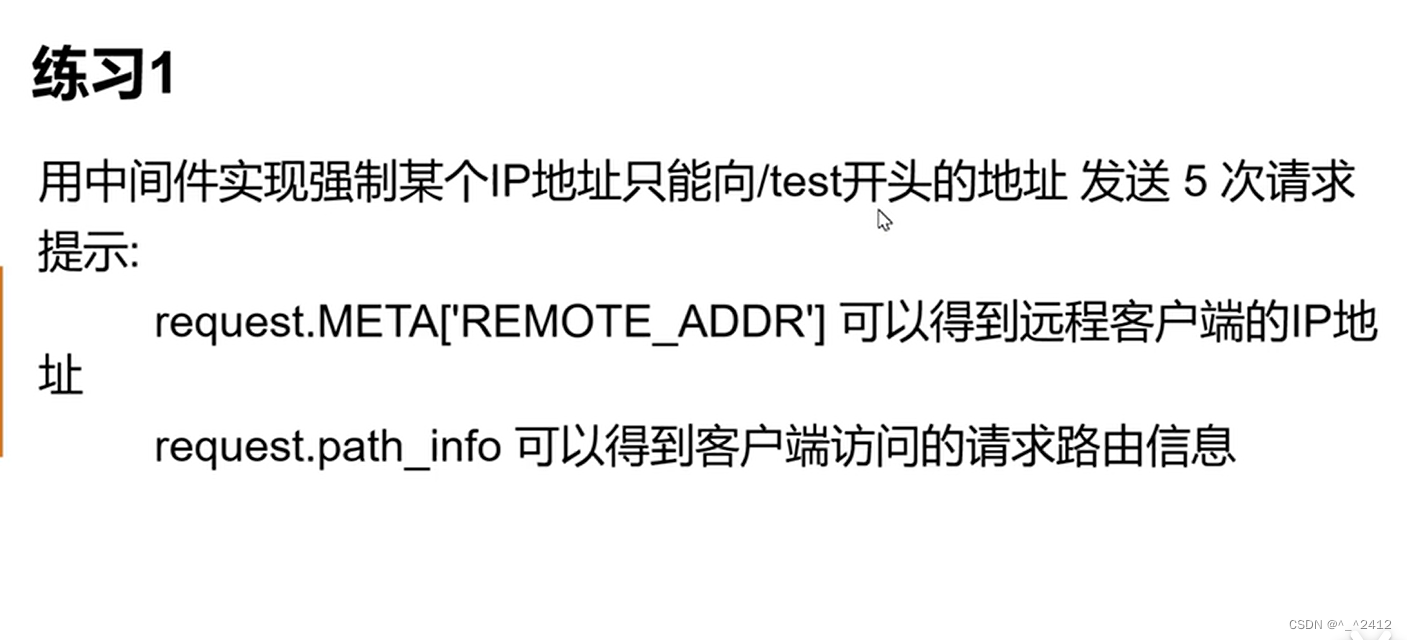

在现在的互联网上传输数据,首要考虑的就是安全。这关乎到你的隐私,个人信息,财产安全等等重大问题。如果你的程序本身传输的信息没有加密,也可以通过其他辅助方式让你的通信加密。一些工具的就是为了解决这样的场景的,即数据先通过源端代理,让你的所有通信数据都加密,然后到达目的后再使用目的端代理进行解密后转发给目标进程。即加密隧道的简单示意图如下所示:

加密隧道的始末即为源端代理和目的端代理。其中数据发送进程和源端代理可以是同在一个主机的不同进程,也可以是分属不同的主机。目的端代理和数据接收进程也一样。如果你也不希望你的数据有任何的明文信息在互联网上传输,你就可以使用加密隧道技术。当然,如果你的数据发送进程和数据接收进程之间的网络通信本身就是加密的,那就不用借助中间的代理环节。

这种独立于应用本身的加密隧道技术,有一个很明显的优点是它对收发数据的双方完全透明,收发数据的双方不需要任何的变更。另外收发数据的应用因为不用处理加解密数据,应用本身的开发的难度和复杂度也会降低,间接达到解耦的目的。

加密隧道的应用

这种加密隧道的一个典型应用是是对http代理的数据进行加密。http代理本身是可以既代理http协议数据,也可以代理https数据的,但是http代理协议的头部还是明文传输的。比如你的浏览器需要通过http代理访问www.bing.com,那么,浏览器发给http代理的协议数据是下面这样的:

Ncat: Connection from 192.168.56.1:51472.

CONNECT www.bing.com:443 HTTP/1.1

Host: www.bing.com:443

Proxy-Connection: keep-alive

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/122.0.0.0 Safari/537.36 Edg/122.0.0.0你会发现这完全是明文传输,只要在中间传输的环节截获你这个报文,就知道你要访问的是哪个网址,如果你要访问的地址被认为非法,那么你的报文会直接被丢弃。上面的http头部和普通的http头部有点区别的就是使用的CONNECT方法,这个方法指示代理服务器,让其代理访问目标主机。所以这种也称为CONNECT代理。

此时就可以使用加密隧道技术,把处于浏览器到代理服务器之间的数据都加密传输。 例如可以在本地局域网的网关部署一个加密隧道源端代理,在http代理服务器机器上或者在其局域网内部署一个加密隧道的目的端代理,目的代理解密后的数据全部转发给http代理服务器。那样我们浏览器的数据就不会在因特网上明文传输了。

加密隧道技术的实现

这种独立于应用本身的加密隧道技术,还是有不少的。

1、stunnel

第一种加密隧道技术,当选stunel。stunnel应该能达到企业级的应用标准,stunnel的设计初衷就是为了单纯的建立加密隧道,当然可以覆盖所有场景。stunnel这个我目前还在使用。具体的应用可以参考我的另一篇博文:stunnel 配置(contos7 windows) - 知乎 (zhihu.com)

2、nginx建立加密隧道

nginx作为网关,我们做IT的一般都知道。完全能满足企业级的应用需求。同时支持高并发和高可靠性。我们用ngixn建立加密隧道也很简单,下面介绍一下使用nginx建立加密隧道的配置

(1)nginx源端代理(客户端)

配置文件nginx.conf如下:

user root;

worker_processes 4;

events {

worker_connections 100000;

}

stream {

server {

listen 9999; # 监听9999端口

proxy_pass 2.2.2.2:9999; # 将流量加密后转发到2.2.2.2:9999

proxy_ssl on; # 启用SSL代理

#proxy_ssl_verify on; # 启用SSL验证,这里不验证上游服务的证书,默认是off不验证

#proxy_ssl_trusted_certificate ../certs/ca.crt; # 指定可信的CA证书,既然不验证服务端证书,这里也就不需要CA证书

proxy_ssl_protocols TLSv1.2 TLSv1.3; # 指定SSL协议版本

proxy_ssl_session_reuse on; # 启用SSL会话复用

proxy_ssl_certificate ../certs/client.crt; # 客户端SSL证书

proxy_ssl_certificate_key ../certs/client.key; # 客户端SSL证书私钥

proxy_ssl_verify_depth 2; # SSL验证深度

}

}上面的客户端和服务端配置,需要自己生成各种证书,如果有现成的就可以拿来用。上面作为客户端的nginx配置没有校验服务端的证书,如果要更高的安全要求可以加上。

(2)nginx目的端代理(服务端)

服务端的配置nginx.conf如下:

#user nobody;

user root;

worker_processes 4;

events {

worker_connections 65535;

}

stream {

server {

listen 9999 ssl; # 监听8080端口并启用SSL

server_name ssl-tunnel-server;

ssl_certificate ../certs/server.crt; # SSL证书路径

ssl_certificate_key ../certs/server.key; # SSL证书私钥路径

ssl_client_certificate ../certs/ca.crt; # 指定可信的CA证书

ssl_verify_client on; # 启用客户端SSL验证,那么就需要配置ca证书,就是上面的ssl_client_certificate指定的ca证书

proxy_pass 127.0.0.1:4433; # 将流量代理到本地端口

}

}

3、ssh加密隧道

我们常用的ssh命令,很多人都只是用来做远程登录工具的。其实它还有一个作用是给我们建立一条加密隧道,从而让我们通过这条加密隧道,安全的访问远程主机。并且ssh加密隧道的建立不需要我们做任何额外的配置,只需要一条命令就能完成。命令如下:

ssh -f -L 0.0.0.0:9999:113.104.189.18:6379 root@1.1.1.1 -N -g-f是让ssh命令能在后台运行,直到有连接到来才转入前台运行

-L后面跟本地监听端口以及将数据转发到达的远程主机的ip端口,即两组ip端口,即local_ip:local_port:remote_ip:remote_port的格式,如果本地绑定任意ip,0.0.0.0也可以不写出来,只用9999:113.104.189.18:6379.其中remote_ip:port是想访问的任意远程主机ip和端口,也可以是ssh服务器端所在主机的ip端口

-N 是告诉远程主机,只负责转发隧道数据,不执行任何命令。没有这个参数,ssh对端收到后一般是要执行这个命令的,也就是正常的远程shell的功能。

-g 参数,是为了使当前ssh隧道能被除本机外的进程使用,没有该选项,默认只有本地数据包可以通过该隧道,也是一种安全机制,防止在非授权的情况下被其他主机使用

root@1.1.1.1是远程主机的ip和用户名,也可以在后面用":port"添加端口,默认都是22端口。

假设ssh客户端所在主机的ip是192.169.56.2,则执行完成后建立的加密隧道示意图如下:

数据发送主机和ssh客户端主机可以是在同一台,数据接收主机和ssh服务端主机也可以是同一台 。图中用***表示的是系统随机分配的端口。这时候你会发现这个ssh隧道还有一个很好的用处,就是能绕过防火墙。假如ssh服务端主机防火墙只开放了22端口(这个是ssh端口,一般服务器都会开放),但是你要访问该主机的其他端口,怎么办,用这个ssh隧道,就能做一个端口转发,将22端口的数据转发给其他端口,比如80端口。

用ssh建立加密隧道,只是用作暂时的,一旦某个时候连接断开后,就不会重连了,需要重新执行这个命令。这就不能作为提供长久通道的服务,这就是有很大的局限性

另外VPN也可以作为加密隧道,其实VPN本身和外部的通信就是加密的,我们可以借助这个加密通道做任何事而不用担心被别人窥探到。比如你浏览器访问的任何地址,如果你都是通过VPN服务器作为出口的话,别人即使在中途截获了你的请求数据,只知道是这台VPN服务器访问了某个网址,而无法得知是这个VPN网络中的哪一个用户,因为明文的http头部信息只能在VPN服务器到目标网址之间被截获,而不可能在你的主机到VPN服务器之间被截获。

![LeetCode 刷题 [C++] 第121题.买卖股票的最佳时机](https://img-blog.csdnimg.cn/direct/b9e8f88aa84e4542a8802a1c421fe21b.png)