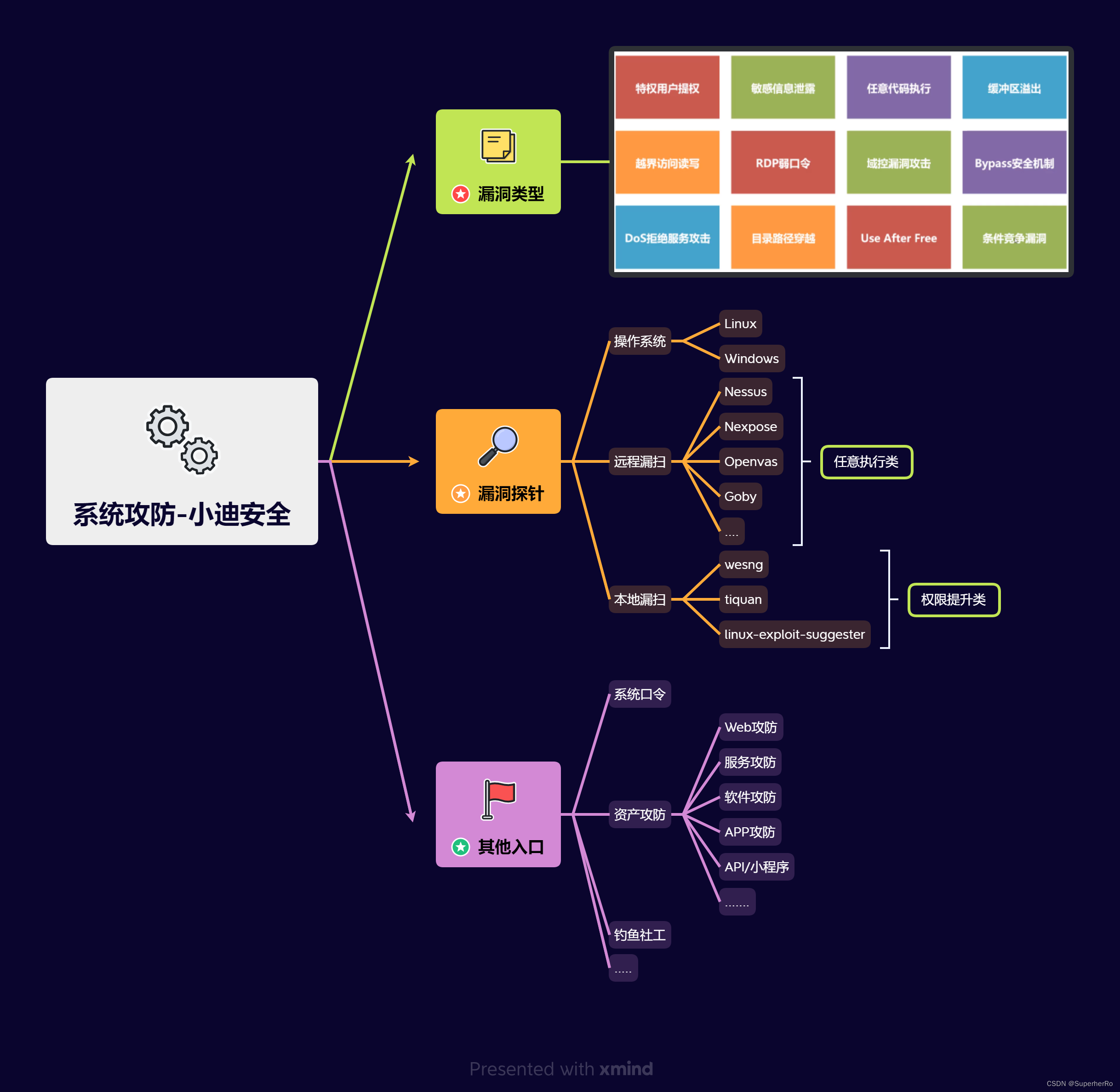

知识点:

1、远程漏扫-Nessus&Nexpose&Goby

2、本地漏扫(提权)-Wesng&Tiquan&Suggester

3、利用场景-远程利用&本地利用&利用条件

一、演示案例-操作系统-远程漏扫-Nessus&Nexpose&Goby

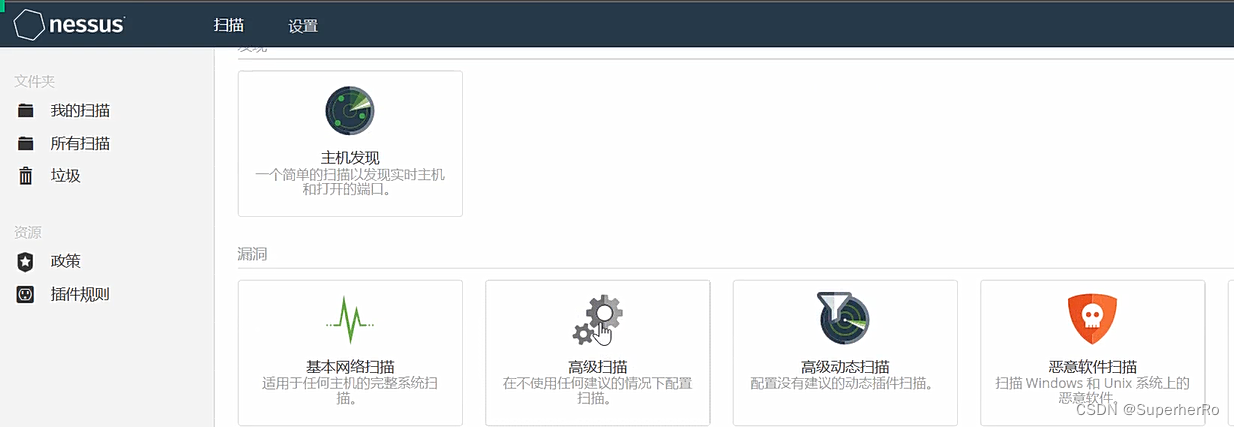

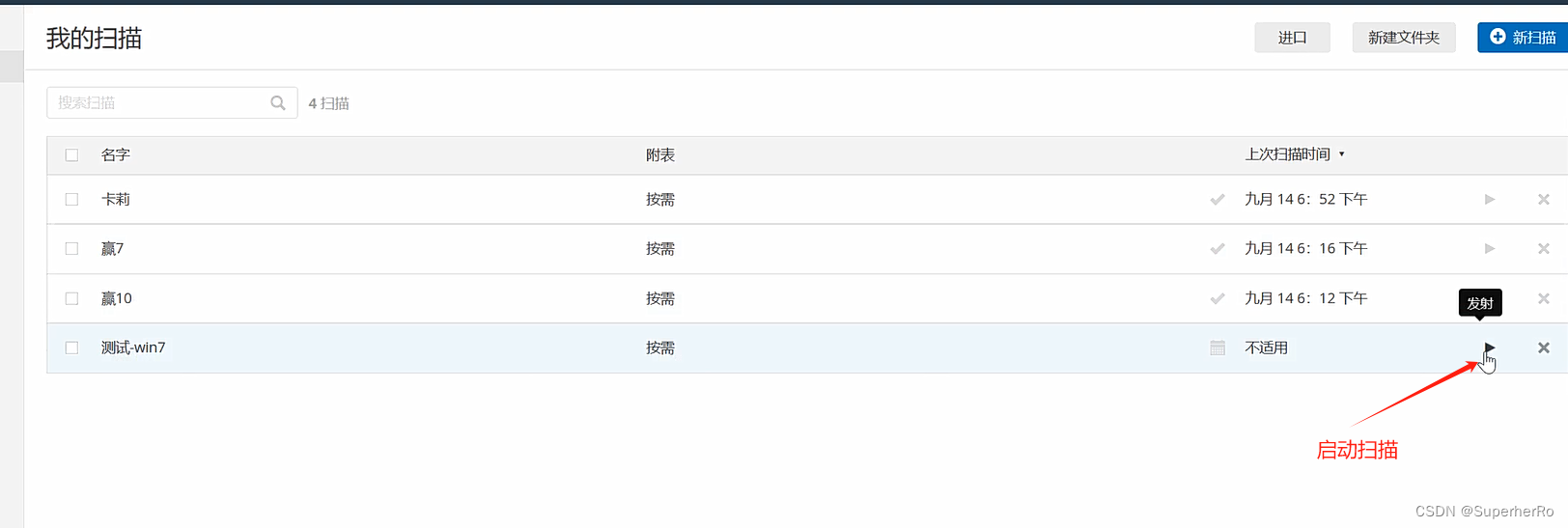

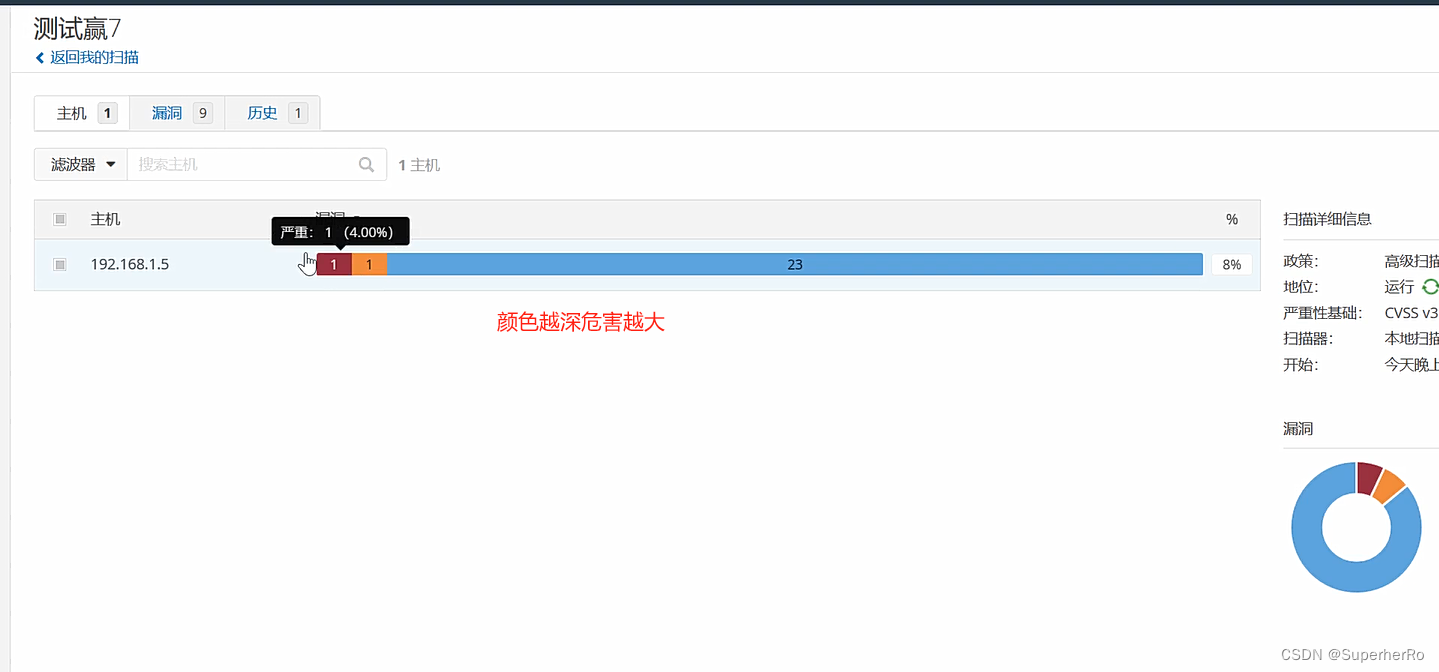

Nessus

Nessus号称是世界上最流行的漏洞扫描程序,全世界有超过75000个组织在使用它。该工具提供完整的电脑漏洞扫描服务,并随时更新其漏洞数据库。Nessus不同于传统的漏洞扫描软件,Nessus可同时在本机或远端上遥控,进行系统的漏洞分析扫描。

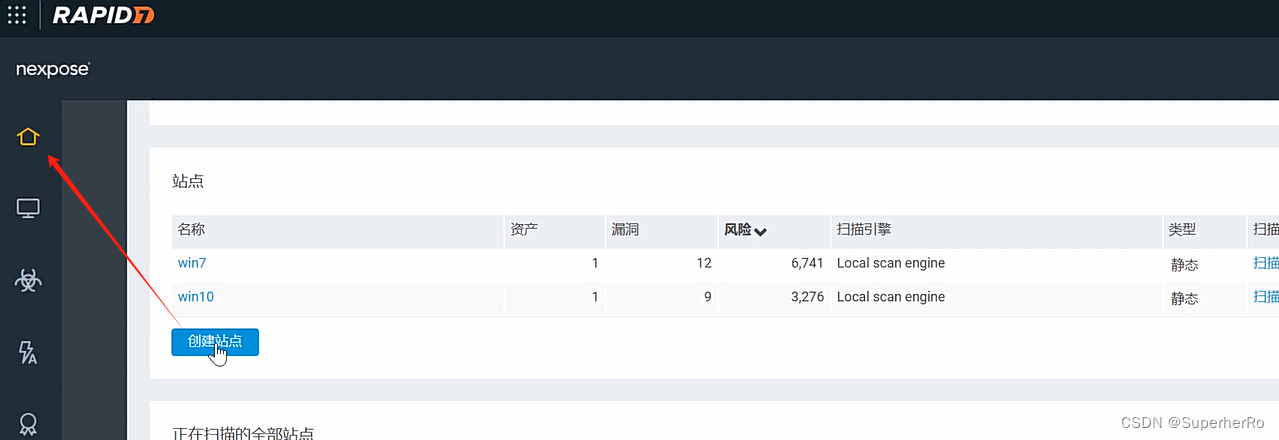

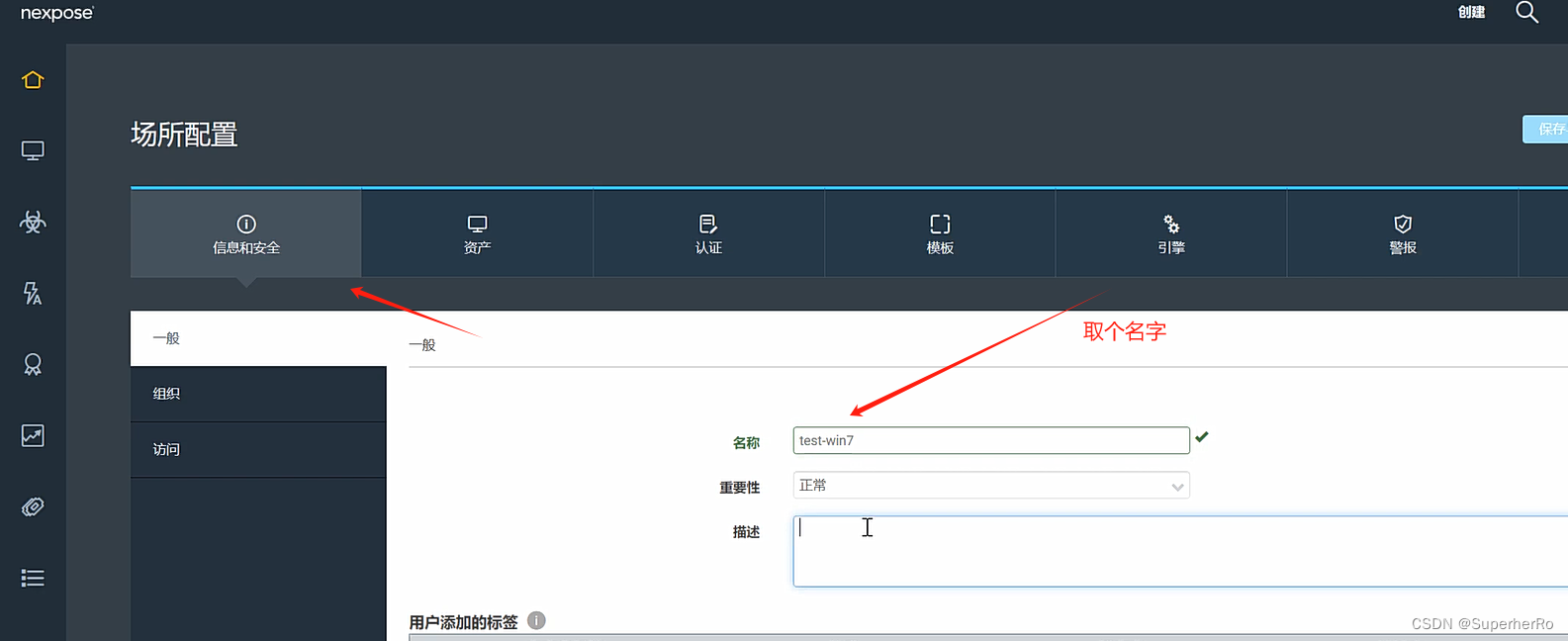

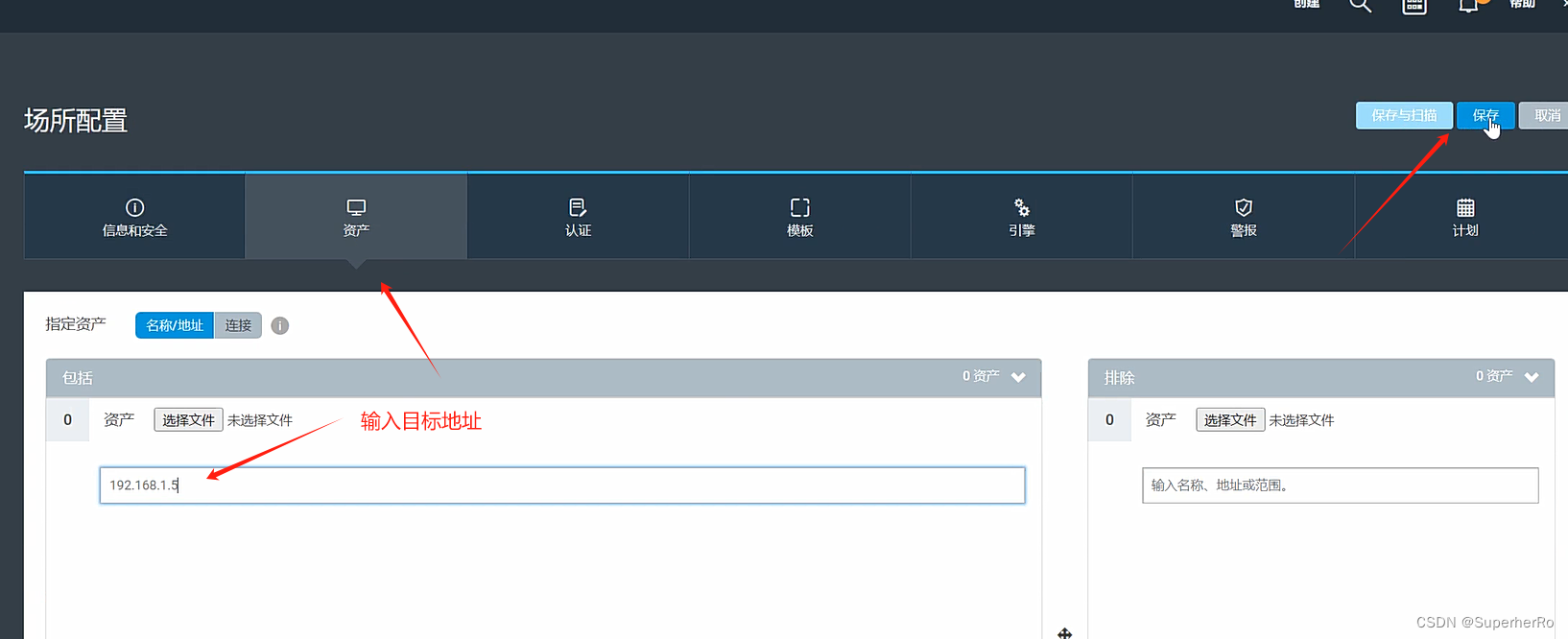

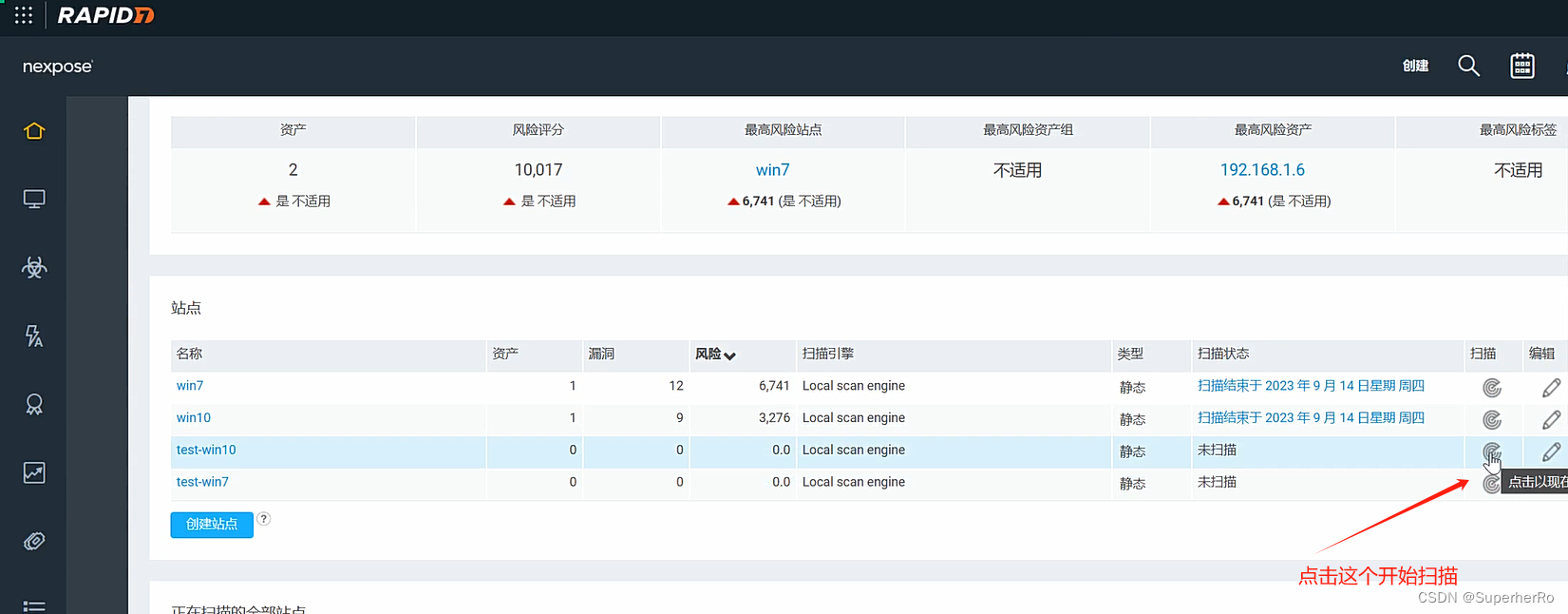

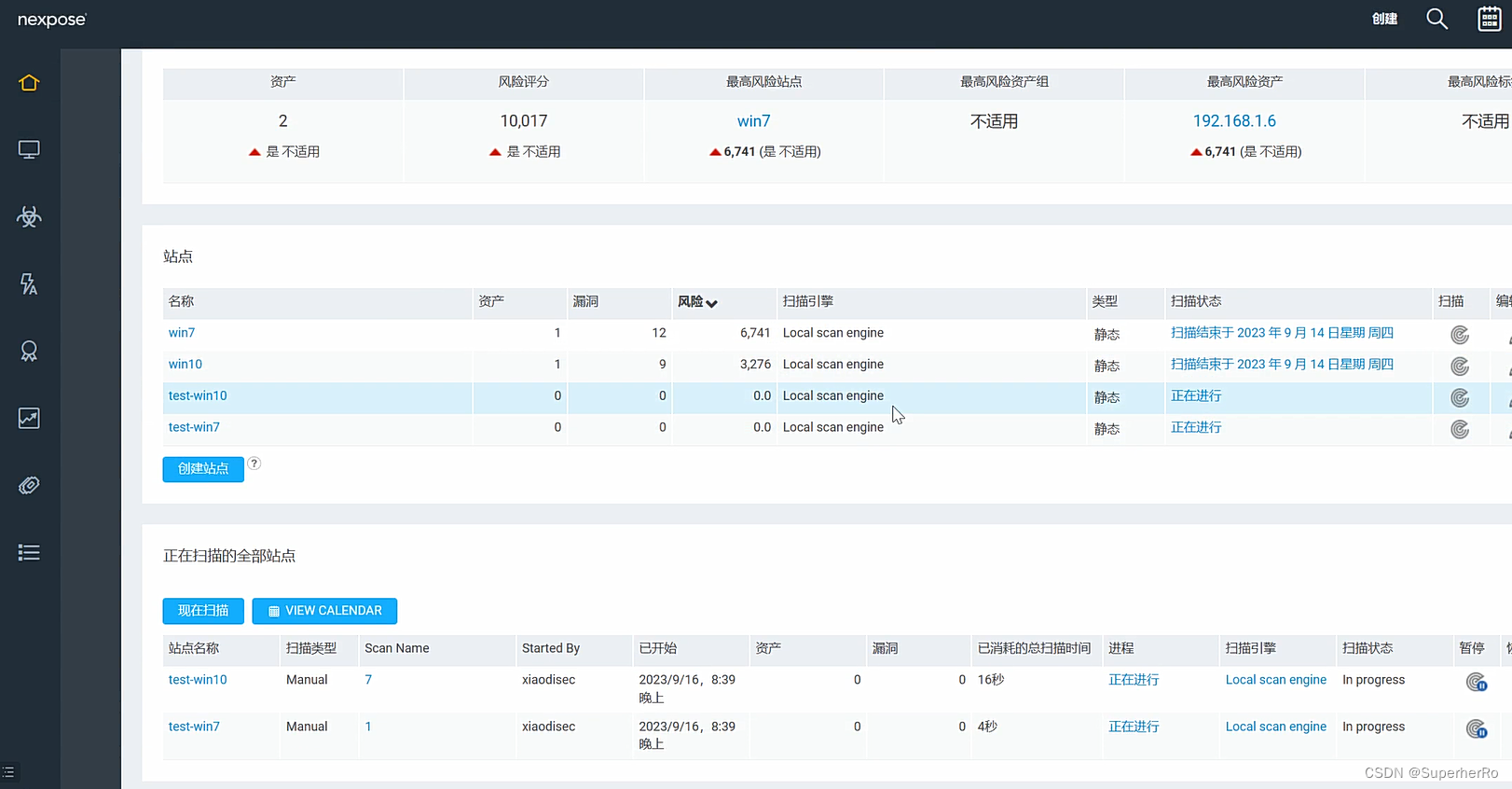

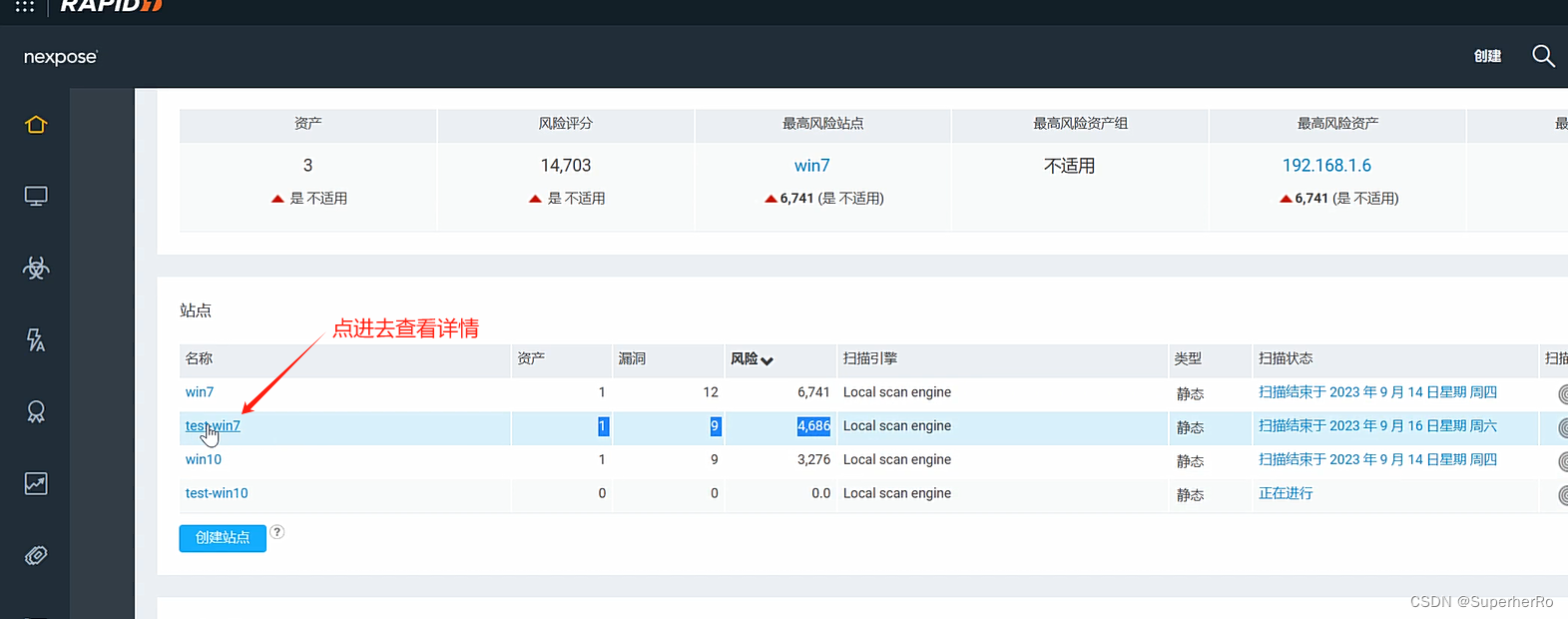

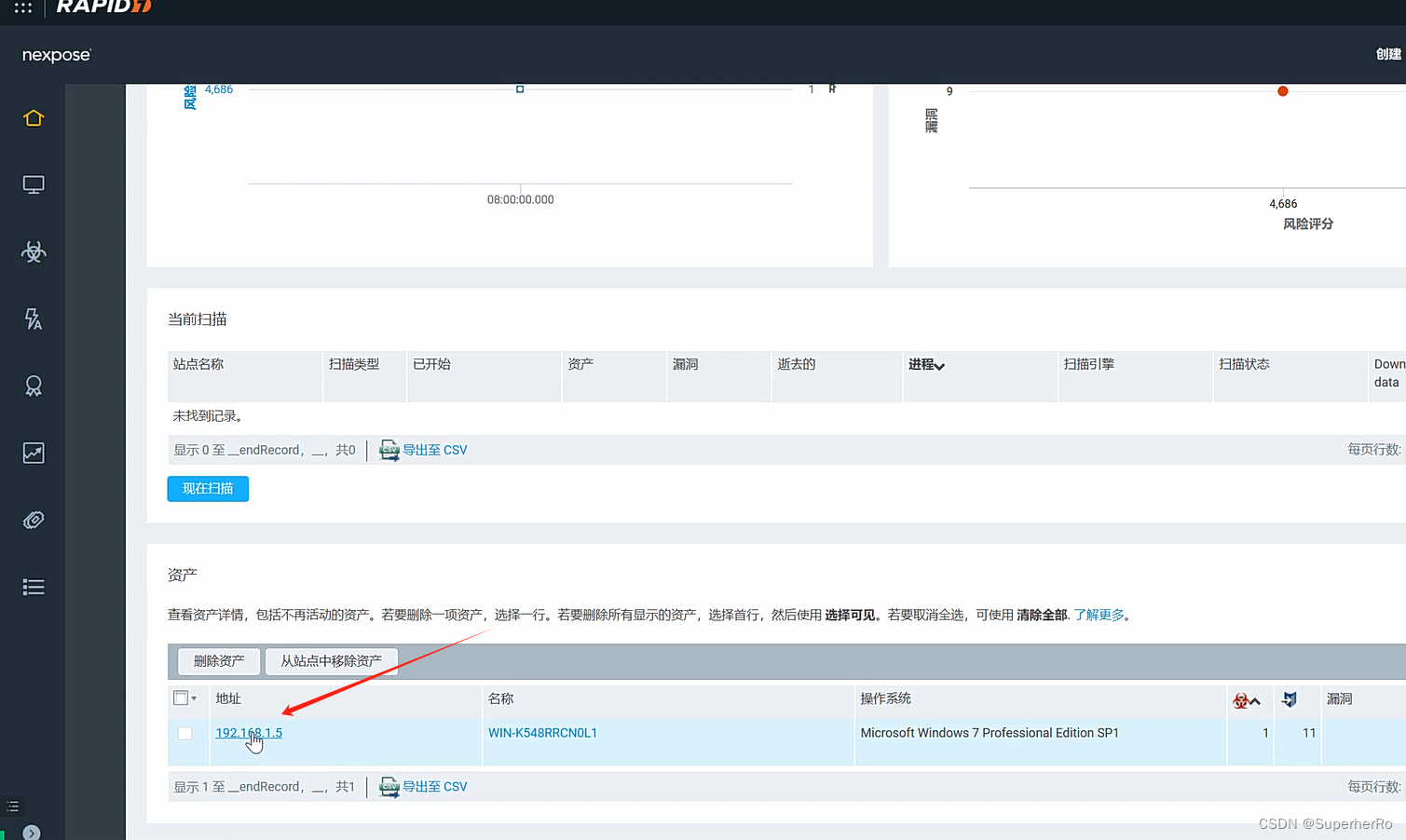

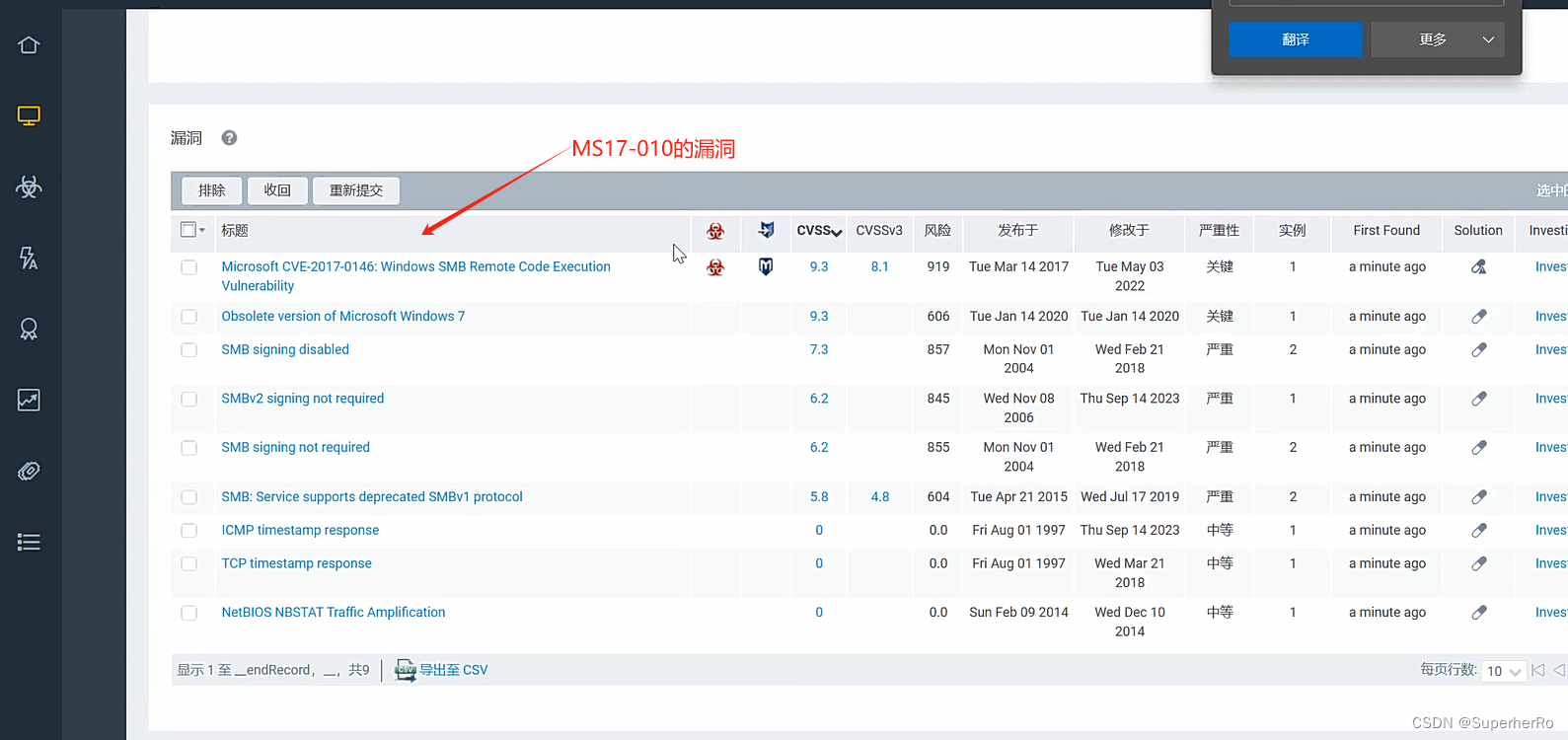

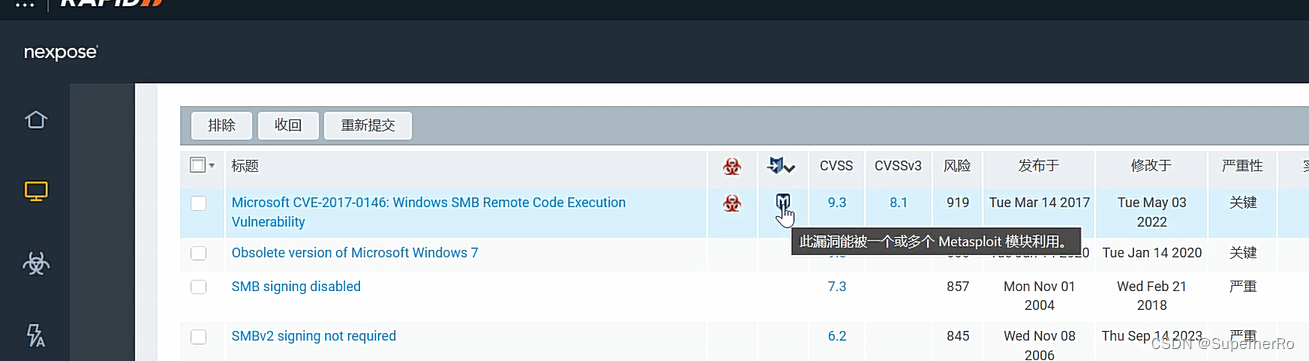

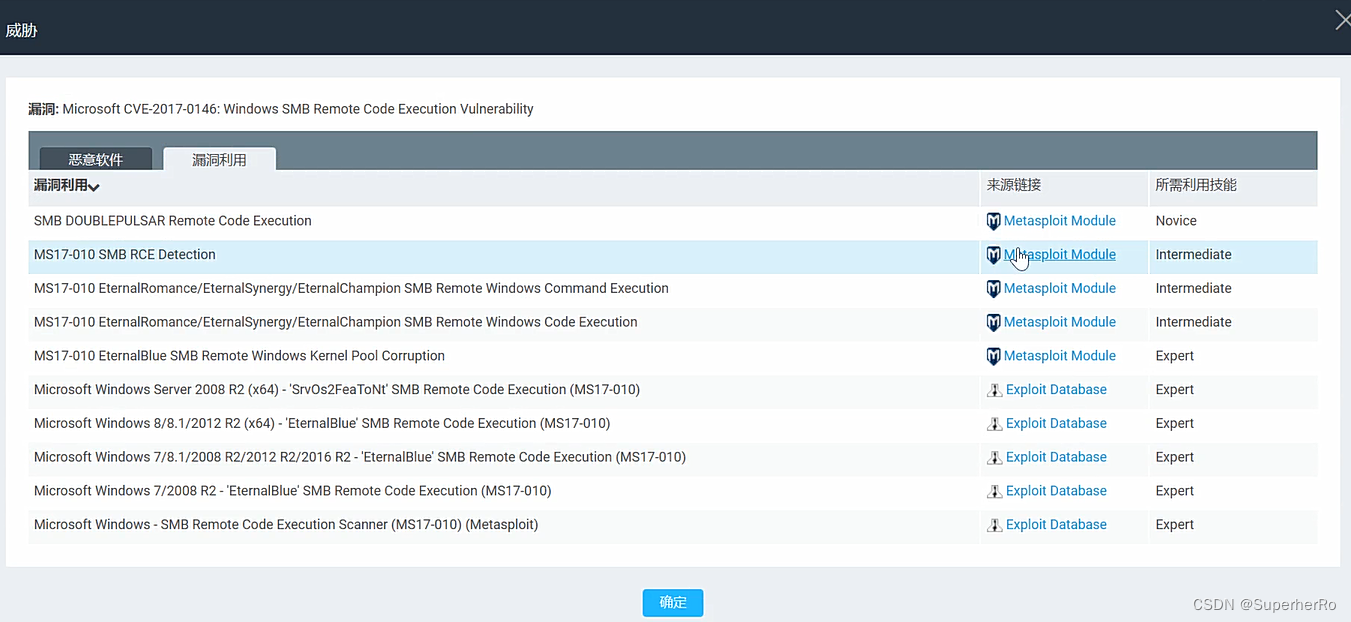

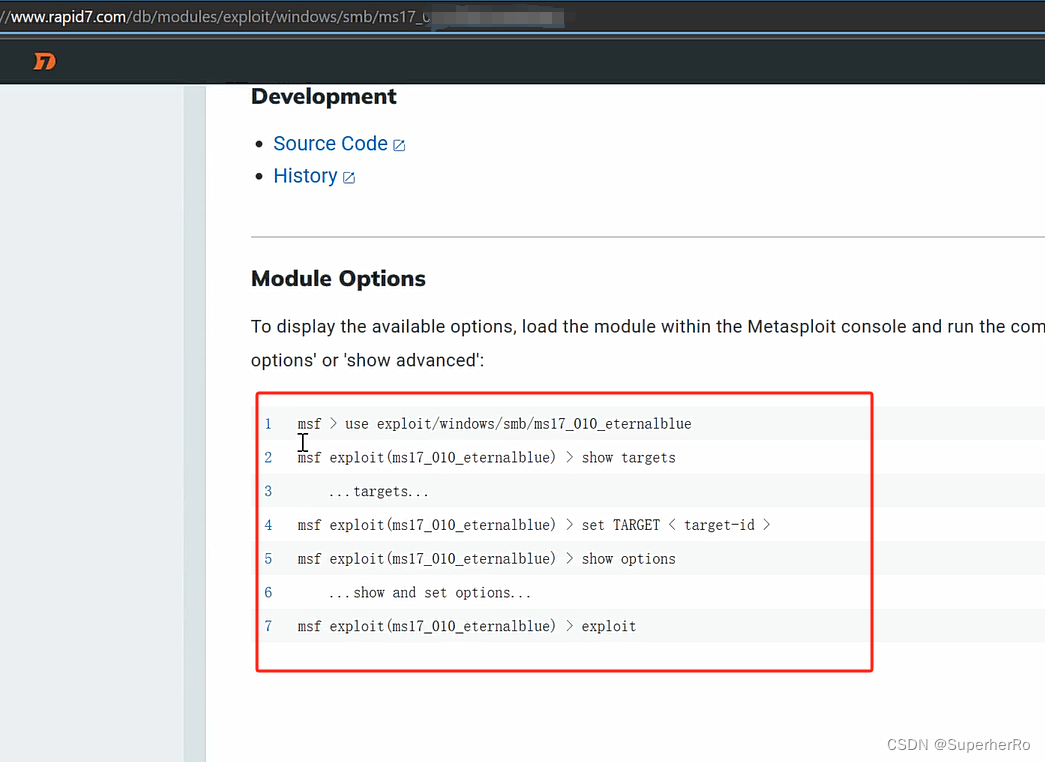

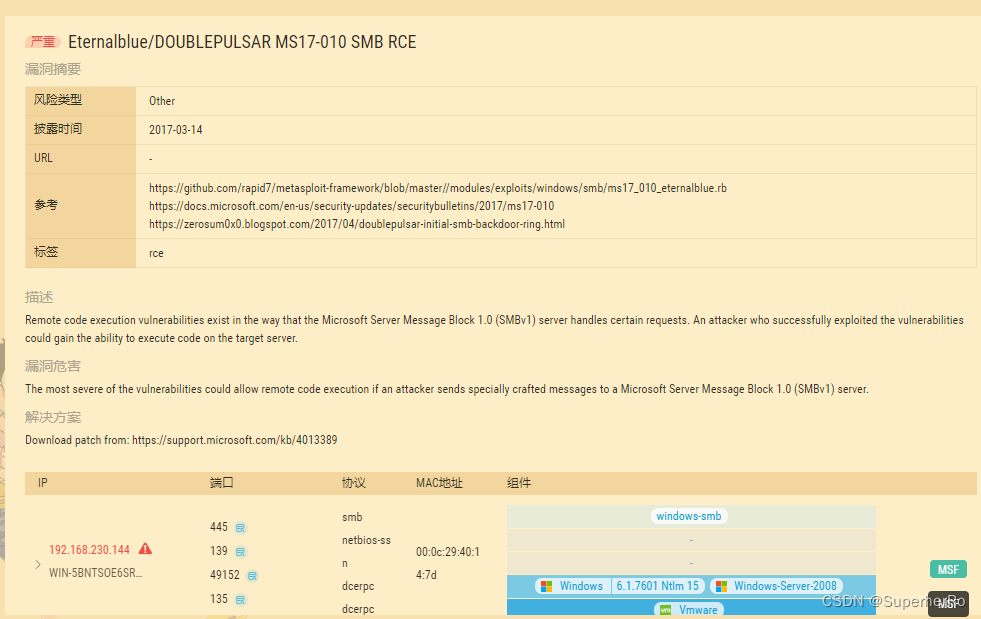

Nexpose

Nexpose是Rapid7出品,一款著名的、极佳的商业漏洞扫描工具。跟一般的扫描工具不同,Nexpose自身的功能非常强大,可以更新其漏洞数据库,以保证最新的漏洞被扫描到。漏洞扫描效率非常高,对于大型复杂网络,可优先考虑使用;对于大型复杂网络,可以优先考虑使用。可以给出哪些漏洞可以被 Metasploit Exploit,哪些漏洞在 Exploit-db里面有exploit的方案。可以生成非常详细的,非常强大的Report,涵盖了很多统计功能和漏洞的详细信息。虽然没有Web应用程序扫描,但Nexpose涵盖自动漏洞更新以及微软补丁星期二漏洞更新。

Goby

Goby是一款新的网络安全测试工具,由赵武Zwell(Pangolin、JSky、FOFA作者)打造,它能够针对一个目标企业梳理最全的攻击面信息,同时能进行高效、实战化漏洞扫描,并快速的从一个验证入口点,切换到横向。能通过智能自动化方式,帮助安全入门者熟悉靶场攻防,帮助攻防服务者、渗透人员更快的拿下目标。

二、演示案例-操作系统-本地漏扫(提权)-Wesng&Tiquan&Suggester

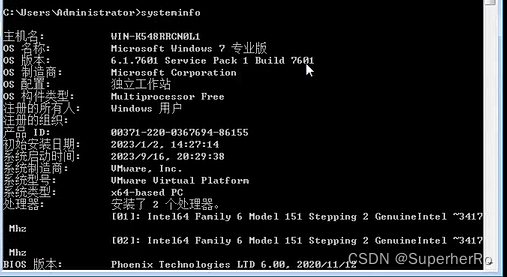

Windows-漏洞提权-CVE-XXXX-XXXX

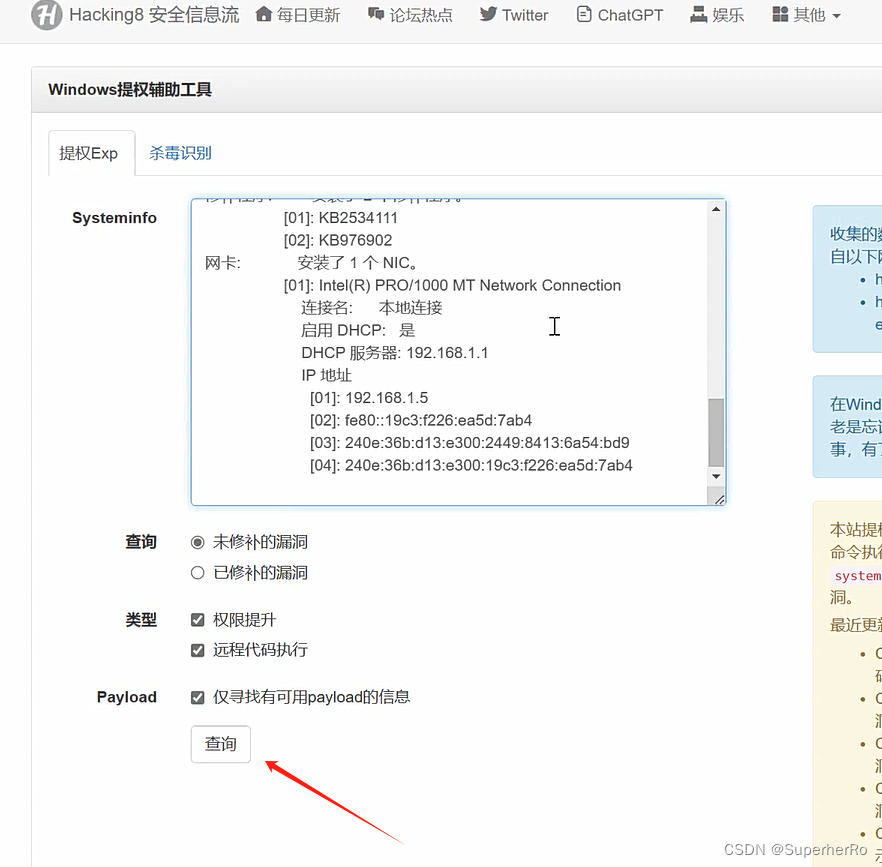

https://i.hacking8.com/tiquan(提权辅助网站)

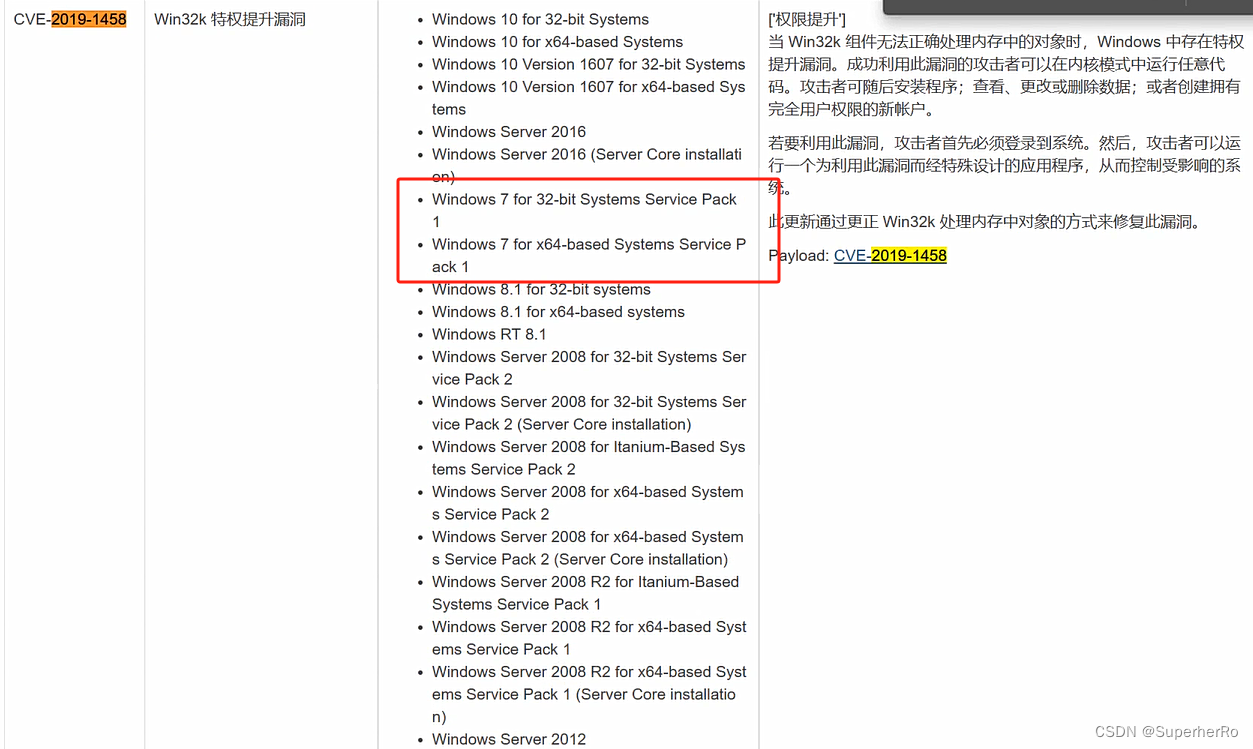

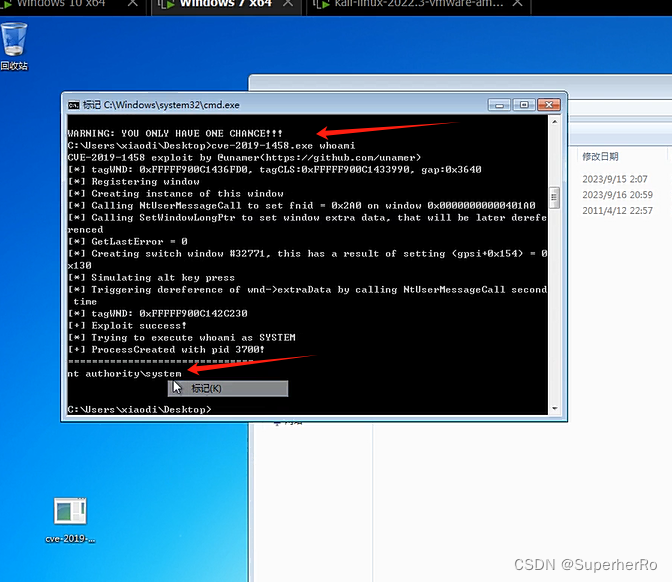

Win08-漏洞提权-CVE-2019-1458

https://github.com/rip1s/CVE-2019-1458

这个提权漏洞只能发送一次命令,发送第二次就失败,除非重启。所以最好直接创建一个新用户

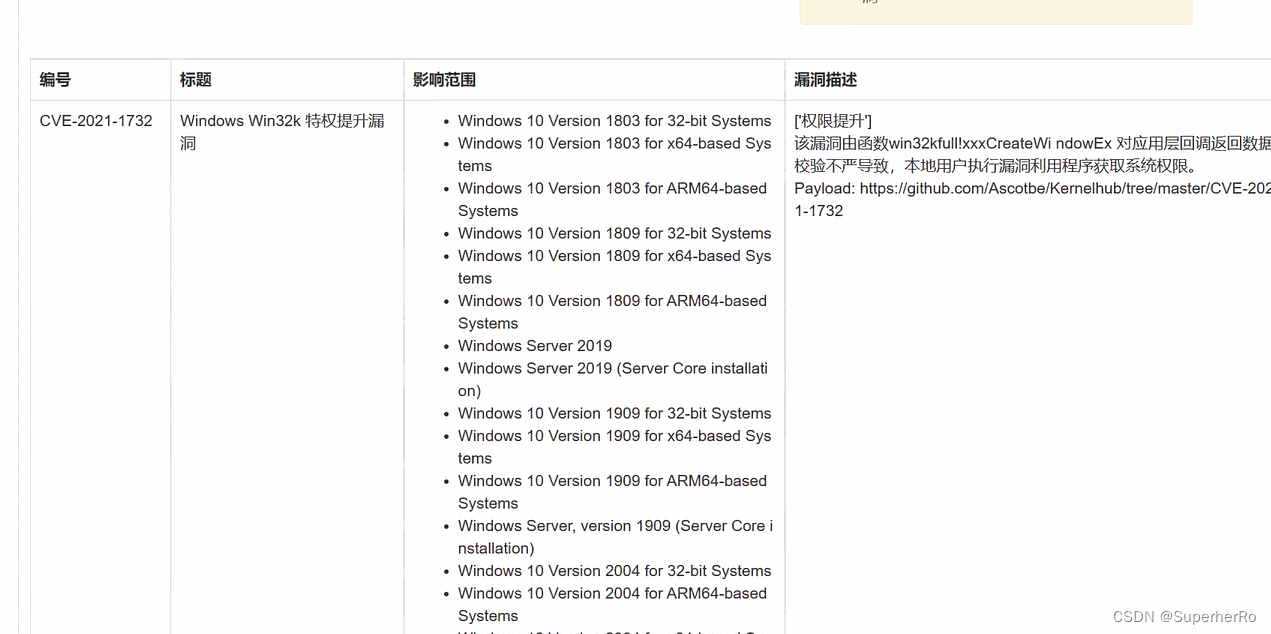

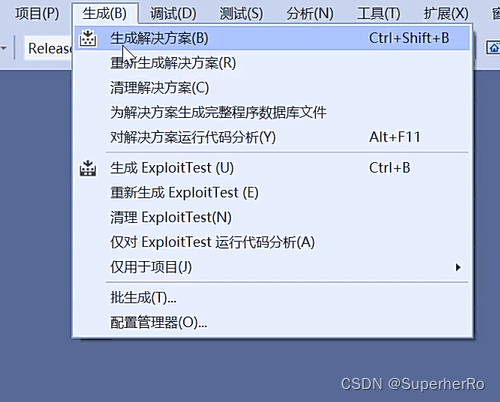

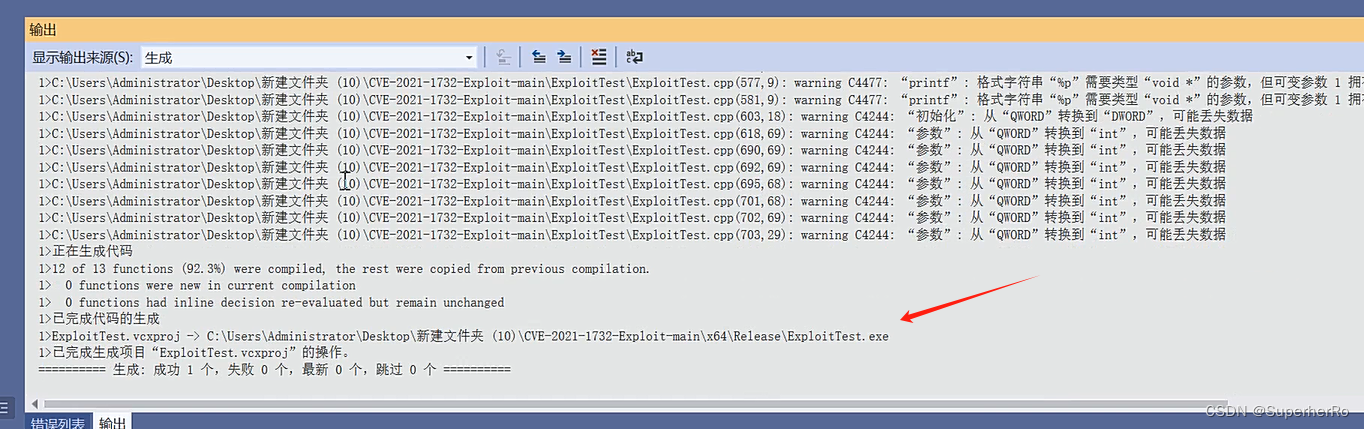

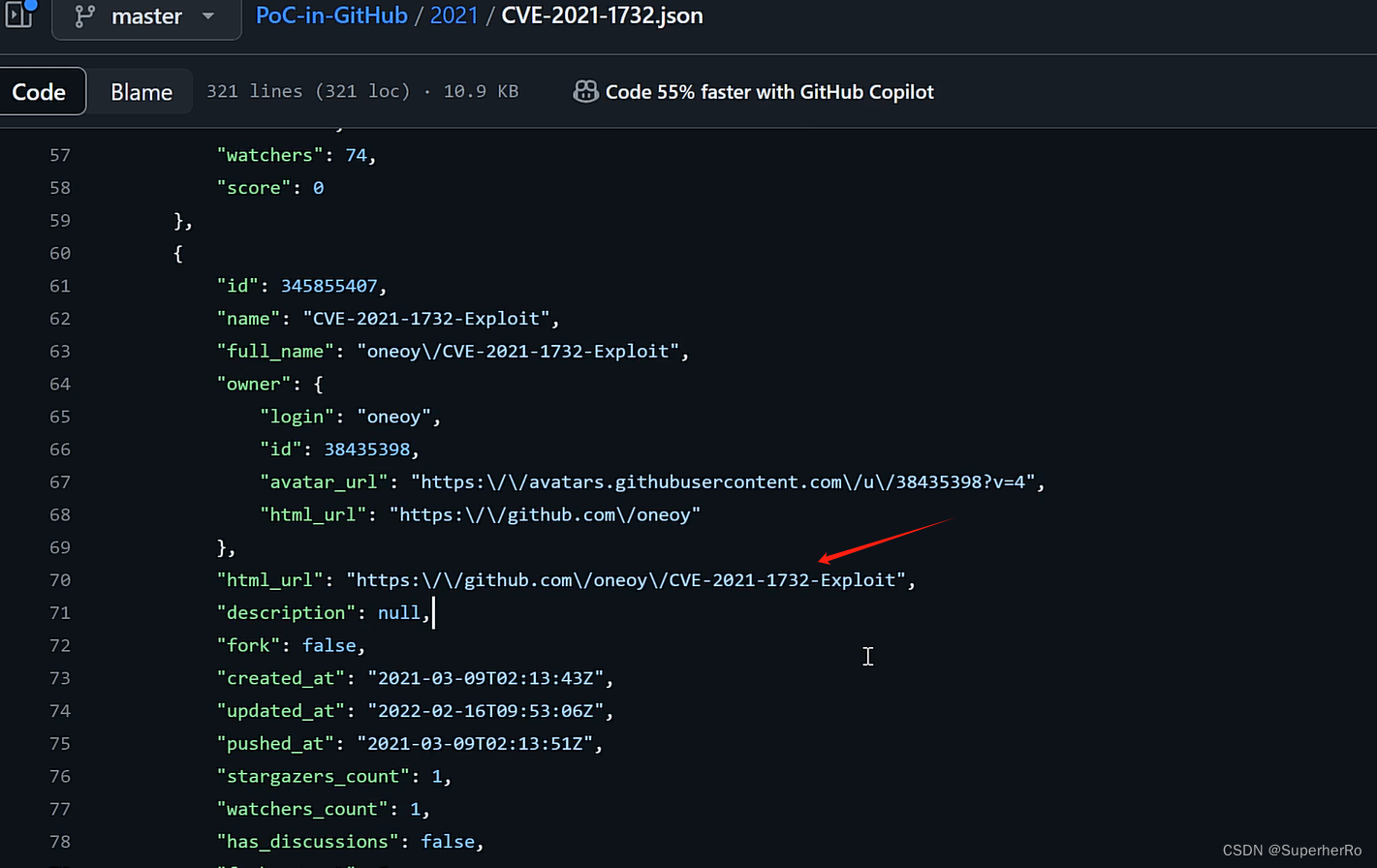

Win10-漏洞提权-CVE-2021-1732

https://github.com/KaLendsi/CVE-2021-1732-Exploit

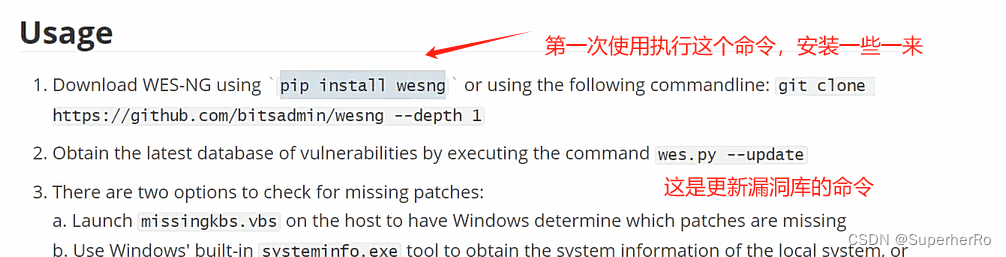

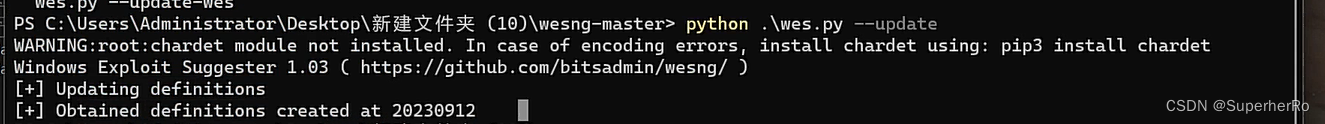

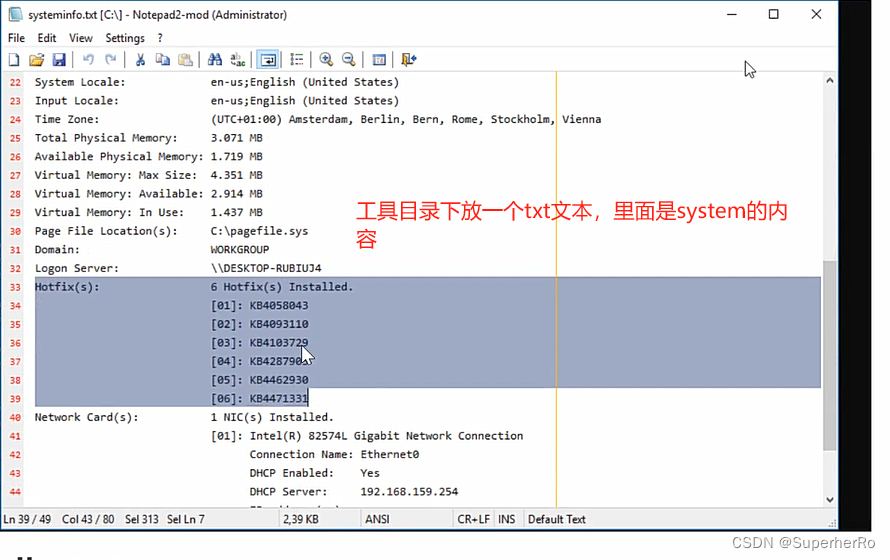

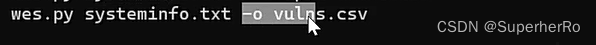

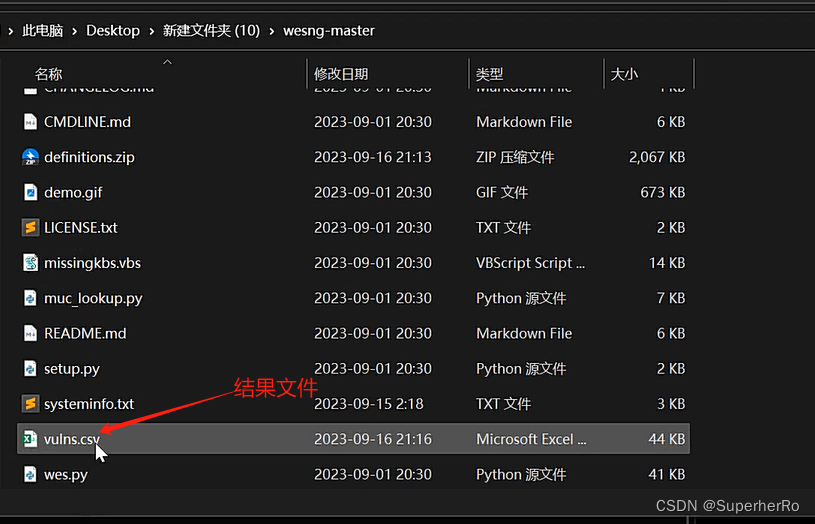

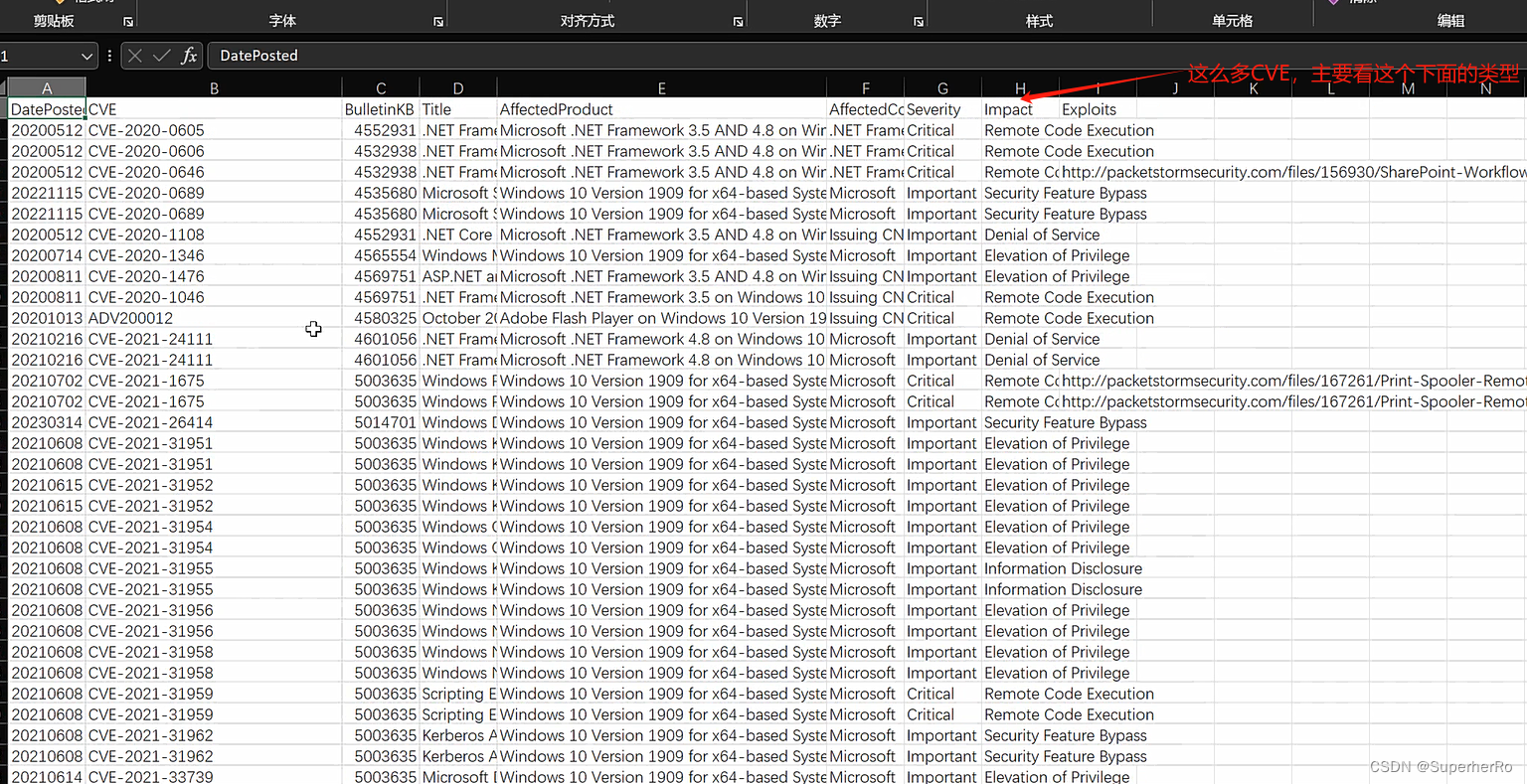

https://github.com/bitsadmin/wesng(包含各种漏洞,不仅仅只是提权)

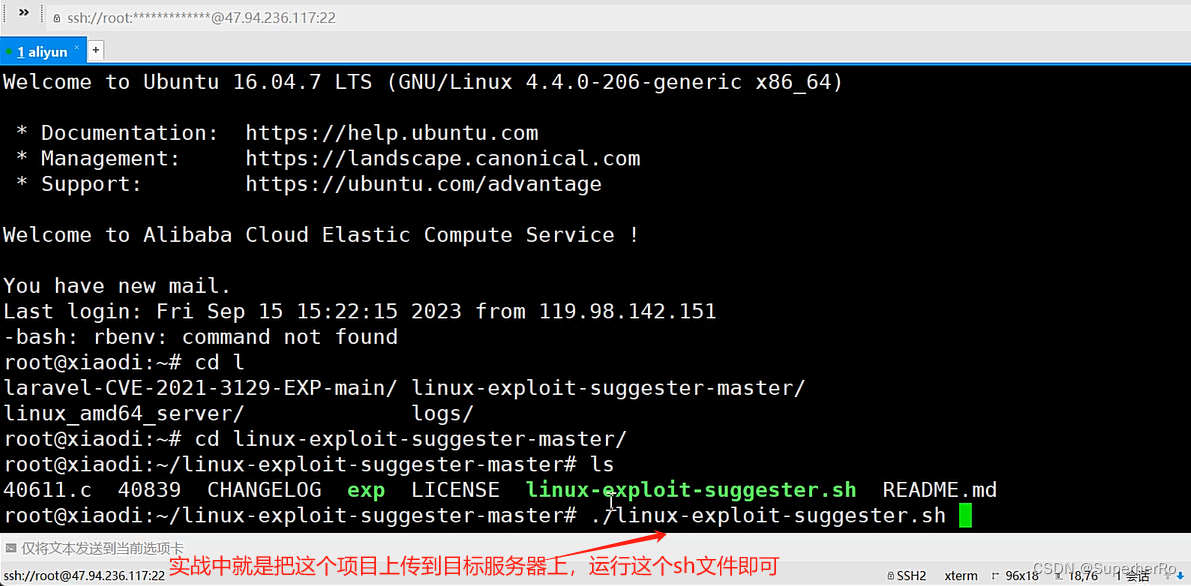

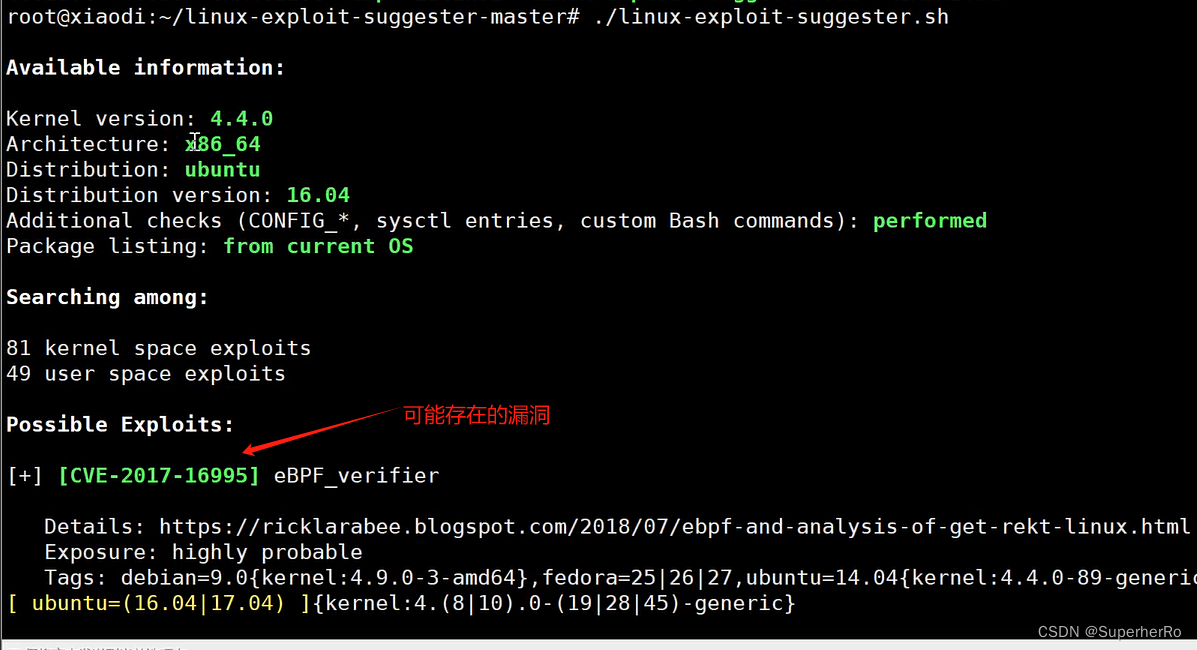

Linux-漏洞提权-CVE-XXXX-XXXX

https://github.com/mzet-/linux-exploit-suggester

POC&CVE

根据CVE编号去寻找对应的工具地址

https://github.com/1nnocent1/PoC-in-GitHub

![[Docker 教学] 常用的Docker 命令](https://img-blog.csdnimg.cn/direct/a9c4eae43fea463987dc6c59c67ca284.png)