在Web应用开发过程中,保护用户的隐私和安全至关重要。而CSRF(Cross-Site Request Forgery,跨站请求伪造)攻击是一种常见的安全威胁,通过利用受信任用户的身份进行恶意操作,威胁到用户的账户和数据安全。本文将介绍CSRF攻击的原理和行为方式,并提供一些常用的防御策略和技术,以帮助你保护Web应用免受CSRF攻击。

一、CSRF攻击的原理和行为方式

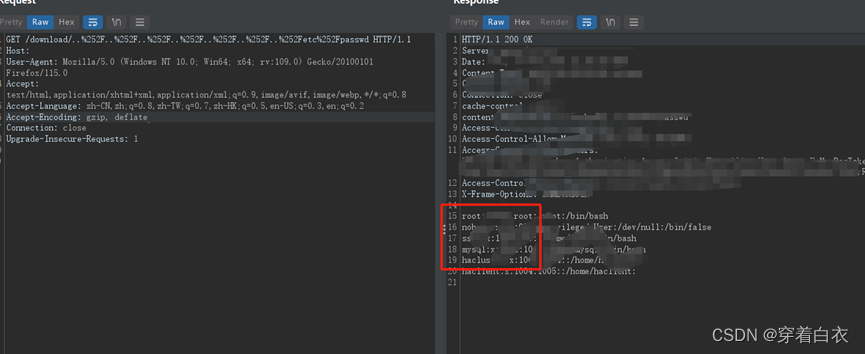

CSRF攻击利用了Web应用程序的信任机制,通过伪造合法用户的请求来执行未经授权的操作。攻击者通常在恶意网站上注入恶意代码,当合法用户访问该网站时,恶意代码就会在用户的浏览器中执行,并以用户的身份发送请求至受攻击的网站。这些请求可能包括改变用户的密码、发起转账等恶意操作。由于请求是合法用户发起的,服务器往往无法区分合法请求和恶意请求,因此攻击成功而用户毫不知情。

二、常见的CSRF防御策略

虽然CSRF攻击具有一定的威胁,但通过采取适当的防御策略,我们可以有效地保护Web应用免受该类攻击。

1. 随机令牌(CSRF Token):在Web应用中,为每个表单请求生成唯一的令牌,并将令牌嵌入表单中。服务器收到请求后,验证令牌的有效性。由于攻击者无法获取到合法用户的令牌,因此无法伪造请求。这是一种常见且有效的防御策略。

2. SameSite Cookie 属性:将Cookie的SameSite属性设置为Strict或者Lax可以限制Cookie只能通过同一站点发起请求,从而阻止跨站点请求。

3. Referer 验证:在服务器中验证Referer头部,确保请求来自合法的网页。然而,Referer头部并非始终可靠,因此不能单独依赖这种方式来进行CSRF防御。

4. 用户身份验证:使用其他认证机制,如双因素认证或使用密码管理器来减少密码泄露的风险。

三、实施CSRF防御措施

下面是一些实施CSRF防御的措施:

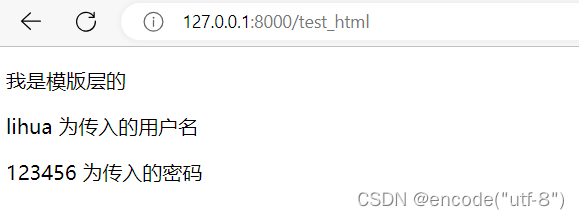

1. 使用CSRF令牌:在Web应用的所有敏感操作(如更改用户资料、密码、发起支付等)中,引入CSRF令牌。生成一个随机唯一的令牌,并将其嵌入表单中。在服务器端,验证请求中的令牌的有效性。如果令牌无效,拒绝请求。

2. 启用SameSite属性:对于Cookie,启用SameSite属性,将其设置为Strict或Lax。这样可以限制Cookie只能在同一站点上进行身份验证。

3. 始终验证请求的来源:在服务器端验证请求的Referer头部,确保请求来自合法的网页。

4. 实施双因素认证:引入双因素认证机制,要求用户在登录时提供额外的验证,有效地减少了通过单个密码泄露进行的攻击风险。

5. 对敏感操作进行确认:在执行敏感操作之前,要求用户再次确认,例如显示一个弹窗或者发送一封确认邮件。

6. 定期更新密钥和口令:定期更改用于生成CSRF令牌的密钥,并要求用户定期更改其口令,以减少攻击者利用已泄露的口令进行CSRF攻击的风险。

CSRF攻击对Web应用的安全构成了严重威胁,但通过选择合适的防御策略和技术,我们可以降低受到攻击的风险。通过使用随机令牌、SameSite Cookie属性、Referer验证以及其他身份验证机制,我们可以有效地保护用户隐私和数据安全,确保Web应用免受CSRF攻击。同时,定期更新密钥和口令,以及提醒用户谨慎操作,也是构建安全Web应用的重要环节。

不知道人工智能如何学习?不知道单片机如何运作?不知道嵌入式究竟是何方神圣?搞不清楚什么是物联网?遇到问题无人可问?来我的绿泡泡交流群吧!里面有丰富的人工智能资料,帮助你自主学习人工智能相关内容,不论是基础的Python教程、OpenCV教程以及机器学习等,都可以在群中找到;单片机毕设项目、单片机从入门到高阶的详细解读、单片机的一系列资料也备好放入群中!关于嵌入式,我这里不仅仅有嵌入式相关书籍的电子版本,更是有丰富的嵌入式学习资料,100G stm32综合项目实战提升包,70G 全网最全嵌入式&物联网资料包,嵌入式面试、笔试的资料,物联网操作系统FreeRTOS课件源码!群内高手云集,各位大佬能够为您排忧解难,让您在学习的过程中如虎添翼!扫码进群即可拥有这一切!还在等什么?赶快拿起手机,加入群聊吧!二维码详情