清华、北大、MIT、CMU、斯坦福的学霸们在新学期里要学什么?今天我们来盘点一下那些世界名校计算机专业采用的教材。

书单目录

- 1.《深入理解计算机系统》(原书第3版)

- 2. 《算法导论》(原书第3版)

- 3. 《计算机程序的构造和解释》(原书第2版)典藏版

- 4. 《数据库系统概念》(原书第7版)

- 5. 《计算机组成与设计:硬件/软件接口》RISC-V版(原书第2版)

- 6. 《离散数学及其应用》(原书第8版)

- 7. 《组合数学》(原书第5版)

- 8. 《斯坦福算法博弈论二十讲》

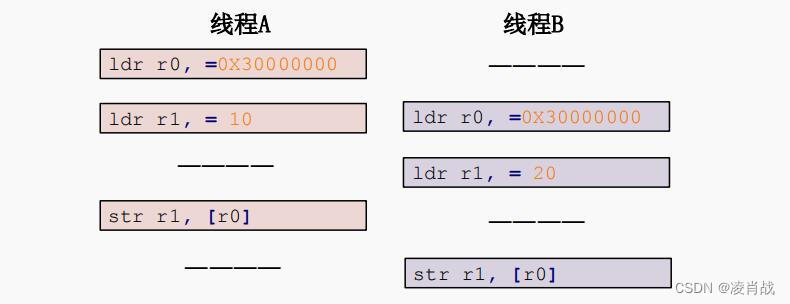

1.《深入理解计算机系统》(原书第3版)

-

作者:兰德尔 E.布莱恩特 大卫 R. 奥哈拉伦

-

推荐理由:卡内基-梅隆大学、北京大学、清华大学等国内外众多知名高校选用指定教材。被誉为“价值超过等重量黄金的无价资源宝库”。从程序员视角全面剖析的实现细节,使读者深刻理解程序的行为,将所有计算机系统的相关知识融会贯通。理解计算机系统首选书目。

2. 《算法导论》(原书第3版)

-

作者:托马斯·科尔曼、查尔斯·雷瑟尔森 等

-

推荐理由:MIT四大名师联手铸就。算法标准教材,国内外千余所高校采用!影响全球千万程序员!本书将严谨性和全面性融为一体,深入讨论各类算法,并着力使这些算法的设计和分析能为各个层次的读者接受。

3. 《计算机程序的构造和解释》(原书第2版)典藏版

-

作者:哈罗德·阿贝尔森 等

-

推荐理由:本书源于美国麻省理工学院 (MIT) 多年使用的一本教材。自出版以来,已被世界上100多所高等院校采纳为教材,其中包括斯坦福大学、普林斯顿大学、牛津大学、东京大学等。

-

本书从理论上讲解计算机程序的创建、 执行和研究。主要内容包括:构造过程抽象,构造数据抽象,模块化、对象和状态,元语言抽象,寄存器机器里的计算等。第2版中大部分主要程序设计系统都重新修改并做过测试,包括各种解释器和编译器。作者根据多年的教学实践,还对许多其他细节做了相应的修改。

4. 《数据库系统概念》(原书第7版)

-

作者:Abraham Silberschatz 等

-

推荐理由:数据库领域的殿堂级作品,历经十年全面更新第7版!本书是数据库系统方面的经典教材之一,其内容由浅入深,既包含数据库系统基本概念,又反映数据库技术新进展。它被国际上许多著名大学所采用,包括斯坦福大学、耶鲁大学、得克萨斯大学、康奈尔大学、伊利诺伊大学等。

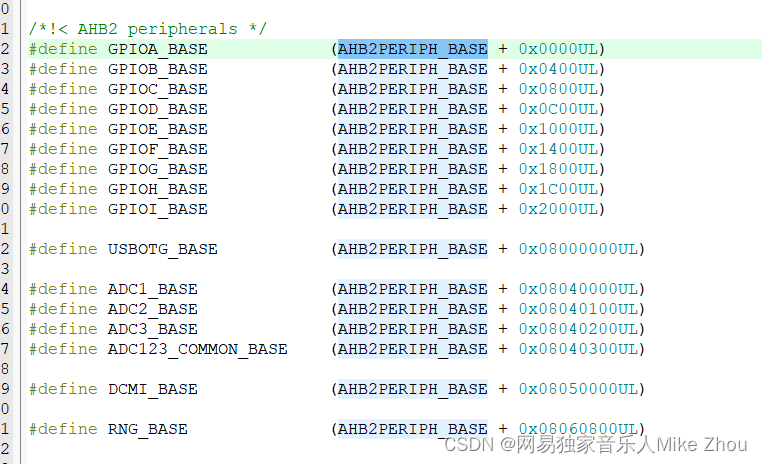

5. 《计算机组成与设计:硬件/软件接口》RISC-V版(原书第2版)

-

作者:戴维·A. 帕特森 约翰·L. 亨尼斯

-

推荐理由:图灵奖得主Patterson和Hennessy共同撰写,经典著作全新RISC-V版,根据读者的需求,这一版将RV64切换为RV32,减少10条指令,降低学习难度。深入理解软硬件协同设计思想,共建开源生态。被加州大学伯克利分校、斯坦福大学等国际著名大学采用。

6. 《离散数学及其应用》(原书第8版)

-

作者:肯尼思·H. 罗森

-

推荐理由:本书是介绍离散数学理论和方法的经典教材,被全球数百所高校采用,获得了极大的成功。第8版做了与时俱进的更新,添加了多重集、字符串匹配算法、同态加密、数据挖掘中的关联规则、语义网络等内容,同时更新了配套教辅资源,成为更加实用的教学工具。

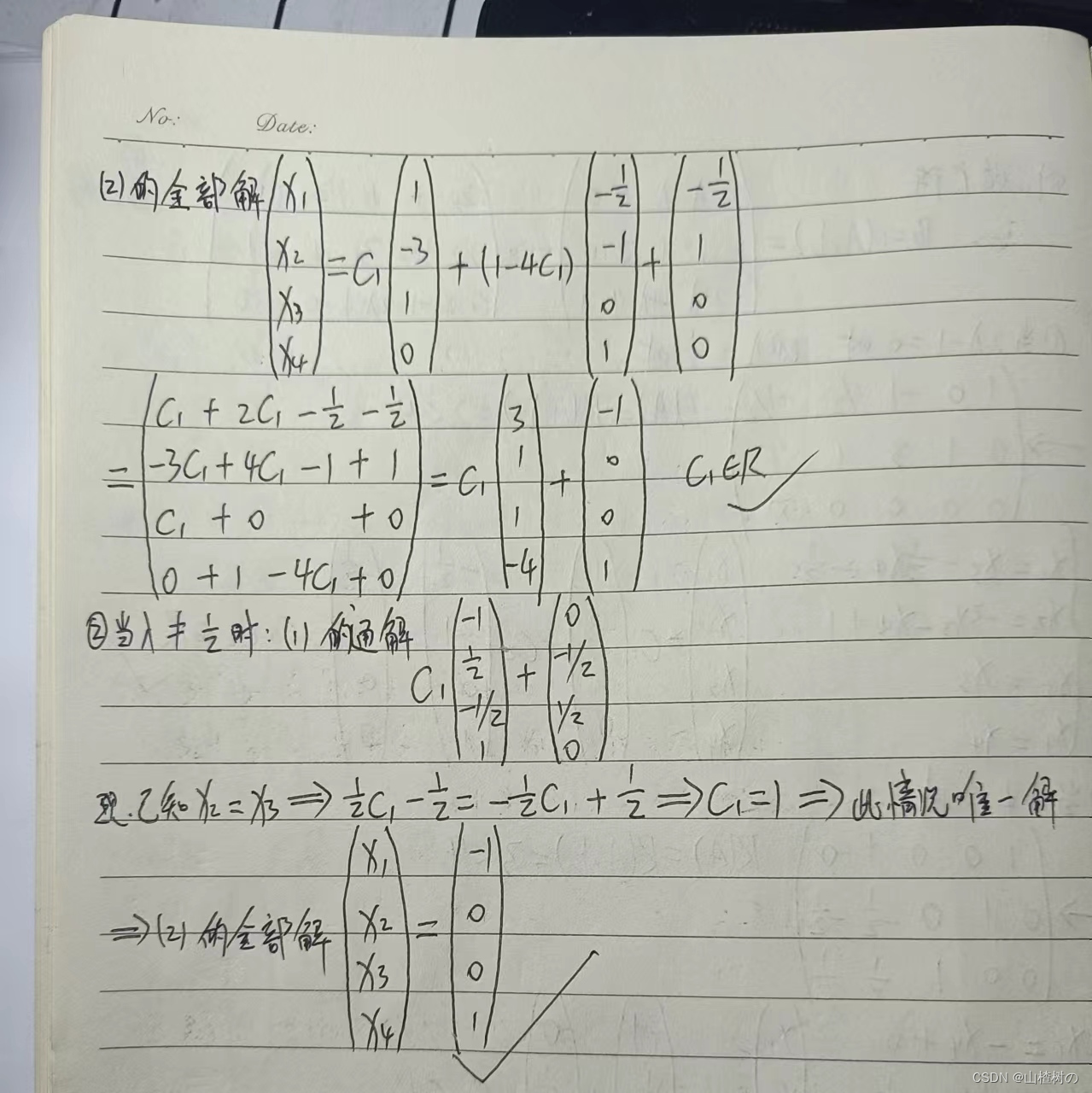

7. 《组合数学》(原书第5版)

-

作者:Richard A. Brualdi

-

推荐理由:本书是系统阐述组合数学基础、理论、方法和实例的优秀教材,出版30多年来多次改版,被MIT、哥伦比亚大学、UIUC、威斯康星大学等众多国外高校采用,对国内外组合数学教学产生了较大影响,也是相关学科的主要参考文献之一。

8. 《斯坦福算法博弈论二十讲》

-

作者:蒂姆·拉夫加登

-

推荐理由:本书源于斯坦福大学“算法博弈论”课程讲义,通过具有代表性的模型和结论,帮助读者快速了解这一领域的重要概念。面向计算机科学、经济学、电子工程和数学等不同专业的高年级本科生和研究生。