关于CanaryTokenScanner

CanaryTokenScanner是一款功能强大的Canary令牌和可疑URL检测工具,该工具基于纯Python开发,可以帮助广大研究人员快速检测Microsoft Office和Zip压缩文件中的Canary令牌和可疑URL。

在网络安全领域中,保持警惕和主动防御是非常有效的。很多恶意行为者通常会利用Microsoft Office文档和Zip压缩文件嵌入隐藏的URL或恶意宏来初始化攻击行为。CanaryTokenScanner这个Python脚本旨在通过仔细审计Microsoft Office文档和Zip文件的内容来检测潜在威胁,从而降低用户无意中触发恶意代码的风险。

功能介绍

1、识别:该脚本能够智能地识别Microsoft Office文档(.docx、.xlsx、.pptx)和Zip文件,这些文件类型可疑通过编程方式来进行检查;

2、解压缩和扫描:对于Office和Zip文件,脚本会将内容解压缩到临时目录中,然后使用正则表达式扫描这些内容以查找URL,搜索潜在的入侵迹象;

3、忽略某些URL:为了最大限度地减少误报,该脚本包含了一个要忽略的域名列表,可疑过滤掉Office文档中常见的一些URL,这样可以确保对异常或潜在有害URL进行集中分析;

4、标记可疑文件:URL不在被忽略列表中的文件被标记为可疑,这种启发式方法允许我们根据特定的安全上下文和威胁情况进行适应性调整;

5、清理和恢复:扫描任务完成后,该脚本可以删除临时解压缩的文件以进行清理,不留下任何痕迹;

工具安装

由于该工具基于Python 3开发,因此我们首先需要在本地设备上安装并配置好Python 3.x环境。接下来,广大研究人员可以直接使用下列命令将该项目源码克隆至本地:

git clone https://github.com/0xNslabs/CanaryTokenScanner.git

然后将脚本放到一个可访问的位置,并提供可执行权限即可:

cd CanaryTokenScanner chmod +x CanaryTokenScanner.py

工具使用

python CanaryTokenScanner.py FILE_OR_DIRECTORY_PATH

上述命令中,FILE_OR_DIRECTORY_PATH参数用于指定目标文件路径或目录路径。

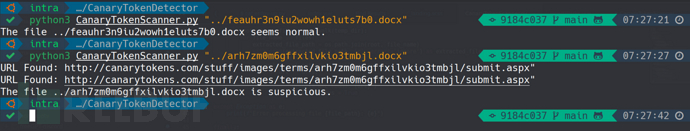

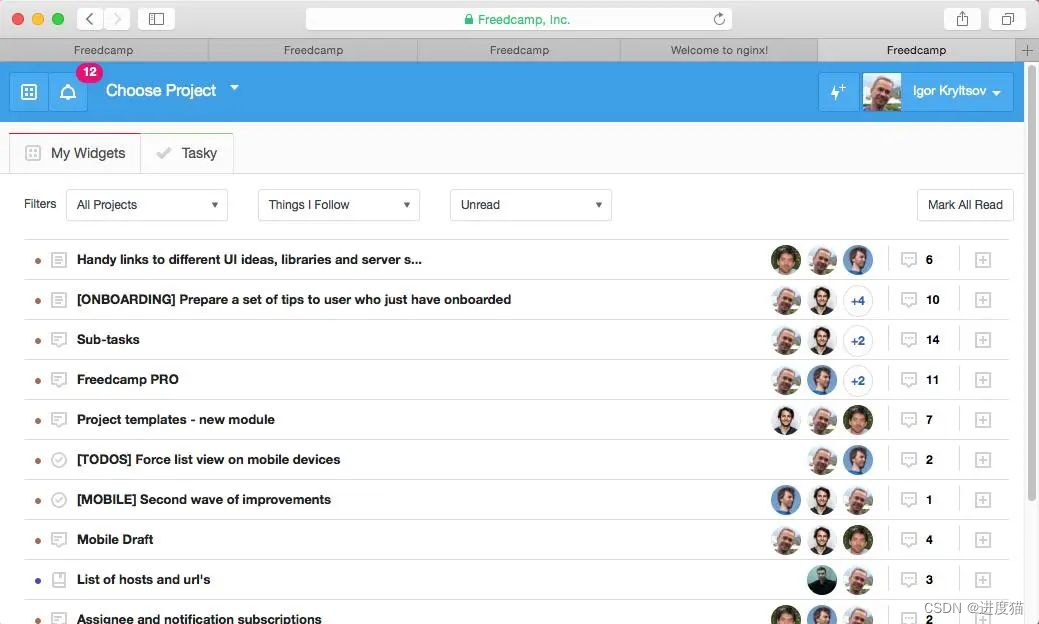

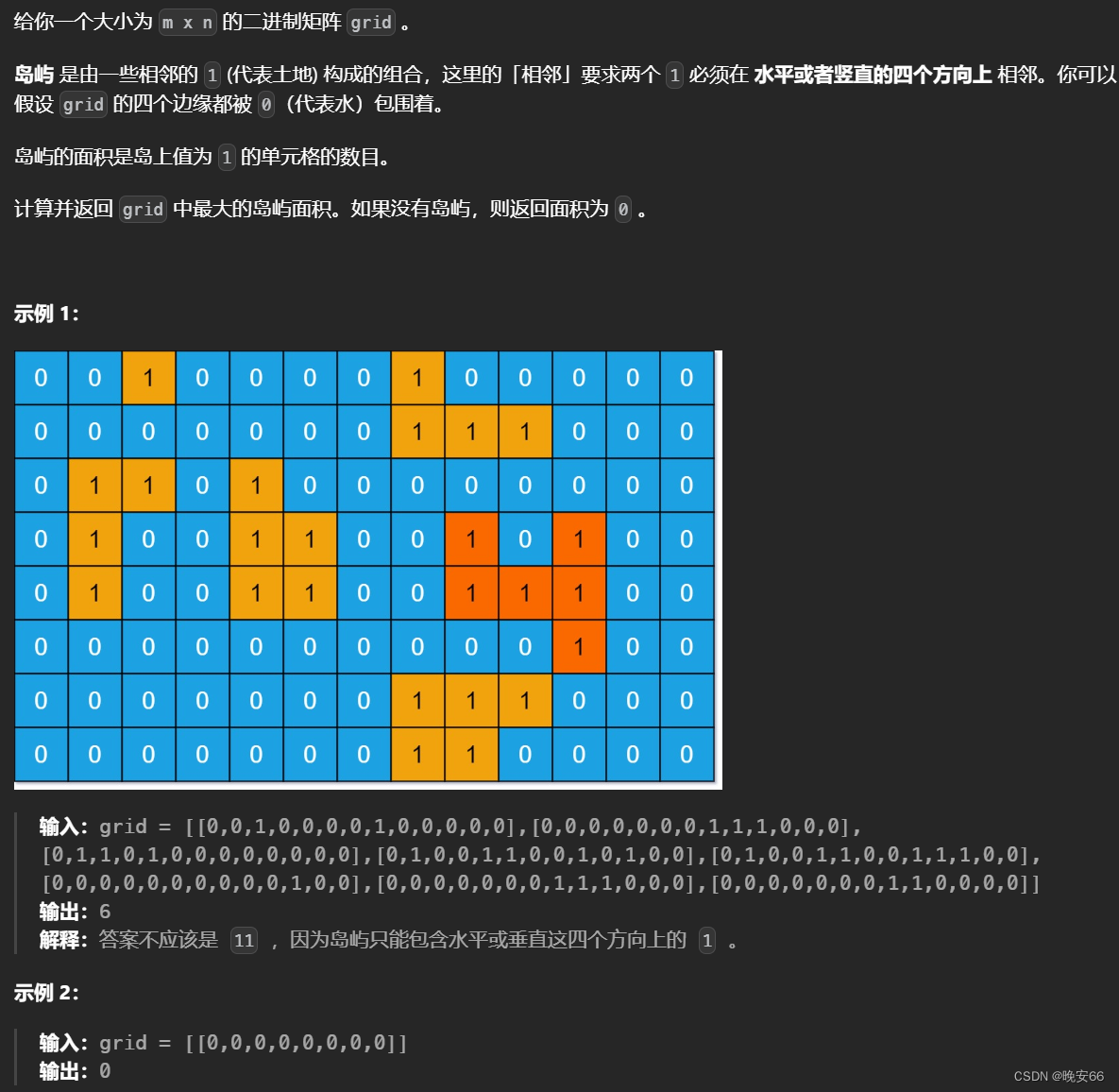

工具运行截图

下图显示的是该工具的任务执行界面,演示了其可疑URL检测能力:

项目地址

CanaryTokenScanner:【GitHub传送门】

![[ Python+OpenCV+Mediapipe ] 实现对象识别](https://img-blog.csdnimg.cn/direct/79f2f3c81f544bb1a1646cf73992f926.png)

![[ 2024春节 Flink打卡 ] -- Paimon](https://img-blog.csdnimg.cn/direct/3c84841d55964805bf010c22ea80b83e.png)