随着网络和信息技术的不断发展,特别是互联网的广泛普及和应用,网络正在逐步改变人类的生活和工作方式。越来越多的政府和企业组织建立了依赖于网络的业务信息系统,例如电子政务、网络办公等。网络也对社会各行各业产生了巨大的影响,使信息安全的重要性不断提高。与此同时,WEB网站成为黑客攻击的主要目标之一,与网站相关的安全事件频繁发生,企业数据和个人信息的泄露屡见不鲜,这给企业带来了严重的经济损失,也给社会造成了恶劣的影响。

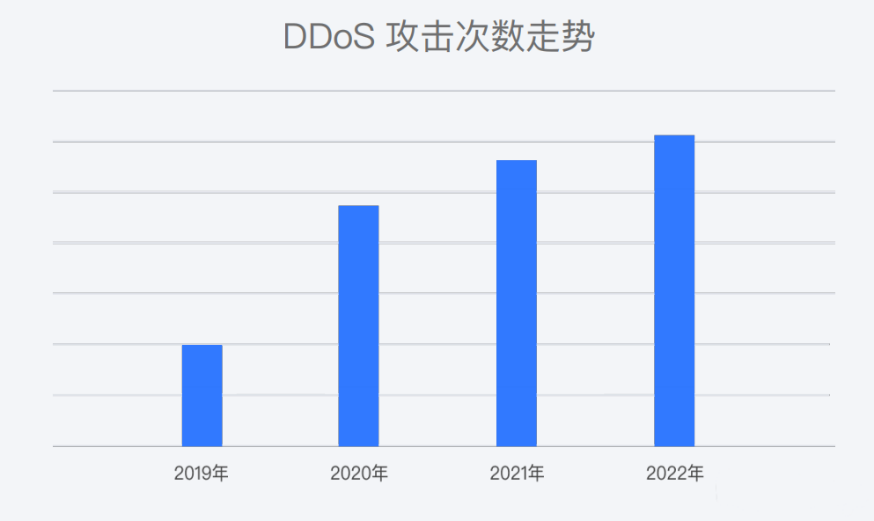

DDoS攻击是黑客攻击网站的主要手段之一,2022年的攻击峰值创下历史新高,同比2021年增长幅度高达15%。2023年DDOS攻击也在不断上升。

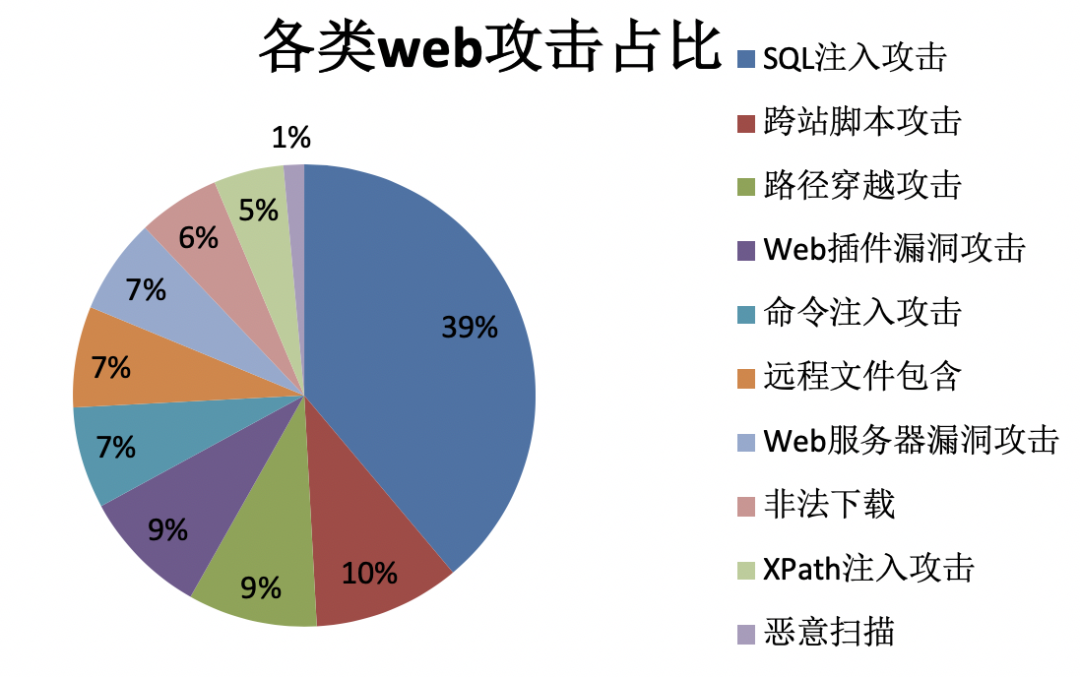

除了DDoS攻击之外,WEB网站还面临着请求注入攻击、认证欺骗攻击、会话劫持攻击、XSS攻击、文件包含攻击等各种安全威胁。面对如此多变的网络环境和多样的攻击手段,企业迫切需要一款产品来全面有效地防范这些安全威胁。WEB应用防火墙可以快速、有效地解决这一系列安全问题,在保障网络稳定的前提下,极大地提升安全防护能力。

什么是安全WAF

WAF以全流程防御理念为核心,实现了网络安全的可视、可控和可回溯。通过WAF,用户可以对WEB应用进行全面保护,包括对入口流量的识别和分析、对漏洞和攻击的防范和检测、以及对异常和安全事件的快速响应和处置。这样,用户可以在保障业务安全的同时,也能提高网络的可靠性和稳定性。

WAF的主要功能

一、扫描监控

1.态势监控

WAF内置态势分析系统,无需与监控设备联动,就可以对流量事件和攻击事件进行分析。通过基于本地数据库的分析,WAF能够展示流量趋势、攻击类型、攻击源、目的源等数据分析图,从而为用户提供可视化的大屏呈现。这些数据分析图可以帮助用户更好地理解WEB应用的安全情况,快速了解当前的攻击状况,及时采取必要的防御措施,提高WEB应用的安全性和可靠性。

2.WEB安全扫描

WAF从网站安全的根源考虑,集成了WEB漏洞扫描系统。该系统能够帮助用户周期性地检测应用服务的安全性,并提供详尽的报表。这样,用户就能在漏洞或安全隐患被利用前及时发现并采取相应的补救措施,从而防患于未然。通过这个功能,WAF能够帮助用户从源头上避免安全漏洞的出现,提高WEB应用的安全性和可靠性。

二、检测防护

1.细粒度的攻击识别

-

特征识别方式

WAF预置全面的攻击特征及行为特征知识库,包括注入、信息泄露、恶意爬虫、协议完整性、一句话木马及后门等类型。

-

算法识别方式

WAF针对不同类型的攻击,对流量的上下文逻辑、前置字段及访问顺序等方式进行校验,按照不同算法模型进行针对性识别处理,包括扫描陷阱防护、协议校验保护、盗链防护、跨站请求伪造防护、文件上传下载防护、敏感信息保护、弱密码检测防护、DDoS攻击、虚拟补丁及访问顺序规则等。

2.智能语义分析

智能语义分析算法通过对用户输入进行词法分析生成指纹规则,然后通过二分查找算法,按照其攻击转换进行特征检测,进而将识别特征匹配到的写入结构体,随着写入结构体的增加,防护越来越精准。与特征匹配的检测方式相比,智能语义分析技术具有准确率高、误报率低的特点,无需维护固定并庞大的特征库,有效提高了WEB防护工作效率。

WAF采用智能语义分析算法,通过对WEB请求和返回内容进行智能分析,使设备具备独立判断攻击威胁的能力,针对攻击日志对每一个攻击源进行算法分析,从攻击次数、危害级别这两个维度出发,主动对每个访问者之前一段时间的访问行为进行分析,分析判定攻击者是否应该封

3.恶意外联检测

企业内部网络或WEB服务器,由于管理制度的不健全或缺乏有效的防护手段,导致内部网络存在后门等情况后,会出现恶意外联行为,WAF的外联检测功能可有效识别并阻断后门攻击的主动外联,为用户提供了应对该类攻击行为的有效防护手段,实现360度全方位防护用户网络和服务器。

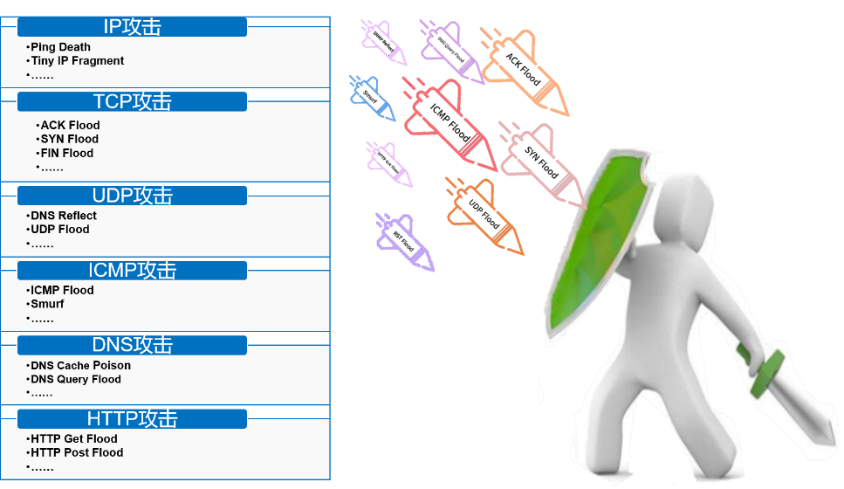

4.DDoS攻击防护

WAF的防DDoS攻击模块采用主动监测+被动跟踪相互结合的防护技术,可辨识多种DDoS攻击,并启用特有的阻断,能够高效地完成对DDoS攻击的过滤和防护。针对常见的DDoS攻击手段,提供多种防护手段结合的方式,有效的阻断攻击行为,从而确保WEB服务器可以正常提供服务,WAF提供对以下攻击的防护能力:

-

基于服务器的DDoS管理

-

CC攻击防护

-

客户端/服务器连接数限制

-

SYN-UDP-ICMP flood防护

-

TCP-UDP-ICMP流量管理

-

各种常见网络层攻击防护

-

Xml DDoS防护

结语

德迅云安全提供了业界领先的WEB应用攻击防护能力,其产品有(高防服务器、SCD、高防IP)通过多种机制的分析检测,能有效的阻断攻击,保证WEB应用合法流量的正常传输,其设计目标为:针对安全事件发生时序进行安全建模,针对安全漏洞、攻击手段及最终攻击结果进行扫描、防护及诊断,提供综合的WEB应用安全解决方案,保障企业业务系统的运行连续性和完整性。