数据安全治理,顾名思义,可拆分为“数据安全”与“治理”数据安全可理解为目标,治理可理解为手段。具体定义:数据安全治理是指在组织数据安全战略的指导下,为确保组织数据处于有效保护和合法利用的状态,以及具备保障持续安全状态的能力,内外部相关方协作实施的一系列活动集合。包括建立组织数据安全治理组织架构,制定数据安全制度规范,构建数据安全技术体系,建设数据安全人才梯队等。

日常项目中主要是:面向组织的数据安全治理,通过治理活动,确保数据安全,推动发展与安全一体两翼、平衡发展。

一、数据安全发展背景

随着数据逐渐变成新时代生产生活的支柱,数据安全也日益成为保障经济发展、社会稳定和国家安全的重要基石。据最新调查数据显示,2022年数据安全市场规模为102亿,同比增长15%,预计2023年我国数据安全市场规模将达109.5亿元。

2023 年 2 月,中共中央、国务院印发《数字中国建设整体布局规划》( 以下简称《规划》)。《规划》明确,数字中国建设按照“2522”的整体框架进行布局,即夯实数字基础设施和数据资源体系“两大基础”,推进数字技术与经济、政治、文化、社会、生态文明建设“五位一体”深度融合,强化数字技术创新体系和数字安全屏障“两大能力”,优化数字化发展国内国际“两个环境”。其中,对于数据安全能力提出了“筑牢可信可控的数字安全屏障”全面要求。

同年,工业和信息化部等十六部门发布的《关于促进数据安全产业发展的指导意见》也提出了推动数据安全产业高质量发展,全面加强数据安全产业体系和能力,夯实数据安全治理基础,促进以数据为关键要素的数字经济健康快速发展的指导要求。

二、数据安全发展阶段

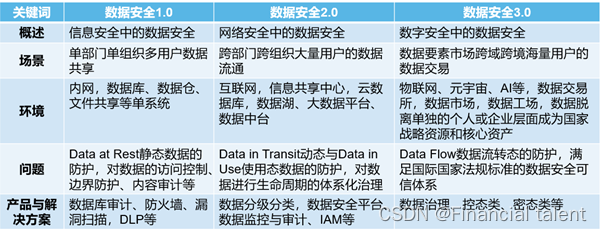

随着技术的发展,对于数据安全的需求和解决方法也经历了多次的变革。从早期主要关注组织内部的数据防护,到如今的全球范围内的数据安全管理,数据安全的演变历程揭示了技术、法规、政策和人类需求间的紧密交织关系。

- 数据安全1.0时代:信息安全中的数据安全

这一阶段的数据安全主要围绕组织内部的数据进行。它重视静态数据防护,针对单一系统如内网数据库和文件共享系统提供保护。核心解决方案包括数据库审计系统、数据库防火墙和DLP等。

- 数据安全2.0时代:网络安全中的数据安全

随着组织之间的数据交流日益增加,数据安全开始涉及更多的领域和技术。在这个阶段,数据不仅仅是静态存储,还涉及到数据在传输中的安全,因此"Data in Transit"和"Data in Use"的保护变得尤为重要。解决方案则包括数据分级分类、综合数据安全平台和IAM等。

- 数据安全3.0时代:数字安全中的数据安全

进入数字时代,数据不再仅仅是企业的资产,更成为了国家战略资源。涉及的场景包括物联网、元宇宙、AI等前沿技术领域。此时,不仅仅是数据的防护,更多的是如何在全球范围内确保数据的合规流动,满足各国的法规标准。

随着时间的推进,数据安全的观念从技术防护转变为生命周期的全面管理,从组织内部的访问控制转向全球数据流的法规合规。这一演变历程不仅展现了数据安全领域的不断进步,也预示着未来的数据安全将面临更为复杂的挑战和机遇。

三、数据安全治理面临的挑战与痛点

组织机构开展数据安全治理面临的主要问题是合规、管理和技术三方面的。

3.1 合规角度

随着《中华人民共和国网络安全法》( 以下简称《网络安全法》)、《数据安全法》《中华人民共和国个人信息保护法》(以下简称《个人信息保护法》)等相关法律法规的颁布实施以及配套规范性文件的落地执行,围绕数据与隐私保护的法律合规体系日趋成熟。加强企业数据安全合规管理已成为当下企业发展的基础和必要条件。

3.2 管理角度

企业管理措施及能力决定了数据安全治理中技术措施落地和执行的效果,通过规划合理的制度要求及管理手段,但是在实际执行中管理层面的挑战同样不可小觑。

数据安全责任落实难。不论是网络安全还是数据安全,企业的安全责任落实面临层层困难。结合数据的无形、多态、流转等特性导致数据安全责任落实更加困难。主要特性包括数据安全责任人职级较低,缺少数据安全专职管理部门,数据安全专项预算较少,数据安全管理手段粗放等。

数据安全管理模式落后。大部分业务依旧停留在网络安全时代,安全管理模式主要以先建再补、线上再修等方式为主,同时普遍保持业务第一原则,认为业务高于安全。实际上安全左移已经是业界最佳实现的共识。通过安全左移,在降低整体安全风险的同时,亦降低整体安全与业务的资源投入。

管理制度难以落地。随着日趋成熟的法治合规环境下,国内外与各行业陆续出台多种数据安全管理体系与数据安全治理体系的最佳实践与国家行业标准。但大部分企业很难真正将标准与最佳实现应用在企业内部治理,昂贵的咨询项目往往产出的最大价值仍然是一套无人触及的制度文档。企业依旧需要投入大量资源进行企业治理架构与安全治理架构的融合,业务战略目标与安全管理目标的匹配。

3.3 技术角度

当前,企业安全技术主要停留在网络安全技术,主要原因是数据安全的关键性技术在近几年才兴起。数据安全技术主要应用于数据本身或数据载体,工程化与产品化需要一定的时间与经验积累。数据安全技术是数据安全治理的重要建设环节,但当前数据安全技术的应用过程中面临众多挑战,主要体现在以下3点:

1、在新技术引入(云计算、AI)时,引发新的数据安全风险;

2、对数据安全技术选择有限,数据安全技术融合了密码学、隐私计算、网络安全、内容识别、安全合规以及信息与风险管理仍要突破和验证,企业内的普及依旧较低。

3、大数据时代带来的技术难题。企业在数字化转型的过程中,往往面临着海量数据、每日PB级新增数据量以及高频的数据流动,传统管理手段以及基于人工和流程的风险识别与评估手段已经完全无法支撑如此量级和频次下的数据治理工作。数据资产识别、数据分类分级等工作据需要通过技术能力来支持。

(该系列持续更新)