一、基本问题

- 1:按照可预测性,风险分哪三类?

- (1)已知风险:如项目目标不明确, 过分乐观的进度计划, 设计或施工变更和材料价格波动等。

- (2)可预测风险:业主不能及时审查批准, 分包商不能及时交工, 施工机械出现故障, 不可预见的地质条件等。

- (3)不可预测风险:例如地震、 百年不遇的暴雨、 通货膨胀和政策变化等。

- 2:识别风险后,风险登记册记录什么?

- (1)已识别风险的清单

- (2)潜在风险责任人

- (3)潜在风险应对措施清单

- 3:威胁/机会的5种应对策略?

- 威胁应对策略

- 1.上报:项目团队或发起人认为某威胁不在项目范围内, 或提议的应对措施超出了项目经理的权限, 就应该采用上报策略。

- 2.规避

- 定义:风险规避是指项目团队采取行动来消除威肋, 或保护项目免受威胁的影响。

- 何时使用:发生概率较高, 且具有严重负面影响的高优先级的威胁。

- 3.转移

- 使用方式:将应对威胁的责任转移给第三方, 让第三方管理风险并承担威胁发生的影响。

- 举例:购买保险、 使用履约保函、 使用担保书和使用保证书等;也可以通过签订协议,把具体风险的归属和责任转移给第三方。

- 4.减轻

- 定义:指采取措施来降低威胁发生的概率和影响。

- 注意:提前采取减轻措施通常比威胁出现后尝试进行弥补更加有效。

- 5.接受

- 定义:指承认威胁的存在。

- 适用于:低优先级威胁, 也可用于无法以任何其他方式经济有效地应对的威胁。 接受策略又分为主动或被动方式。

- 举例

- 主动接受策略:如建立应急储备,包括预留时间、资金活着资源。

- 被动接受策略:如只是定期对威胁进行审查,确保其并未发生重大改变。

- 机会应对策略

- 1.上报:如果项目团队或项目发起人认为某机会不在项目范围内, 或提议的应对措施超出了项目经理的权限, 就应该采取上报策略。

- 2.开拓

- 适用于:如果组织想确保把握住高优先级的机会, 就可以选择开拓策略。

- 说明:此策略将特定机会的出现概率提高到100%, 确保其肯定出现, 从而获得与其相关的收益。

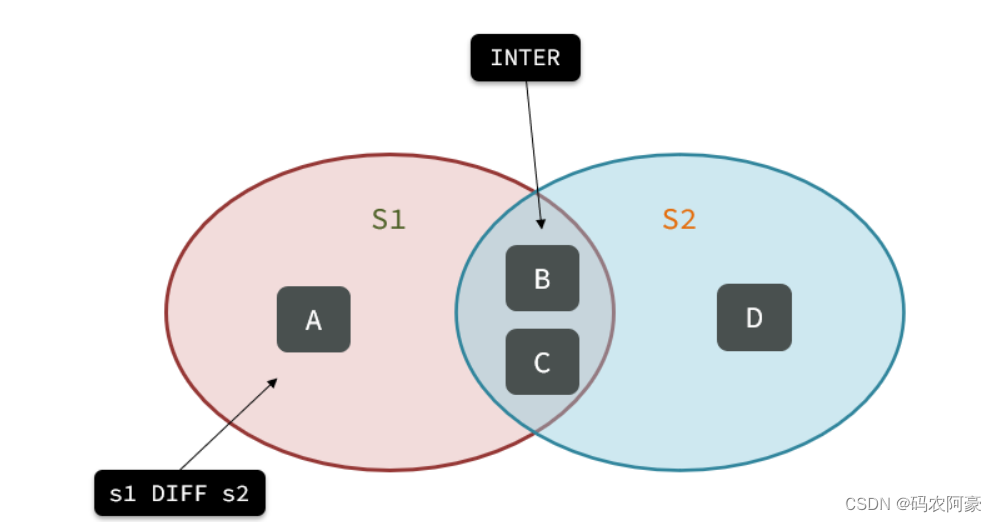

- 3.分享

- 范围:分享涉及将应对机会的责任转移给第三方, 使其享有机会所带来的部分收益。

- 措施举例:建立合伙关系、 合作团队、 特殊公司和合资企业分享机会。

- 4.提高

- 适用于:提高机会出现的概率和影响。

- 措施举例:为早日完成活动而增加资源。

- 5.接受

- 定义:指承认机会的存在。

- 适用于:低优先级机会, 也可用于无法以任何其他方式经济有效地应对的机会。

- 举例

- 主动策略:建立应急储备, 包括预留时间、 资金或资源。

- 被动策略:定期对机会进行审查, 确保其并未发生重大改变。

- 威胁应对策略

- 4:实施定量风险分析过程中的数据分析技术有哪些?

- a.模拟

- 常用工具:蒙特卡洛分析

- 定义:用计算机软件数千次迭代运行定量风险分析模型。 每次运行, 都要随机选择输入值(如成本估算、 持续时间估算或概率分支发生频率)。

- b.敏感性分析

- 作用:有助于确定哪些单个项目风险或不确定性来源对项目结果具有最大的潜在影响。

- 常用工具:龙卷风图

- c.决策树分析

- 作用:在若干备选行动方案中选择一个最佳方案。

- 注意:决策树分支的终点表示沿特定路径发展的最后结果, 可以是负面或正面的结果。

- d.影响图

- 定义:不确定条件下进行决策的图形辅助工具。

- 注意:影响图分析可以得出类似千其他定量风险分析的结果, 如S曲线图和龙卷风图。

- a.模拟

- 5:风险管理的7个过程是什么?

- 规划过程组

- a.规划风险管理

- b.识别风险

- c.实施定性风险分析

- d.实施定量风险分析

- e.规划风险应对

- f.实施风险应对

- 监控过程组

- g.监督风险

- 规划过程组

二、附录

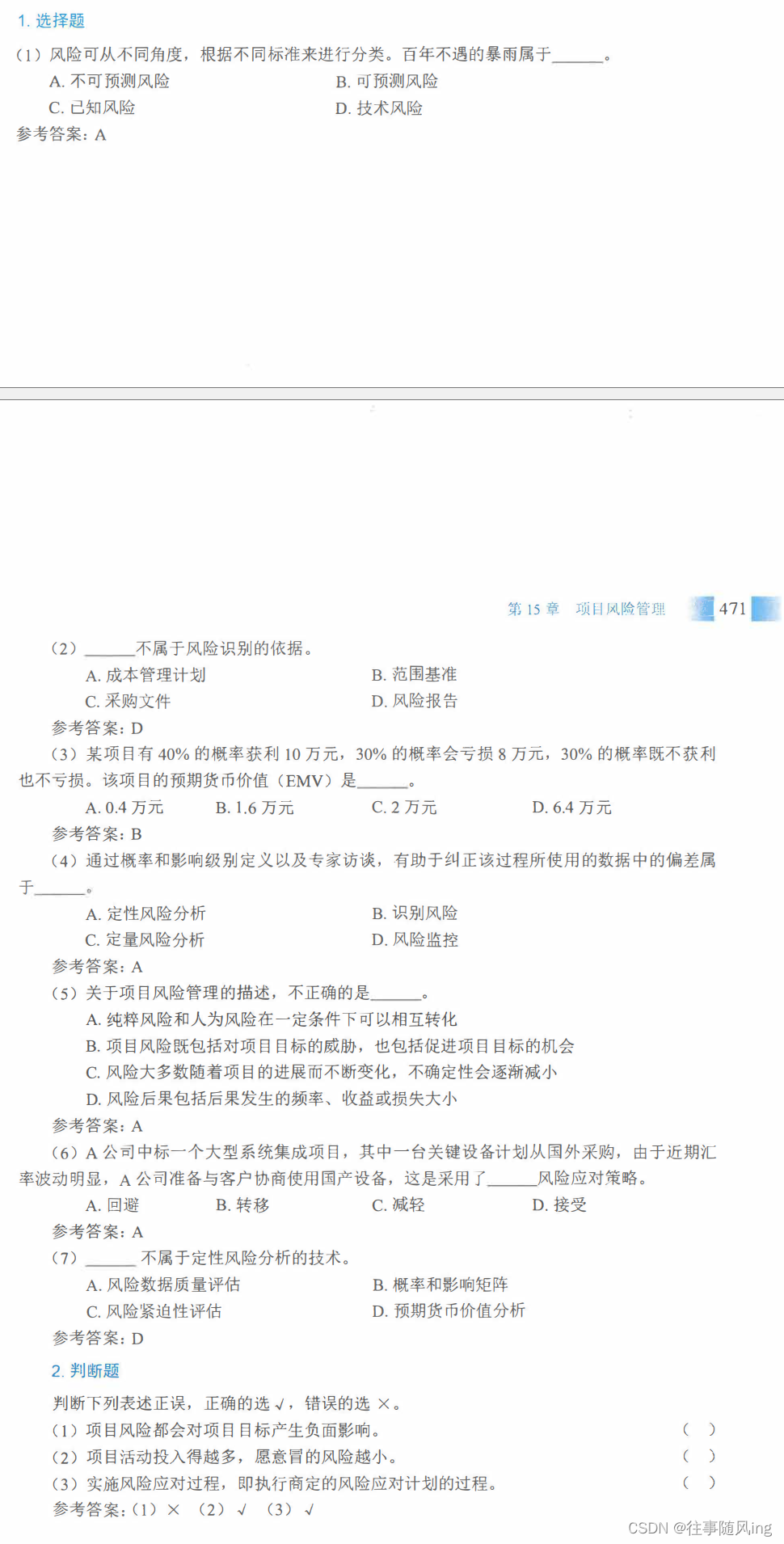

1、课后习题

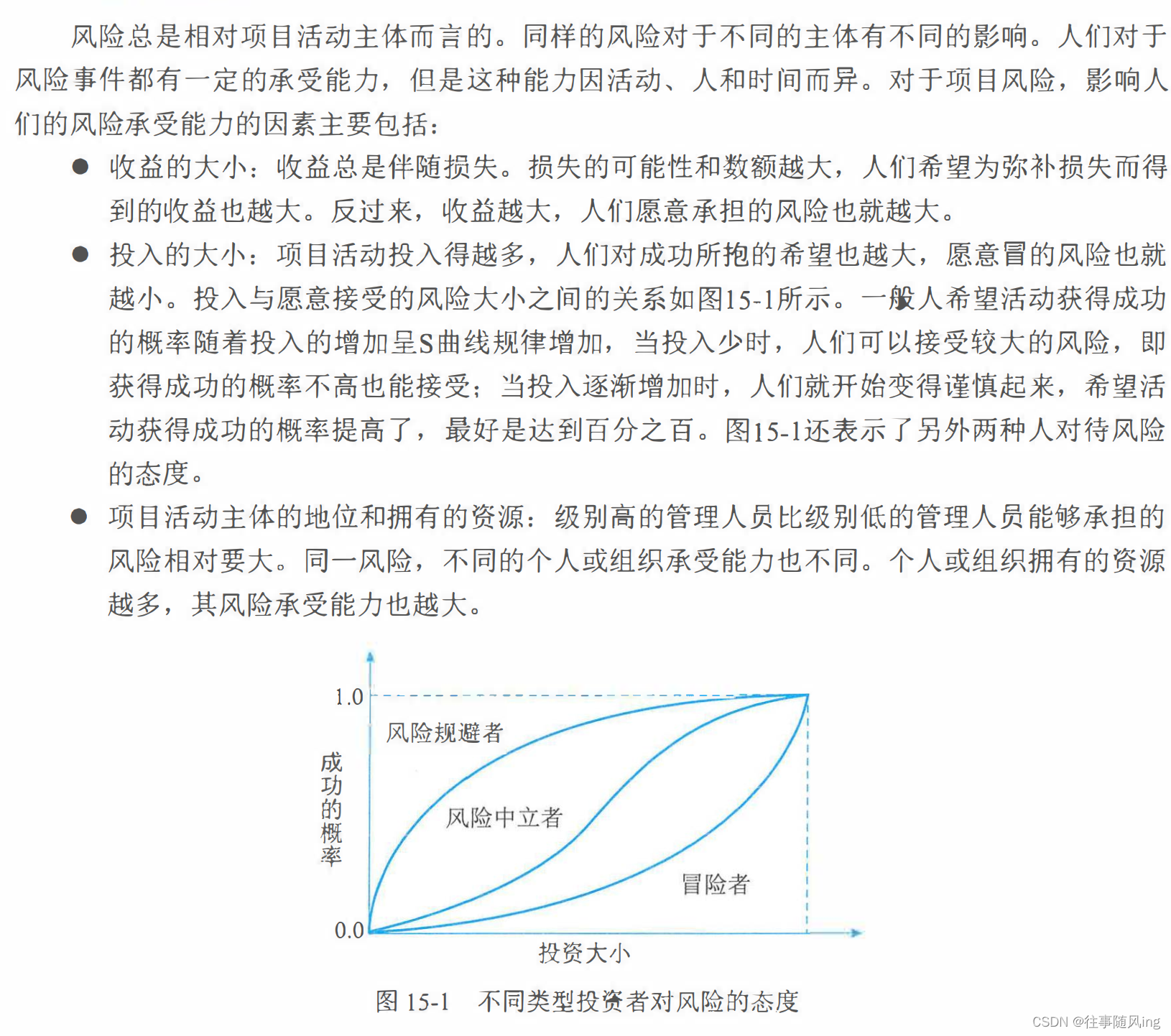

2、不同类型的投资者对风险的态度

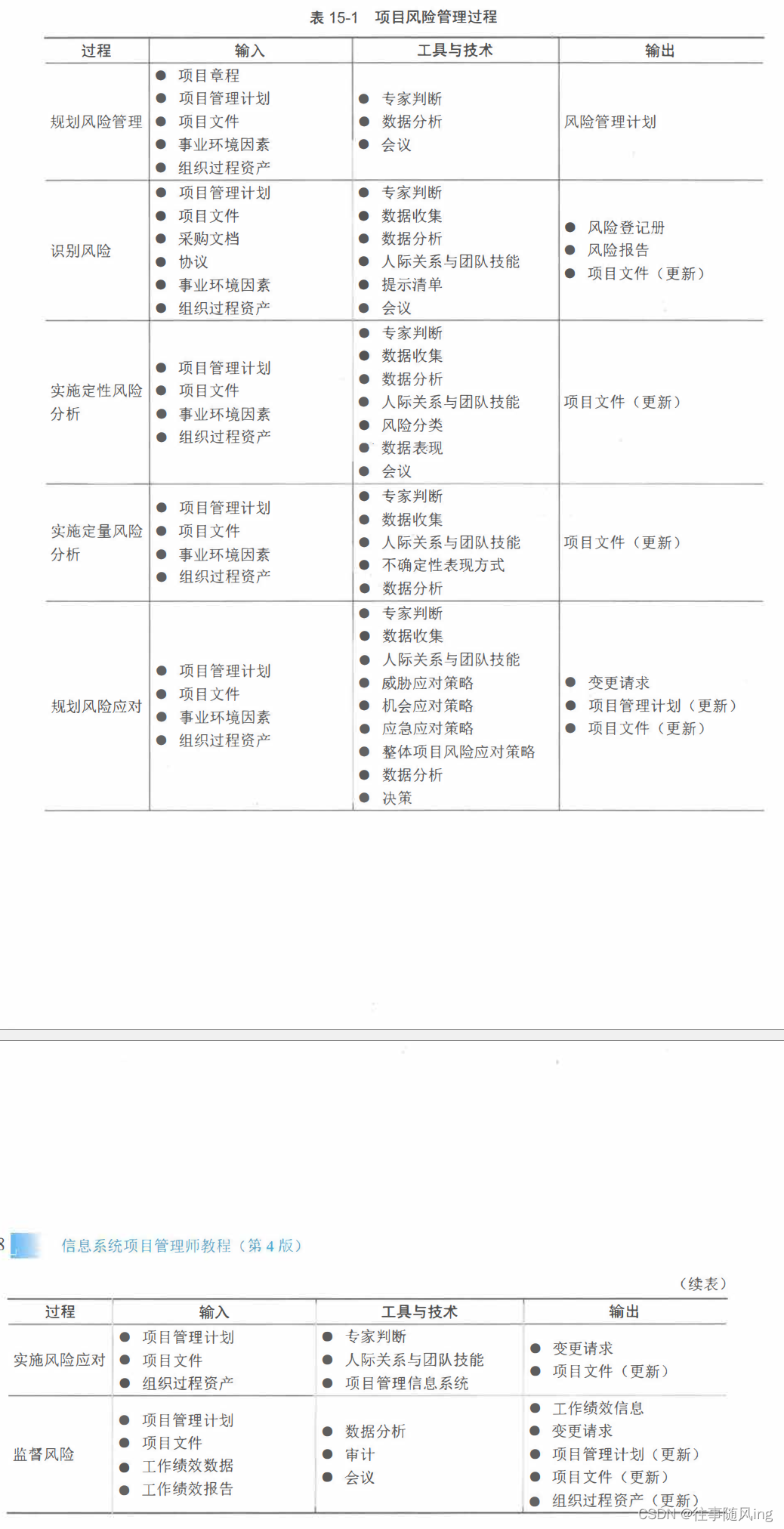

3、项目风险管理过程

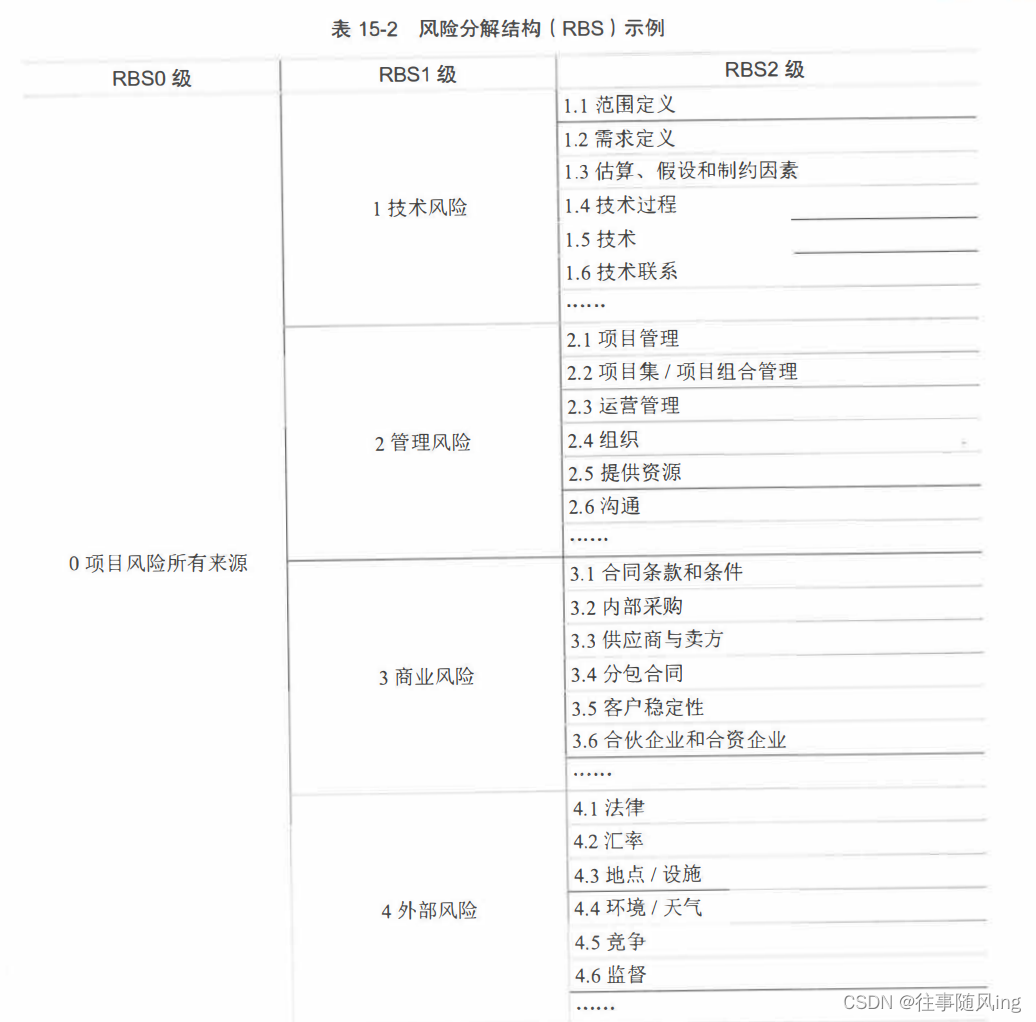

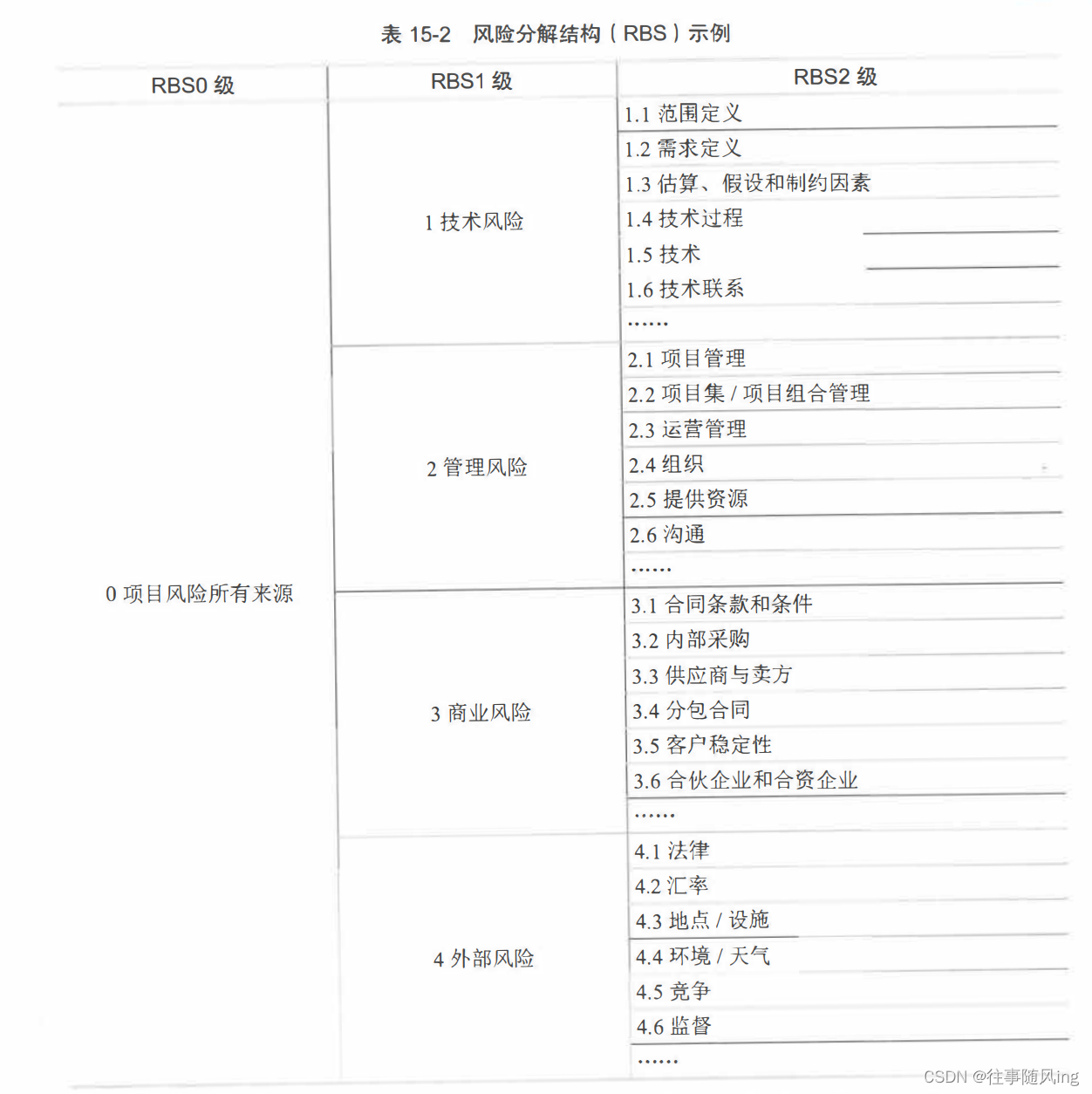

4、风险分解结构示例

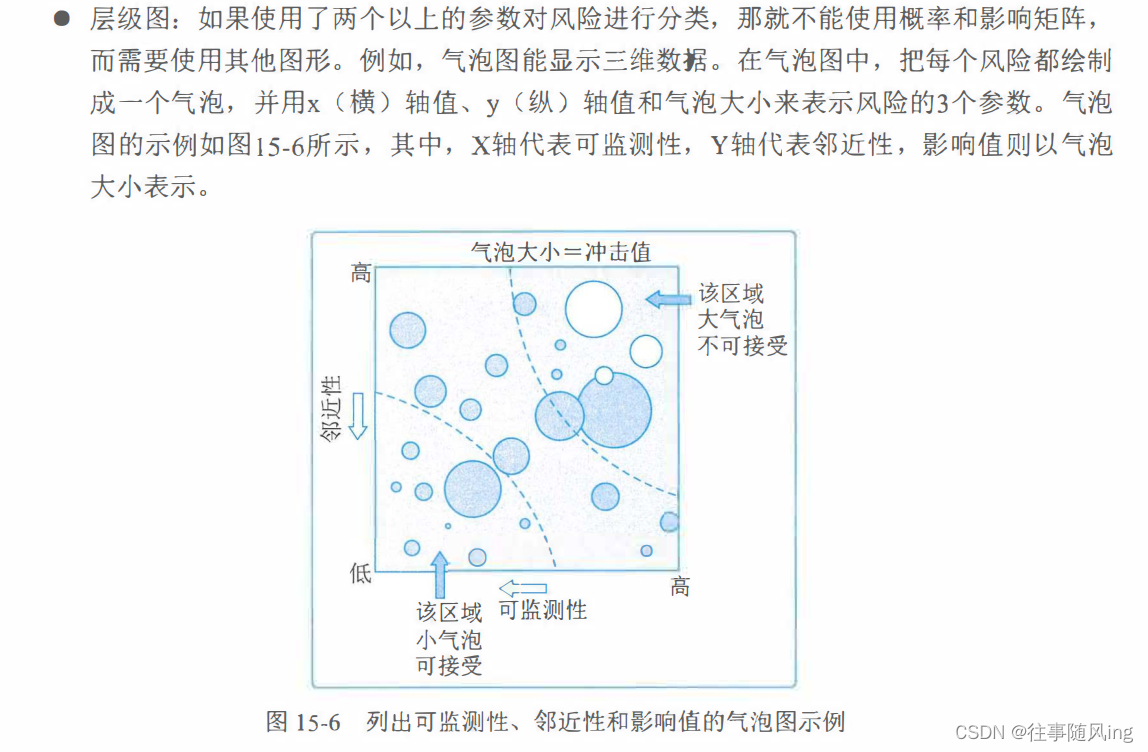

5、气泡图

6、龙卷风和决策树举例

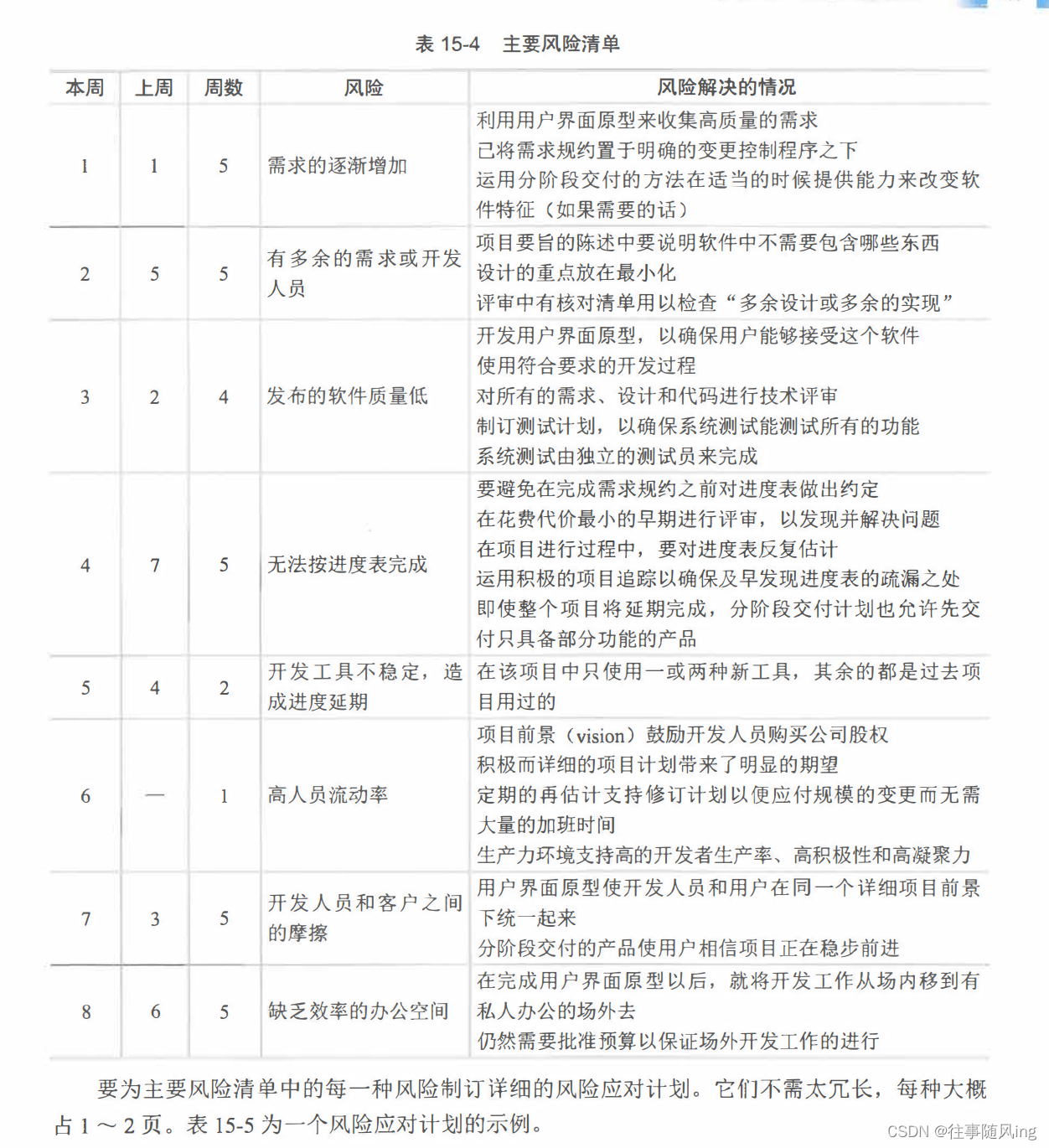

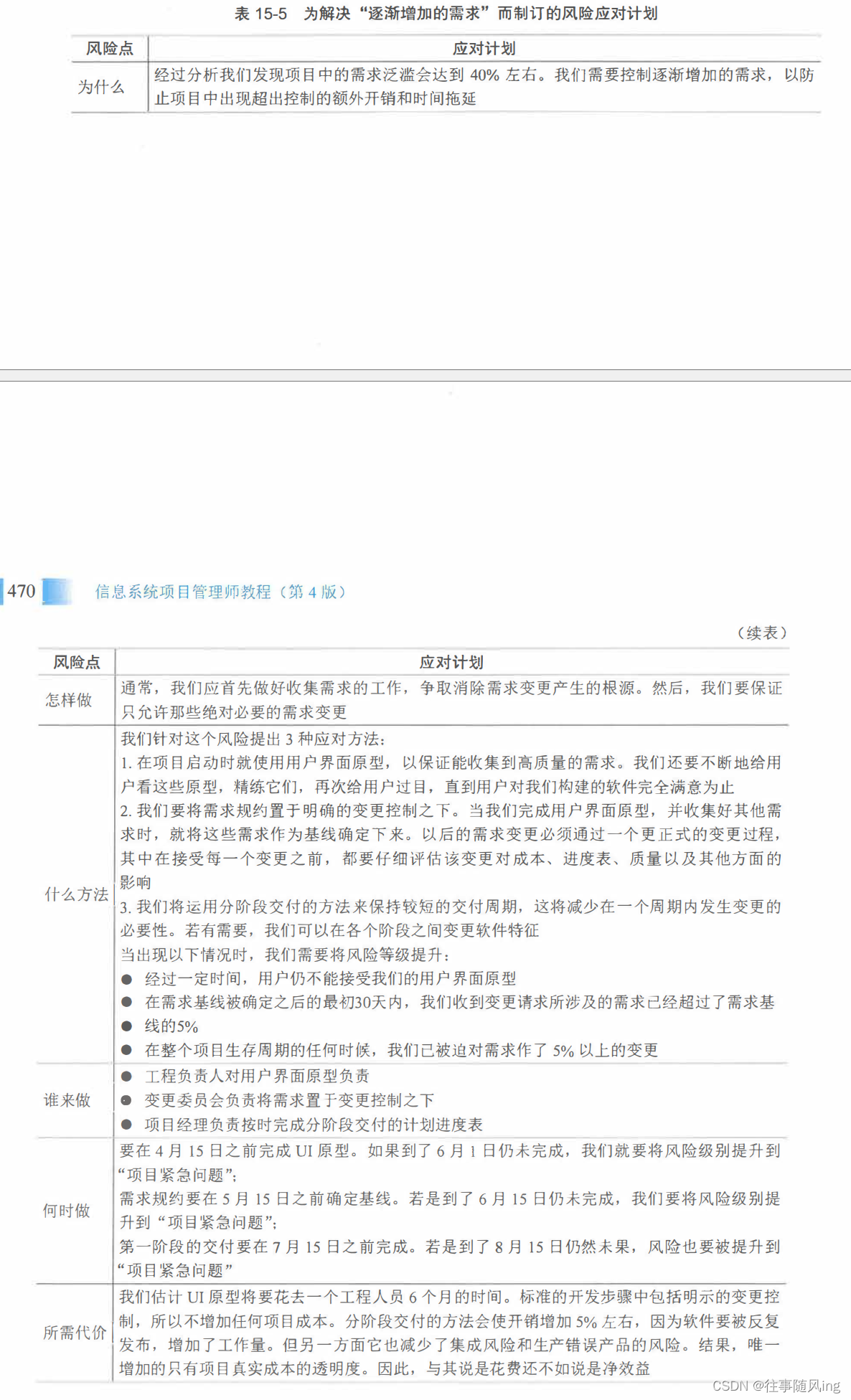

7、风险清单举例

8、风险分解结构

注意:附录中的大部分图片内容来自《信息系统项目管理师教程-第四版》教材。