前言

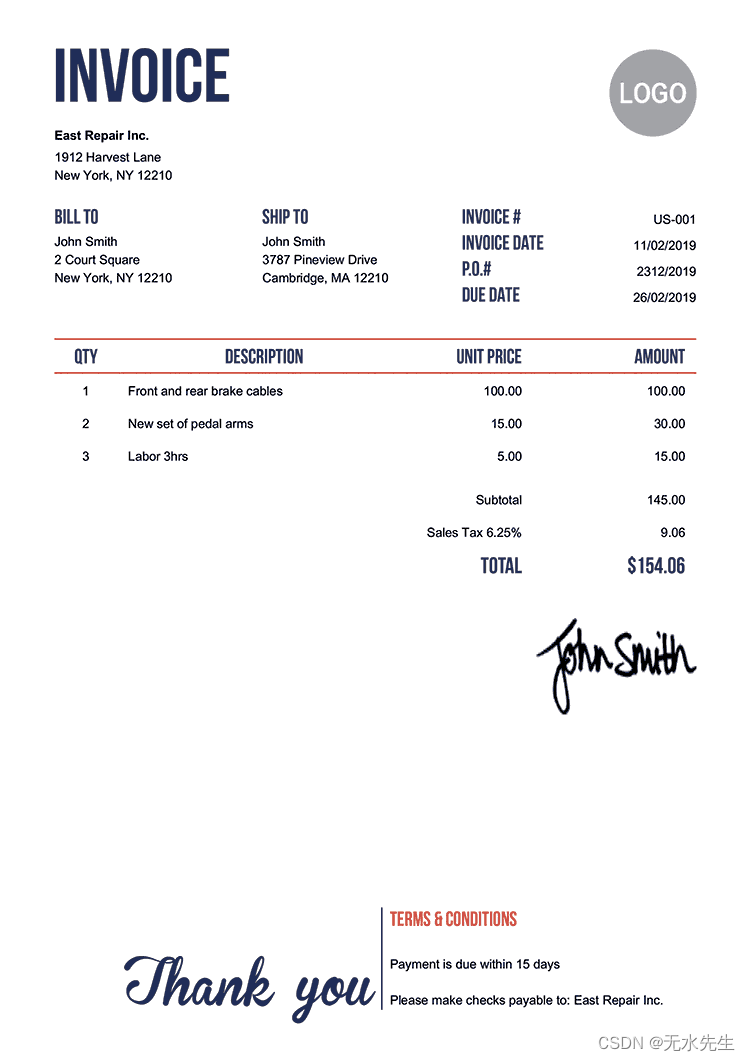

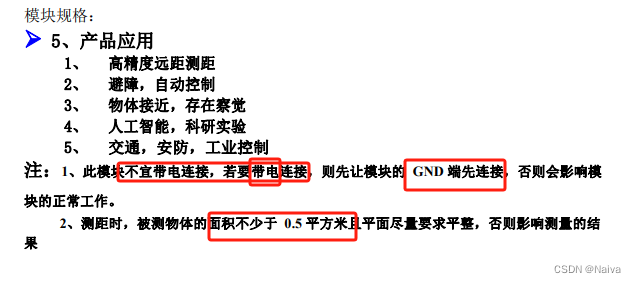

RedAlert勒索病毒又称为N13V勒索病毒,是一款2022年新型的勒索病毒,最早于2022年7月被首次曝光,主要针对Windows和Linux VMWare ESXi服务器进行加密攻击,到目前为止该勒索病毒黑客组织在其暗网网站上公布了一名受害者,同时该名受害者在其官网上也发布了被黑客攻击的信息,该名受害者企业正在与网络犯罪领域的专家进行取证和溯源工作,并发布了相关的公告,如下所示:

该企业公告表明:尚不能肯定数据库被泄露了,但出于透明度的考虑,已经预防性地通知了客户,根据目前的掌握的情况,攻击者并没有入侵企业的中央数据库,仍然可以通过电子邮件和电话访问,正在进行的项目也没有受到威胁,预计下周将全面恢复系统。

从申明上看该企业还是很负责的,对自己的客户并没有隐瞒受黑客攻击的事实,同时还采取了积极的应对方式,寻求安全专家对企业事件进行取证分析。

随着云计算的发展,越来越多的黑客组织开始将目标瞄准云计算业务,最近出现的一些新型的勒索病毒都开始针对VMWare EXSi服务器进行攻击,前不久笔者分享了Black Basta勒索病毒的分析文章,今天再给大家分析一下RedAlert这款新型的勒索病毒。

详细分析

1.从样本反编译的注释中可以发现该勒索病毒被其黑客组织内部称为N13V,如下所示:

2.该勒索病毒可传递的参数,如下所示:

通过不同的参数执行不同的操作。

3.使用-w参数,使用esxcli命令强制关闭VM虚拟机服务器,如下所示:

4.使用-p参数,加密指定目录的文件,如下所示:

生成的加密配置文件内容,如下所示:

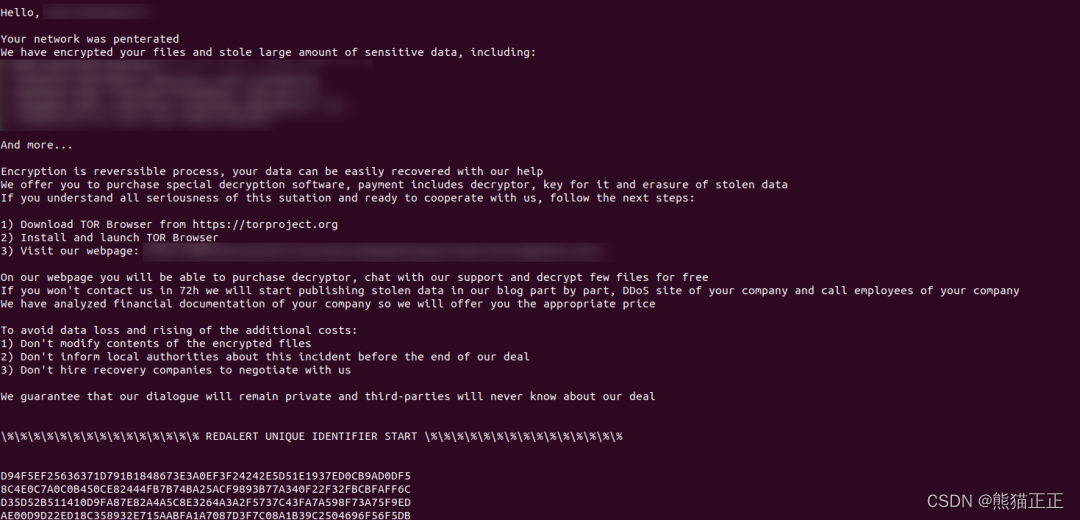

加密完成之后,会在当前目录生成勒索提示信息文件HOW_TO_RESTORE,内容如下所示:

通过分析该勒索提示信息文件,可以发现黑客组织应该是使用了自定义的勒索病毒样本攻击受害者,每个受害者都会生成特定的勒索提示信息以及相应的暗网网站地址,即一个受害者对应一个勒索提示信息和一个暗网网站数据地址链接,在入侵企业网络之后通过该勒索病毒RAAS平台生成对应的勒索病毒攻击样本。

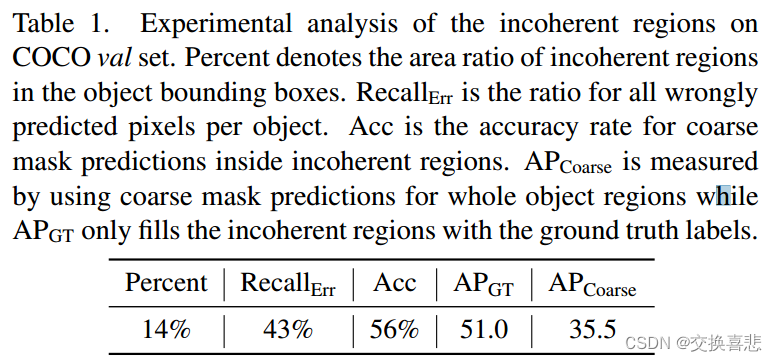

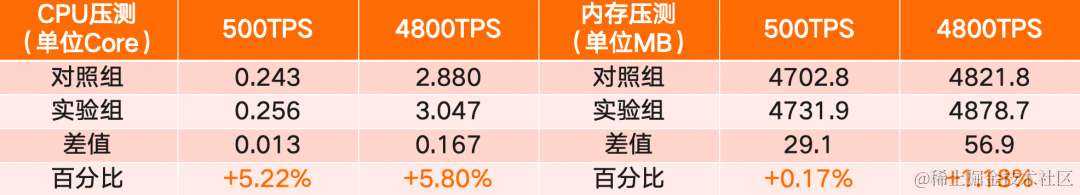

5.使用-x进行该勒索病毒加密性能测试,如下所示:

6.加密后的文件后缀名为crypt658,如下所示:

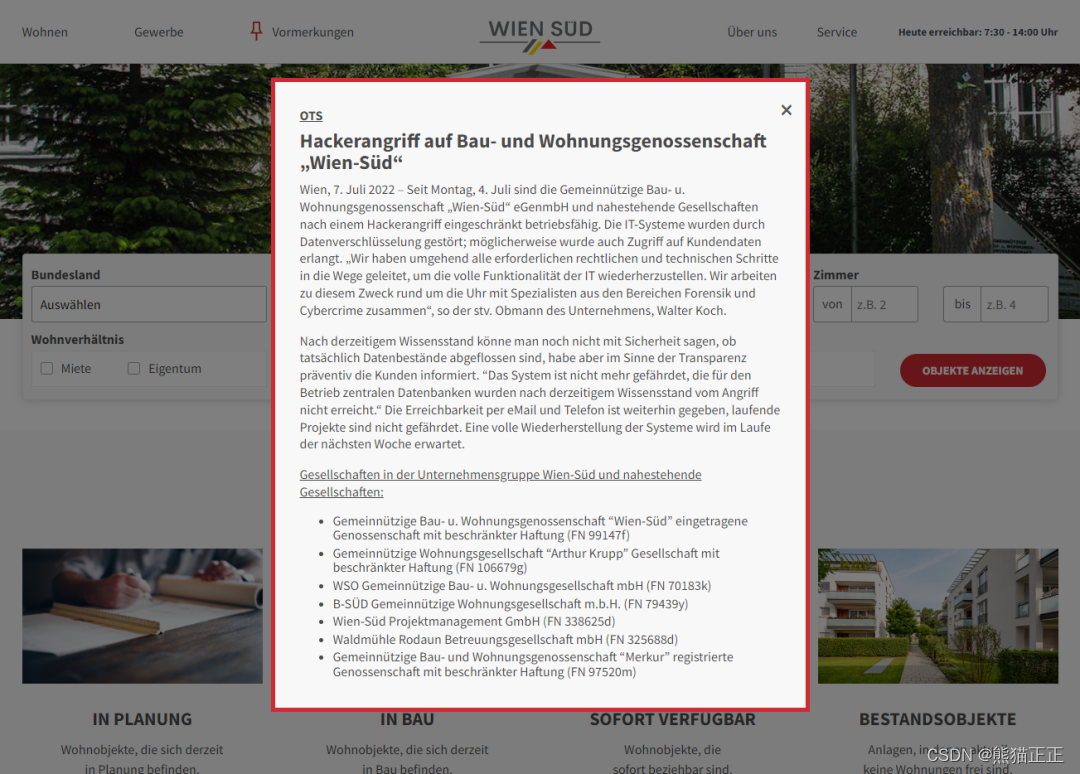

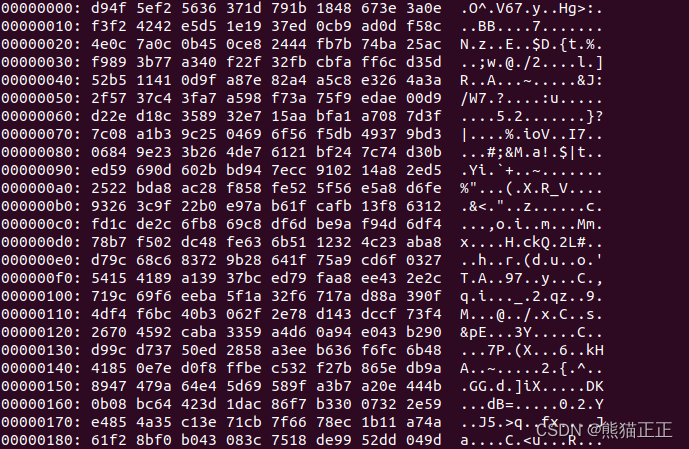

7.初始化硬编码的公钥加密密钥信息,利用NTRUEncrypt公钥加密算法,如下所示:

并将密钥信息写入到配置文件当中,生成该勒索病毒的配置文件信息,如下所示:

8.遍历磁盘目录文件,如下所示:

如果是以下后缀名列表的文件,则加密该文件,需要加密的文件名后缀列表,如下所示:

9.使用ChaCha20-Poly1305加密算法加密文件,如下所示:

10.加密完成之后,生成勒索提示信息文件,如下所示:

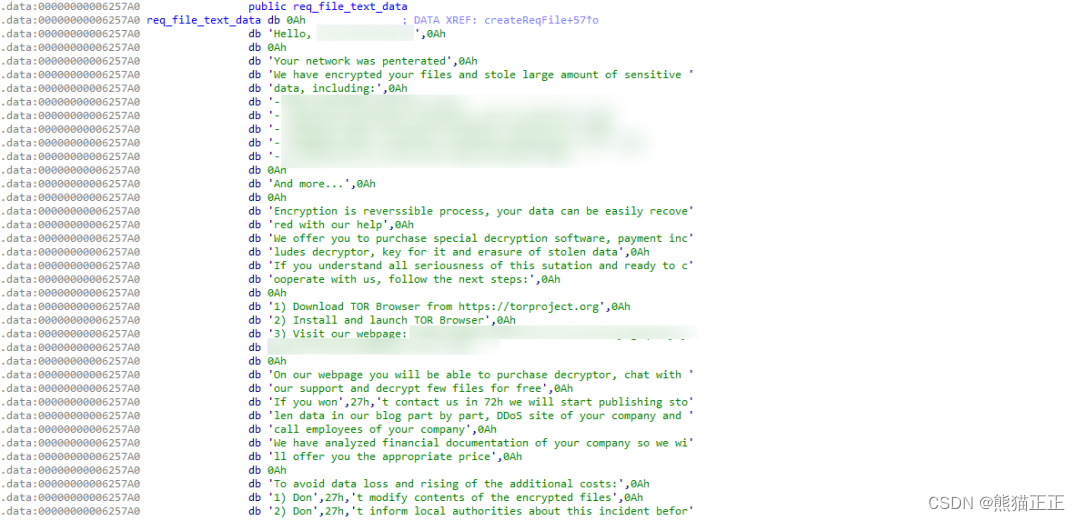

勒索提示信息内容,如下所示:

到此这款新型的勒索病毒算是分析完了,该勒索病毒使用了新式加密算法,涉及到的加密算法主要为:NTRUEncrypt和ChaCha20-Poly1305,从勒索提示信息文件可以发现该勒索病毒攻击应该主要以人工定向攻击活动为主,针对特定的企业进行攻击,盗取企业重要数据之后,再使用勒索病毒RAAS平台生成对应的勒索病毒家族样本,进行加密勒索,目前该勒索病毒暂未发现有大规模的攻击活动,但各企业需要保持警惕,勒索病毒黑客组织一直在寻找新的攻击目标,全球各地勒索攻击威胁事件每天都在发现,各大主流勒索病毒暗网网站上有受害者正在不断增加。

一些主流的APT组织也已经加入到勒索攻击活动当中,从以前单一的勒索攻击到现在发展成四重勒索攻击(加密勒索、数据窃取、DDoS攻击、骚扰攻击受害者企业的客户),黑客组织仍然在不断更新他们的运营模式,勒索攻击在未来几年仍然会非常流行,同时也仍然是企业面临的最大的安全威胁之一,随着一些老牌成熟APT黑客组织的加入,会让勒索攻击变的更加复杂与多变,勒索攻击的技术也会越来越高级。

总结

针对Linux平台的勒索病毒最近一两年开始变得活跃,几大主流的勒索病毒黑客组织都纷纷加入到对Linux平台的勒索攻击活动当中,同时黑客组织也在不断开发新型勒索病毒家族,由于此前Conti和Babuk两款主流勒索病毒源代码被泄露,最近出现的一些新型的勒索病毒家族变种就是基于这两款开源代码进行二次修改开发的,RedAlert的出现让针对Linux平台的勒索病毒又增加了一名新的家族成员,可以预测随着云计算的发展未来会有更多针对Linux平台的新型勒索病毒出现。

其实针对Linux平台的恶意软件家族也分为很多种类,此前Linux平台上的恶意软件家族大多数以XorDDoS/BillGates等僵尸网络以及各种挖矿木马(TeamTNT、WorkMiner、DDG、8220)为主,随着基于Linux平台IOT物联网设备的流行与发展,在这些平台上黑客开发出了各种基于Linux平台的IOT物联网僵尸网络家族,其中代表性的两大家族就是Mirai和Mozi,随着云计算的发展,越来越多的云计算服务器是基于Linux平台的,勒索病毒黑客组织也将攻击目标转向云计算,导致Linux平台上的勒索病毒家族也开始流行起来,Linux平台上不仅仅只有僵尸网络、勒索病毒,还包含各种木马远控后门(Rekoobe、OldFox、HabitsRAT、BellaRAT、TheFatRAT、Symbiote等),一些APT黑客组织(HackingTeam、Lazarus、Turla、Equation、SideCopy等)也早就在开发基于Linux平台的恶意软件,黑客组织会通过各种不同的手段来传播这些恶意软件,目前主流的一些手段主要就是:钓鱼水坑攻击、供应链攻击、网站挂马、捆绑软件、社会工程、以及利用曝光的一些最新的漏洞等,全球每天都在发现各种安全威胁事件,其中大部分的安全事件都与恶意软件有关,这些恶意软件会针对攻击目标的重要数据进行窃密、破坏和勒索,比方APT组织的窃密木马后门恶意软件,俄乌网络战中Wiper破坏性恶意软件家族,还有现在最流行的勒索病毒恶意软件等,全球比较流行的与恶意软件相关的攻击事件包含勒索攻击、挖矿木马、僵尸网络、APT窃密攻击以及各种博彩黑灰产挂马攻击等。

笔者一直从事与恶意软件研究相关的工作,包含挖矿、勒索、远控后门、僵尸网络、加载器、APT攻击样本、CS木马、Rootkit后门木马等,这些恶意软件家族涉及到多种不同的平台(Windows/Linux/Mac/Android/iOS),笔者做安全研究的兴趣就是喜欢研究一些最新的恶意软件家族样本,跟踪国内外报道的各种安全事件中涉及到的攻击样本等,通过详细分析这些安全事件中涉及的样本、漏洞和攻击技巧等,可以了解全球黑客组织最新的攻击技术以及攻击活动趋势等,同时还可以推判出他们大概准备做什么,发起哪些攻击活动,以及客户可能会受到什么危害等,各位读者朋友如果有遇到什么新的恶意软件家族样本或最新的家族变种都可以私信发给笔者,感谢给笔者提供样本的朋友们!