-

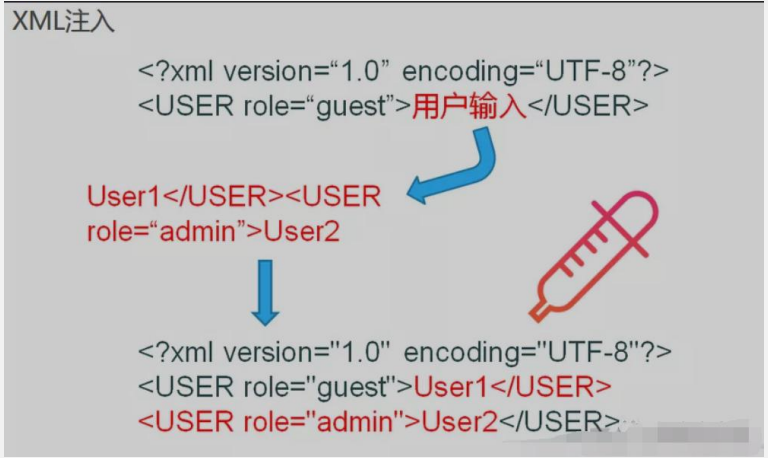

全称:XML External Entity

- 外部实体注入攻击

-

原理

- 利用xml进行读取数据时过滤不严导致嵌入了恶意的xml代码;和xss一样

- 利用xml进行读取数据时过滤不严导致嵌入了恶意的xml代码;和xss一样

-

危害

- 外界攻击者可读取商户服务器上的任意文件;

- 执行系统命令;

- 探测内网端口;

- 攻击内网网站。

- 商户可能出现资金损失的情况

-

防御

- 禁用外部实体

- 过滤用户的提交文本中的关键词<!DOCTYPE等

- 不允许xml中有自己声明的DTD

- 设置xml解析使用静态的DTD文件;不允许引用外部的DTD

-

查找方法

- 通过抓包随便输入闭合标签和内容看回显;有回显说明有漏洞

-

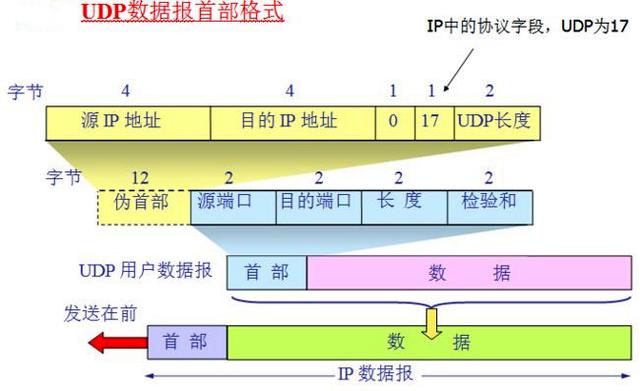

XML语言:可扩展的标记语言

- 用于程序之间的数据通信;常用于配置文件中

-

文档结构

-

xml声明

- <?xml version=“1.0” encoding=“UTF-8”?>

-

DTD:文档类型定义(文档框架)

-

内部文档声明

- <!DOCTYPE 根元素名称 [声明元素的位置] >

- <!DOCTYPE note[<!ELEMENT note(to,from,heading,body)> <!ELEMENT to(#PCDATA)> <!ELEMENT form(#PCDATA)><!ELEMENT heading(#PCDATA)><!ELEMENT body(#PCDATA)>]>

-

外部文档声明

- <!DOCTYPE 根元素名称 SYSTEM "文件名"

- <!DOCTYPE note SYSTEM "http:127.0.0.1/1.txt">

-

实体:<!ENTITY >

- 普通实体

- <!DOCTYPE ANY[<!ENTITY xxe "123">]> <value>&xxe</value> 内部引用

- <!DOCTYPE ANY[<!ENTITY xxe "http://127.0.0.1/1.txt">]> <value>&xxe</value> 外部引用

- 参数实体(只能用于DTD中)

- <!DOCTYPE root[<!ENTITY %A "<!ENTITY xxe "123">">%A;]> <value>&xxe</value>

- <!DOCTYPE root[<!ENTITY %A SYSTEM "http://127.0.0.1/1.txt">%A;]> <value>&xxe</value>

- 普通实体

-

-

元素

-

实体:用于定义普通文本的变量

-

PCDATA:需要被解析的字符数据

- CDATA:不被解析的字符数据

-

元素类型(声明时用)

- EMPTY :不能包含子元素和文本;但可以有属性

- ANY :可以包含DTD中的任意元素

- #PCDATA :可以使用任意字符数据;但不能有子元素

-

属性

- 属性声明语法

- <!ATTLIST 元素名称 属性名称 属性类型 默认值>

- <!ATTLIST student id CDATA #REQUIRED>

- 属性类型

- CDATA

- (en1|en2|..)

- ID

- 默认值

- #REQUIRED :必须有

- #IMPLIED :不是必须的

- #FIXED value :固定值

- 属性声明语法

-

-

-

规则和限制

-

基础规则

- xml文档中有且只能有一个根元素

- 区分大小写

- 标签格式必须闭合而且一一对应;只有双标签;否则出错

- 特殊字符必须用文本实体编码代替;& " ' < >等

- 实体编码必须以&开头;结束;格式要规范

- 允许多余空格保留

-

元素命名规则

- 不能有xml(大小写)开头的名字

- 不能数字和标点符号开头

- 不能包含空格

- 名字中可以有字符、数字、特殊符号

-

属性规则

- 不能包含多个值

- 不能包含子节点

- 值必须用引号包裹;引号都会用双引号进行解析

-

XXE基础知识整理(附加xml基础整理)

news2026/2/15 22:00:37

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/1429157.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

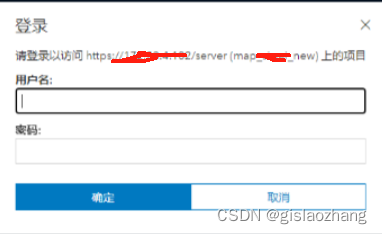

arcgis javascript api4.x加载非公开或者私有的arcgis地图服务

需求:

加载arcgis没有公开或者私有的地图服务,同时还想实现加载时不弹出登录窗口 提示: 下述是针对独立的arcgis server,没有portal的应用场景; 如果有portal可以参考链接:https://mp.weixin.qq.com/s/W…

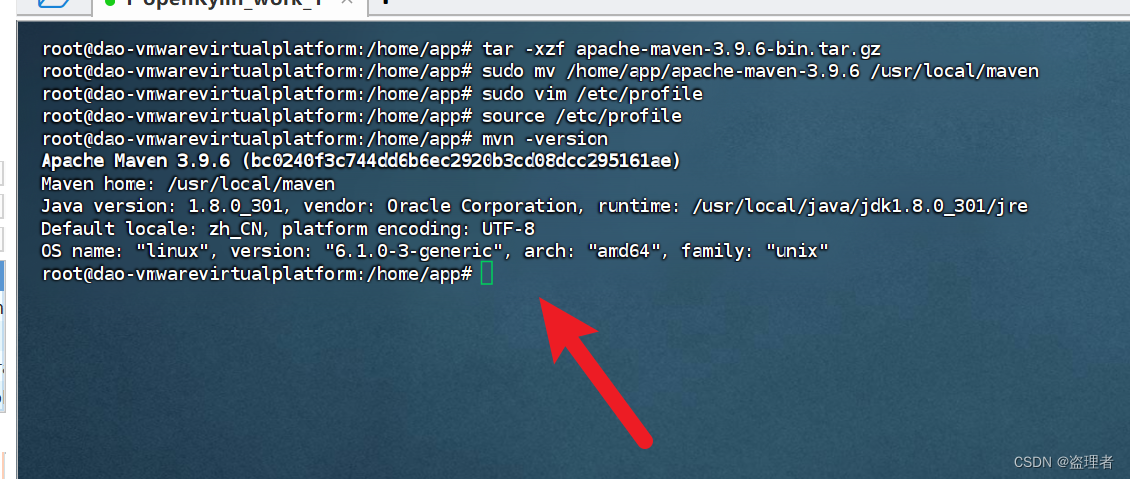

麒麟系统—— openKylin 安装 Maven

麒麟系统—— openKylin 安装 Maven 一、准备工作1. 确保麒麟系统 openKylin 已经安装完毕。2. 确保 java 已经安装完毕 二、下载Maven三、解压 Maven 与环境配置解压配置环境变量验证 最终:介绍配置的其他参数使用 本文将分享如何在麒麟操作系统 openKylin 上安装…

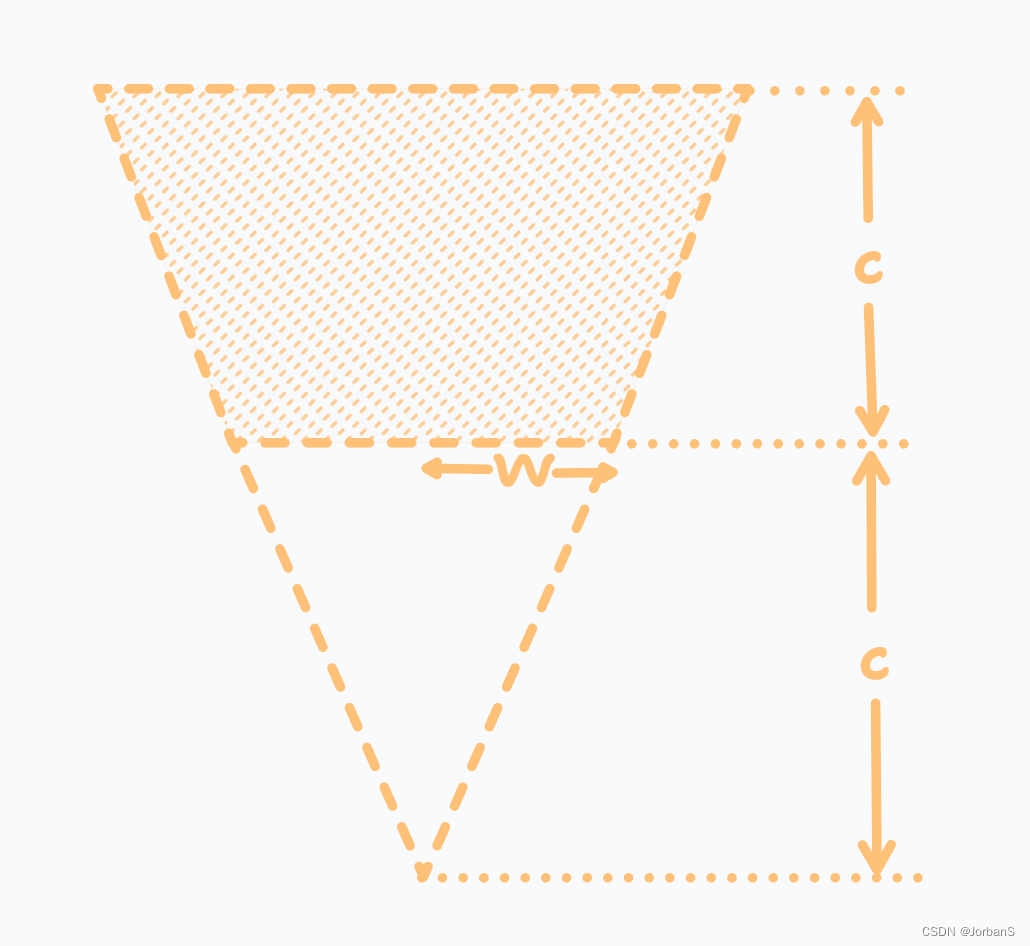

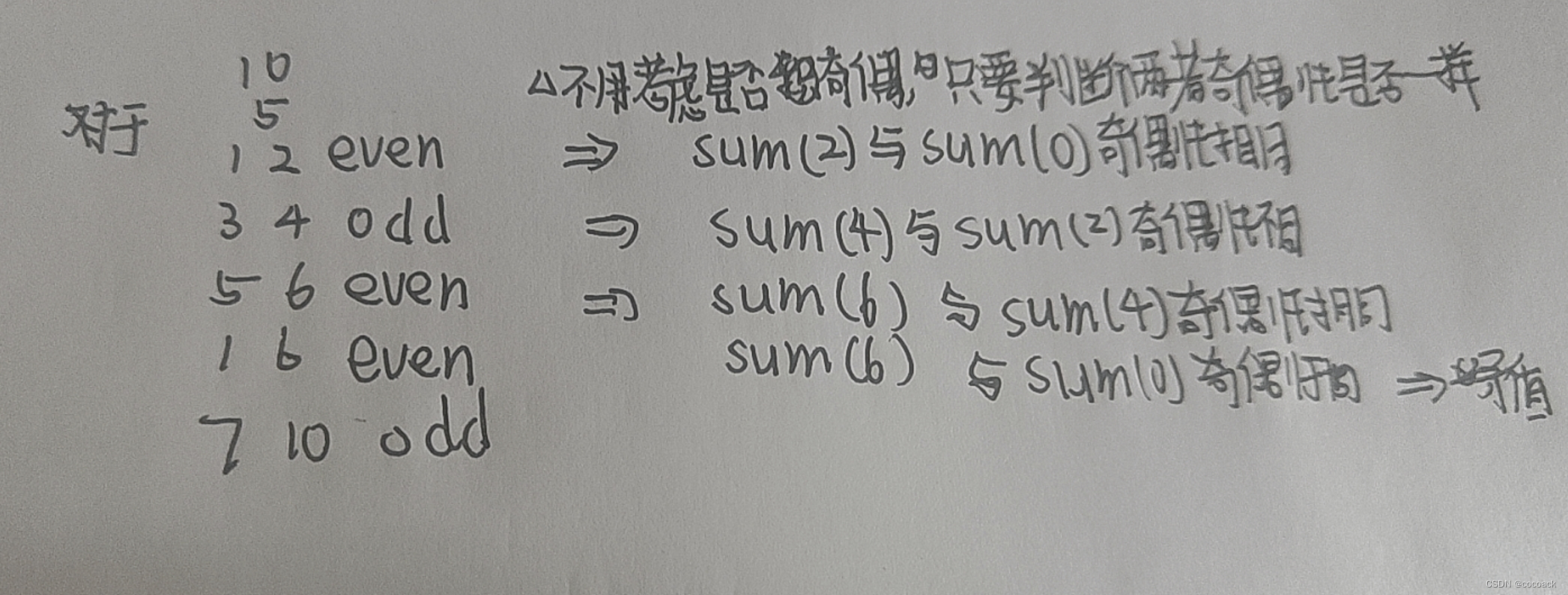

【持续更新】2024牛客寒假算法基础集训营1题解 | JorbanS

文章目录 [A - DFS搜索](https://ac.nowcoder.com/acm/contest/67741/A)[B - 关鸡](https://ac.nowcoder.com/acm/contest/67741/B)[C - 按闹分配](https://ac.nowcoder.com/acm/contest/67741/C)[D - 数组成鸡](https://ac.nowcoder.com/acm/contest/67741/D)[E - 本题又主要考…

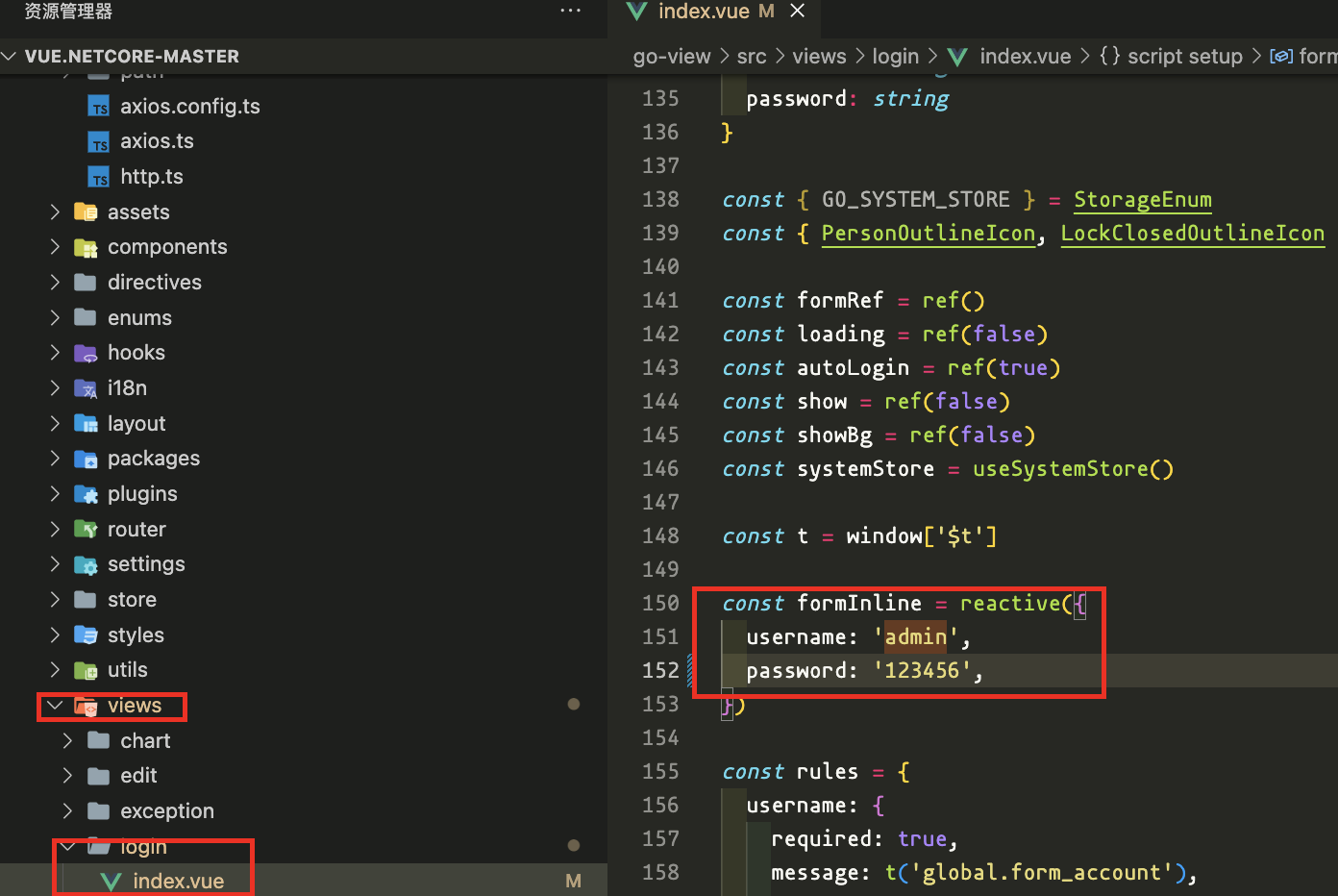

go_view同后端集成时的注意事项

goview是一个不错的可视化大屏配置工具;提供了丰富的功能可供调用。

官方地址和文档:

https://gitee.com/dromara/go-view

https://www.mtruning.club/guide/start/ 同nodejs集成可参考;https://gitee.com/qwdingyu/led (建议–后端集成有api功能,可直接配置sql)同dotne…

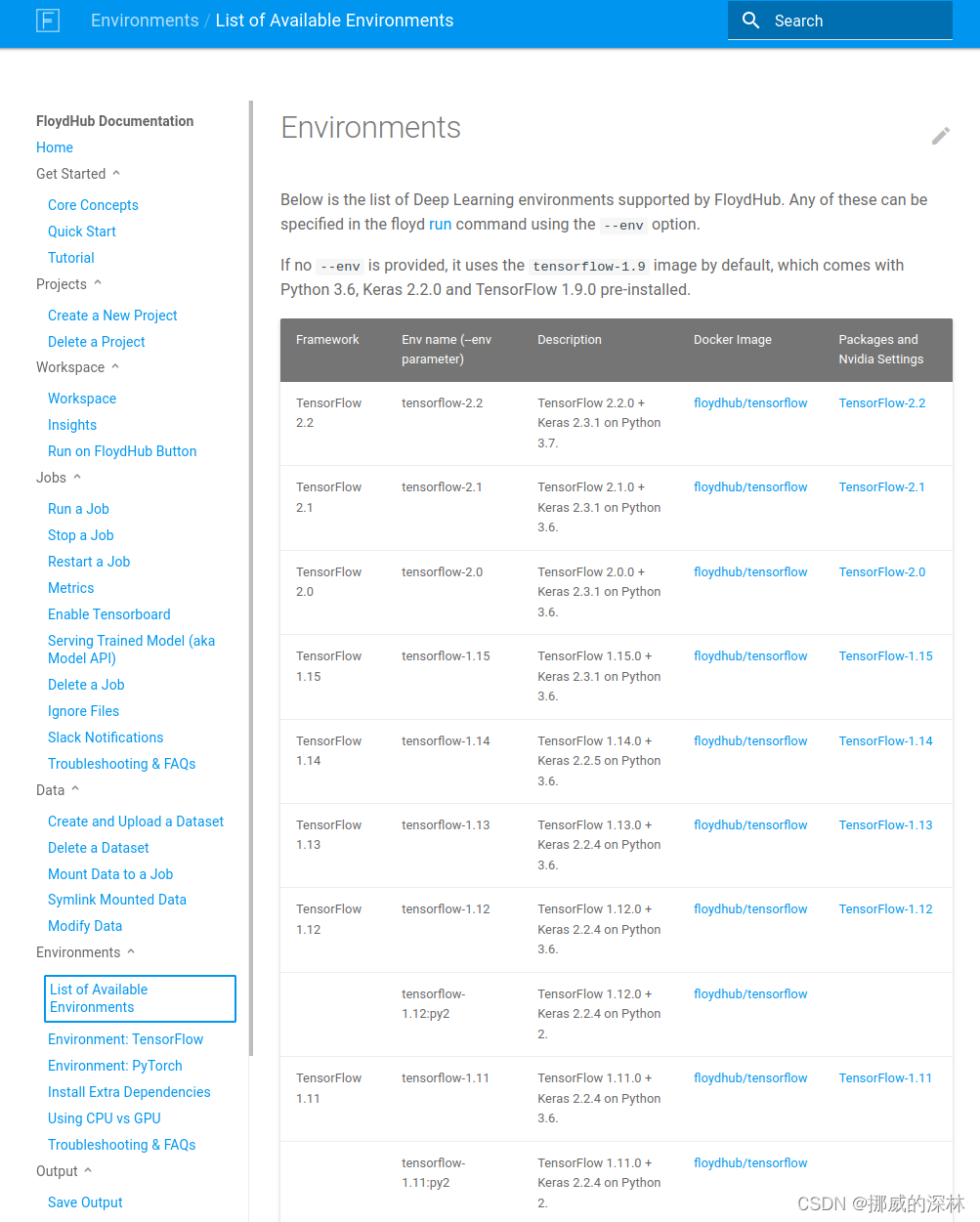

【tensorflow 版本 keras版本】

#. 安装tensorflow and keras, 总是遇到版本无法匹配的问题。

安装之前先查表

https://master--floydhub-docs.netlify.app/guides/environments/

1.先确定你的python version 2.再根据下面表,确定安装的tesorflow, keras

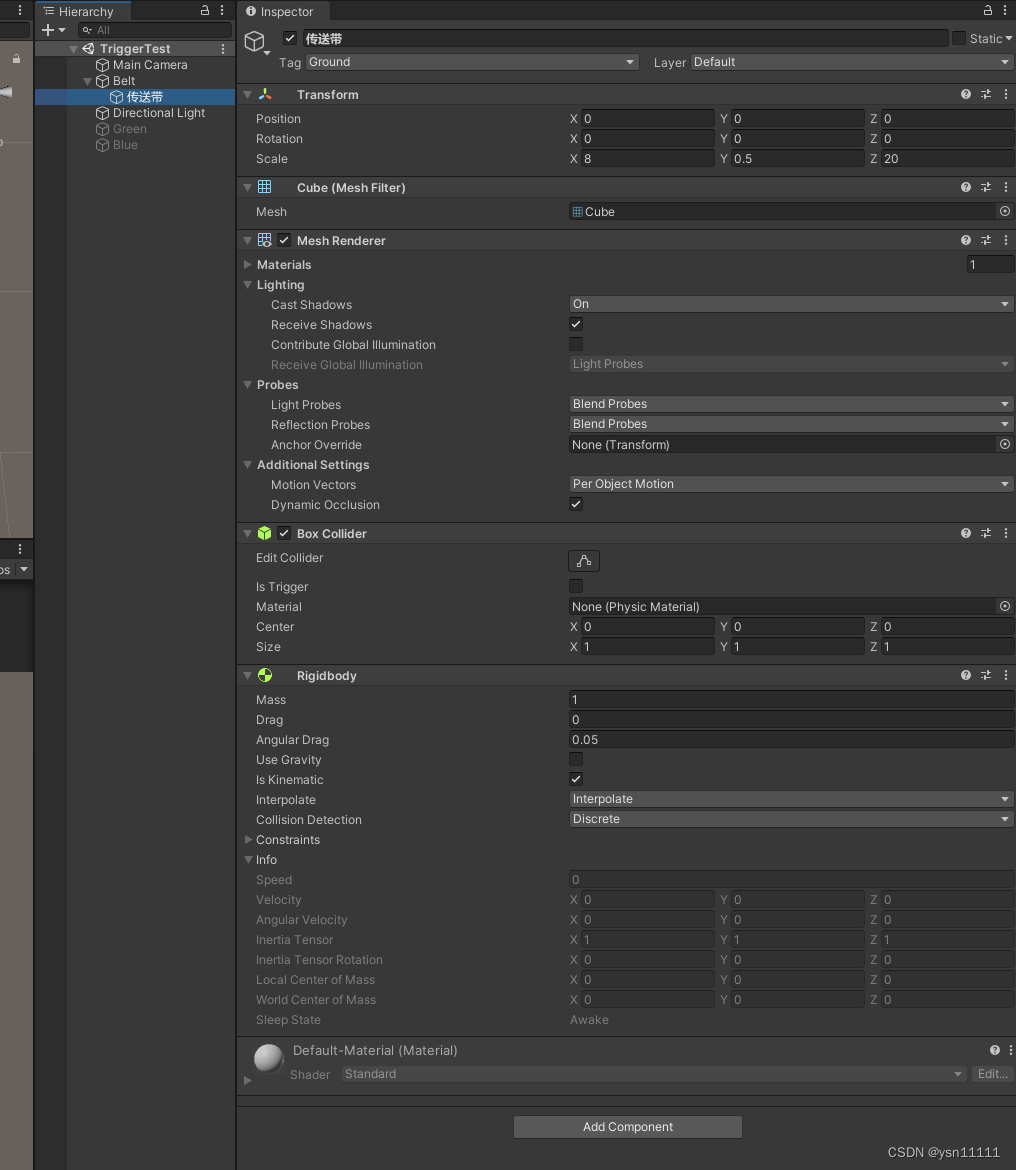

Unity通过物理带动实现传输带运输物品

前言:遇到个听起来挺简单的需求,就是实现一个传输带,传输物品。但细想发现如果是直接设置物品的速度,或者通过设置父物体的方式带动物品,都挺不好,关联性太强。最后选择用到一个很实用的API, Rigidbody.M…

基于springboot的宠物店系统的设计与实现

文章目录 项目介绍主要功能截图:部分代码展示设计总结项目获取方式 🍅 作者主页:超级无敌暴龙战士塔塔开 🍅 简介:Java领域优质创作者🏆、 简历模板、学习资料、面试题库【关注我,都给你】 &…

Beyond Compare 30天试用到期的2024最新解决办法

目录

BeyondCompare:你的30天评估期已经结束

beyond Compare 3:

1)WinRun: regedit ,打开注册表

2. 删除项⽬:计算机\HKEY_CURRENT_USER\Software\Scooter Software\Beyond Compare 3\CacheId

beyond Compare 4: …

备战蓝桥杯---数据结构与STL应用(进阶4)

今天主要围绕并查集的一些今典题目展开: 在这里,我们把逻辑真的组合,用并查集即可。一开始,我觉得把a,b,c等价,把第一个赋a,接下来推即可,但这样在判断矛盾时还需要选择合适的点find,于是我们把…

【数据库】分区的优点和缺点

🍎个人博客:个人主页

🏆个人专栏:数据库

⛳️ 功不唐捐,玉汝于成 目录 前言

正文

优点:

缺点:

结语 我的其他博客 前言 数据库中的分区技术为处理大规模数据提供了一种有效的手段…

2024美赛预测算法 | 回归预测 | Matlab基于WOA-LSSVM鲸鱼算法优化最小二乘支持向量机的数据多输入单输出回归预测

2024美赛预测算法 | 回归预测 | Matlab基于WOA-LSSVM鲸鱼算法优化最小二乘支持向量机的数据多输入单输出回归预测 目录 2024美赛预测算法 | 回归预测 | Matlab基于WOA-LSSVM鲸鱼算法优化最小二乘支持向量机的数据多输入单输出回归预测预测效果基本介绍程序设计参考资料 预测效果…

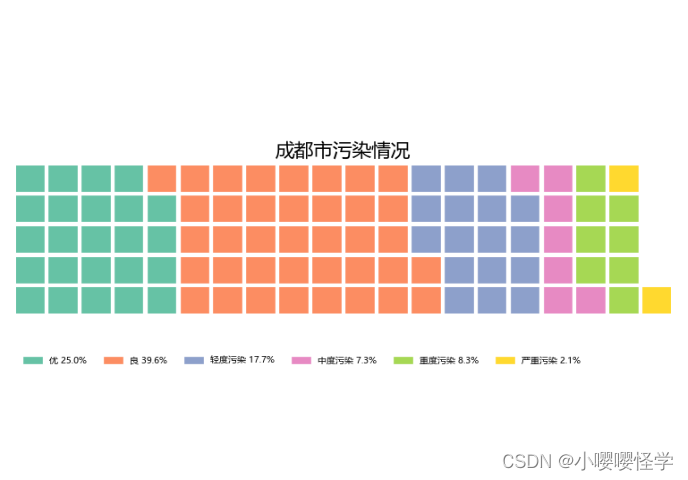

Python||五城P.M.2.5数据分析与可视化_使用华夫图分析各个城市的情况(中)

目录 1.上海市的空气质量 2.成都市的空气质量 【沈阳市空气质量情况详见下期】 五城P.M.2.5数据分析与可视化——北京市、上海市、广州市、沈阳市、成都市,使用华夫图和柱状图分析各个城市的情况 1.上海市的空气质量

import numpy as np

import pandas as pd

impor…

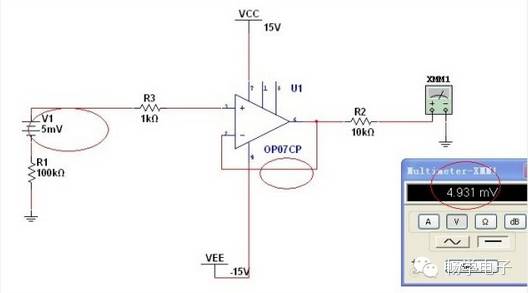

【推荐】运放作为跟随器时,负反馈上加电阻的作用?

请问何种信号源或者输出是什么状况下跟随器需要使用电阻呢?使用多大阻值?

答:信号源内阻较大时,添加阻值与信号源内阻相同的反馈电阻,可以减少输出失调电压,提高精度。 R2的作用是为了防止输出意外接地&am…

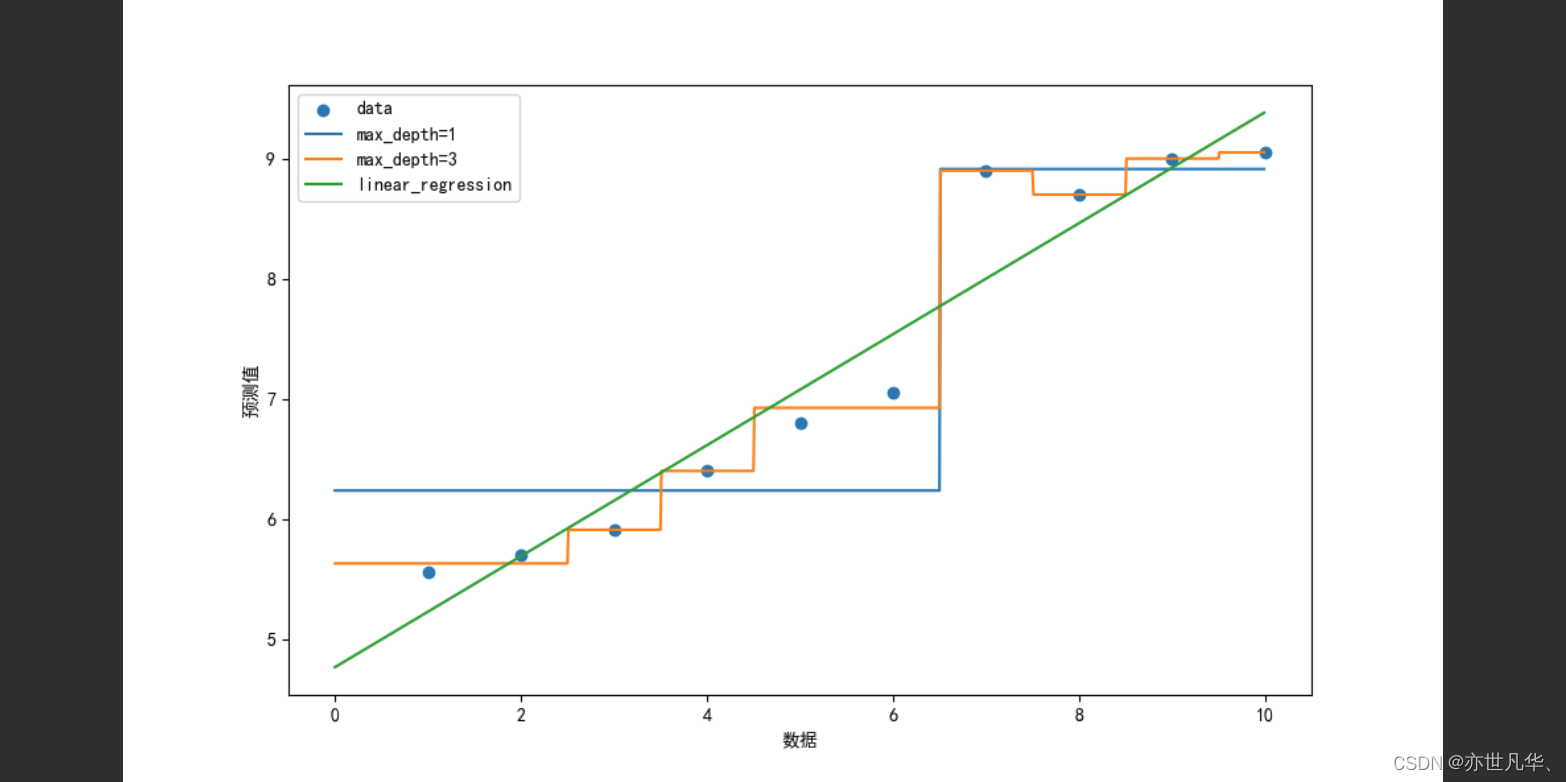

机器学习 | 如何构建自己的决策树算法?

决策树思想的来源非常朴素,程序设计中的条件分支结构就是if-else结构,最早的决策树就是利用这类结构分割数据的一种分类学习方法 目录

初识决策树

决策树原理

cart剪枝

特征提取

泰坦尼克号乘客生存预测(实操)

回归决策树 初识决策树

决策树是一种…

投资更好的管理会计系统,探索全面预算管理的奥秘

目前,我国财政体制正值如火如荼的调整阶段,各级政府和部门响应国家号召,旨在加强管理会计系统建设,制定具有先导性和科学性的现代化全面预算管理制度,从而将我国财力推向一个新高度。其中,基于服务或产品的…

从大模型到现在的 Agent的技术发展

引 一个乐观主义者的悲观估计 随着大规模模型技术的兴起,我们正处于一个崭新的智能时代的黎明。我们有一个大胆的预测,未来的5到10年将可能带来一场大变局:99%的开发、设计和文字工作将被AI接管。这不仅仅是一个想象,而是对未来可…

MacOS安装JDK+Maven+Idea插件+nvm等

Java安装环境(MacOS)JDKMavenIdea插件nvm等 背景:新机安装开发环境发现需要找很多文章,,,,这里一篇文章安装所有环境 文章目录 Java安装环境(MacOS)JDKMavenIdea插件nvm等一、安装JDK①:下载②:…

虹科技术丨一文详解IO-Link Wireless技术如何影响工业无线自动化

来源:虹科工业智能互联 虹科技术丨一文详解IO-Link Wireless技术如何影响工业无线自动化

原文链接:https://mp.weixin.qq.com/s/qVIkdeI5zzzagPd0UEkfDg

欢迎关注虹科,为您提供最新资讯!

#工业自动化 #IO-Link Wireless #工业无…