2022年12月安全事件盘点

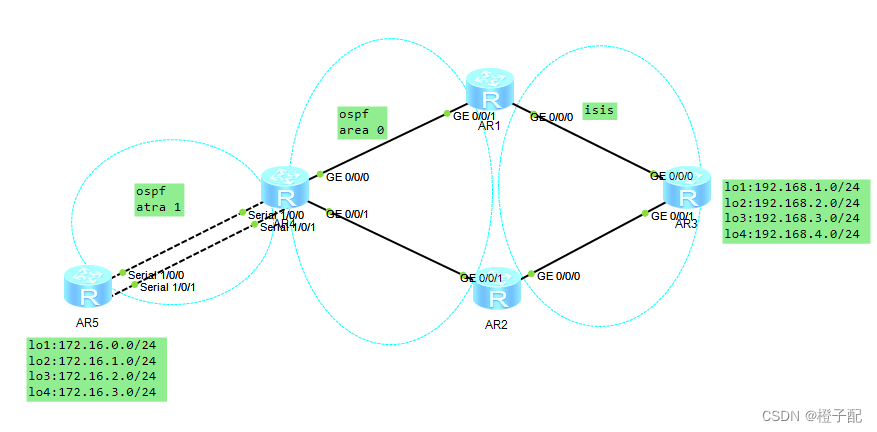

一、基本信息

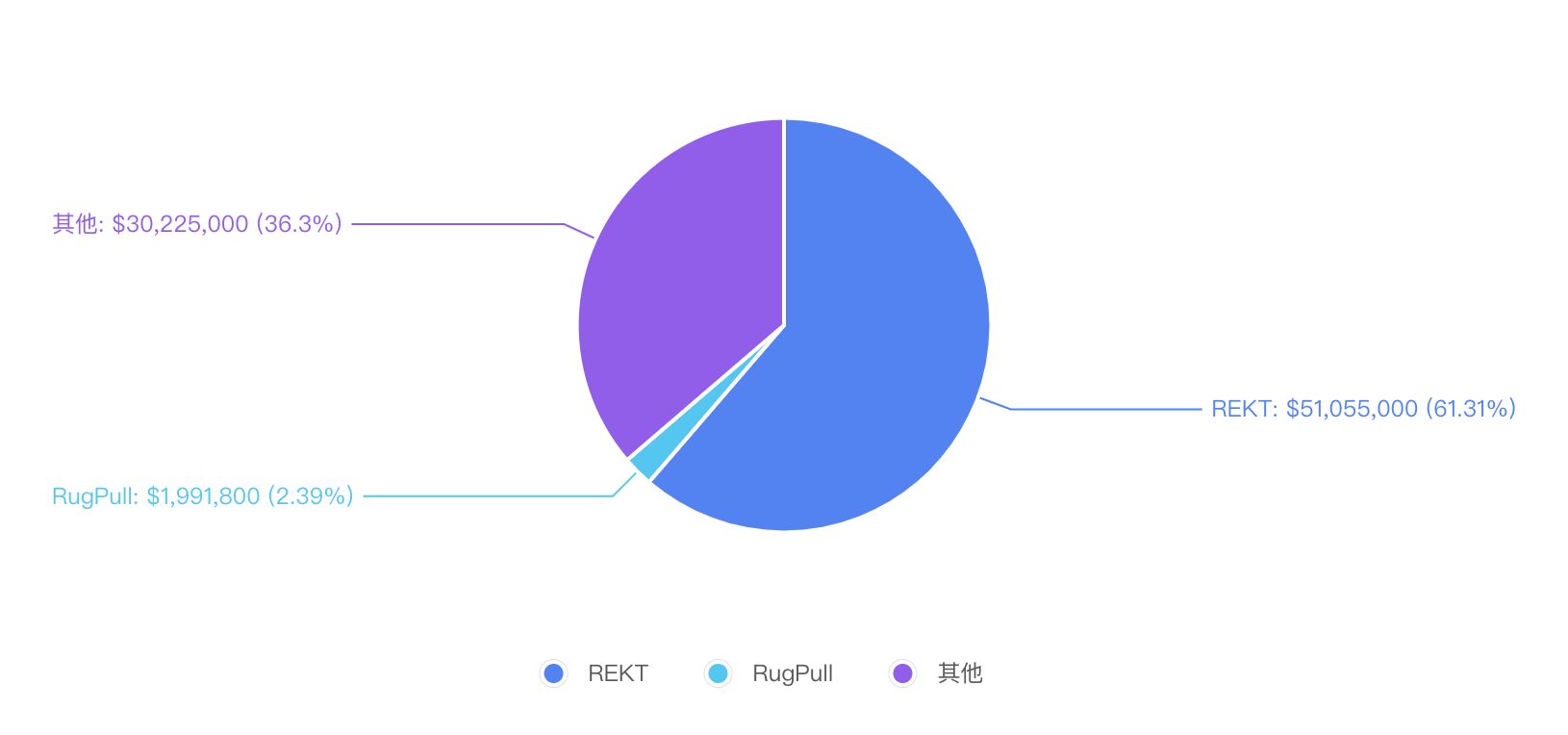

2022年12月安全事件共造成约8327万美元损失,金额数量较上月有所下降。本月RugPull数量基本与上月持平。但临近年底,熊市社媒诈骗等较上个月有所增加,Discord攻击诈骗成为重灾区。另外本月依然有钱包(BitKeep)出现新的安全问题,影响了不少用户。

1.1 REKT盘点

1.1 REKT盘点

No.1

12月2日,Ankr遭黑客攻击,数万亿aBNBc被铸造,黑客获利约500 万枚 USDC;另有匿名套利者以10BNB成本在借贷平台helio抵押aBNBc获利超1550万美元;

攻击者使用Ankr: Deployer私钥对受害合约进行恶意升级,并增发10万亿枚aBNBc代币进行抛售兑换成 USDC 和 BNB,直至流动性枯竭,价格代币归零。其中少量BNB存入Tornado Cash,USDC 跨链到 Ethereum 兑换为 ETH。

Ankr合约部署者地址:

https://www.oklink.com/zh-cn/bsc/address/0x2ffc59d32a524611bb891cab759112a51f9e33c0

黑客地址:

https://www.oklink.com/zh-cn/bsc/address/0xf3a465c9fa6663ff50794c698f600faa4b05c777

被攻击合约aBNBc:

https://www.oklink.com/zh-cn/bsc/address/0xe85afccdafbe7f2b096f268e31cce3da8da2990a

攻击交易:

https://www.oklink.com/zh-cn/eth/tx/0xe367d05e7ff37eb6d0b7d763495f218740c979348d7a3b6d8e72d3b947c86e33

恶意aBNBc合约:https://www.oklink.com/zh-cn/bsc/address/0xd99955B615EF66F9Ee1430B02538a2eA52b14Ce4

套利者地址:

https://www.oklink.com/zh-cn/bsc/address/0x8d11f5b4d351396ce41813dce5a32962aa48e217

相关链接:

https://www.chaincatcher.com/article/2083891

No.2

12月2日,Avax链上的overnight.fi项目遭到攻击。黑客用950万闪贷操纵Synapse资金池的USDC.e价格下跌,然后铸造USD+,使USDC.e进入池子的价格低于1,从而为攻击者创造利润。攻击者获利约17.5万美元。

攻击交易:

https://www.oklink.com/zh-cn/avax/tx/0xf10807f9a675dd2db9a45e39f37c68a4116006f9a40e97a68c145e3859557809

https://www.oklink.com/zh-cn/avax/tx/0xa068ca421b9460b34b10e1d24107bdc6ef3517f5e9bdd72d7f48c0c44b8ac739

攻击者地址:

https://www.oklink.com/zh-cn/avax/address/0xfe2c4cb637830b3f1cdc626b99f31b1ff4842e2c

攻击合约:

https://www.oklink.com/zh-cn/avax/address/0x7b673ee8ddf78348612132ad4559c5b8185c9331

相关链接:

https://twitter.com/peckshield/status/1598704809690877952

No.3

12月6日,Roast Football(RFB)项目疑似遭到交易回滚攻击。Roast Football 存在一个抽奖机制,用户在购买RFB代币时有一定概率获得10倍的奖励。攻击者利用彩票函数中的弱伪随机数生成漏洞,在中奖时才执行交易,否则回滚。攻击者最终获利12BNB,约3500美元。

攻击交易:

https://www.oklink.com/zh-cn/bsc/tx/0xcc8fdb3c6af8bb9dfd87e913b743a13bbf138a143c27e0f387037887d28e3c7a

攻击者地址:

https://www.oklink.com/zh-cn/bsc/address/0x5f7db41e2196080f397cdcf8dd58e8adfdaf2ade

攻击合约:

https://www.oklink.com/zh-cn/bsc/address/0xd5de2914bc6d2f005228a04289e8d518c710a049

相关链接:

https://twitter.com/BlockSecTeam/status/1599991294947778560

No.4

12 月 6 日,如果用户将 APE 质押在 NFT 池中,一旦出售该 NFT,用户将同时失去质押的 APE 所有权。有套利者从dYdX借入 82 ETH 购买 BAYC #6762,从而获得卖方质押的 6400 枚 APE。套利者将 APE 卖出获得 20 ETH,并以 68 ETH 的价格卖出 BAYC #6762。获利6ETH,价值约7600美元。

攻击交易:

https://www.oklink.com/zh-cn/eth/tx/0x9fd13e2ac69991769c24e1586e37f7700155a031b34a2379578e7856f79b84cc

攻击者地址:

https://www.oklink.com/zh-cn/eth/address/0x1aacc25d571da598a363dec671c9de13fdc4b17d

相关链接:

https://www.theblockbeats.info/flash/117986

https://twitter.com/PeckShieldAlert/status/1599961388298166272

No.5

12月10日,AVAX链项目MU 和 MUG项目代币疑似遭遇闪电贷攻击,攻击者利用LP池中的代币与债券价格的差异套利,共获利约5.7万美元。

攻击者从 MUG-MU 池子闪电贷获取初始代币,在MU- USDC池子中进行兑换。由于闪电贷使池子的价格发生偏差,之后攻击者可以以较低的价格调用mu_bond方法和mu_gold_bond方法铸造出 Mu 代币和Mu gold给自己。从池子中套利并归还闪电贷资金。

合约地址:

https://www.oklink.com/zh-cn/avax/address/0xd036414fa2bcbb802691491e323bff1348c5f4ba

https://www.oklink.com/zh-cn/avax/address/0xF7ed17f0Fb2B7C9D3DDBc9F0679b2e1098993e81

攻击交易:

https://www.oklink.com/zh-cn/avax/tx/0xab39a17cdc200c812ecbb05aead6e6f574712170eafbd73736b053b168555680

攻击者地址:

https://www.oklink.com/zh-cn/avax/address/0xd46b44a0e0b90e0136cf456df633cd15a87de77e

攻击合约:

https://www.oklink.com/zh-cn/avax/address/0xe6c17763ca304d70a3fb334d05b2d29c2bb251e9

被攻击合约:

MuBank:https://www.oklink.com/zh-cn/avax/address/0x4aa679402c6afce1e0f7eb99ca4f09a30ce228ab

MUG-MU Pair:https://www.oklink.com/zh-cn/avax/address/0x67d9aab77beda392b1ed0276e70598bf2a22945d

MU-USDC Pair:https://www.oklink.com/zh-cn/avax/address/0xfacb3892f9a8d55eb50fdeee00f2b3fa8a85ded5

相关链接:

https://twitter.com/CertiKAlert/status/1601412040542851072

https://www.certik.com/resources/blog/3pdPXDWLvf0wKZ9yy3HeHz-mu-coin-incident-analysis

No.6

12 月 10 日,TiFi Token遭攻击,被转移529,570,181,341枚TiFi Token,攻击者获利2.5万美元。

攻击交易:

https://www.oklink.com/zh-cn/bsc/tx/0x1c5272ce35338c57c6b9ea710a09766a17bbf14b61438940c3072ed49bfec402

攻击者地址:

https://www.oklink.com/zh-cn/bsc/address/0xd3455773c44bf0809e2aeff140e029c632985c50

相关链接:

https://twitter.com/peckshield/status/1601492605535399936

No.7

12月11日, BSC上TRQ项目遭闪电贷攻击,攻击者获利约7.5万美元。

攻击交易:

https://www.oklink.com/zh-cn/bsc/tx/0xaa0c7ccb56ec1d6510bcd9d223a57362d5b63d59b16f074343749e3337f42a35

获利地址:

https://www.oklink.com/zh-cn/bsc/address/0x0e7da0a26749adb7b5b448a8e0787edd3bb1adba

攻击者地址:

https://www.oklink.com/zh-cn/bsc/address/0xb86e85ba0dd8afd39cfbdfdb4b1a45c4808607e5

攻击合约:

https://www.oklink.com/zh-cn/bsc/address/0xddd71682fdd34b79e59cb58ed47658cd2b3b5dec

相关链接:

https://twitter.com/peckshield/status/1601618217369149440

https://twitter.com/CertiKAlert/status/1601626000781365248

No.8

12月11日,基于Arbitrum的DeFi协议 Lodestar Finance 遭到攻击,协议被黑客利用,攻击者获利约 650 万美元,存款被耗尽。

Lodestar Finance 团队已将所有利率设置为 0。攻击者将plvGLP合约的汇率操纵为 1.83 GLP/plvGLP获利,并且销毁 300 多万枚 GLP。攻击者利用该漏洞的利润是 Lodestar 上被盗资金减去其销毁的 GLP,其中 280 万枚 GLP 是可以收回的,价值约 240 万美元。Lodestar Finance尝试联系黑客,协商是否可以通过提供漏洞赏金的方式来收回更多资金。

攻击交易:

https://www.oklink.com/zh-cn/arbitrum/tx/0xc523c6307b025ebd9aef155ba792d1ba18d5d83f97c7a846f267d3d9a3004e8c

攻击者地址:

https://www.oklink.com/zh-cn/arbitrum/address/0xc29d94386ff784006ff8461c170d1953cc9e2b5c

攻击合约:

https://www.oklink.com/zh-cn/arbitrum/address/0x7596acadf6c93f01b877f5a44b49407fffc53508

被攻击合约:

相关链接:

https://blog.lodestarfinance.io/post-mortem-summary-13f5fe0bb336

https://twitter.com/LodestarFinance/status/1601686921566375936

No.9

12月13日,去中心化交易所ElasticSwap被攻击,攻击者获利约85万美元;

由于合约中的添加流动性与移除流动性的计算方式不一致,在添加流动性功能中使用常规的恒定 K 值算法,但在移除流动性功能中直接获取了当前池子中两种代币的余额进行计算,攻击者首先添加流动性,之后再将一定数量的 USDC.E 转入 TIC-USDC 交易池中,此时计算出应转给攻击者的 USDC.E 数量已经在基础上乘以了 LP 代币数量即数倍,之后攻击者再调用移除流动性方法获利。

攻击交易:

ETH攻击:

https://www.oklink.com/zh-cn/eth/tx/0xb36486f032a450782d5d2fac118ea90a6d3b08cac3409d949c59b43bcd6dbb8f

AVAX攻击:

https://www.oklink.com/zh-cn/avax/tx/0x782b2410fcc9449ead554a81f78184b6f9cca89f07ea346bc50cf11887cd9b18

攻击者地址:

ETH:

https://www.oklink.com/zh-cn/eth/address/0xbeadedbabed6a353c9caa4894aa7e5f883e32967

AVAX:

https://www.oklink.com/zh-cn/avax/address/0x25fde76a52d01c83e31d2d3d5e1d2011ff103c56

被攻击合约:

Contract AVAX: https://www.oklink.com/zh-cn/avax/address/0x75739a693459f33b1fbcc02099eea3ebcf150cbe

相关链接:

https://twitter.com/BlockSecTeam/status/1602517243598114816

https://twitter.com/peckshield/status/1602503213558943744

https://twitter.com/CertiKAlert/status/1602511732370382848

No.10

2022 年 12 月 14 日, BNB Chain 上项目NimbusPlatform遭到攻击,攻击者获利约 278 枚 BNB(价值约7.4w美元)

攻击者首先在 8 天前执行了一笔交易,把 20 枚 BNB 换成 NBU_WBNB 再换成 GNIMB 代币,然后把 GNIMB 代币转入 Staking 合约作质押,为攻击作准备。正式发起攻击时先通过闪电贷借出 75477 枚 BNB 并换成 NBU_WBNB,然后再用这些 NBU_WBNB 代币将池子里的绝大部分 NIMB 代币兑换出。接着调用 Staking 合约的getReward函数进行奖励的提取,由于闪电贷兑换出大量的代币而变高,最后计算的奖励也会更多。攻击者最后将最后获得的 GNIMB 代币和拥有的 NIMB 代币换成 NBU_WBNB 代币后再换成 BNB,归还闪电贷获利。

攻击交易:

https://www.oklink.com/zh-cn/bsc/tx/0x42f56d3e86fb47e1edffa59222b33b73e7407d4b5bb05e23b83cb1771790f6c1

攻击者地址:

https://www.oklink.com/zh-cn/bsc/address/0x86aa1c46f2ae35ba1b228dc69fb726813d95b597

攻击合约:

https://www.oklink.com/zh-cn/bsc/address/0x3c4e5b099f3c02122079d124138377e1b9048629

被攻击合约:

相关链接:

https://foresightnews.pro/news/h5Detail/14577

No.11

12 月 16 日,Solana上的Raydium项目遭到攻击,漏洞似乎源于木马攻击和流动性资金池所有者帐户的私钥泄露。攻击者访问了资金池所有者帐户,然后能够调用withdrawPNL函数,该函数用于收集池中掉期所赚取的交易/协议费用。总损失约为440万美元。

攻击交易:

https://www.oklink.com/zh-cn/sol/tx/3iyVofF2PSaVFMzXaUbAwp3J19s43mRg8MuZHwFJs3bHhMCVciuSx5MWnztoXeJfjdTDu2JqWZa7p55LyEiqd8sw

攻击者地址:

https://www.oklink.com/zh-cn/sol/account/AgJddDJLt17nHyXDCpyGELxwsZZQPqfUsuwzoiqVGJwD

相关链接:

https://raydium.discourse.group/t/potential-compensation-plan-and-paths-forward-following-dec-16-exploit/15

https://www.panewslab.com/zh/articledetails/huzi2wzg.html

https://twitter.com/CertiKAlert/status/1603877927078313984

No.12

12月23日, Avalanche生态原生稳定币项目Defrost Finance协议V2遭遇重入攻击,由于合约闪电贷及存款函数缺乏重入锁,黑客得以用来操纵LSW/USDC价格。黑客获约 17万美元。

12月25日,Defrost Finance被爆出再次出现问题,其V1协议被添加了假的抵押代币,并使用恶意价格预言机清算当前用户,大户损失估计超过1200万美元。

V2攻击者地址:

https://www.oklink.com/zh-cn/avax/address/0x7373dca267bdc623dfba228696c9d4e8234469f6

LSWUSDC合约地址:

https://www.oklink.com/zh-cn/avax/address/0xff152e21c5a511c478ed23d1b89bb9391be6de96

相关链接:

https://www.panewslab.com/zh/articledetails/zye944s8.html

https://twitter.com/PeckShieldAlert/status/1606276020276891650

No.13

12月25日,Rubic跨链聚合器项目遭到攻击,用户账户中的 USDC 被窃取。损失近 140 万美元

用户可以通过RubicProxy合约中的routerCallNative函数进行 Native Token 兑换。在进行兑换前,会先检查用户传入的所需调用的目标 Router 是否在协议的白名单中。此次攻击的根本原因在于Rubic协议错误的将 USDC 添加进 Router 白名单中,导致已授权给RubicProxy合约的用户的 USDC 被窃取。

攻击交易:

https://www.oklink.com/zh-cn/eth/tx/0x9a97d85642f956ad7a6b852cf7bed6f9669e2c2815f3279855acf7f1328e7d46

攻击者地址:

https://www.oklink.com/zh-cn/eth/address/0x001b91c794dfeecf00124d3f9525dd32870b6ee9

攻击合约:

https://www.oklink.com/zh-cn/eth/address/0x253dd81d642220267ccac1d8202c0b96a92b299e

被攻击合约:

https://www.oklink.com/zh-cn/eth/address/0x3335a88bb18fd3b6824b59af62b50ce494143333

添加 USDC 到白名单交易:

https://www.oklink.com/zh-cn/eth/tx/0x30679e7b6b410fb78368f5fb6e4c203e44d81c66ae9014c797e40856be1bbe66

相关链接:

https://twitter.com/peckshield/status/1606937055761952770

No.14

12 月 26 日,Amun 的产品——PECO 和 DFI 遭到破坏,导致基础资金损失约 30 万美元。攻击者能够控制rebalance-manager 地址,从而将 Amun 的产品再平衡为假的抵押物。

https://medium.com/amun-tokens/peco-dfi-post-mortem-december-26th-2022-46576394def9

https://twitter.com/PeckShieldAlert/status/1607201978580619266?s=20&t=9o8-OqpXs_td9KnP6zYkgw

No.15

12月29日,以太坊上JAY项目遭遇闪电贷攻击。JAY代币价格是由合约ETH余额除以总供应量决定。且buyJayWith721方法可以传递任意ERC-721代币。攻击者通过伪造恶意ERC-721代币调用buyJayWith721,通过恶意的ERC-721代币转账逻辑重入sell方法,而由于ETH余额的增加导致JAY代币价格被抬高,攻击者再卖出JAY代币进行套利,最终获利约15ETH,价值约1.79万美元。

攻击交易:https://www.oklink.com/zh-cn/eth/tx/0xd4fafa1261f6e4f9c8543228a67caf9d02811e4ad3058a2714323964a8db61f6

攻击者地址:https://www.oklink.com/zh-cn/eth/address/0x0348d20b74ddc0ac9bfc3626e06d30bb6fac213b

攻击合约:https://www.oklink.com/zh-cn/eth/address/0xed42cb11b9d03c807ed1ba9c2ed1d3ba5bf37340

被攻击合约:https://www.oklink.com/zh-cn/eth/address/0xf2919D1D80Aff2940274014bef534f7791906FF2

相关链接:https://twitter.com/CertiKAlert/status/1608338952896876551

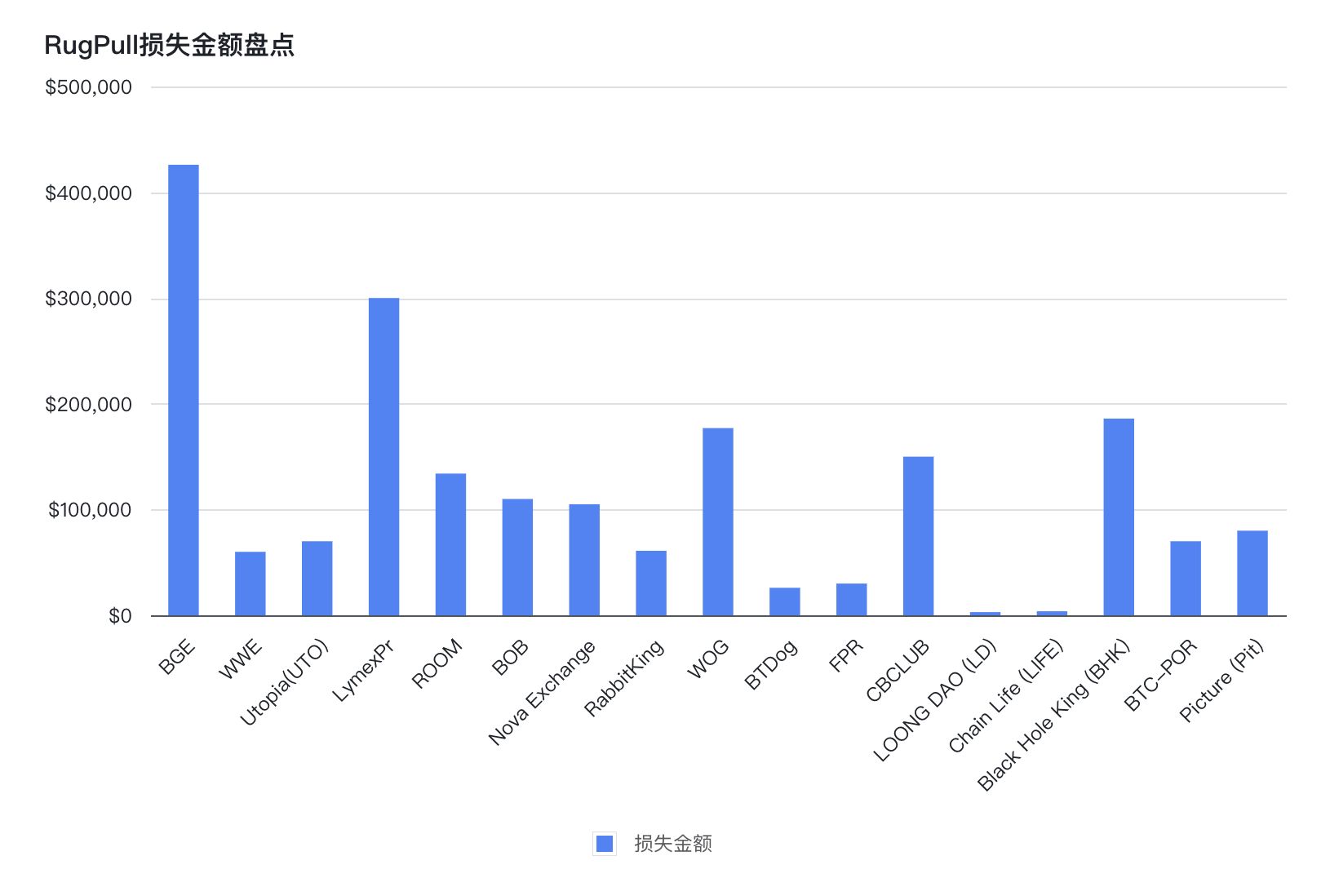

1.2 RugPull盘点

No.1

12月2日,BSC链项目BGE项目疑似RugPull,部署者获利约42.6万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0xbD7afa932F59F0e451D57BA523bA379e7545a4b3

相关链接:

https://twitter.com/CertiKAlert/status/1598488030070902784

No.2

12月2日,BSC链项目WWE项目疑似RugPull,攻击者从相关特权铸币地址接收大量代币进行抛售,获利约超6万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x421F9D1B2147F534e3AeFc6AF95EdD4Cf2430874

相关链接:

https://twitter.com/CertiKAlert/status/1598648039983521799

No.3

12月2日,BSC链项目Utopia(UTO)疑似RugPull,攻击者获利约7万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x2487EA50e96A6cE632B3C44df89f42838C4D0955

相关链接:

https://twitter.com/CertiKAlert/status/1599056251295522817

No.4

12月5日,BSC链项目LymexPr疑似RugPull,合约部署者获利约 30 万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x448F861728F4Ed28914f42B4C8C0ff70b8bD637B

相关链接:

https://twitter.com/CertiKAlert/status/1599694510870626304

https://www.chaincatcher.com/article/2084037

No.5

12月6日,BSC链项目ROOM疑似RugPull,部署者获利13.4万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x3c45a24d36ab6fc1925533c1f57bc7e1b6fba8a4

相关链接:

https://twitter.com/PeckShieldAlert/status/1599970363513131008

No.6

12月9日,BSC链项目BOB疑似RugPull,与部署者相关的账户出售代币,导致11万美元的损失。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x62de2f28fb09c7359648c34c33f4c5a26a0b5834

相关链接:

https://twitter.com/CertiKAlert/status/1600987436129067009

No.7

12月9日,BSC链项目Nova Exchange疑似RugPull,部署者帐号通过特权函数铸币并出售,获利363BNB约10.5万美元后发送到Tornado Cash。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0xB5B27564D05Db32CF4F25813D35b6E6de9210941

相关链接:

https://twitter.com/BeosinAlert/status/1601168659585454081

No.8

12月10日,BSC链项目RabbitKing疑似RugPull,攻击者出售大量代币获利约6.1万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x6CB585E4bc6354CD0d457b4393F0AC3EF3d48Da9

相关链接:

https://twitter.com/CertiKAlert/status/1601276176823099395

No.9

12月11日,BSC链项目WOG疑似RugPull,攻击者出售大量代币获利约17.7万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x3AF747Ac92BEb9405e78ebd74cD70Eb61C3aB379

相关链接:

https://twitter.com/CertiKAlert/status/1601919713080184832

No.10

12月14日,BSC链项目BTDog疑似RugPull,部署者帐号转移出售大量代币获利约2.6万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x552B574A6879E29DdE03606ef3CE68DE052B3f63

相关链接:

https://twitter.com/CertiKAlert/status/1602921260081549313

No.11

12月15日,BSC链项目FPR疑似RugPull,攻击者获利约3万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0xA9c7ec037797DC6E3F9255fFDe422DA6bF96024d

相关链接:

https://twitter.com/CertiKAlert/status/1603246310118682624

No.12

12月18日,BSC链项目CBCLUB疑似RugPull,攻击者出售大量代币获利约15万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x007Ba354ba7018e548C9a78158FdC24fF9630D35

相关链接:

https://twitter.com/CertiKAlert/status/1604478986607767552

No.13

12月20日,BSC链项目LOONG DAO (LD)疑似RugPull,部署者出售大量代币获利约3k美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x612d7E0eF4a5726c100730CA57e6a48D94ee18e2

相关链接:

https://twitter.com/CertiKAlert/status/1605183548301971456

No.14

12月24日,BSC链项目Chain Life (LIFE)疑似RugPull,部署者转移大量代币出售获利约3.8k美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x5EC40E9Fb6804f0CBE223246AfE4685908edc8BB

相关链接:

https://twitter.com/CertiKAlert/status/1606555360256577538

No.15

11月28日,BNBChain项目Black Hole King (BHK)发生RugPull,攻击者获利约18.6万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0xbe35550189C378e35Ac7533bbEd3C66CE51CD6D2

相关链接:

https://twitter.com/CertiKAlert/status/1607822448010854403

No.16

11月29日,BNBChain项目BTC-POR发生RugPull,合约部署者获利约7万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x7e20fec0e64e81e4b9812bd4886cd1fd3ad4df45

相关链接:

https://twitter.com/CertiKAlert/status/1597381475481128961

No.17

11月29日,BNBChain项目Picture (Pit)发生RugPull,合约部署者移除流动性,相关地址获利约8万美元。

合约地址:

https://www.oklink.com/zh-cn/bsc/address/0x5a603F685C090d0e68f7E0D4A1BC451eCA7aD725

相关链接:

https://twitter.com/CertiKAlert/status/1608080545161924609

1.3 社媒诈骗与钓鱼盘点

No.1

12月1日,TheSmircs项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1598188730183024640

No.2

12月1日,BrainlesSpikes项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1598196765425016832

No.3

12月1日,SmallBrosNFT项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1598224366973714433

No.4

12月5日,ShinnokiNFT项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1599484215447404544

No.5

12月8日,CreepyFrendsNFT项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:https://twitter.com/CertiKAlert/status/1600644014591680513

No.6

12月8日,SUPERNORMAL项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1600711372207116288

No.7

12月11日,BotBuddyznft项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1601635665397121027

No.8

12月11日,CryptoCannaClub项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1601686045954691072

No.9

12月12日,Sui 上的Baby Apes Society项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1602024151413301248

No.10

12月13日,Degen Bunnies 项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1602499719057530885

No.11

12月13日,Whoopsies Doopsies项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1602601076854775815

No.12

12月14日,ONEMINNFT项目Discord服务器及推特帐号遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1602838984010391552

No.13

12月16日,MekawaiiNFT项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1603629870352941056

No.14

12月18日,NeoTokyoCode项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1604404311294894081

No.15

12月19日,xHamsterNFTcom项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1604811575600234498

No.16

12月20日,SplattrCatGames项目Discord服务器及推特帐号遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1604927321546317825

No.17

12月21日,SCPokerClub项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1605282210097123328

No.18

12月21日,DavidDiFranco项目Discord服务器及推特帐号遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1605356206826164224

No.19

12月22日,drivrsnft项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1605800157794242566

No.20

12月23日,F1Dog_Official项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1606130687060451329

No.21

12月29日,Gummys_io项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1608276504844324866

No.22

12月30日,Mutant Hounds NFT项目Twitter帐号遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1608527555711176704

No.23

12月30日,PartisiansNFT项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1608642043756019713

No.24

12月31日,KenomiNFT项目Discord服务器遭攻击,攻击者发布虚假消息。

相关链接:

https://twitter.com/CertiKAlert/status/1609061758404104197

1.4 其他

No.1

12月6日,BSC上项目Option Room (ROOM)疑似私钥泄漏,攻击者获利约22.5万美元。

相关链接:

https://twitter.com/CertiKAlert/status/1600086469930090496

No.2

12 月 26 日, Web3 多链钱包BitKeep疑似出现安全漏洞,多名用户在其官方Telegarm群反馈资金被盗。BitKeep团队当即表示正在紧急排查原因,如因平台原因导致的资产损失,Bitkeep安全基金承诺将进行全额赔付。总损失已达800万美元。

相关链接:

https://www.theblockbeats.info/news/33227

No.3

加密交易平台3Commas的API承认遭泄露,自今年10月起便有用户称API被盗,导致价值2200万美元代币被盗。

相关链接:

https://twitter.com/okxchinese/status/1608298488324050944

二、安全总结

2022年12月智能合约相关漏洞大部分与关键私钥泄露及价格操纵有关。本月由于平台方的疏忽导致的钱包安全及API泄露问题也对用户造成了巨大损失。在Web3领域链上及链下安全同样重要,平台方也应该加强安全意识,不仅仅是私钥的安全,相关关键服务也应保证安全。保证对用户负责,增强安全意识,避免关键信息泄露造成资产损失。另外,本月RugPull及社媒诈骗钓鱼项目依旧层出不穷,用户参与相关项目时,需要保持警惕,多方验证项目质量,远离可疑项目。