文章目录

- 一、MDB默认下载

- 1.1 搭建IIS网站

- 1.2 搭建网站会出现的一些问题

- 1.2 攻击思路

- 二、ASP后门植入连接

- 三、IIS短文件名探针——安全漏洞

- 四、IIS6.0文件解析漏洞

- 五、IIS6.0任意文件上传漏洞

一、MDB默认下载

web攻防常见开发语言:ASP、ASPX、PHP、JAVA、Python、JavaScript。

搭配组合:windows+iis+asp+access(sqlserver)

1.1 搭建IIS网站

主目录——配置——选项,启用父路径

目录,设置index.asp为默认内容文档

网站根目录给internet来宾用户所有权限。

1.2 搭建网站会出现的一些问题

演示cms: powereasy2006

-

asp的网站访问不了,原因是网站不允许asp脚本运行。需要改设置,

Active Server Page设置为允许。

-

不包含父路径

解决办法:启用父路径

-

登陆后台,数据库不可读

解决办法:网站根目录给internet来宾用户所有权限。

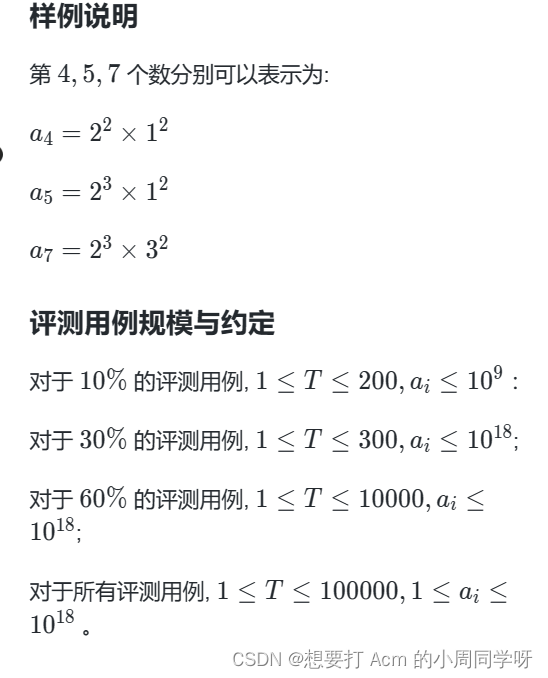

access数据库特性:access数据库的后缀名一般为asp、asa、mdb(居多)。其中,asp、asa会被执行解析;mdb文件可以下载,mdb文件在网站目录下(也就是说可能会被访问)。

1.2 攻击思路

如果知道数据库的地址(也就是mdb文件路径,通过扫描 或者 默认配置地址),尝试可以下载数据库文件(mdb文件),获取当前管理员账户密码等信息。

注意:

mdb文件会被下载的原因是该文件没有被设置为asp解析。

拿到管理员账户密码等信息,再通过目录扫描或者看源码中的后台路径来找到后台地址。

二、ASP后门植入连接

演示CMS:ASPCMS

同样,查找数据库文件。如果数据库文件是asp后缀,直接访问将是乱码。既然能访问且被asp解析,可以尝试写入一句话木马(尽量编码)到数据库文件中,然后用webshell工具去连接一句话木马。

三、IIS短文件名探针——安全漏洞

IIS短文件名漏洞可以探查IIS网站目录结构。缺点:只能看到文件名的前六个字符。所有IIS版本均受到影响。

命令:python.exe iis_shortname_Scan.py <http://192.168.46.160:81/>,注意python版本为python2.7

IIS短文件漏洞

四、IIS6.0文件解析漏洞

IIS文件解析漏洞用法:

-

/test.asp/test.jpg,创建一个test.asp的目录,该目录下的任何文件都被IIS当作asp程序执行(特殊符号是/)

-

test.asp;.jpg. 上传文件名为test.asp;.jpg的文件,虽然该文件的真正后缀名是".jpg",但由于含有特殊符号;,仍会被IIS当作asp程序执行。

web容器及IIS

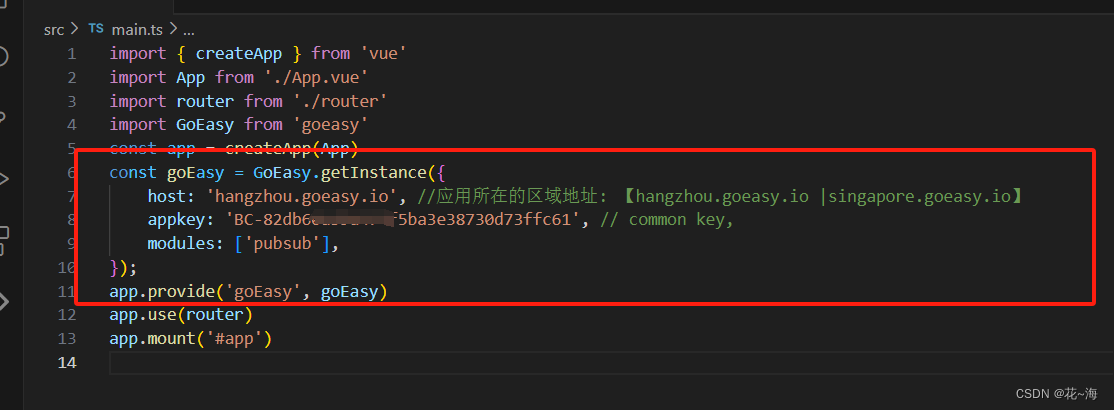

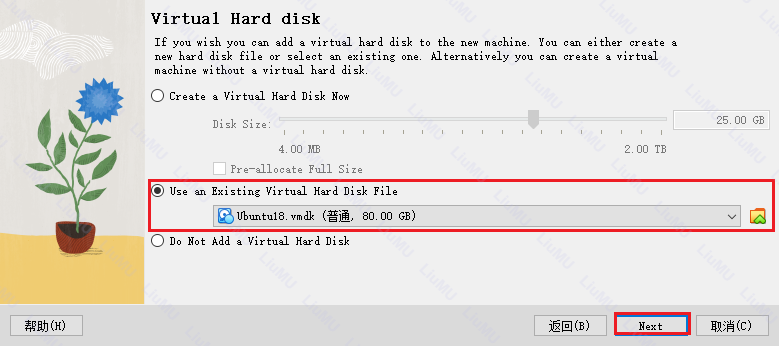

五、IIS6.0任意文件上传漏洞

漏洞条件:

(1)开启IIS的WebDAV功能;

(2)允许写入

实验:

(1)修改GET为OPTIONS,测试允许的方法

或者直接使用IIS put scanner扫描一下判断是否允许put方法

(2)使用PUT方法上传一句话木马;

(3)使用MOVE方法更改文件名,这里也可以配合IIS解析漏洞,改为xxx.asp;.jpg。

参考资料:IIS PUT漏洞