2023年山东省职业院校技能大赛信息安全管理与评估二三阶段 样题

第二阶段

模块二 网络安全事件响应、数字取证调查、应用程序安全

一、竞赛内容

Geek极安云科专注技能竞赛技术提升,基于各大赛项提供全面的系统性培训,拥有完整的培训体系。团队拥有曾获国奖、大厂在职专家等专业人才担任讲师,培训效果显著,通过培训帮助各大院校备赛学生取得各省 国家级奖项,获各大院校一致好评。

第二阶段竞赛内容包括:网络安全事件响应、数字取证调查和应

用程序安全。

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛时间 | 分值 | |

|---|---|---|---|---|---|

| 第二阶段 | 任务 1 | 应急响应 | 70 | ||

| 网络安全事件响 | 任务 2 | 操作系统取证 | 40 | ||

| 应、数字取证调查 | 任务 3 | 网络数据包分析 | 50 | ||

| 和应用程序安全 | 任务 4 | 计算机单机取证 | 60 | ||

| 任务 5 | 恶意代码分析 | 50 | |||

| 任务 6 | 代码审计 | 30 | |||

| 总分 | 300 |

二、竞赛时长

本阶段竞赛时长为 240 分钟,共 300 分。

三、注意事项

\1. 本部分的所有工作任务素材或环境均已放置在指定的计算机上, 参赛选手完成后,填写在电脑桌面上“信息安全管理与评估竞赛-第二阶段答题卷”中。

\2. 选手的电脑中已经安装好 Office 软件并提供必要的软件工具 (Tools 工具包)。

【特别提醒】

竞赛有固定的开始和结束时间,选手必须决定如何有效的分配时间。请阅读以下指引!

\1. 当竞赛结束,离开时请不要关机;

\2. 所有配置应当在重启后有效;

\3. 除了 CD-ROM/HDD/NET 驱动器,请不要修改实体机的配置和虚拟机本身的硬件设置。

第二阶段 任务书

任务描述

随着网络和信息化水平的不断发展,网络安全事件也层出不穷, 网络恶意代码传播、信息窃取、信息篡改、远程控制等各种网络攻击 行为已严重威胁到信息系统的机密性、完整性和可用性。因此,对抗 网络攻击,组织安全事件应急响应,采集电子证据等技术工作是网络 安全防护的重要部分。现在,A 集团已遭受来自不明组织的非法恶意攻击,您的团队需要帮助 A 集团追踪此网络攻击来源,分析恶意攻击行为的证据线索,找出操作系统和应用程序中的漏洞或者恶意代码, 帮助其巩固网络安全防线。

本模块主要分为以下几个部分:

l 网络安全事件响应;

l 数字取证调查;

l 应用程序安全。

第一部分 网络安全事件响应

任务 1 应急响应(70 分)

A 集团的 WebServer 服务器被黑客入侵,该服务器的 Web 应用系统被上传恶意软件,系统文件被恶意软件破坏,您的团队需要帮助该公司追踪此网络攻击的来源,在服务器上进行全面的检查,包括日志信息、进程信息、系统文件、恶意文件等,从而分析黑客的攻击行为, 和残留的关键证据信息。

本任务素材清单:Server 服务器虚拟机

受攻击的Server 服务器已整体打包成虚拟机文件保存,请选手自行导入分析。

虚拟机用户名:root,密码:123456,若题目中未明确规定,请使用默认配置。

请按要求完成该部分工作任务,答案有多项内容的请用换行分隔。

| 任务 1 应急响应 | ||

|---|---|---|

| 序号 | 任务要求 | 答案 |

| 1 | 提交攻击者的两个内网 IP 地址 | |

| 2 | 提交网站管理员用户的用户名与密码 | |

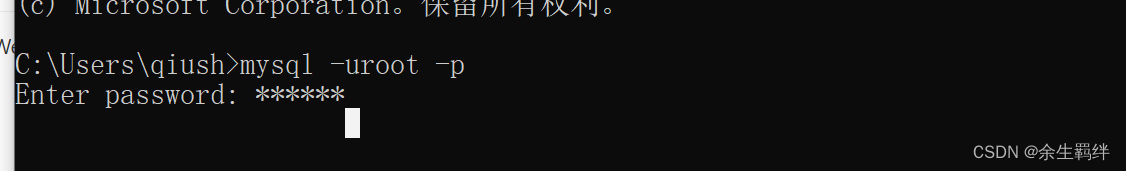

| 3 | 提交黑客得到MySQL 服务的root 账号密码的时间(格式:dd/MM/yyyy:hh:mm:ss) | |

| 4 | 查找黑客在 Web 应用文件中写入的恶意代码,提交文件绝对路径 | |

| 5 | 查找黑客在 Web 应用文件中写入的恶意代码,提交代码的最简形式(格式:<?php xxxx?>) | |

| 6 | 分析攻击者的提权手法,提交攻击者通过哪一个指令 成功提权 | |

| 7 | 服务器内与动态恶意程序相关的三个文件绝对路径 | |

| 8 | 恶意程序对外连接的目的 IP 地址 |

第二部分 数字取证调查

任务 2 操作系统取证(40 分)

A 集团某电脑系统感染恶意程序,导致系统关键文件被破坏,请分析 A 集团提供的系统镜像和内存镜像,找到系统镜像中的恶意软件,分析恶意软件行为。

本任务素材清单:操作系统镜像、内存镜像(.dump、.img)

请按要求完成该部分的工作任务。

| 任务 2 操作系统取证 | ||

|---|---|---|

| 序号 | 任务要求 | 答案 |

| 1 | 提交恶意进程名称(两个) | |

| 2 | 被破坏的文件位置 | |

| 3 | 加密数据的内存地址 | |

| 4 | 原文件内容 | |

| 5 | 分析恶意程序行为 |

任务 3 网络数据包分析(50 分)

A 集团的网络安全监控系统发现有恶意攻击者对集团官方网站进行攻击,并抓取了部分可疑流量包。请您根据捕捉到的流量包,搜寻出网络攻击线索,并分析黑客的恶意行为。 本任务素材清单:捕获的网络数据包文件(*.pcapng) 请按要求完成该部分的工作任务,答案有多项内容的请用换行分隔。

| 任务 3 网络数据包分析 | ||

|---|---|---|

| 序号 | 任务要求 | 答案 |

| 1 | 提交恶意程序传输协议 (只提交一个协议,两个以上视为无效) | |

| 2 | 恶意程序对外连接目标 IP | |

| 3 | 恶意程序加载的 dll 文件名称 | |

| 4 | 解密恶意程序传输内容 | |

| 5 | 分析恶意程序行为 |

任务 4 计算机单机取证(60 分)

对给定取证镜像文件进行分析,搜寻证据关键字(线索关键字为“evidence 1”“evidence 2”……“evidence 10”,有文本形式也有图片形式, 不区分大小写),请提取和固定比赛要求的标的证据文件,并按样例 的格式要求填写相关信息,证据文件在总文件数中所占比例不低于15%。取证的信息可能隐藏在正常的、已删除的或受损的文件中,您 可能需要运用编码转换技术、加解密技术、隐写技术、数据恢复技术, 还需要熟悉常用的文件格式(如办公文档、压缩文档、图片等)。 本任务素材清单:取证镜像文件

请根据赛题环境及现场答题卡任务要求提交正确答案。

| 任务 4 计算机单机取证 | ||

|---|---|---|

| 证据编号 | 原始文件名 (不包含路径) | 镜像中原文件 Hash 码 (MD5,不区分大小写) |

| evidence 1 | ||

| evidence 2 | ||

| evidence 3 | ||

| evidence 4 | ||

| evidence 5 | ||

| evidence 6 | ||

| evidence 7 | ||

| evidence 8 | ||

| evidence 9 | ||

| evidence 10 |

第三部分 应用程序安全

任务 5 恶意程序分析(50 分)

A 集团发现其发布的应用程序文件遭到非法篡改,您的团队需要协助A 集团对该恶意程序样本进行逆向分析、对其攻击/破坏的行为进行调查取证。

本任务素材清单:恶意程序代码

请按要求完成该部分的工作任务。

| 任务 5 恶意程序分析 | ||

|---|---|---|

| 序号 | 任务内容 请提交素材中的恶意应用回传数据的 url 地址 | 答案 |

| 1 | ||

| 2 | 请提交素材中的恶意代码保存数据文件名称 (含路径) | |

| 3 | 请描述素材中恶意代码的行为 | |

| 4 | … |

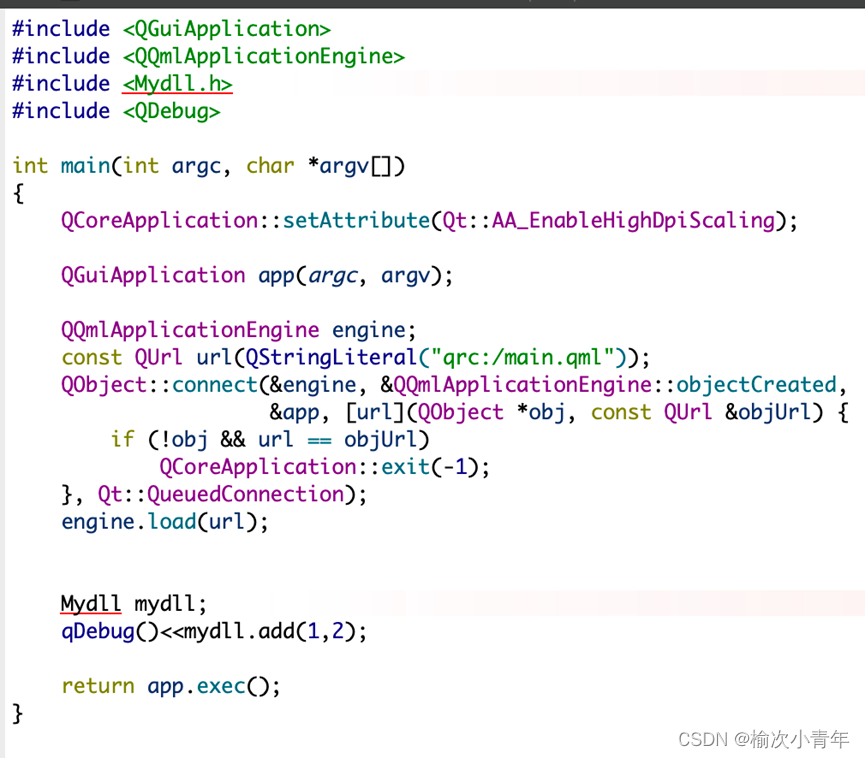

任务 6 代码审计(30 分)

代码审计是指对源代码进行检查,寻找代码存在的脆弱性,这是一项需要多方面技能的技术。作为一项软件安全检查工作,代码安全审查是非常重要的一部分,因为大部分代码从语法和语义上来说是正确的,但存在着可能被利用的安全漏洞,你必须依赖你的知识和经验来完成这项工作。

本任务素材清单:源文件

请按要求完成该部分的工作任务。

| 任务 6 代码审计 | ||

|---|---|---|

| 序号 | 任务内容 | 答案 |

| 1 | 请指出存在安全漏洞的代码行 | |

| 2 | 请指出可能利用该漏洞的威胁名称 | |

| 3 | 请提出加固修改建议 | |

| 4 | … |

第三阶段

模块三 网络安全渗透、理论技能与职业素养

一、竞赛内容

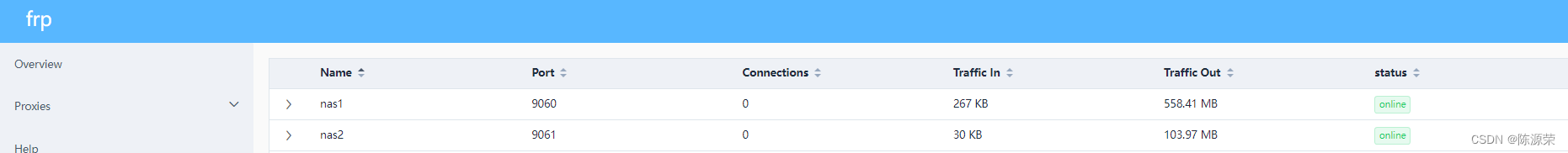

第三阶段竞赛内容是:网络安全渗透、理论技能与职业素养。本阶段分为两个部分。第一部分主要是在一个模拟的网络环境中 实现网络安全渗透测试工作,要求参赛选手作为攻击方,运用所学的 信息收集、漏洞发现、漏洞利用等渗透测试技术完成对网络的渗透测试;并且能够通过各种信息安全相关技术分析获取存在的 flag 值。第二部分是在理论测试系统中进行考核。

| 竞赛阶段 | 任务阶段 | 竞赛任务 | 竞赛****时间 | 分值 | |

|---|---|---|---|---|---|

| 第三阶段 | 第一部分:网站 | 任务 1~任务 3 | XX:XX- | 45 | |

| 第二部分:应用系统 | 任务 4~任务 5 | 30 | |||

| 网络安全渗 | 第三部分:应用服务器 1 | 任务 6~任务 13 | XX:XX | 165 | |

| 第四部分:应用服务器 2 | 任务 14 | 30 | |||

| 透、理论技 | 第五部分:应用服务器 2 | 任务 15 | 30 | ||

| 100 | |||||

| 能与职业素 总分 | 400 | 400 |

二、竞赛时长

本阶段竞赛时长为 240 分钟,其中网络安全渗透 300 分,理论技 能与职业素养 100 分,共 400 分。

三、注意事项

通过找到正确的flag 值来获取得分,flag 统一格式如下所示: flag{<flag 值 >}

这种格式在某些环境中可能被隐藏甚至混淆。所以,注意一些敏感信息并利用工具把它找出来。

【特别提醒】部分 flag 可能非统一格式,若存在此情况将会在题目描述中明确指出flag 格式,请注意审题。

第三阶段 任务书

任务描述

在 A 集团的网络中存在几台服务器,各服务器存在着不同业务服务。在网络中存在着一定网络安全隐患,请利用您所掌握的渗透测试技术,通过信息收集、漏洞挖掘等渗透测试技术,完成指定项目的渗透测试,在测试中获取flag 值。网络环境参考样例请查看附录A。 本模块所使用到的渗透测试技术包含但不限于如下技术领域:

l 数据库攻击;

l 枚举攻击;

l 权限提升攻击;

l 基于应用系统的攻击;

l 基于操作系统的攻击;

l 逆向分析;

l 密码学分析;

l 隐写分析。

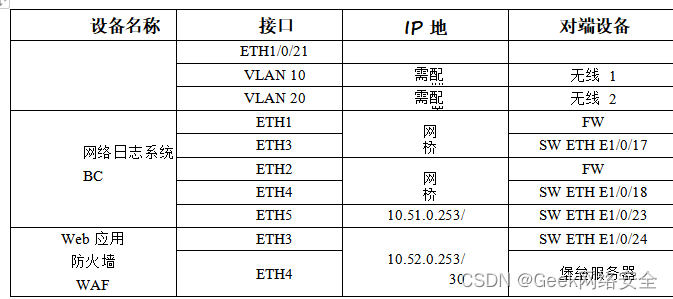

所有设备和服务器的IP 地址请查看现场提供的设备列表,请根据

赛题环境及现场答题卡任务要求提交正确答案。

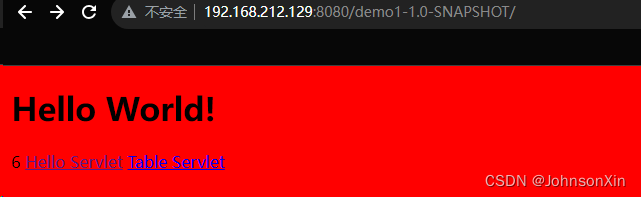

**第一部分 网站(**45 分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务 1 | 门户网站存在漏洞,请利用漏洞并找到 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} | ||

| 任务 2 | 门户网站存在漏洞,请利用漏洞并找到 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} | ||

| 任务 3 | 门户网站存在漏洞,请利用漏洞并找到 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} |

**第二部分 应用系统(**30 分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务 4 | 应用系统存在漏洞, 请利用漏洞并找到 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} | ||

| 任务 5 | 应用系统存在漏洞, 请利用漏洞并找到 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} |

第三部分 应用服务器 1**(**165 分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务 6 | 请获取 FTP 服务器上对应的文件进行分析找出其中隐藏的 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} | ||

| 任务 7 | 请获取 FTP 服务器上对应的文件进行分析找出其中隐藏的 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} | ||

| 任务 8 | 请获取 FTP 服务器上对应的文件进行分析找出其中隐藏的 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} | ||

| 任务 9 | 请获取 FTP 服务器上对应的文件进行分析找出其中隐藏的 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} |

| 任务 10 | 请获取 FTP 服务器上对应的文件进行分析找出其中隐藏的 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} | ||

|---|---|---|---|

| 任务 11 | 请获取 FTP 服务器上对应的文件进行分析找出其中隐藏的 flag,并将 flag 提交。flag 格式 flag{<flag 值>} | ||

| 任务 12 | 请获取 FTP 服务器上对应的文件进行分析找出其中隐藏的 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} | ||

| 任务 13 | 请获取 FTP 服务器上对应的文件进行分析找出其中隐藏的 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} |

第四部分 应用服务器 2**(**30 分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务 14 | 应用系统服务器 10000 端口存在漏洞,获取 FTP 服务器上对应的文件进行分析,请利用漏洞找到 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} |

第五部分 应用服务器 3**(**30 分)

| 任务编号 | 任务描述 | 答案 | 分值 |

|---|---|---|---|

| 任务 15 | 应用系统服务器 10001 端口存在漏洞,获取 FTP 服务器上对应的文件进行分析,请利用漏洞找到 flag,并将 flag 提交。 flag 格式 flag{<flag 值>} |