重点物联网

漏洞利用情况本节我们选取了两个漏洞进行分析。UPnP 相关的漏洞我们将在 4.4.3 进行分析,除去 UPnP 相关漏 洞外,被利用最多的是 Eir D1000

路由器的一个漏洞 [44](CVE-2016-10372),我们将对其进行分析。 另外磊科路由器后门漏洞在刚披露时,影响严重,我们也将对其进行分析。#### 路由器

漏洞利用情况3.4.1.1 简介

Eir是爱尔兰的一家公司,NVD中只记录了一个漏洞,漏洞编号为 CVE-2016-10372,针对 D1000 这款路由器 1,由于在软件实现中没有正确地限制 TR-064 协议,远程攻击者可以通过 7547 端口执行任

意命令。[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-XmNuq7ID-1672367666599)(http://public.host.github5.com/imgs/img/pdf1189.pdf.013.png)]

1 由于很多调制解调器也具备路由的功能,因此,在资产角度,我们并未对调制解调器和路由器进行区分,统一归为路由器一类。

3.4.1.2 Eir D1000 路由器漏洞利用情况分析

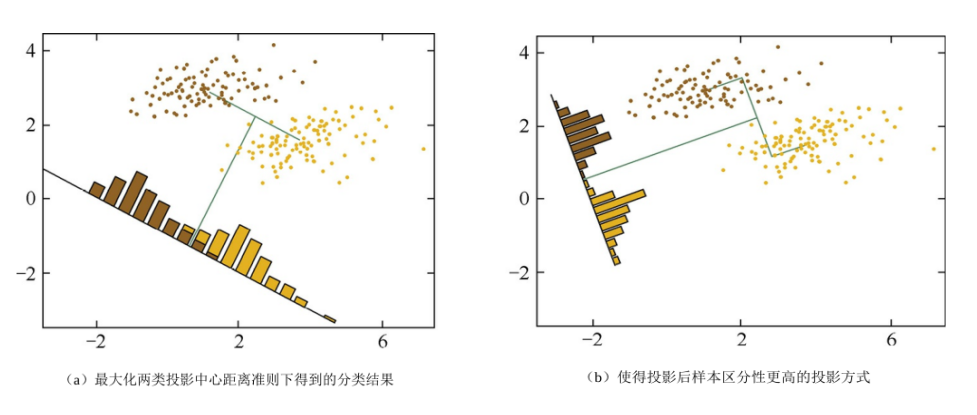

在本小节中,我们将借助绿盟威胁捕获系统捕获的数据来说明 Eir D1000 路由器相关的威胁态势。 下面我们将分别从攻击源、攻击事件、样本下载地址三个维度对蜜罐捕获的日志进行分析。

观察 4: Eir D1000 路由器的漏洞(CVE-2016-10372)利用情况为,23%的攻击源位于巴西,10 月攻击者变得活跃起来,样本下载地址的国家分布与攻击源的分布大致相同。

攻击源分析

对捕获日志中的源 IP 去重之后,发现共有约 900 个 IP 进行过漏洞利用。图 3.8 是 Eir D1000 路由 器漏洞利用的日志源 IP 的国家分布情况,从中可以看出,巴西最多,占比达到了 23%。

中国  英国 波兰

英国 波兰

印度尼西亚 乌克兰

国家名称 土耳其 印度

俄罗斯 伊朗 巴西

IP数量

IP数量

图 3.8 Eir D1000 路由器漏洞利用的日志源 IP 的国家分布情况

攻击事件分析

我们对 Eir D1000 路由器日志数据中的攻击事件进行了分析,如图 3.9 所示,这里我们将一天内一 个独立 IP 的日志看作一次事件,事件的数量我们将以月为单位进行呈现。从图中可以看出,从 10 月开 始,漏洞利用变得活跃起来。

数量(个)

月份

图 3.9 Eir D1000 路由器相关的事件分布情况

样本下载地址分析

更进一步,我们对样本下载地址进行了分析,经过去重,得到有效样本下载地址 860 个。图 3.10 是 Eir D1000 路由器相关漏洞利用的样本下载地址的国家分布情况。从图中可以看出巴西和伊朗占比最 大,与攻击源 IP 的分布大致相同。我们猜测攻击者从这些国家发动攻击,并利用失陷设备对恶意样本 进行进一步传播。

巴西 13%

其他

伊朗 28%

瑞典

2% 俄罗斯 9%

印度尼西亚

2% 摩尔多瓦

7% 土耳其

3% 乌克兰

4% 韩国

印度 7%

5% 美国 中国

图 3.10 Eir D1000 路由器相关漏洞利用的样本下载地址的国家分布情况

磊科路由器后门利用情况

- 简介

磊科路由器后门是由趋势科技的安全研究人员 [45] 在 2014 年发现的,当时给出的暴露数量在 200 万台以上。在 5 年后的今天,我们的威胁捕获系统每天依旧可以捕获到对于该漏洞的利用。因此,我们 将在本节对其暴露情况和漏洞利用情况进行分析。

磊科路由器的后门端口是 53413,对外提供 UDP服务,后门采用硬编码的密码,因此,当存在问 题的设备暴露在互联网上时,攻击者可以轻易进行登录并在该设备上执行任意代码。

观察 5: 相比于 5 年前,磊科路由器所面临的后门利用风险已经大幅降低,当前具有后门的磊科路 由器暴露数量不足三千台,但依旧有攻击者在对其进行漏洞利用。 - 具有后门的磊科路由器暴露情况分析 为了了解当前全球还有多少易受感染的设备,我们对暴露在互联网上的具有后门的磊科路由器进行

了测绘。

如无特殊说明,本节所提到的数据为全球单轮次测绘数据(2019 年 8 月)。 具有后门的磊科路由器暴露数量最多的国家是中国,数量接近 3000 台,其他国家暴露数量相对较少。

测绘数据显示,具有后门的磊科路由器的暴露数量相比 2014 年该后门被发现时的设备暴露数量, 已经少了很多(二百万→三千)。图 3.11 是具有后门的磊科路由器的国家分布情况,从中可以看出, 虽然中国的暴露数量占比达到了 89%,但是从实际暴露数量来看,也不算多。中国暴露数量相对较多的 原因我们猜测是磊科为中国厂商,市场以国内为主。磊科路由器扫描项目 [46] 给出数据为 1028 台(2019 年 10 月 18 日扫描),猜测暴露数量的差异可能与扫描 IP的地理位置有关,具体差异原因我们并未深究。

同时,我们也对其进行了登录验证,发现所有的路由器均可登录成功。至于登录成功之后是否能够 进行命令执行,我们并未进行验证。

暴露数量(台)1000

中国 韩国 巴西 印度 美国

乌克兰 俄罗斯

巴基斯坦罗马尼亚 委内瑞拉 保加利亚 白俄罗斯

塔吉克斯坦

摩尔多瓦共和国

国家名称

图 3.11 具有后门的磊科路由器的国家分布情况

3.4.2.3 磊科路由器后门利用情况分析

在本小节中,我们将借助绿盟威胁捕获系统捕获的数据来说明当前磊科路由器后门相关的威胁态势。 数据来源于从 2019.3.21 至 2019.10.30 的日志数据。下面我们将分别从攻击源、攻击事件、样本三个 维度对蜜罐捕获的日志进行分析。

攻击源分析

对蜜罐日志中的源 IP 去重之后,发现共有 348 个独立的 IP 连接过蜜罐,其中 229 个 IP 进行过后 门利用。图 3.12 是磊科路由器后门蜜罐的日志源 IP 的国家分布情况,从进行过后门利用的 IP 的国家 分布情况来看,美国最多,占比达到了 51%。

数量(个)

美国 荷兰 新加坡 加拿大 德国 法国 俄罗斯 英国 中国 印度

国家名称

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-j1glmtJl-1672367666603)(http://public.host.github5.com/imgs/img/pdf1191.pdf.021.png)]所有出现过的IP 包含命令执行的IP

包含命令执行的IP

图 3.12 磊科路由器后门蜜罐的日志源 IP 的国家分布情况

攻击事件分析

我们对磊科路由器后门蜜罐日志数据中的攻击事件进行了分析,如图 3.13 所示,这里我们将一天 内一个独立 IP 的日志看作一次事件,事件的数量我们将以天为单位进行呈现。从图中可以看出,除了 最初部署的一段时间事件数量相对较少外,之后的每日事件数量、后门利用事件数量并没有出现过太大 的波动。

15 事件数量

0 2019/3/21 2019/4/21 2019/5/21 2019/6/21 2019/7/21 2019/8/21 2019/9/21 2019/10/21 日期

总事件数量 后门利用事件数量

图 3.13 磊科路由器后门蜜罐捕获的事件分布情况

样本分析

更进一步,我们对样本下载地址和 C&C进行了分析,经过去重,得到有效样本下载地址 31 个, C&C 29个。通过对样本下载地址和 C&C进行关联分析,发现绝对多数的样本下载地址和 C&C是相同的。 因此,下面仅对样本下载地址的国家分布进行分析。从图 3.14 中可以看出美国和荷兰的占比最大,这

也与进行过后门利用的 IP 的国家分布保持一致。

说明:样本数据为 2019 年 9 月和 10 月两个月的数据。

加拿大 瑞士 意大利 3% 3%

3% 3%

3% 立陶宛

英国 美国 6% 36%

罗马尼亚

法国 荷兰 10% 29%

图 3.14 磊科路由器后门蜜罐捕获的样本下载地址的国家分布情况

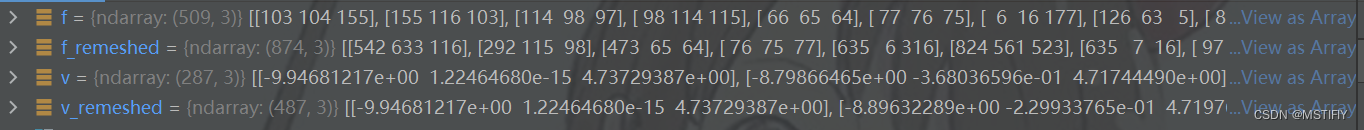

通过对样本下载的脚本进行分析,我们发现其一般会支持多种架构,在我们给出的示例(图 3.15 )中, 该攻击团伙的样本支持了 12 种架构,包括 MIPS、ARM、x86、PowerPC 等,而且样本下载脚本也不 会区分被攻破的设备到底是什么架构,而是均进行下载,并尝试运行。

图 3.15 磊科路由器后门蜜罐捕获的样本下载脚本示例

3.5 小结

本章分析了漏洞利用与物联网威胁的关系,首先通过分析 NVD数据库中历年漏洞总量及物联网漏 洞数量的变化趋势,发现与利用物联网设备日益泛滥的攻击趋势不同,物联网漏洞的数量没有明显的上 升趋势,其在漏洞总量的占比在 10%-15%之间波动,也没有明显的上升趋势。我们推测与漏洞本身相比, 攻击者更关注有价值的漏洞利用,于是分析了 Exploit-DB中利用的变化趋势,发现物联网漏洞利用无论 是数量还是占比,总体上均呈上升趋势。结合绿盟威胁捕获系统捕获的针对物联网设备的攻击,我们发 现大部分攻击手法均可在 Exploit-DB上找到相关利用,我们推测,互联网中公开的利用,为攻击者提供 了丰富的武器库,一定程度上刺激了攻击者将僵尸主机的目标转向物联网设备。

在绿盟威胁捕获系统中,我们共捕获到 30 余种对于物联网漏洞的利用行为,其中以远程命令执行 类漏洞居多。这也说明了,从全网物联网威胁的角度来讲,虽然每年都会有几百到几千不等的物联网漏 洞被公开出来,但是真正能够造成大范围影响的漏洞并不多。另外我们发现,已经捕获的漏洞利用所对 应目标设备以路由器和频监控设备为主,这也与互联网上暴露的物联网设备以路由器和频监控设备 为主相一致,说明攻击者偏向于对暴露数量较多的设备进行攻击,从而扩大其影响范围。

参考资料

绿盟 2019物联网安全年报

友情链接

GB-T 22240-2020 网络安全等级保护定级指南