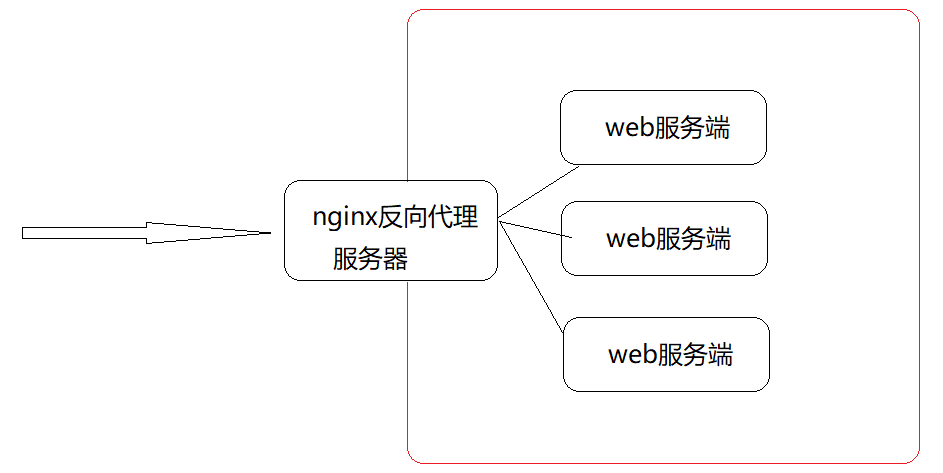

安全隔离

通过代理分开了客户端到应用程序服务器端的连接,实现了安全措施。在反向代理之前设置防火墙,仅留一个入口供代理服务器访问。

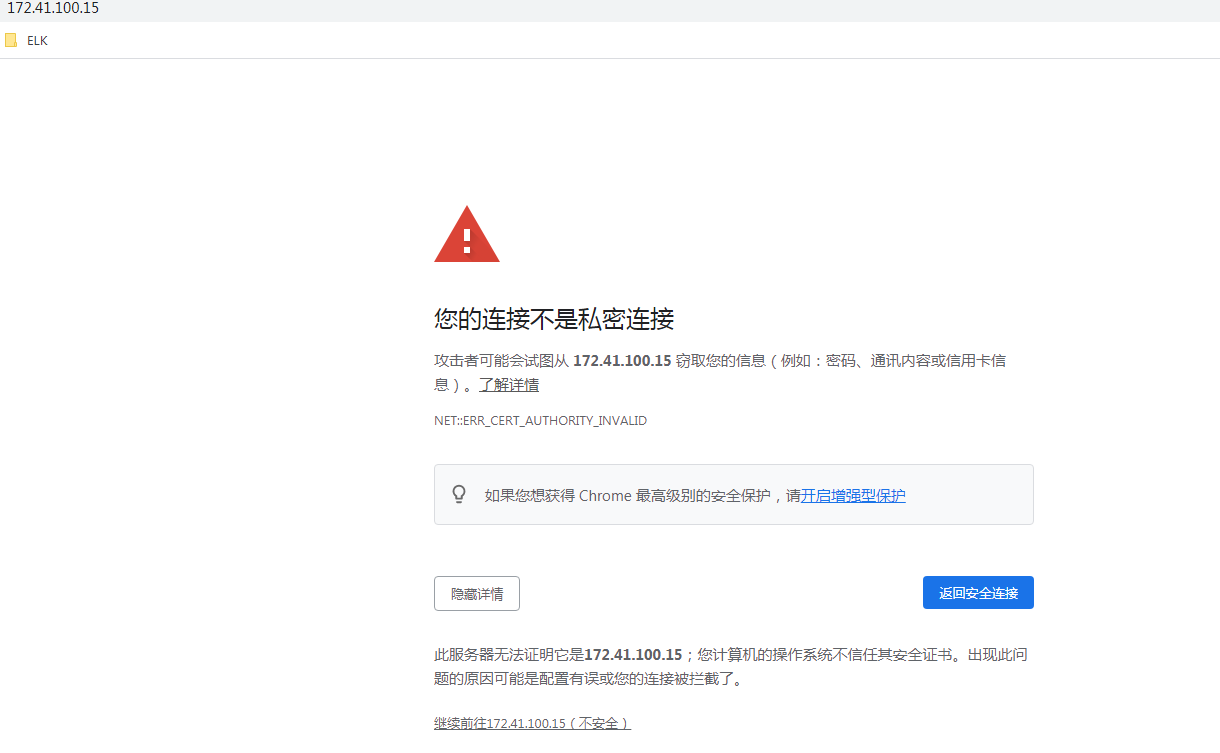

使用SSL对流量进行加密

常用的http请求转变成https请求,因为http协议是明文传输数据,存在安全问题,而https是加密传输,相当于http+ssl,并且可以防止流量劫持。

简单的来说两个都是HTTP协议,只不过https是身披SSL外壳的http.

HTTPS是一种通过计算机网络进行安全通信的传输协议。它经由HTTP进行通信,利用SSL/TLS建立全通信,加密数据包,确保数据的安全性。

SSL(Secure Sockets Layer)安全套接层

TLS(Transport Layer Security)传输层安全

上述这两个是为网络通信提供安全及数据完整性的一种安全协议,TLS和SSL在传输层和应用层对网络连接进行加密。

- 环境准备

Nginx使用SSL,需要添加一个模块--with-http_ssl_module,该模块在编译的过程中又需要OpenSSL的支持

- Nginx添加SSL的支持

nginx支持SSL需要安装ngx_http_ssl_module模块

# 详细操作参考《Nginx基本概念》Nginx热部署 或者《Nginx静态资源压缩》Gzip与sendfile共存

1. 将原有/usr/local/nginx/sbin/nginx进行备份

2. 拷贝nginx之前的配置信息

3. 在nginx的安装源码进行配置指定对应模块 ./configure --with-http_ssl_module

4. 通过make模板进行编译

5. 将objs下面的nginx移动到/usr/local/nginx/sbin下

6. 在源码目录下执行 make upgrade进行升级,这个可以实现不停机添加新模块的功能

- Nginx的SSL相关指令

- ssl指令

用来在指定的服务器开启HTTPS,可以使用 listen 443 ssl

| 语法 | ssl on | off; |

|---|---|

| 默认值 | ssl off; |

| 位置 | http、server |

- ssl_certificate指令

为当前这个虚拟主机指定一个带有PEM格式证书的证书

| 语法 | ssl_certificate file; |

|---|---|

| 默认值 | — |

| 位置 | http、server |

- ssl_certificate_key指令

用来指定PEM secret key文件的路径

| 语法 | ssl_ceritificate_key file; |

|---|---|

| 默认值 | — |

| 位置 | http、server |

- ssl_session_cache指令

用来配置用于SSL会话的缓存

| 语法 | ssl_sesion_cache off|none|[builtin[:size]] [shared:name:size] |

|---|---|

| 默认值 | ssl_session_cache none; |

| 位置 | http、server |

- 参数选项

off:禁用会话缓存,客户端不得重复使用会话

none:禁止使用会话缓存,客户端可以重复使用,但是并没有在缓存中存储会话参数

builtin:内置OpenSSL缓存,仅在一个工作进程中使用。

shared:所有工作进程之间共享缓存,缓存的相关信息用name和size来指定

- ssl_session_timeout指令

开启SSL会话功能后,设置客户端能够反复使用储存在缓存中的会话参数时间

| 语法 | ssl_session_timeout time; |

|---|---|

| 默认值 | ssl_session_timeout 5m; |

| 位置 | http、server |

- ssl_ciphers指令

指出允许的密码,密码指定为OpenSSL支持的格式

可以使用openssl ciphers查看openssl支持的格式

| 语法 | ssl_ciphers ciphers; |

|---|---|

| 默认值 | ssl_ciphers HIGH:!aNULL:!MD5; |

| 位置 | http、server |

- ssl_prefer_server_ciphers指令

指定是否服务器密码优先客户端密码

| 语法 | ssl_perfer_server_ciphers on|off; |

|---|---|

| 默认值 | ssl_perfer_server_ciphers off; |

| 位置 | http、server |

配置HTTPS案例

生成证书

生产上使用的证书都是由ca中心签发的可信任证书,需要购买,这里使用openssl生成证书进行配置

mkdir /root/cert

cd /root/cert

# 生成私钥

# des3 是算法,2048位强度(为了保密性)。

# server.key 是密钥文件名

# -out的含义是:指生成文件的路径和名称。

openssl genrsa -des3 -out server.key 2048

# 查看刚刚生成的私钥

openssl rsa -text -in server.key

# 创建证书签名请求CSR文件

# -key的含义是:指定ca私钥

# -out的含义是: server.csr 生成证书文件

openssl req -new -key server.key -out server.csr

# 查看csr文件

openssl req -text -in server.csr -noout

cp server.key server.key.org

openssl rsa -in server.key.org -out server.key

# 生成CA证书

# x509的含义: 指定格式

# -in的含义: 指定请求文件

# -signkey的含义: 自签名

openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

配置SSL

server {

listen 443 ssl;

server_name localhost;

ssl_certificate /root/cert/server.crt;

ssl_certificate_key /root/cert/server.key;

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 5m;

ssl_ciphers HIGH:!aNULL:!MD5;

ssl_prefer_server_ciphers on;

location / {

root html;

index index.html index.htm;

}

}

# http转https

server {

listen 8085;

server_name localhost;

error_log /home/error.log info;

rewrite_log on;

location / {

if ($scheme = http){

rewrite ^/ https://$host$request_uri last;

}

}

}