编者按

腾讯安全2022年典型攻击事件复盘第七期,希望帮助企业深入了解攻击手法和应对措施,完善自身安全防御体系。

本篇讲述了某物流公司遭遇不明黑客攻击,腾讯安全服务团队和客户通力合作,排查溯源,最后揪出黑客的尾巴,阻断危机蔓延的故事。

“请不要相信,胜利就像山坡上的蒲公英一样唾手可得,网络安全,也是。”曾勇江用最近很火的一句话回顾起今年的一场场重保战役,“但是请相信,世上总有一些美好值得我们全力以赴。”

今年是特殊的一年,对于网络安全行业同样如此。在广交会、世界智能大会、数博会,以及众多攻防演练期间,曾勇江所在的腾讯安全服务团队都在背后默默提供安全保障。

而回忆起其中印象最深刻的攻防事件,却是八月份帮助一家物流公司做的重保服务。“因为,这届黑客不讲武德!”

(腾讯安全服务负责人 曾勇江)

有内鬼,停止交易

时间回到今年八月份,腾讯安全受一家物流公司委托,为其提供为期两周的重保服务(重要时期的网络安全保障)。

经验丰富的腾讯安全服务团队对此并不陌生,他们迅速和物流公司组建了“护航战队”,并开始了他们熟悉的重保服务“三部曲”。

第一部,加固备战。安全运维人员各司其职,多维度掌握企业相关安全信息,为后续安全防御与加固提供依据。

第二部,实战检验。安全运维人员兵分两队,开展内部实战演习,检验和提升真实环境下的企业攻防对抗能力。

第三部,重保防守。腾讯安全服务团队在重保期间,7*24小时全天候待命,作为企业在重保期的有力后盾。

故事发生到这里,似乎一切按部就班,一份完美的答卷即将完成。

但是,天底下没有密不透风的系统,从来没有100%的安全。——这也正是网络安全的魅力所在,多少安全从业者通宵达旦钻研技术,探索安全的边界,都是为了向更安全的系统靠近一步。

真正的威胁,此时正潜伏在黑暗中伺机而动。

八月中旬的一天,IT人员监测到一名内部员工在工作时间多次访问内部敏感信息,扫描内网、搜集企业数据资产,甚至请求访问了多个高权限的IP和端口。

“我们恐怕遭遇内鬼了!”

一整套的越权访问行为,仿佛是一场精心策划的偷袭,团队中不禁有同事怀疑遭遇了内鬼攻击。

此时,距离这位内部员工越权访问已有2小时之久。如果不能及时揪出“内鬼”,溯源他的所有访问行为并一一阻断,前期做的所有保障工作恐怕将功亏一篑。

面对如此棘手的问题,曾勇江连夜找来了腾讯安全云鼎实验室的Zhipeng现场支援。

(腾讯安全云鼎实验室 Zhipeng)

溯源排查,揪出黑客的尾巴

当Zhipeng来到客户的“护航指挥部”办公室时,所谓的“内鬼”已经被找到,但是非常拒绝配合,而且办公电脑很多重要数据都被删除,让整个溯源排查工作难上加难。

Zhipeng和团队先是进入后台导出系统日志,然而由于重要数据已经被删除干净,这个溯源路径只能无功而返。

“或许恢复硬盘数据,还能看到一些线索。”Zhipeng开始尝试第二条路径,结果发现,由于团队不小心将内存快照保存到D盘,把原本可能恢复的硬盘数据也给覆盖掉了。

溯源排查的过程一波三折,许多人为因素让Zhipeng头疼不已。

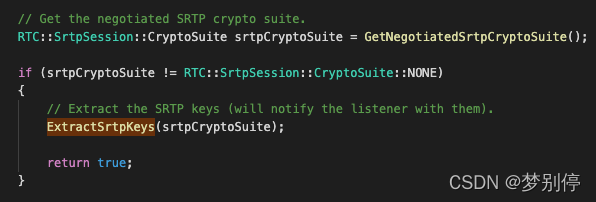

就在团队一筹莫展的时候,Zhipeng看到客户办公电脑里熟悉的iOA软件。这是腾讯安全推出的一款零信任安全管理系统,它会记录办公电脑访问过的域名、IP、URL等记录。

“我们另辟蹊径,从iOA的日志来溯源呢?”

由于iOA就安装在C盘,加上运气不错,许多重要的日志都有留存。最终,根据iOA的日志,他们拿到了攻击者入侵的IP,并通过系统的日志找到关键的事件ID,从而扒出了攻击者在入侵之后执行的命令。结合执行命令和iOA日志,Zhipeng和团队终于抽丝剥茧,把整个攻击过程还原了一遍。

为什么溯源攻击过程如此重要?Zhipeng打了一个比喻。

如果把入侵者比喻成早期的疫情感染者,那入侵过程就像是感染者的流调记录。通过溯源感染者的流调记录,找到密接者并进行隔离,可以有效地阻止疫情扩散;同理,通过溯源入侵者的攻击过程,知道它访问了什么端口、IP,甚至做了哪些修改,可以有效地阻断这一次攻击。

(腾讯零信任iOA)

钓鱼可耻,但有用

随着攻击动作被逐个拆解,攻击过程的真相浮出水面,团队所有人都哭笑不得。因为他们确实遭遇了一场精心策划的偷袭,但是却不是内鬼,而是一种“古老”的攻击方式——网络钓鱼。

据Zhipeng介绍,整个攻击过程还原大概是这样。

这位员工平时喜欢玩某个职场社交软件,动态更新和评论都很积极,个人信息、工作信息、岗位信息等重要信息,都暴露在社交平台上。不法黑客看到这一点,于是利用平时“培养”的假账号,伪装成猎头或HR、校友,和这位员工加为好友和聊天。

黑客盯上这位员工的另一原因,是因为他是公司的运维人员,一般运维人员在企业的访问权限都比较大。

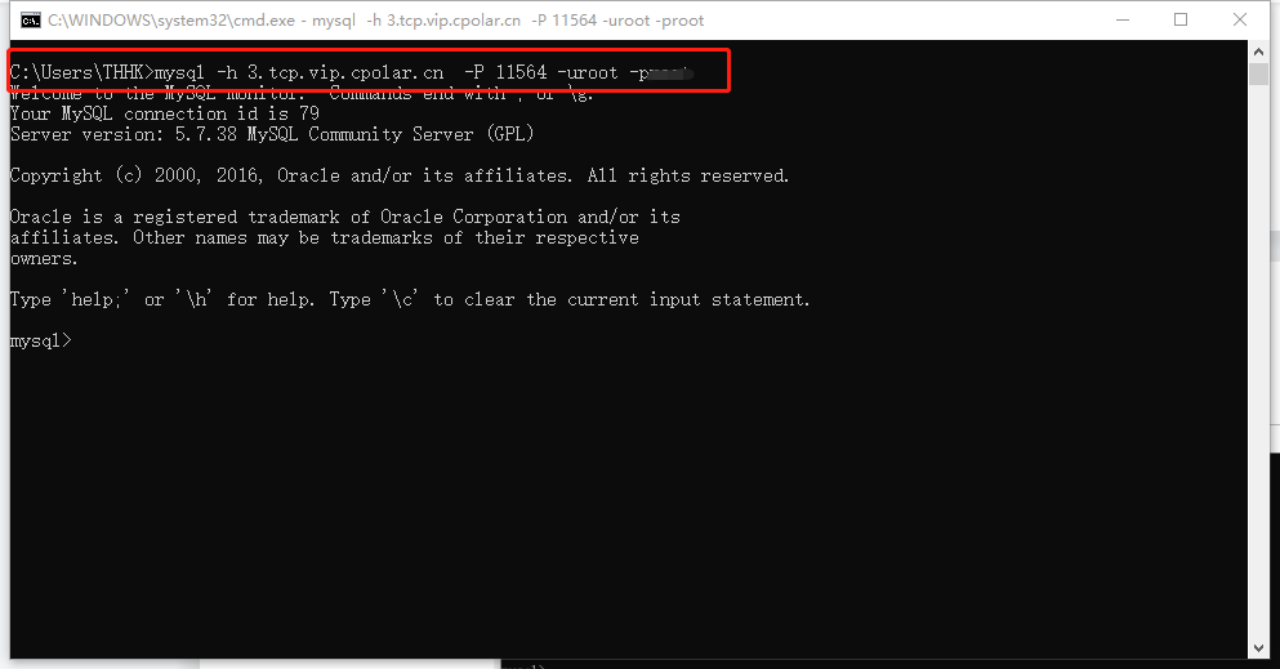

黑客成功和这位员工“搭上线”之后,通过一些隐蔽性极强的链接或文件,诱导员工打开,从而成功入侵了员工的办公电脑。黑客在午饭时间,利用一些远程控制软件在后台操控,并将该电脑作为跳板,进行二次攻击,访问了公司内网多个高权限的IP和端口。

至于为什么该员工一开始拒绝配合并删除了大量数据,Zhipeng猜测,可能这位员工还不知道自己被网络钓鱼了,但是由于他在办公电脑使用远程控制软件本身就属于违规行为,以及平时可能为了方便在办公电脑安装了一些违规软件、游戏,浏览了一些违规网站,担心公司问责,就把数据都删除干净,才有了一开始被认为“内鬼”的误会。

“这届黑客不讲武德啊!”Zhipeng笑着形容这一次惊心动魄的攻防过程。

多次参加重保任务的曾勇江则认为,“高端的猎手,往往采用最朴素的攻击方式。事实证明,当我们把外部防线做到万无一失时,最容易和最直接的攻破手段,往往是网络钓鱼这类社工攻击。”

网络安全的本质和初心

网络安全的本质是攻防,核心是人与人的对抗。社会工程学攻击正是利用人性的弱点完成突破,黑客们通过对受害者心理弱点、好奇心、信任、贪婪等心理设计陷阱,对目标展开攻击。

人,既是攻防对抗的主角,也是钓鱼攻击的短板,更是一次次安全守护的目的和初心。

曾勇江回顾起今年的一场场重保战役,除夕夜,他们在北京“大裤衩”大楼,保障春晚直播,守护屏幕前的年味;冬奥会,他们在央视频后台值守,保障直播零事故,守护每一个夺冠瞬间;广交会,他们驻扎在广州展馆内,保障了全球参展商的云上生意,也捍卫了无数中小企业致富的美好愿景。

对于团队而言,这既是工作,更是使命。守护好每一个平凡的瞬间,一切都值得。