安全公司 Blackwing Intelligence 发现了多个允许您绕过Windows Hello 身份验证的漏洞。

戴尔 Inspiron 灵越 15、联想 ThinkPad T14 和 Microsoft Surface Pro X笔记本电脑上会出现这种情况,原因是设备中集成了来自Goodix、Synaptics 和 ELAN的指纹传感器。

所有三种类型的指纹传感器均采用“芯片匹配” (MoC) 原理。该原理将匹配功能和其他生物识别控制直接集成到传感器 IC 中。

所有指纹信息均在传感器本身上进行处理和存储。它们不会传输到外部处理器或存储设备。

然而,MoC 并不能阻止中间对手(AitM)攻击。因此,攻击者可以模仿传感器和主机之间的合法通信,并错误地声称授权用户已通过身份验证。

使用指纹识别器的前提是目标笔记本电脑的用户已经配置了指纹认证。

Blackwing Intelligence 发现 ELAN 传感器由于缺乏对 Microsoft安全设备连接协议 (SDCP ) 的支持而容易受到攻击。

它还受到以明文形式传输安全标识符的影响,这使得任何 USB 设备都可以伪装成指纹传感器。

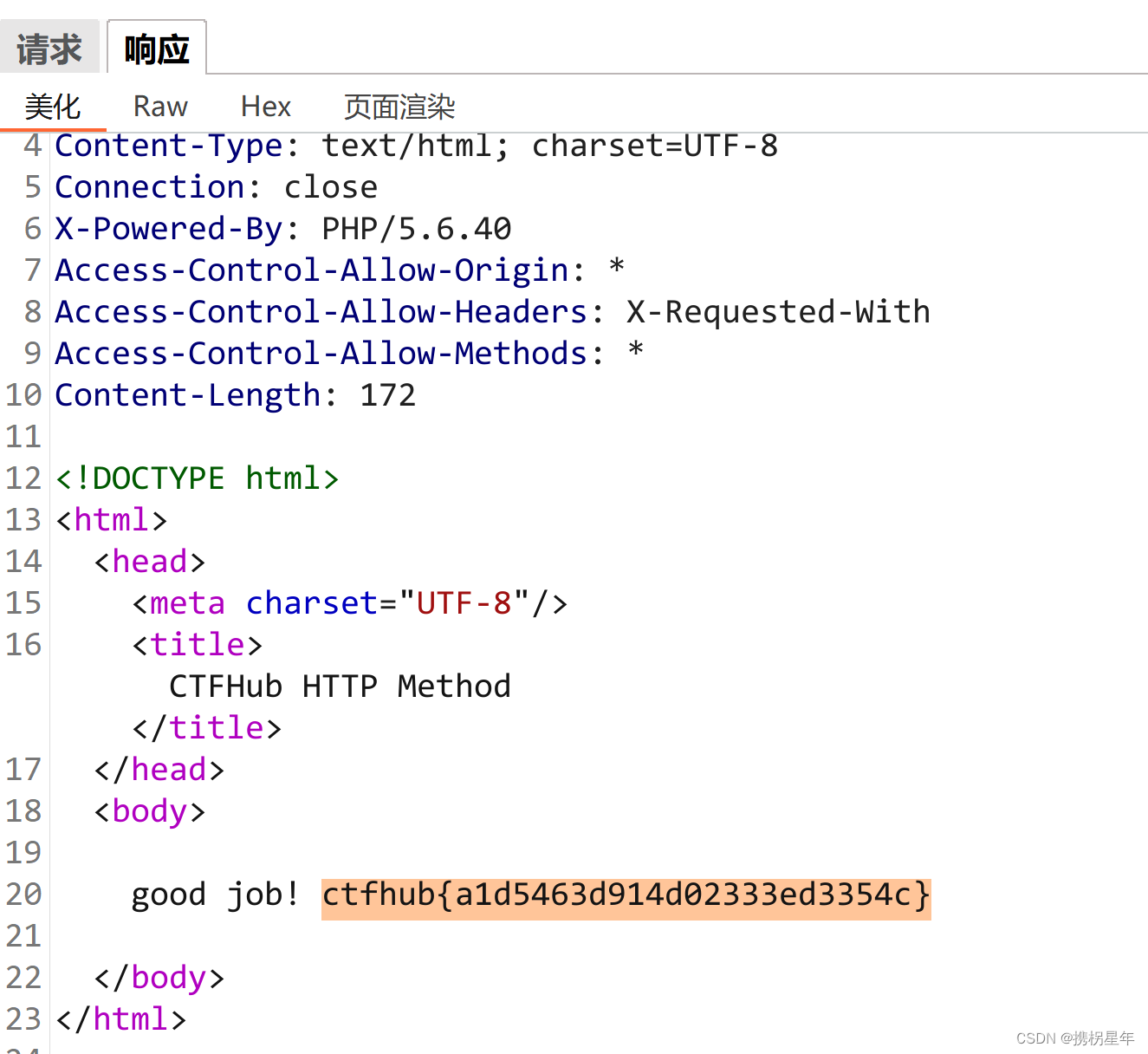

对于 Synaptics,问题是默认情况下禁用 SDCP。它使用自定义的、不安全的TLS 堆栈 来保护主机驱动程序和传感器之间的 USB 连接。可以操纵它来绕过生物识别身份验证。

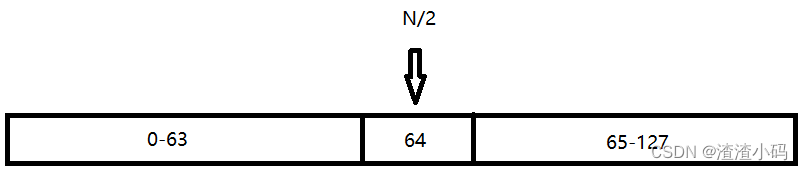

为了利用 Goodix 传感器漏洞,网络犯罪分子可以利用 Windows 和 Linux 之间指纹注册过程的差异。

这使得攻击者的指纹被记录在 Linux 数据库中,然后用于以合法用户身份登录 Windows。

值得注意的是,汇顶传感器拥有针对 Windows 和非 Windows 系统的单独指纹模式数据库。

该攻击是可能的,因为主机驱动程序向传感器发送未经身份验证的配置数据包。这对于指示初始化传感器时使用哪个数据库是必要的。

建议硬件制造商启用 SDCP 并由独立专家验证指纹传感器的实现。

这并不是 Windows Hello 生物识别身份验证第一次被成功绕过。

2021年7月,微软发布了CVE-2021-34466(CVSS:6.1)漏洞的补丁。

这个安全漏洞使得身份验证系统可以通过使用红外图像来欺骗。