堡垒机的发展历程大致可分为以下三个阶段:

第一代堡垒机:堡垒机最初的理念起源于跳板机,但跳板机无法实现对运维人员操作行为进行控制和审计,一旦出现违规操作导致操作事故,很难快速定位原因和责任人。

第二代堡垒机:通过在跳板机的基础上进行改进,第二代堡垒机能实现对内网资源的安全访问,满足用户对常用的文本类和图形类运维协议进行控制和审计。

第三代堡垒机:随着用户对运维审计的需求越来越多,对堡垒机支持的协议种类需求也越来越多。第三代堡垒机接管了终端计算机对网络和服务器的访问,支持的协议相应增加了数据库协议、Web应用协议等。并且随着云计算的发展,部分企业已将众多的计算资源迁入“云端”,为了满足这些企业需求,云堡垒机也应运而生。

堡垒机产品分类:

现如今,随着业务系统的迅速发展,各行业企业的网络规模迅速扩大,不同行业的需求、相关政策要求各不相同,针对不同行业的需求和应用场景衍生出不同类别的堡垒机产品,主要分为硬件堡垒机、软件堡垒机、云堡垒机、便携式堡垒机等。

硬件堡垒机:

随着信息技术的飞速发展,网络信息应用无处不在,金融、运营商、政府、能源、制造业、电力等行业企业在面对日趋复杂的网络信息化系统,由于运维人员对安全认知的程度不同,导致在运维过程中存在着较大的安全风险,如何提高系统运维管理水平,满足相关标准要求,跟踪服务器上用户行为,提供控制和审计依据,已经成为越来越困扰企业的问题。

此时,堡垒机应运而生。硬件堡垒机本地部署在企业内网,安全性强,不占用企业其他资源,对网络设备、主机、应用系统的运维进行访问控制、身份认证、行为审计等精细化管理,帮助企业在运维过程中建立全面的事前规划、事中控制,以及事后审计的安全管理体系。

核心功能:

1、用户身份认证:堡垒机为企业每个运维人员创建唯一的账号(即主账号),此账号如同个人的身份证一样,与个人绑定。在运维过程中,主账号与其权限内的设备账号(从账号)进行关联,做到企业资源信息的实名制访问,并且为用户提供本地认证、Radius认证、CA认证、Ukey认证等多种认证方式。

2、访问授权管理:堡垒机通过授权管理功能对资源账号访问权限进行细粒度控制,来确保每个运维人员拥有最小访问权限,杜绝用户非法访问和越权访问资源,保障了系统中服务器、主机系统等资源的安全。

3、集中审计管理:堡垒机支持用户对各种资产的访问操作行为进行审计,支持图形审计的监控和回放,在出现安全事故时,可以故障定位责任追踪。

软件堡垒机:

随着企业的不断发展,企业内部资产爆炸式增长,庞大且快速增长的资产需要堡垒机在资产纳管方面更具可扩展性。硬件堡垒机由于自身硬件限制已无法满足扩展性需求。

此时,软件堡垒机成为客户的首选。软件堡垒机(也称私有部署堡垒机)不仅易于部署、维护、升级,还在扩容上更具灵活的优势,也省去了前期的布线、上架等操作,在需要扩容时,不需要考虑硬件的交付周期,客户只需要提供一台高性能虚拟机,即可实现分钟级的扩容。

核心功能:

1、身份认证:可对用户灵活的身份认证,包括本地账号密码认证、双因子认证、第三方认证系统,防止运维人员身份被盗用冒充,造成数据泄露。

2、权限管控:可设置内网不同资产账号管理权限,通过有序的权限管理降低内网资产运维安全风险。

3、行为审计:对所有内网资源操作提供实时的监控、记录和回放功能,一旦发生运维事故,将依靠审计记录来进行回溯,明确事故责任人以及找出事故原因。

云堡垒机:

随着数字化产业迅速迭代,越来越多用户选择将IT信息化建设逐步云化,多云战略也被广泛采纳,企业资产经常分布在不同云供应商的不同网络内,往往会呈现为多云架构,这就要求堡垒机能够适配多种云平台的API接口,降低平台资源管理的难度。同时企业需要堡垒机提供持续可用、快速容灾切换的能力,保障企业内部不间断的统一安全运维能力。软件堡垒机很少适配多种云平台的接口,且自身故障后无法提供快速切换的能力,所以软件堡垒机已无法适用云场景,此时云堡垒机应运而生。

云堡垒机是一个云资源集中管理平台,通过SAAS部署在云上能实现企业对多种品牌的云上资源(包括:公有云主机、私有云主机、云数据库等资源)运维过程的事前规划、事中控制和事后审计,提供持续可用、快速容灾切换的能力,有效支撑业务的持续运营,广泛应用于金融、教育、政府、医疗、传媒、互联网等众多领域,满足各行业监管要求,减少安全事故,帮助各行业企业长久稳定发展。

核心功能:

1、支持多云资产运维:可同时运维管理分散在不同品牌云环境的主机资产,如阿里云、腾讯云、华为云、Azure等,提升运维效率。

2、身份认证:可对云上用户灵活的身份认证,包括本地账号密码认证、双因子认证(动态令牌、短信网关)、第三方认证系统,防止运维人员身份被盗用冒充,造成数据泄露。

3、权限管控:可设置不同云账号管理权限,通过有序的权限管理降低云上资产运维安全风险。

4、行为审计:对所有的云上资源操作提供实时的监控、记录和回放功能,一旦发生运维事故,将依靠审计记录来进行回溯,明确事故责任人以及找出事故原因。

便携式堡垒机:

工业控制系统作为国家最重要的关键基础设施,一旦遭受攻击就可能会造成社会生产瘫痪、人员伤亡等重大危害,因此加强工控系统内部网络安全防护显得尤为重要。在大多数工业控制系统的运维中,通常需要接入便携式电脑等运维终端,由于外接的运维终端来源复杂,因此安全管控十分困难,容易发生病毒传播及网络外联等高风险行为,而且,工业控制系统承载着大量重要信息,如果被运维人员非法带出会导致核心数据泄密。此外,由于无人值守场站众多且分布广泛,需要同一运维人员经常去不同的场站进行现场运维操作,针对以上困境,传统的运维堡垒机已无法适用,便携式堡垒机应运而生。

便携式堡垒机通过串接在运维终端与被运维对象之间,将运维成员、运维工具等外部要素与被运维对象等内部要素进行隔离,并对运维成员的敏感操作、违规行为进行实时监督管控,防止外部网络攻击、违规操作等行为等破坏系统;对运维工作全过程进行日志、屏幕录像等多维度记录,实现运维事前有防范、事中有监督、事后有审计的安全管理目标,可以广泛应用于电力、军工、交通、涉密等行业。

核心功能:

1、高危指令拦截:便携式堡垒机具备运维行为的检测和过滤,拦截高危运维指令,确保整个运维过程中安全可控。

2、恶意代码查杀:便携式堡垒机支持FTP、移动存储介质等文件传输过程中的恶意代码查杀,可自动对恶意代码文件进行自动隔离、告警,防止恶意代码扩散到核心系统。

3、恶意攻击检测阻断:便携式堡垒机支持对端口扫描行为、ARP攻击、SYN Flood等恶意行为的检测和阻断,可确保运维过程中被运维设备免遭恶意攻击破坏。

一文读懂堡垒机对企业信息安全起到的重要作用

news2026/2/8 19:31:43

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/124708.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

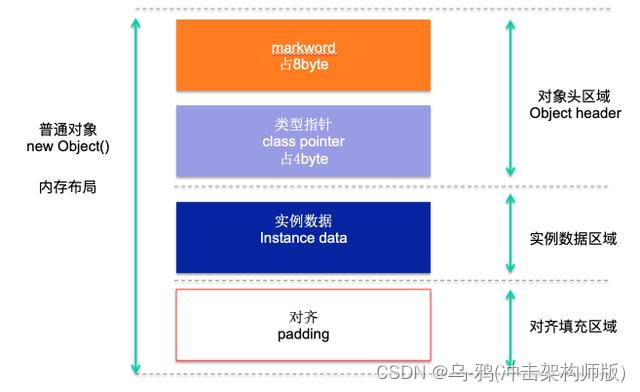

Java分析-对象头

前言

HotSpot虚拟机中,对象在内存中存储的布局可以分为三块区域:对象头(Header)、实例数据(Instance Data)和对齐填充(Padding)

HotSpot虚拟机的对象头(Object Header)包括两部分信息,第一部分用于存储对象自身的运行时数据, 如哈希码(HashCode)、GC分代年龄、锁…

移动是否是商业bi的前景?

一 前言

五年前就有人预言商业智能BI移动化会成为必然趋势,如今5年时间已过,移动BI的普及程度并不如预期。原因主要是数据分析的交互性一直是很高的要求,手机屏幕的限制一直抑制了商业智能BI在移动端得到更好发挥的障碍。

比如数据看板或可…

[笔记] - springboot-jpa 使用sqlite 踩坑

前言(可略过)

最近准备写一些小项目来验证一下脑袋中的项目 因为是“小项目”,所以对于数据持久化的实现,就不想用mysql等很重的db了 而且不用考虑安全性,故首先想到的就是使用 sqlite 本地数据库即可

然后因为是使用…

Android进阶 之 SPI机制及实现原理

什么是SPI

SPI ,全称为 Service Provider Interface,是一种服务发现机制。它通过在ClassPath路径下的META-INF/services文件夹查找文件,自动加载文件里所定义的类。是Java提供的一套用来被第三方实现或者扩展的API,它可以用来启用…

BCryptPasswordEncoder加密与MD5加密的区别

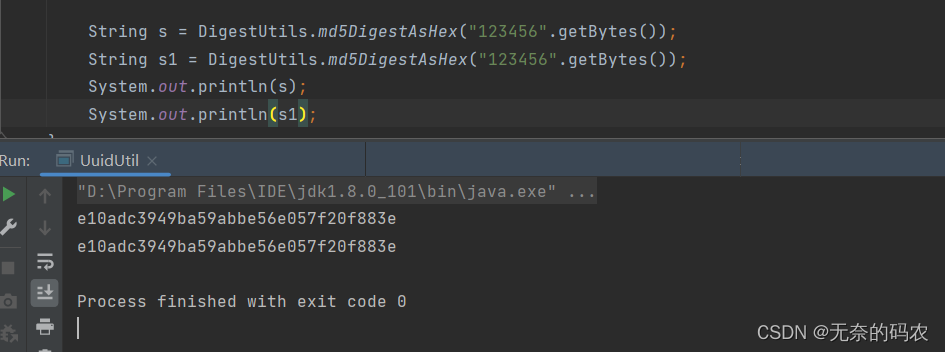

MD5 加密说明

MD5(Message Digest Algorithm 5)中文名为消息摘要算法第五版,是计算机安全领域广泛使用的一种散列函数,用以提供消息的完整性保护。

MD5作为一种常用的摘要算法(或指纹算法),其…

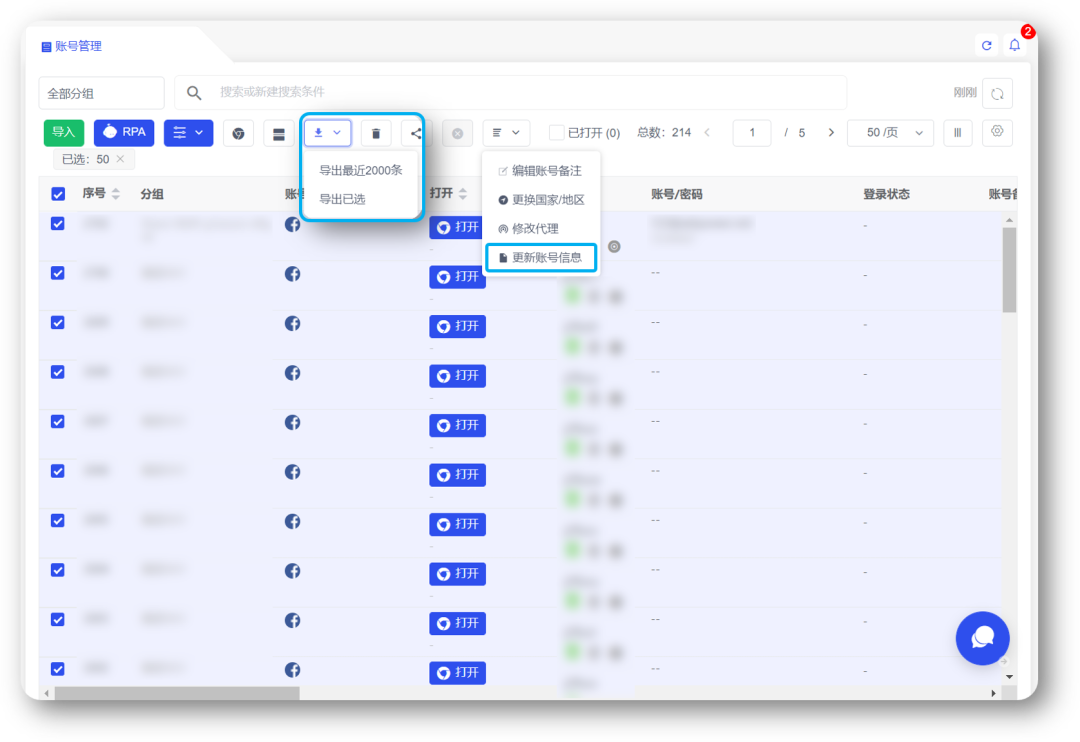

一文教会你如何利用领英多账号高效开发客户资源

作为全球最大的职业社交平台,领英(linkedin)的属性关键词包括“商业、互动和机会”。这些属性覆盖了领英全球超过6亿的用户,这决定了领英是一个拥有无限商业交易机会的社交平台。因此,越来越多的国内外企业不断在领英上…

如何在右键菜单添加将文档“转换为PDF”选项

本文介绍一种方法,可以实现右键快速将docx、doc、txt、ppt等文档转换为PDF文档 文章目录1. Acrobat DC 软件安装2.添加右键“转PDF”功能选项3.功能效果1. Acrobat DC 软件安装

下载链接: 1.百度网盘:链接 提取码: vumk

2.阿里云盘:链接…

虹科分享|关于SANS报告的顶级勒索软件洞察

近年来,勒索软件攻击经历了大流行加速的演变,而防御系统则难以跟上。勒索软件的第一阶段已经让位于新的、不同的、更好的和更坏的东西。为了帮助理解这一演变,Morphisec赞助了一份来自SANS的报告,探索勒索软件防御的现状。它研究了…

从Pearson相关系数到模板匹配的NCC方法

文章目录<center> NCC(Normalized Cross Correlation)1.**Pearson相关系数**2.**协方差 covariance**3. **方差 variance**4.模板匹配中的NCC方法5.实现过程6.测试结果7.部分核心源码NCC.cppNCC(Normalized Cross Correlation)从Pearson相关系数到模板匹配的NCC方法

1.P…

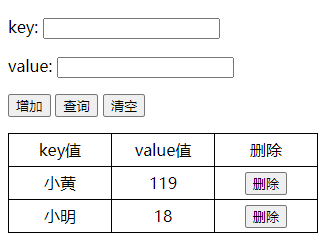

HTML5 本地存储

文章目录HTML5 本地存储Cookie的缺点localStorage简介简单使用sessionStorage简介简单使用indexedDB简介HTML5 本地存储

Cookie的缺点

在HTML4.01中,想要在浏览器端存储用户的某些数据时,我们一般只能使用Cookie来实现。

但是Cookie存在一些问题&…

如何进行企业设备管理?

如何进行企业设备管理?

点进这篇文章,让企业设备管理不再 难 难 难 !

对于许多公司来说,特别是制造业,生产设备已成为企业生产线中最重要最核心的部分,因此设备管理是企业管理基础的重要组成部分。而在当…

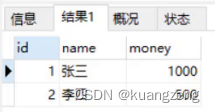

mysql-基础-约束多表关系多表查询事务

文章目录mysql基础1,约束1.1 概念1.2 分类1.3 非空约束1.4 唯一约束1.5 主键约束1.6 默认约束1.7 约束练习1.8 外键约束1.8.1 概述1.8.2 语法1.8.3 练习2,数据库设计2.1 数据库设计简介2.2 表关系(一对多)2.3 表关系(多对多)2.4 表关系(一对一)2.5 数据库…

刘鹏的2022年度总结

[ 这是 2022 博客之星 的竞选帖子, 请你在这里增加其他内容。接下来分享这一年的收获,感悟,以及 对CSDN 产品的反馈和 2023 年的希望。 ]

目录

1. 学习收获

1.1 心路历程

1.2 基本收支

2. 未来展望

2.1 UR3机械臂ROS

2.2 论文

2.3 开…

电线电缆行业mes解决方案,打造全新信息化车间

电线电缆行业虽然只是一个配套行业,却占据着中国电工行业1/4的产值。它产品种类众多,应用范围十分广泛,涉及到电力、建筑、通信,制造等行业,与国民经济的各个部门都密切相关。电线电续还被称为国民经济的“动脉”与“神…

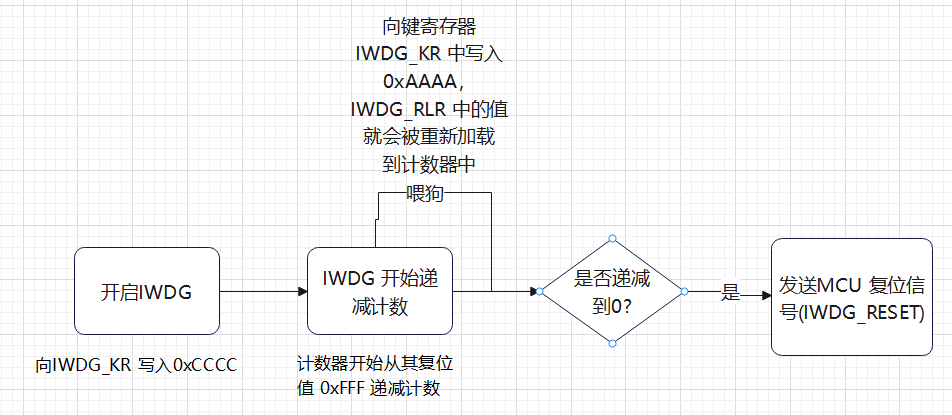

STM32理论 —— 看门狗

文章目录1. 简述2. 独立看门狗 IWDG2.1 IWDG 相关寄存器2.1.1 键值寄存器IWDG_KR2.1.2 预分频寄存器IWDG_PR与重装载寄存器IWDG_RLR2.2 核心代码1. 简述 STM32 内部自带了 2 个看门狗:独立看门狗(IWDG)和窗口看门狗(WWDGÿ…

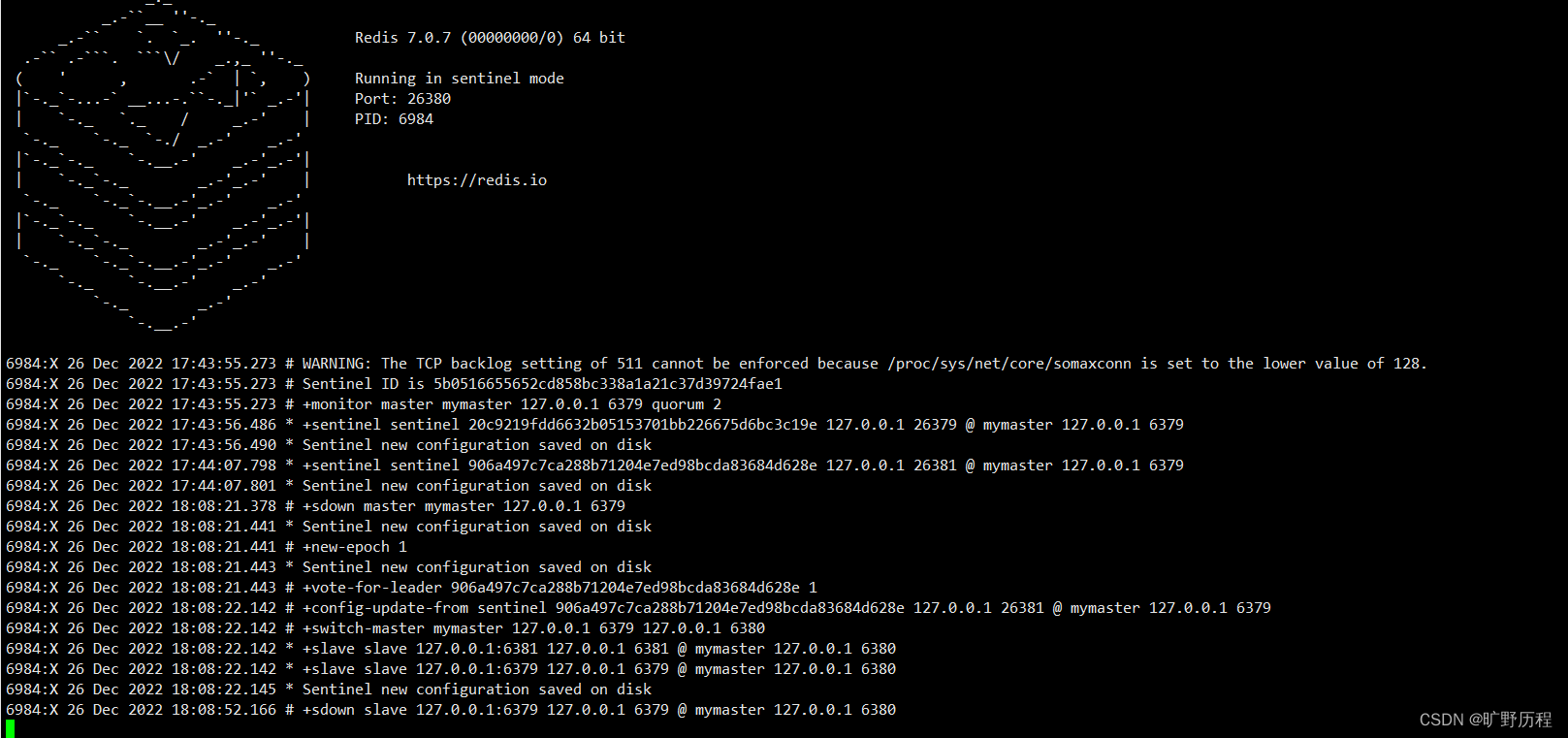

Redis集群系列四 —— 哨兵集群搭建

准备实例和配置

搭建一个三节点的 Sentinel 集群,来监管之前的 Redis 主从集群,如图: 参考上述配置,分别复制 redis 下的 sentinel.conf 文件,如图: 文件中除端口外,其它配置都是一样的。 启动…

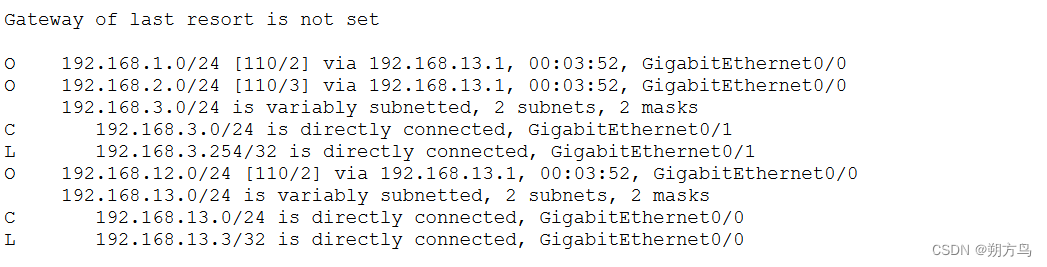

路由与交换期末复习整理

一、前言 本文是对前期在校内学习路由与交换课程时对相关知识点的整理,供期末复习参考。

二、选择题知识点

1. 启动配置保存的位置 NVRAM

2. 路由器的功能 网络连接功能、(数据处理)和设备管理功能。

3. 打开路由器接口的命令 int加接口…

【Go基础】初识Go语言

文章目录1. 开发环境搭建2. 第一个Go程序3. Go命令介绍1. 开发环境搭建

在 https://studygolang.com/dl 上下载需要的Go稳定版本,这里我选择的是17.5的版本对于Windows和macOS用户,直接双击即可安装,留意一下安装路径;对于Linux用…

![[笔记] - springboot-jpa 使用sqlite 踩坑](https://img-blog.csdnimg.cn/img_convert/08eef9009cc26c1611732509fb6b842f.png)