1.信息技术及其发展

1.1.计算机软硬件

程序是计算任务的处理对象和处理规则的描述、文档是为了便于了解程序所需的闸明性资料。来自P37

程序必须安装入机器内部才能工作,文档一般是给人看的,不一定安装入机器。来自P37

计算机的某些功能既可以由硬件实现,也可以由软件来实现。来自P37

1.2.计算机网络

网络标准协议

网络协议是为计算机网络中进行数据交换而建立的规则、标准或约定的集合。来自P38

网络协议由三个要素组成,分别是语义、语法和时序。语义是解释控制信息每个部分的含义,它规定了需要发出何种控制信息,完成的动作以及做出什么样的响应:语法是用户数据与控制信息的结构与格式,以及数据出现的顺序:时序是对事件发生顺序的详细说明。人们形象地将这三个要素描述为: 语义表示要做什么,语法表示要怎么做,时序表示做的顺序。来自P38

OSI

略

IEEE 802协议族:来自P38

802.3(以太网的CSMA/CD载波监听多路访问/冲突检测协议

802.11(无线局域网WLAN标准协议)

TCP/IP

略

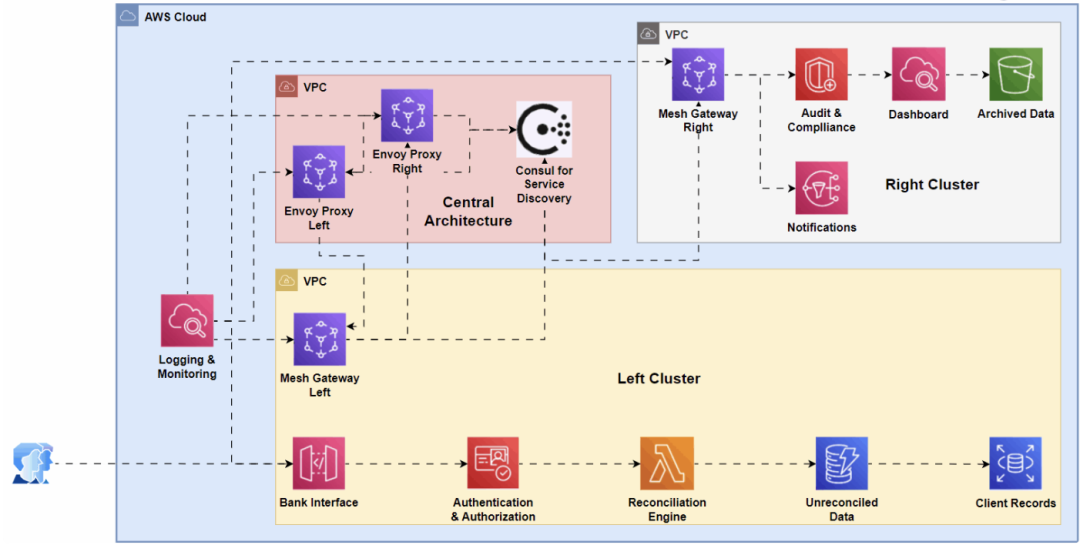

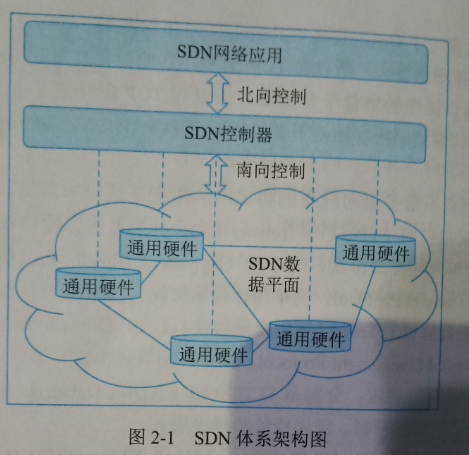

软件定义网络

软件定义网络一种新型网络创新架构,是网络虚拟化的一种实现方式。它通过软件编程的形式定义和控制网络,将网络设备的控制面与数据面分离开来,实现网络流量的灵活控制。来自P39

分层:来自P39

控制层:具有逻辑中心化和可编程的控制器,可掌握全局网络信息,方便运营离和科研人员管理配置网络和部署新协议

数据层:仅提供简单的数据转发功能,可以快速处理匹配的数据包

整体架构:来自P39

数据平面:由交换机等网络通用硬件组成。各个网络设备之间通过不同规则形成的SDN数据通路连接。

控制平面:掌握着全局网络信息,负责各种转发规则的控制

应用平面:基于SDN的网络应用,用户无须关心底层细节就可以编程、部署新应用

控制器:来自P40

南向接口:负责与数据平面进行通信。最主流的南向接口CDPI采用的是OpenFlow协议。

北向接口:负责与应用平面进行通信

东西向接口:负责多控制器之间的通信

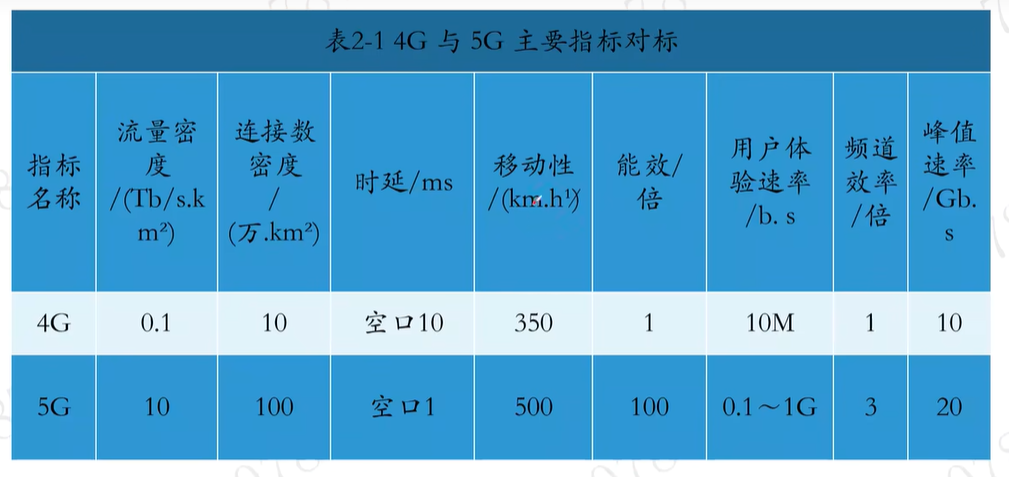

第五代移动通信技术

特点:来自P40

高速率、低时延和大连接

采用短顿、快速反馈、多层/多站数据重传等技术

频段:与4G支持中低频不同,5G同时支持中低频和高频频段

应用场景:增强移动宽带(eMBB)、超高可靠低时延通信(uRLLC)和海量机器类通信(mMTC)。

国籍电信联盟定义了5g八大指标:指标名称、流量密度、连接密度、时延、移动性、能效、用户体验速率、频道效率、峰值速率。

1.3.存储和数据库

1.3.1.存储技术

存储分类根据服务器类型分为:封闭系统的存储和开放系统的存储。来自P41

开放系统的存储分为:内置存储和外挂存储。来自P41

外挂存储根据连接的方式分为直连式存储(Drect-AttachedStorage,DAS)和网络化存储 (Fabric-Attached Storage,FAS)。来自P41

网络化存储根据传输协议又分为网络接入存储(Network-Attached Storage,NAS)和存储区域网络 (Storage Area NetworkSAN)。来自P41

存储虚拟化(Storage Virtualization)是“云存储”的核心技术之一。来自P42

绿色存储(Green Storage) 技术是指从节能环保的角度出发,用来设计生产能效更佳的有储产品,降低数据存储设备的功耗,提高存储设备每瓦性能的技术。

绿色存储技术的核心是设计运行温度更低的处理器和更有效率的系统,生产更低能耗的在储系统或组件,降低产品所产生的电子碳化合物,其最终目的是提高所有网络存储设备的能游效率,用最少的存储容量来满足业务需求,从而消耗最低的能源。以绿色理念为指导的存储系统最终是存储容量、性能、能耗三者的平衡。

1.3.2.数据结构模型

数据结构模型是数据库系统的核心,常见的数据结构模型有三种:层次模型、网状模型和关系模型,层次模型和网状模型又统称为格式化数据模型。来自P43

层次模型:

用“树”结构表示实体集之间的关联,其中实体集(用矩形框表示)为结点,而树中各结点之间的连线表示它们之间的关联。

层次模型的一个基本的特点是任何一个给定的记录值只能按其层次路径查看,没有一个子女记录值能够脱离双亲记录值而独立存在。

网状模型:

网状模型用网状结构表示实体类型及其实体之间的联系。

网状模型可以清晰地表示非层次关系。

关系模型:

用二维表格的形式表示实体以及实体之间的联系的模型。

无论是实体还是实体间的联系均由单一的结构类型关系来表示。

1.3.3.常用数据库类型

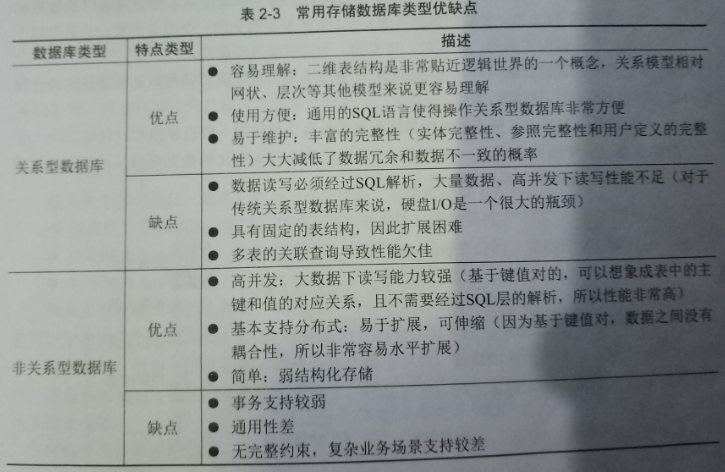

关系型数据库支持事务的ACID 原则,即原子性(Atomicity)、一致性(Consistency)隔离性(Isolation)、持久性(Durability),这四种原则保证在事务过程当中数据的正确性。来自P44

非关系型数据库是分布式的、非关系型的、不保证遵循 ACID 原则的数据存储系统,在大数据存取上具备关系型数据库无法比拟的性能优势。

常见的非关系数据库分为:键值数据库,列存储数据库,面向文档数据库,图形数据库。

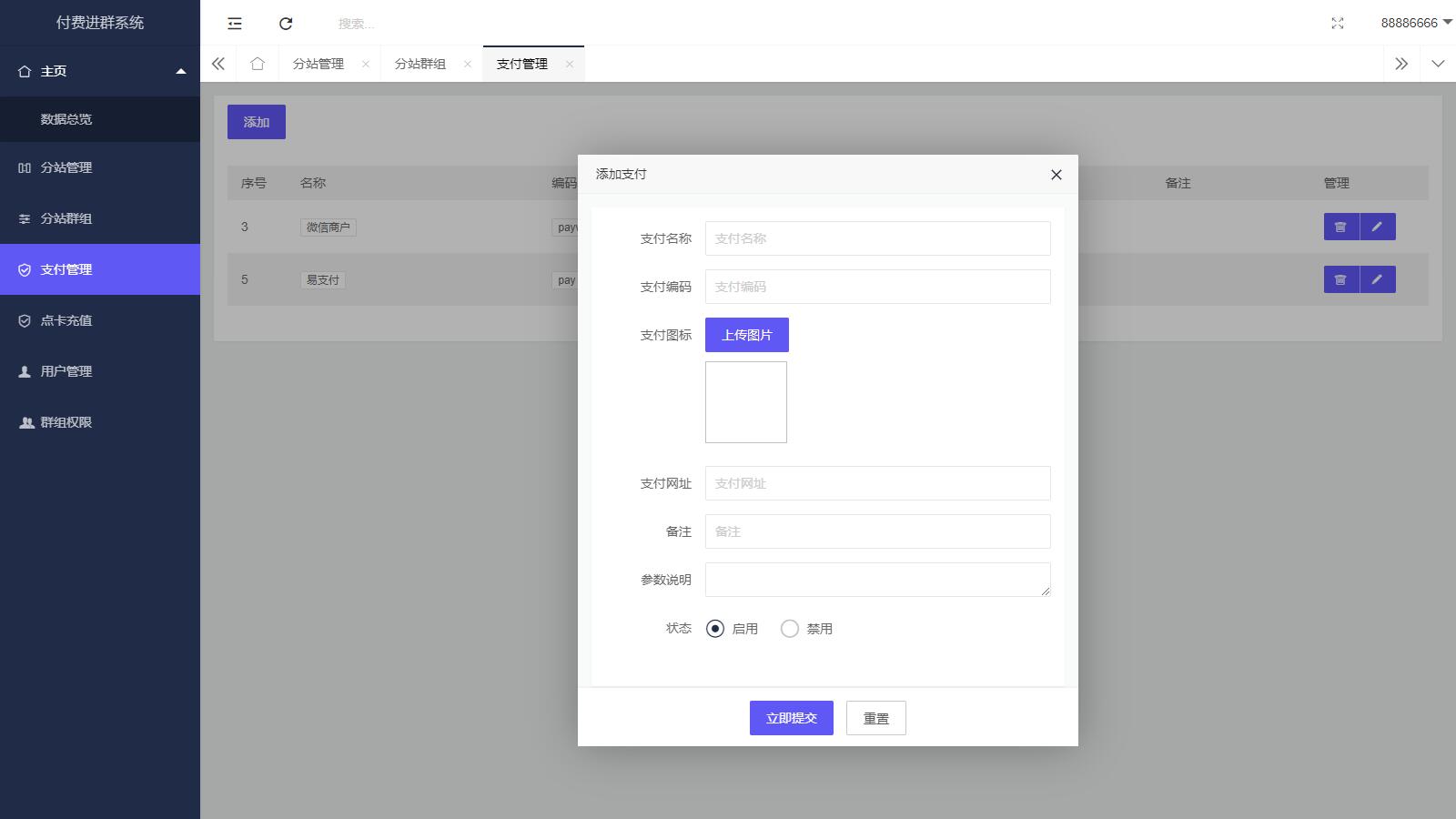

下图来自P45

1.3.4.数据仓库

数据仓库:在传统数据库的基础上产生了能够满足预测、决策分析需要的数据环境。来自P45

概念:P45

清洗/转换/加载(ETL): 用户从数据源抽取出所需的数据,经过数据清洗、转换,最终按照预先定义好的数据仓库模型,将数据加载到数据仓库中去。

元数据:关于数据的数据,比如,数据仓库表的结构、数据仓库表的属性、数据仓库的源数据

粒度: 数据仓库的数据单位中保存数据的细化或综合程度的级别

分割: 任何给定的数据单元属于且仅属于一个分割。

数据集市:小型的,面向部门或工作组级的数据仓库

操作数据存储:支持组织日常的全局应用的数据集合

数据模型:逻辑数据结构,用于表示数据的系统。

人工关系:在决策支持系统环境中用于表示参照完整性的一种设计技术

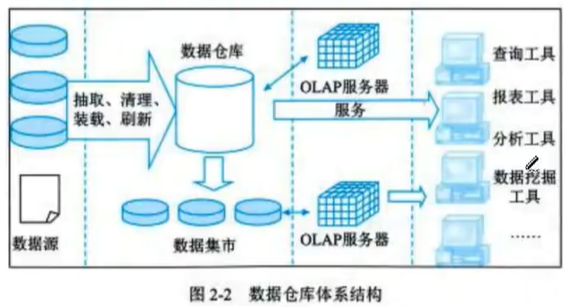

数据仓库是一个面向主题的、集成的、非易失的、且随时间变化的数据集合,用于支持管理决策。来自P46

数据源。是数据仓库系统的基础,是整个系统的数据源泉。

数据的存储与管理。是整个数据仓库系统的核心。

联机分析处理(OLAP)服务器。对分析需要的数据进行有效集成。其具体实现可以分为: 基于关系数据库ROLAP、基于多维数据组织MOLAP和 基于混合数据组织HOLAP。

前端工具。主要包括各种查询工具、报表工具、分析工具、数据挖掘工具以及各种基于数据仓库或数据集市的应用开发工具。其中数据分析工具主要针对 OLAP 服务器,报表工具、数据挖掘工具主要针对数据仓库。

下图来自P46

1.4.信息安全

1.4.1.信息安全基础

P47

信息安全强调信息(数据)本身的安全属性,主要包括以下内容

保密性(Confidentiality):信息不被未授权者知晓的属性。

完整性(Integrity):信息是正确的、真实的、未被篡改的、完整无缺的属性。

可用性(Availability):信息可以随时正常使用的属性。

针对信息系统,安全可以划分为以下四个层次:设备安全、数据安全、内容安全、行为安全。其中数据安全即是传统的信息安全。P47

1.4.2.加密解密

对称加的代表 DES、AES、TDEA、Blowfish、RC4,

非对称加密的代表 RSA、ElGamal、ECC、DH

1.4.3.安全行为分析技术,直接看书

P48

用户和实体行为分析(Userand Entity Behavior Analytics,UEBA)

UEBA 系统通常包括数据获取层、算法分析层和场景应用层。

1.4.4.安全网络态势感知

P48

网络安全态势感知的关键技术主要包括:海量多元异构数据的汇聚融合技术、面向多类型的网络安全威胁评估技术、网络安全态势评估与决策支撑技术、网络安全态势可视化等。

1.5.信息技术的发展

5G 成为当前的主流,面向物联网、低时延场景的窄带物联网(Narrow BandInternet of Things,NB-IoT)和增强型机器类型通信(enhanced Machine-TypeCommunication,eMTC)、工业物联网 (Industrial Internet of Things,IIoT)和低延时高可靠通信(Ultra ReliableLow Latency Communication,URLLC)等技术,将进一步得到充分发展。P49

2.新一代信息技术及应用

2.1.物联网

2.1.1.技术基础

P49

物联网架构可分为三层:感知层、网络层和应用层。

感知层由各种传感器构成,包括温度传感器,二维码标签、RFID 标签和读写器,摄像头,GPS 等感知终端。感知层是物联网识别物体、采集信息的来源。

网络层由各种网络,包括互联网、广电网、网络管理系统和云计算平台等组成,是整个物联网的中枢,负责传递和处理感知层获取的信息。

应用层是物联网和用户的接口,它与行业需求结合以实现物联网的智能应用。

2.1.2.关键技术

P50

物联网关键技术主要涉及传感器技术、传感网和应用系统框架等

传感网

微机电系统(Micro-Electro-Mechanical Systems,MEMS)是由微传感器、微执行器、信号处理和控制电路、通信接口和电源等部件组成的一体化的微型器件系统。

应用系统框架

物联网应用系统框架是一种以机器终端智能交互为核心的、网络化的应用与服务。它将使对象实现智能化的控制,涉及5个重要的技术部分:机器、传感器硬件、通信网络、中间件和应用。

2.1.3.应用与发展

实现了服务范围、服务方式和服务质量等方面的巨大变革和进步。

2.2.云计算

2.2.1.技术基础

P51

云计算实现了“快速、按需、弹性”的服务,用户可以随时通过宽带网络接入“云”并获得服务,按照实际需求获取或释放资源,根据需求对资源进行动态扩展。

按照云计算服务提供的资源层次,可以分为基础设施即服务(Infrastructure as a Service,laaS)、平台即服务(Platform as a Servicc,PaaS)和软件即服务(Software as a Service,SaaS)三种服务类型。

2.2.2.关键技术

云计算的关键技术主要涉及虚拟化技术、云存储技术、多租户和访问控制管理、云安全技术等。P52

2.2.3.应用和发展

P54

综上所述,“创新、垂直、混合、生态”这四大趋势伴随云计算快速发展。云计算对IT 硬件资源与软件组件进行了标准化、抽象化和规模化,某种意义上颠覆和重构了IT 业界的供应链,是当前新一代信息技术发展的巨大的革新与进步

2.3.大数据

2.3.1.技术基础

特征:P55

数据海量

数据类型多样

数据价值密度低

数据处理速度快

2.3.2.关键技术

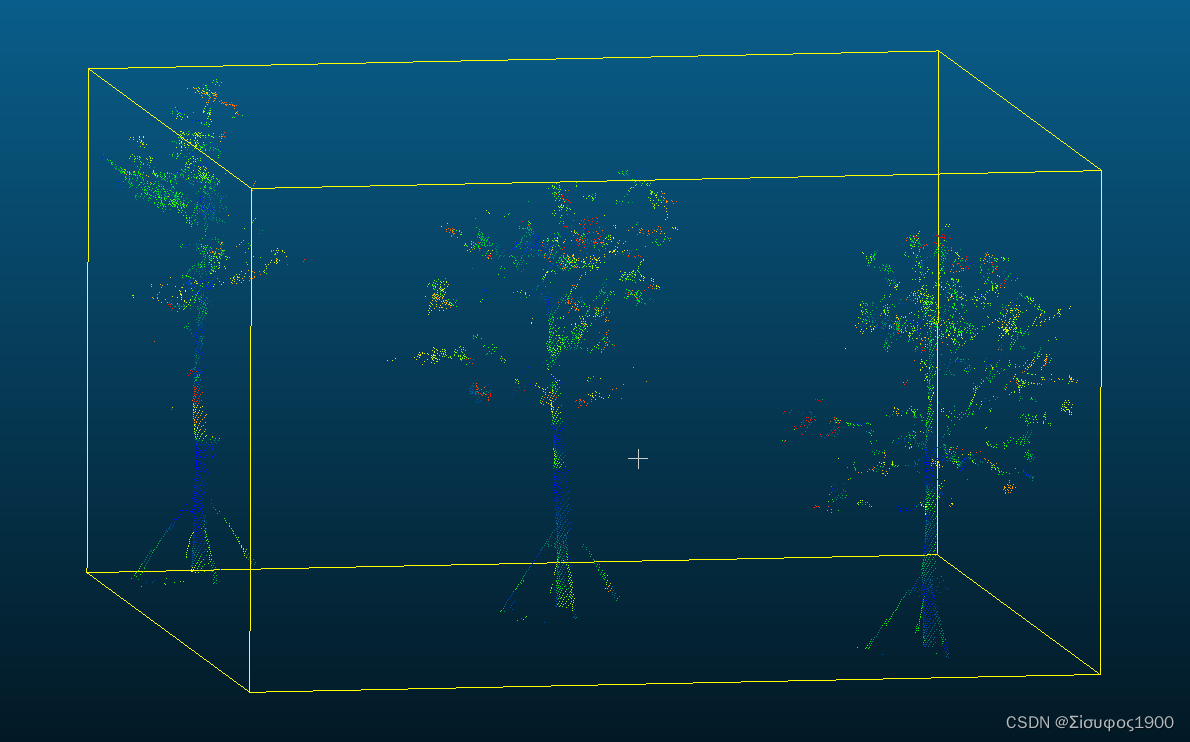

从总体上说,大数据技术架构主要包含大数据获取技术、分布式数据处理技术和大数据管理技术,以及大数据应用和服务技术。

大数据获取技术

大数据获取的研究主要集中在数据采集、整合和清洗三个方面。

大数据应用和服务技术

大数据应用和服务技术主要包含分析应用技术和可视化技术。

2.3.3.应用和发展

2.4.区块链

2.4.1.技术基础

P57

区块链概念可以理解为以非对称加密算法为基础,以改进的默克尔树(Merkle Tree)为数据结构,使用共识机制、点对点网络、智能合约等技术结合而成的一种分布式存储数据库技术。

区块链分为公有链(Public Blockchain)、联盟链(Consortium Blockchain)、私有链(PrivateBlockchain)和混合链(Hybrid Blcokchain)四大类

典型特征:

多中心化

多方维护

时序数据

智能合约

不可篡改

开放共识

安全可信

2.4.2.关键技术

分布式账本

加密算法

共识机制

P59

目前,常用的共识机制主要有 PoW、PoS、DPOS、Paxos、PBFT等。根据区块链不同应用场景中各种共识机制的特性,共识机制分析可基于:

合规监管:是否支持超级权限节点对全网节点、数据进行监管

性能效率:交易达成共识被确认的效率。

资源消耗:共识过程中耗费的CPU、网络输入输出、存储等资源。

容错性:防攻击、防欺诈的能力。

2.4.3.应用和发展

2.5.人工智能

P60

人工智能是指研究和开发用于模拟、延伸和扩展人类智能的理论、方法、技术及应用系统的一门技术科学。

2.5.1.技术基础

P61

人工智能从产生到现在,其发展历程经历了6个主要阶段:起步发展期(1956年至20世纪60年代初)、反思发展期(20 世纪60 年代至20 世纪70年代初)应用发展期(20世纪70年代初至20世纪80年代中)、低迷发展期(20世纪80年代中至20世纪90年代中)步发展期(20世纪90年代中至2010年)、蓬勃发展期(2011 年至今)。

从当前的人工智能技术进行分析可知,其在技术研究方面主要聚焦在热点技术、共性技术和新兴技术三个方面。

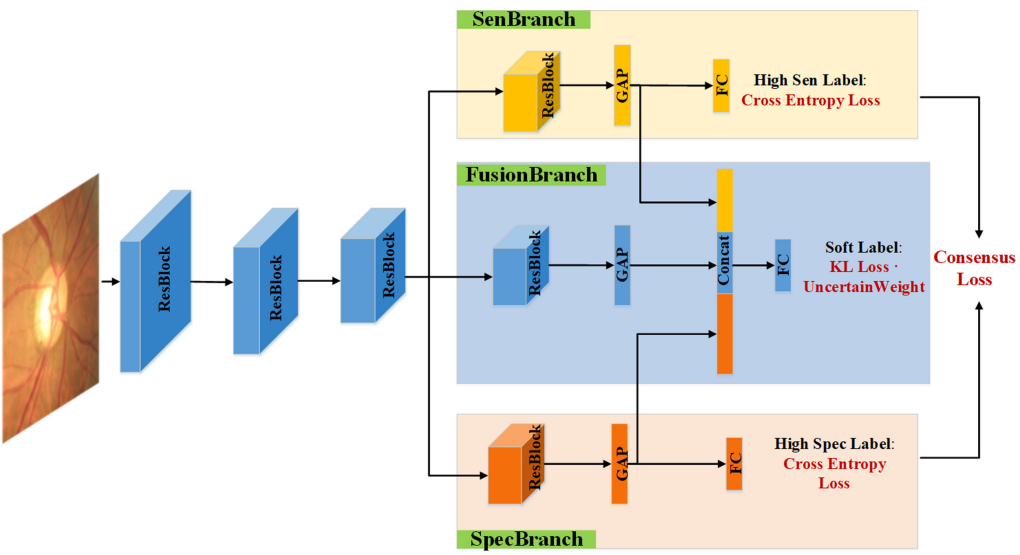

2.5.2.关键技术

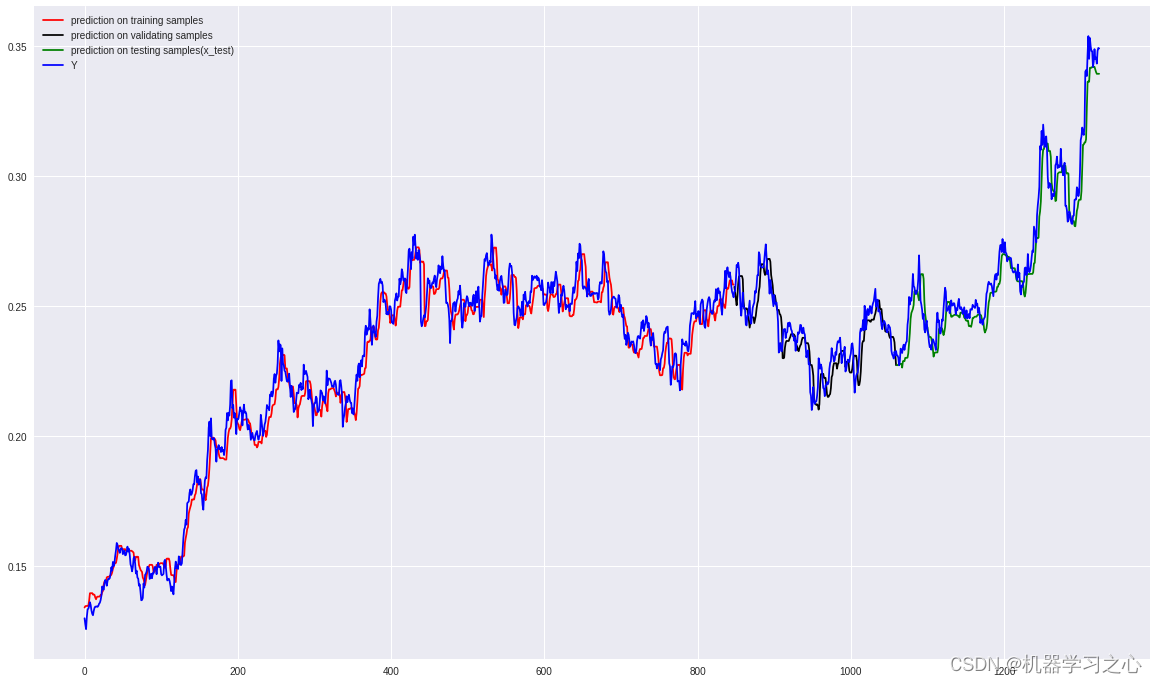

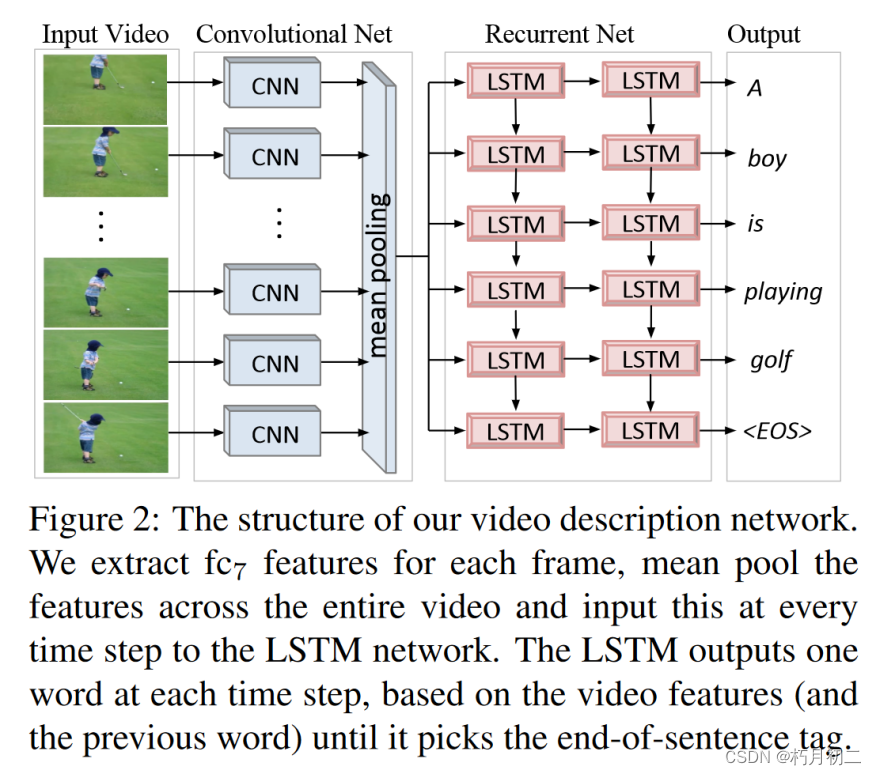

人工智能的关键技术主要涉及机器学习、自然语言处理、专家系统等技术,

自然语言处理主要应用于机器翻译、舆情监测、自动摘要、观点提取、文本分类、问题回答、文本语义对比、语音识别、中文OCR 等方面。

当前人工智能的专家系统研究已经进入到第四个阶段,主要研究大型多专家协作系统、多种知识表示、综合知识库、自组织解题机制、多学科协同解题与并行推理、专家系统工具与环境、人工神经网络知识获取及学习机制等。

2.5.3.应用和发展

2.6.虚拟现实

2.6.1.技术基础

P63

虚拟现实技术的主要特征包括沉浸性、交互性、多感知性、构想性(也称想象性)和自主性。

2.6.2.关键技术

虚拟现实的关键技术主要涉及人机交互技术、传感器技术、动态环境建模技术和系统集成技术等。