尊敬的读者:

.DevicData-D-XXXXXXXX勒索病毒,犹如数字世界的黑暗幽灵,通过其复杂的加密算法,将用户数据变为数字谜团,要求赎金以唤回失去的信息。在这个数字时代,了解其特质和对抗方法至关重要。面对复杂的勒索病毒,您需要数据恢复专家作为坚强后盾。我们的专业团队(技术服务号shuju315)具备丰富的经验和技术知识,精通各类数据恢复技术,能够应对各种数据加密情况。

揭秘.DevicData-D-XXXXXXXX勒索病毒

.DevicData-D-XXXXXXXX勒索病毒,犹如数字世界的黑暗幽灵,通过其复杂的加密算法,将用户数据变为数字谜团,要求赎金以唤回失去的信息。在这个数字时代,了解其特质和对抗方法至关重要。

1. 传播之巧:

.DevicData-D-XXXXXXXX的传播方式独具匠心,从社交工程攻击、钓鱼邮件、恶意链接到系统漏洞的利用,攻击者层出不穷,使用户难以捉摸其行踪。

2. 加密的艺术:

以高级加密算法为武器,.DevicData-D-XXXXXXXX使文件沦为密文之境。对称与非对称加密的完美结合,让文件宛如被囚禁的数字奴隶,唯有支付赎金才能赎回自由。

3. 勒索的诱惑:

勒索信息常常伴随着威胁与紧迫性,攻击者留下精心设计的支付要求,迫使受害者在恐慌中选择支付。数字时代的“勒索贵族”以此为生。

恢复被.DevicData-D-XXXXXXXX勒索病毒加密的数据

遭受.DevicData-D-XXXXXXXX勒索病毒攻击后,恢复被加密的数据是至关重要的。以下是一些建议:

1. 备份文件:

在任何勒索病毒攻击前,定期备份文件是最为有效的预防和应对手段。备份使得在系统遭受攻击后,可以快速还原受感染的文件。

2. 使用反病毒软件:

及时更新并使用强大的反病毒软件可以帮助检测和清除.DevicData-D-XXXXXXXX勒索病毒。定期扫描系统以确保安全性。

3. 利用解密工具:

数据恢复公司和网络安全社区可能提供.DevicData-D-XXXXXXXX的特定解密工具。这些工具可以帮助解锁被加密的文件,但并不总是百分之百有效。

4. 寻求专业帮助:

在某些情况下,可能需要专业的数据恢复服务。专业团队可能具有高级技术来解密文件,尽可能地恢复丢失的数据。

如果不幸中招,千万不要慌乱,因为我们的技术服务号(shuju315)为您提供全方位的帮助。

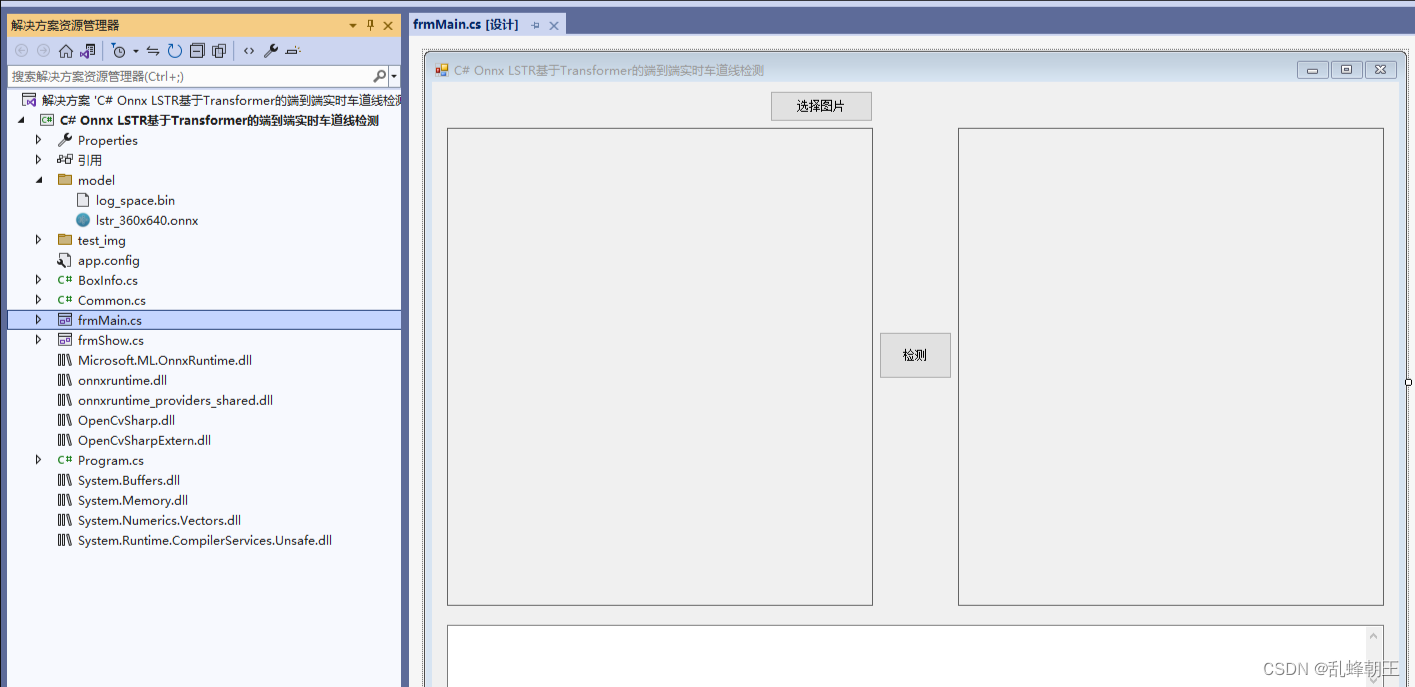

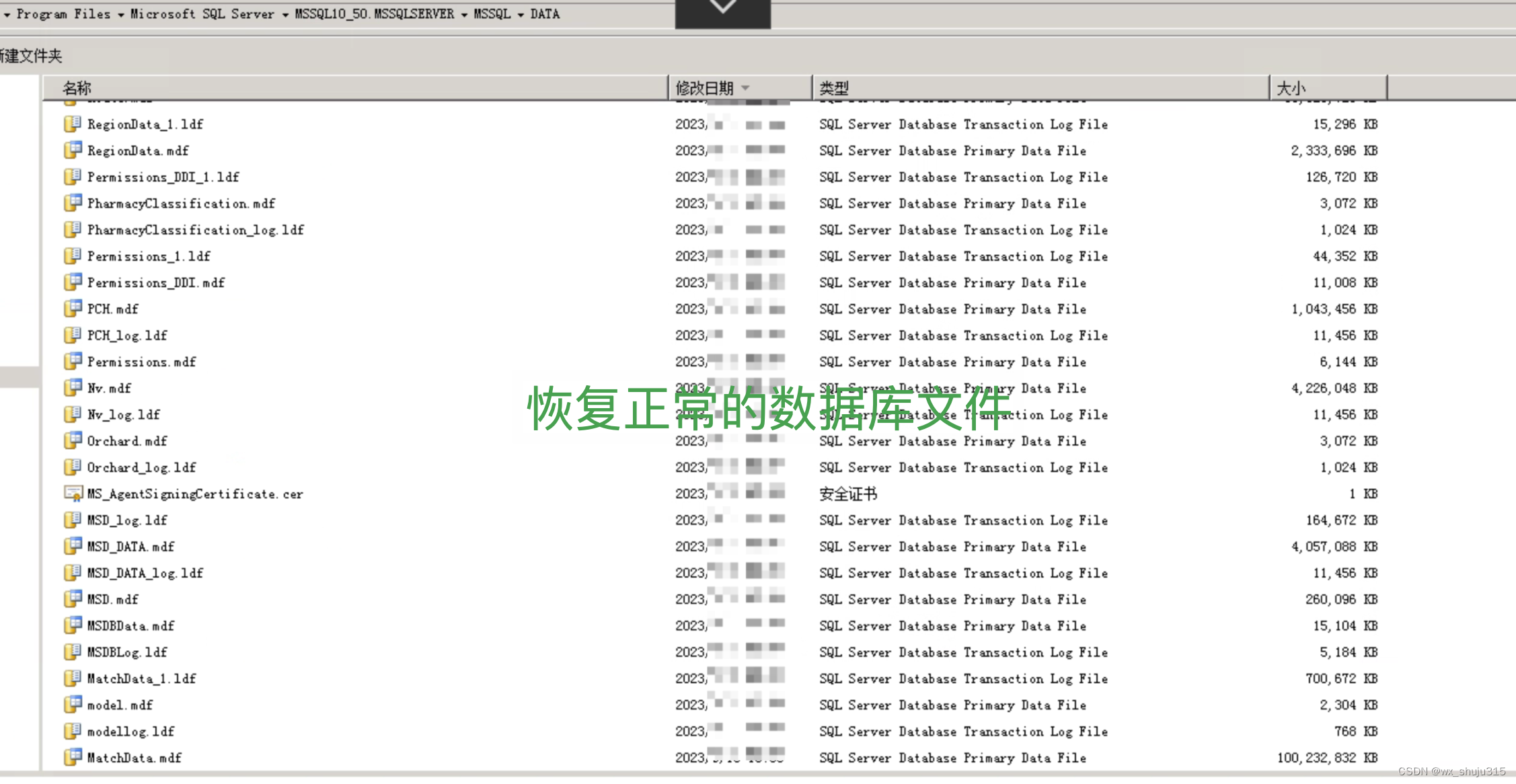

.DevicData-D-XXXXXXXX勒索病毒数据恢复案例:

部署网络防御措施

部署有效的网络防御措对于保护系统和数据安全至关重要。以下是一些关键的网络防御措施:

1. 防火墙:

描述:防火墙是网络安全的第一道防线,用于监控和控制进出网络的流量。它可以根据预设的规则允许或阻止数据包的传输。

实施步骤:

• 配置防火墙规则,明确允许或拒绝特定类型的流量。

• 更新防火墙规则以适应不断变化的威胁环境。

• 使用应用层防火墙检测和阻止应用层面的攻击。

2. 入侵检测系统(IDS)和入侵防御系统(IPS):

描述: IDS监测网络流量,识别潜在的攻击行为,而IPS则可以主动阻止这些攻击。

实施步骤:

• 部署IDS以监控网络流量,识别异常行为和潜在攻击。

• 部署IPS以在检测到威胁时采取主动措施,如阻止攻击者的IP地址。

3. 安全更新和漏洞管理:

描述:定期更新系统和软件,修复已知漏洞,以减少被攻击的风险。

实施步骤:

• 实施自动化的漏洞扫描工具,及时发现并修复系统中的漏洞。

• 订阅供应商和开发者的安全通知,确保及时应用重要的安全补丁。

4. 网络隔离:

描述:将网络划分为不同的区域,并为这些区域设置访问控制,以限制攻击者在网络中的活动。

实施步骤:

• 实施虚拟局域网(VLAN)来将网络划分为逻辑隔离的区域。

• 使用网络设备(如交换机和路由器)来实施细粒度的访问控制列表(ACL)。

5. 安全意识培训:

描述:提高员工和用户的网络安全意识,使其能够识别潜在的威胁和采取适当的防范措施。

实施步骤:

• 定期进行网络安全培训,教育员工如何避免社交工程攻击和保护个人身份信息。

• 实施模拟钓鱼攻击,以测试员工对潜在威胁的应对能力。

6. 安全审计和监控:

描述:建立系统和网络的审计和监控机制,及时发现和响应潜在的安全事件。

实施步骤:

• 配置安全信息和事件管理(SIEM)系统,集中管理和分析安全日志。

• 实施实时监控,以检测异常活动和未经授权的访问。

7. 加密通信:

描述:使用加密通信协议来保护数据在传输中的安全性,防止窃听和中间人攻击。

实施步骤:

• 配置传输层安全协议(TLS)或安全套接层(SSL)以加密数据传输。

• 对内部网络中的敏感数据采用端到端加密。

8. 设备管理和强化:

描述:有效管理和强化网络设备,确保其配置和操作符合最佳安全实践。

实施步骤:

• 定期审查和更新设备配置,删除不必要的服务和账户。

• 实施设备访问控制,限制对网络设备的物理和逻辑访