worldskills3.vmem

题目信息

获取admin用户密码是多少?

获取ip和主机名是什么?

获取桌面上的flag.txt文件的内容是什么?

服务器存在一个挖矿病毒,矿池地址是?

恶意代码在系统中注册了服务,服务名是什么?

获取恶意代码进程名pid

病毒在自我删除时执行的命令是什么?

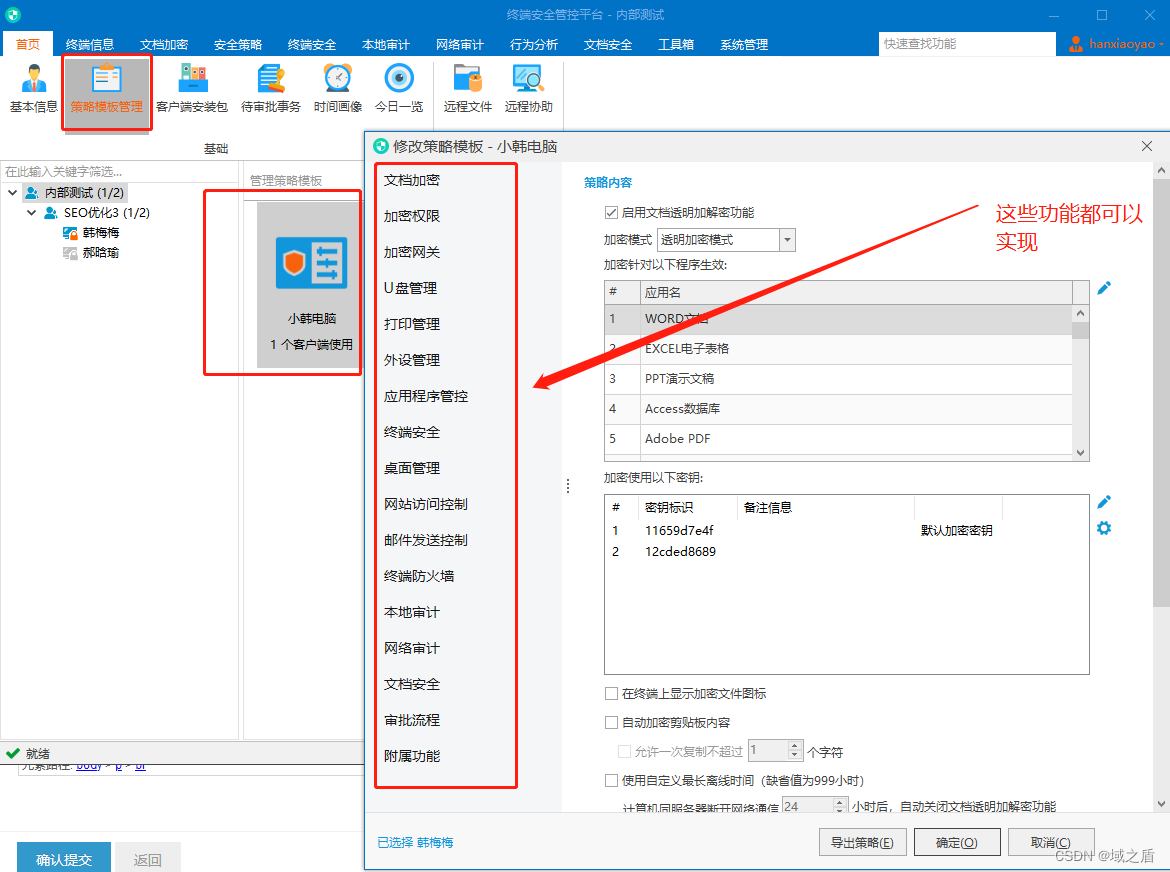

volatility2

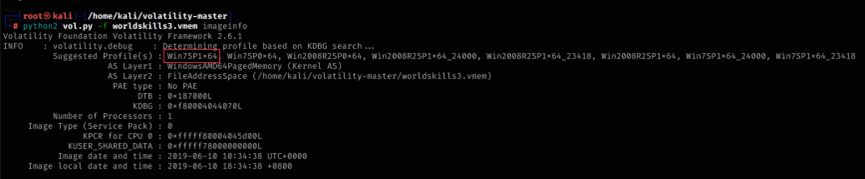

1.获取admin用户密码是多少?

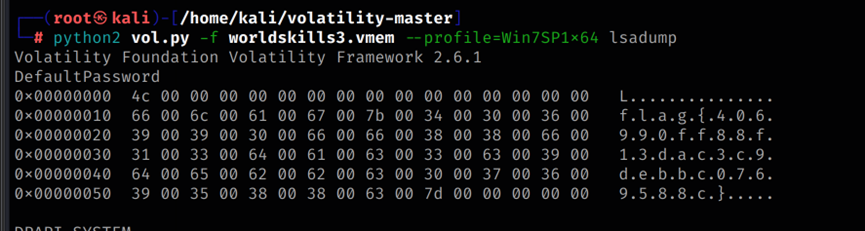

分析文件信息

用Win7SP1x64配置文件分析文件

然后直接用mimikatz插件获取用户密码

flag{406990ff88f13dac3c9debbc0769588c}

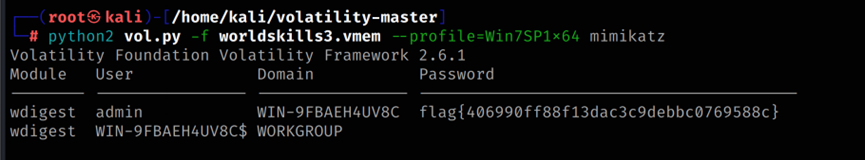

或者用lsadump插件直接获取用户最后一次登录的值

flag{406990ff88f13dac3c9debbc0769588c}

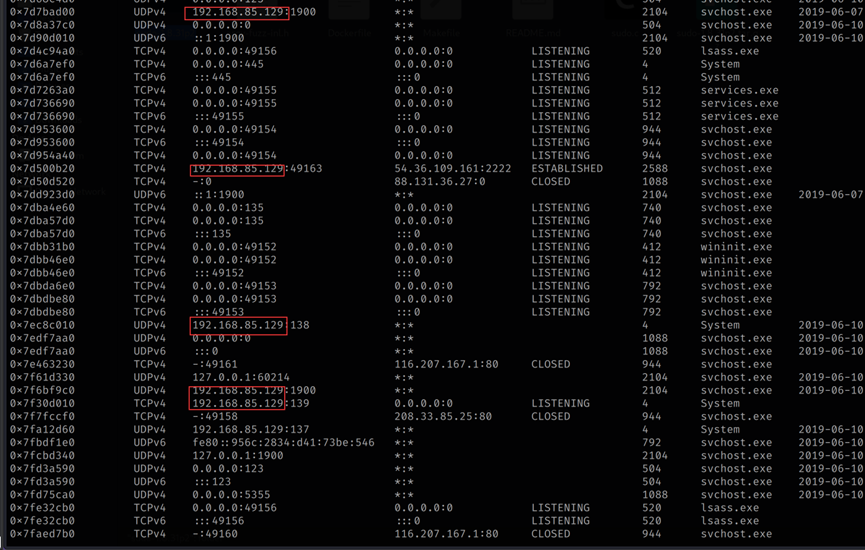

2.获取ip和主机名是什么?

使用netscan插件查看本地地址即可

Ip是192.168.85.129

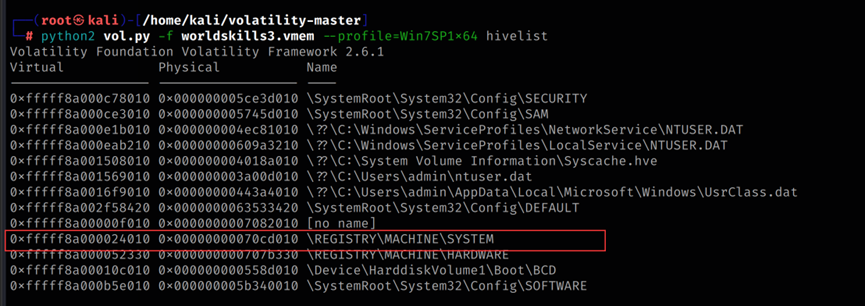

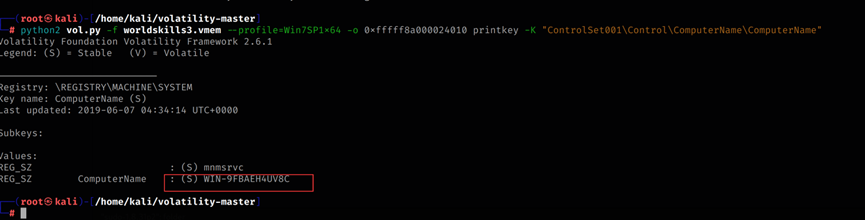

主机名查看ControlSet001\Control\ComputerName\ComputerName注册表即可

用hivelist插件获取内存地址

然后查看注册表

主机名为WIN-9FBAEH4UV8C

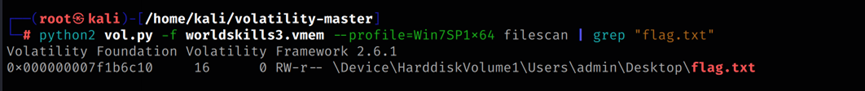

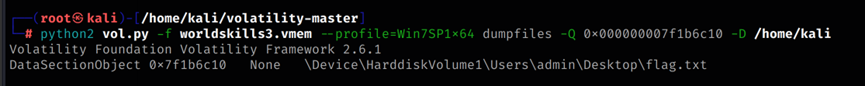

3.获取桌面上的flag.txt文件的内容是什么?

使用filescan插件获取文件,再用grep筛选

使用dumpfiles插件提取文件

flag{180d163ca48c793cb0db74fb96d6a882}

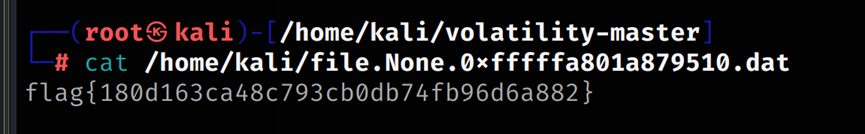

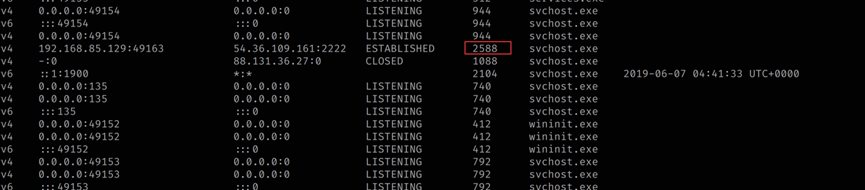

4.服务器存在一个挖矿病毒,矿池地址是?

使用netscan插件查看网络状态

外连了四个ip地址,但是54.46.109.161是连接的2222端口,这个端口是DDG挖矿病毒开放的端口

54.46.109.161

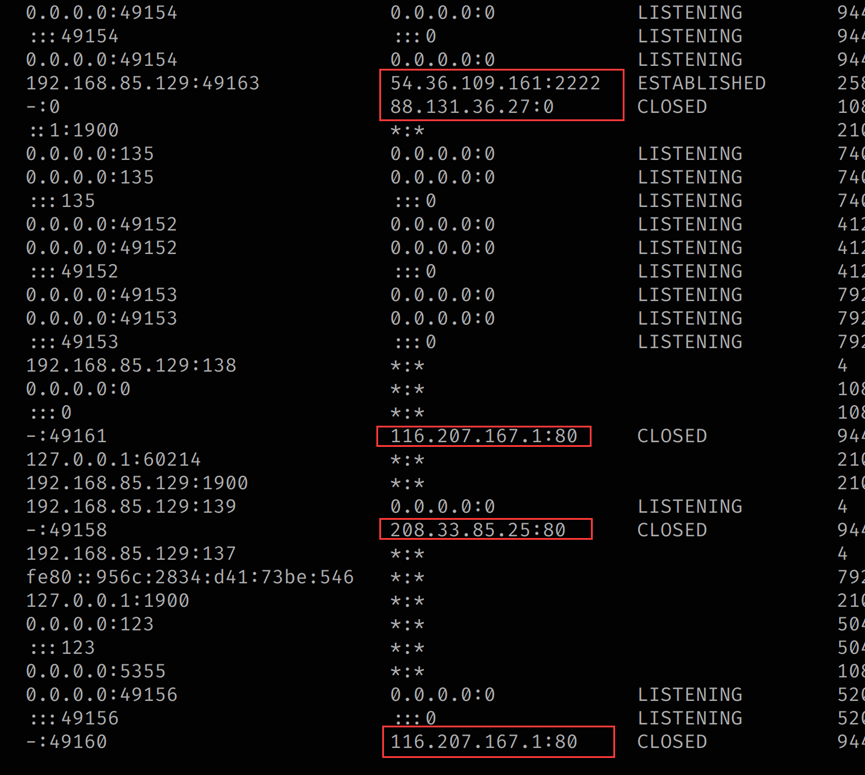

5.恶意代码在系统中注册了服务,服务名是什么?

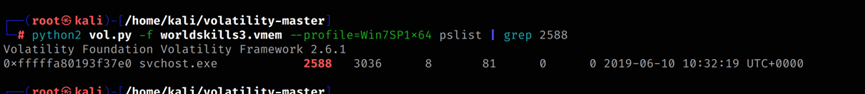

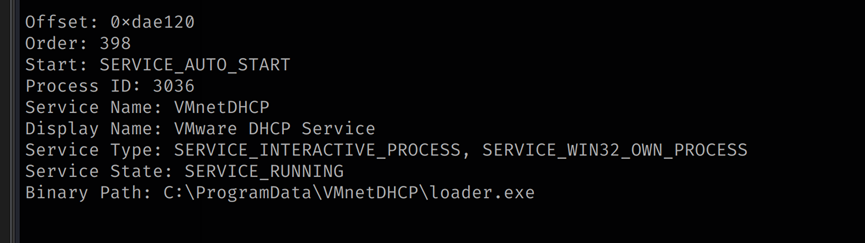

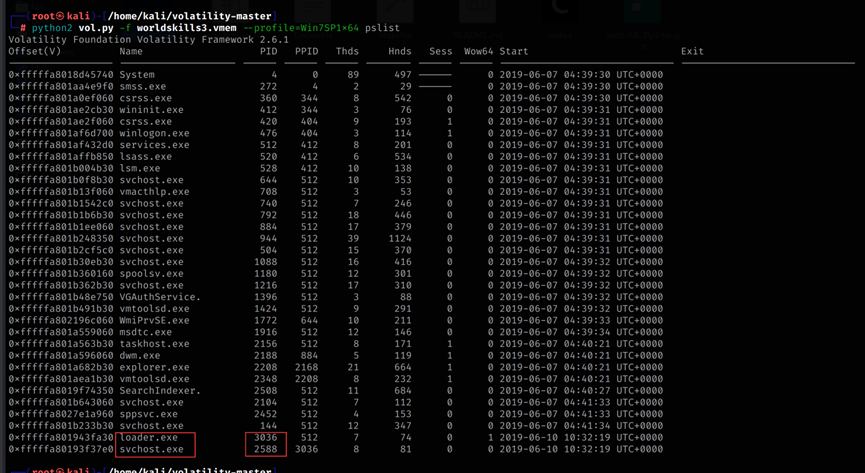

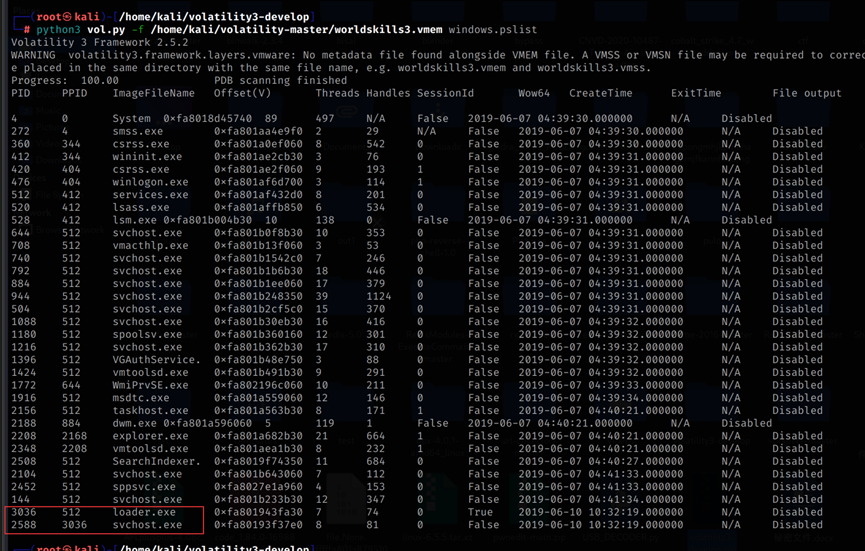

木马进程pid为2588,使用pslist查看父进程ppid

父进程ppid为3036

使用svcscan插件扫描所有服务,找到ppid3036服务名

VMnetDHCP

6.获取恶意代码进程名pid

Pid为3036和2588

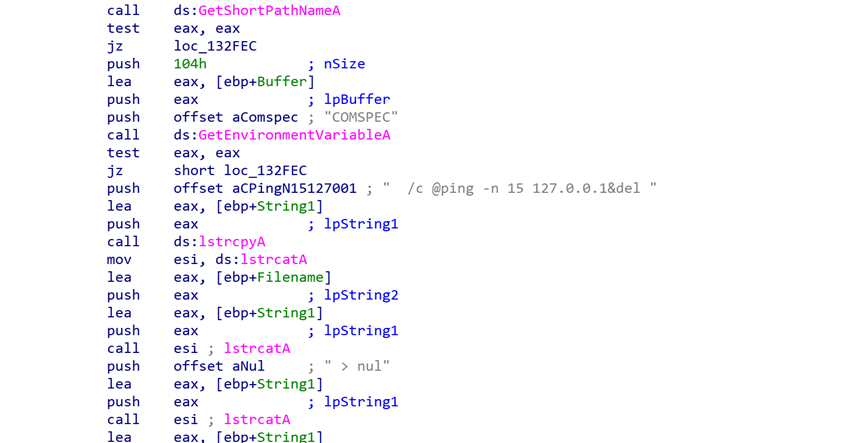

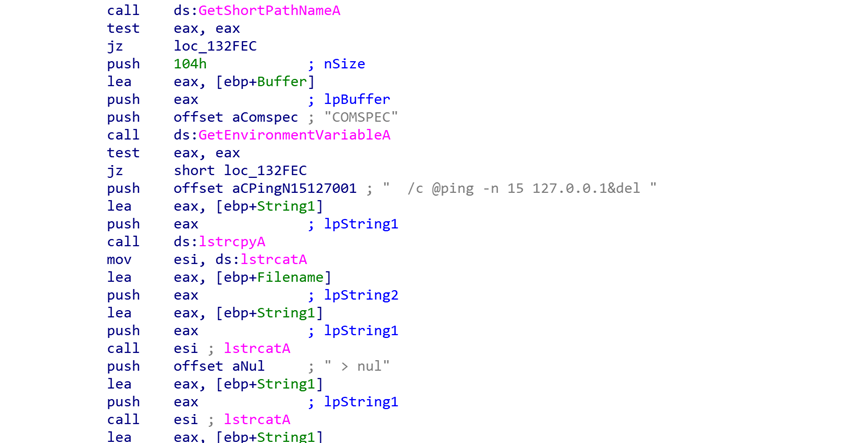

7.病毒在自我删除时执行的命令是什么?

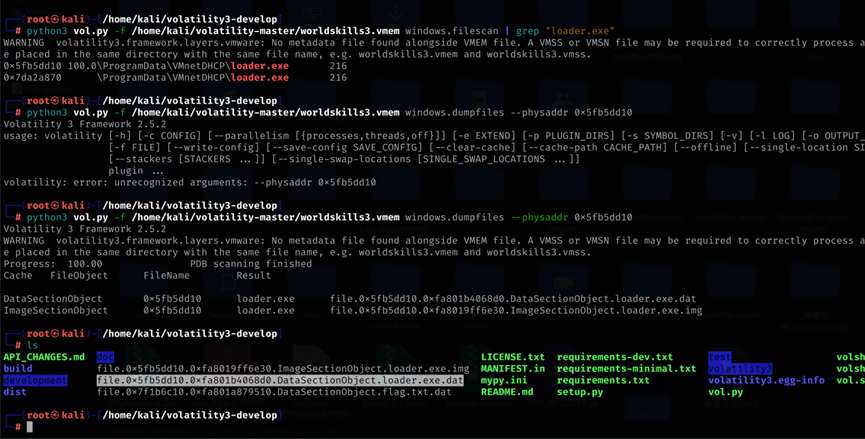

先用filescan插件找到loader.exe程序位置,然后用dumpfiles插件提取文件

idapro shift+f12查看字符串,然后定位即可

cmd.exe /c @ping -n 15 127.0.0.1&del

volatility3

Vol2和vol3的命令差不多

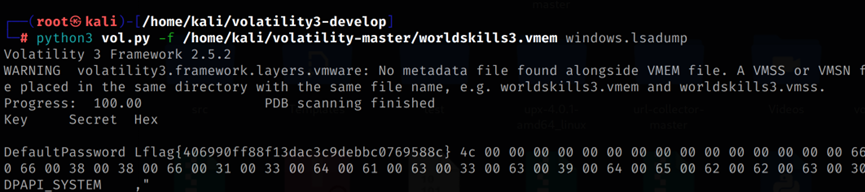

1.获取admin用户密码是多少?

使用windows.lsadump插件直接获取用户最后一次登录的值

flag{406990ff88f13dac3c9debbc0769588c}

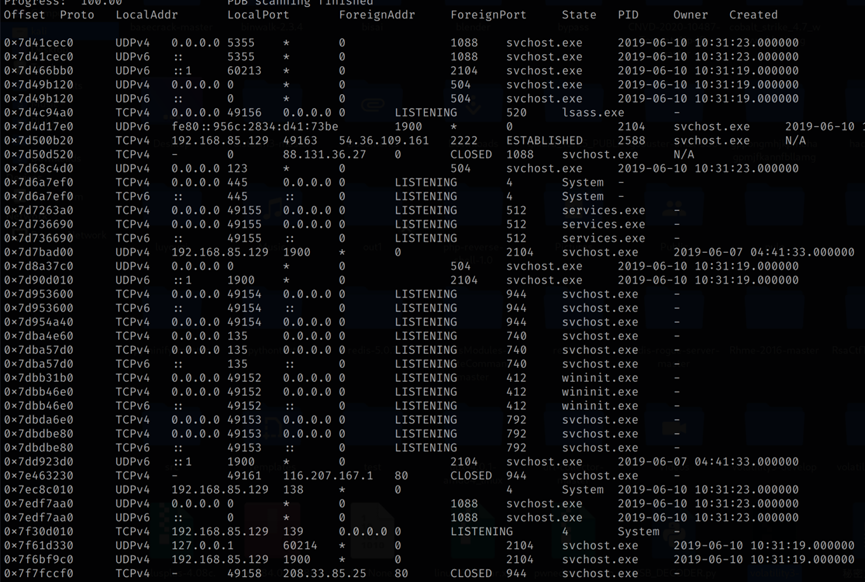

2.获取ip和主机名是什么?

使用windows.netscan插件查看IP

Ip为192.168.85.129

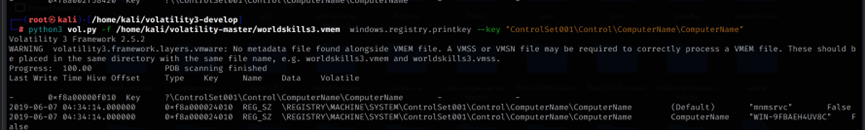

看主机名直接用windows.registry.printkey插件即可

WIN-9FBAEH4UV8C

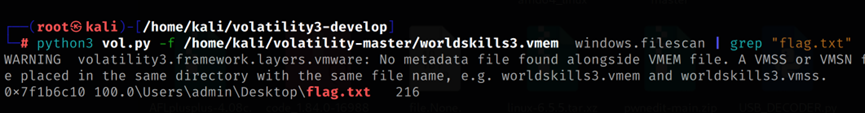

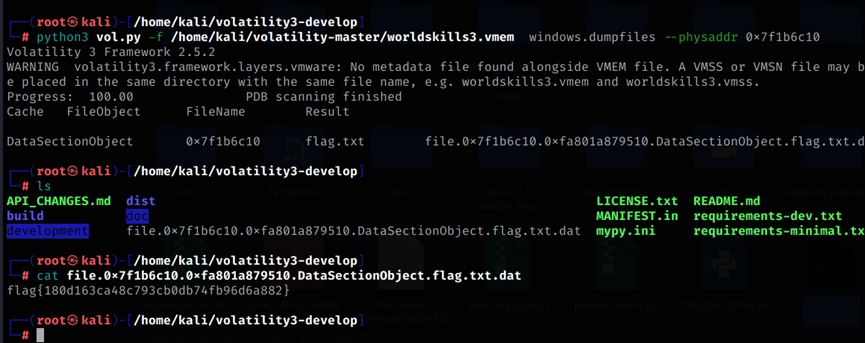

3.获取桌面上的flag.txt文件的内容是什么?

使用windows.filescan插件查看文件,并用grep筛选文件名

使用windows.dumpfiles提取文件

flag{180d163ca48c793cb0db74fb96d6a882}

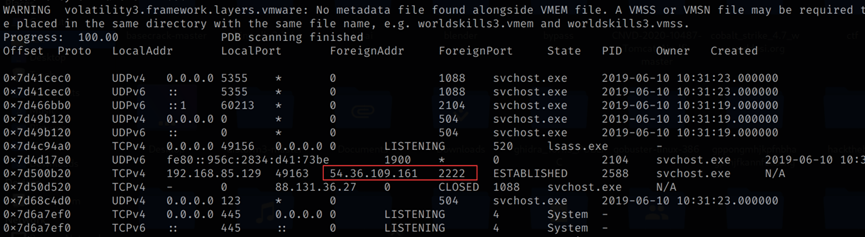

4.服务器存在一个挖矿病毒,矿池地址是?

使用windows.netsacn插件查看网络状态

外连了四个ip地址,但是54.46.109.161是连接的2222端口,这个端口是DDG挖矿病毒开放的端口

54.46.109.161

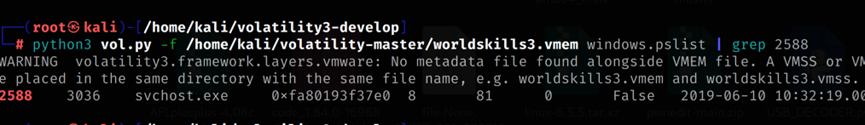

5.恶意代码在系统中注册了服务,服务名是什么?

木马进程pid为2588,使用windows.pslist查看父进程ppid

父进程为3036

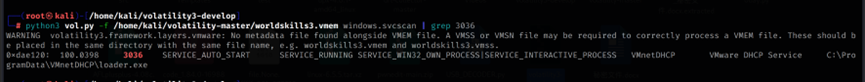

用windows.svcscan插件扫描所有服务,找到ppid3036服务名

VMnetDHCP

6.获取恶意代码进程名pid

Pid为3036和2588

7.病毒在自我删除时执行的命令是什么?

使用windows.dumpfiles导出挖矿木马文件

用idapro打开文件

cmd.exe /c @ping -n 15 127.0.0.1&del

gs02.jpg

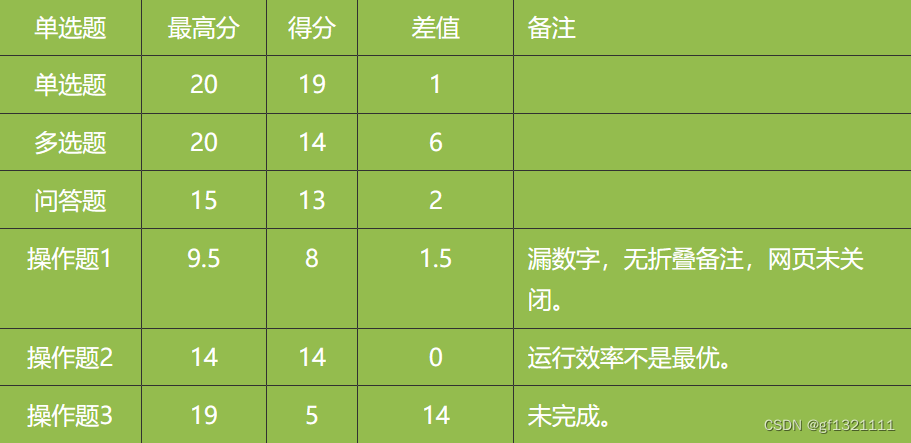

B-1任务一:内存取证

*任务说明:仅能获取Server1的IP地址

1.从内存文件中找到异常程序的进程,将进程的名称作为Flag值提交;

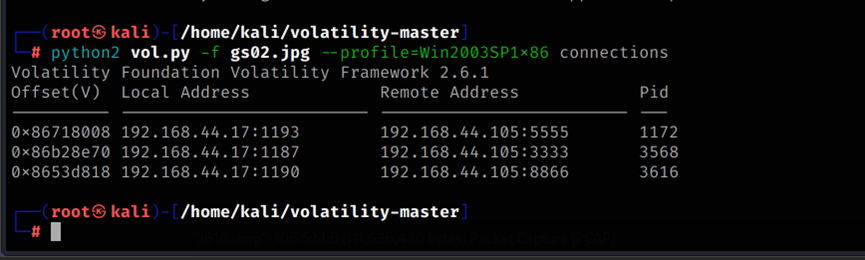

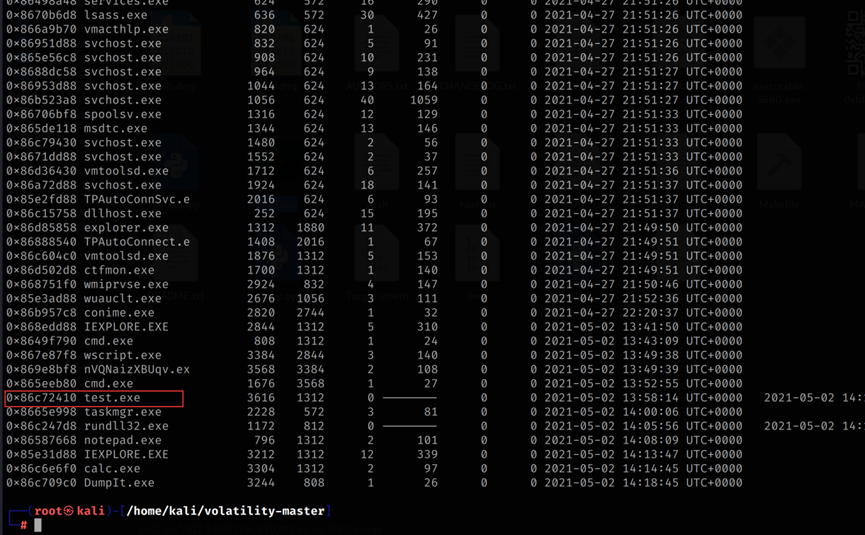

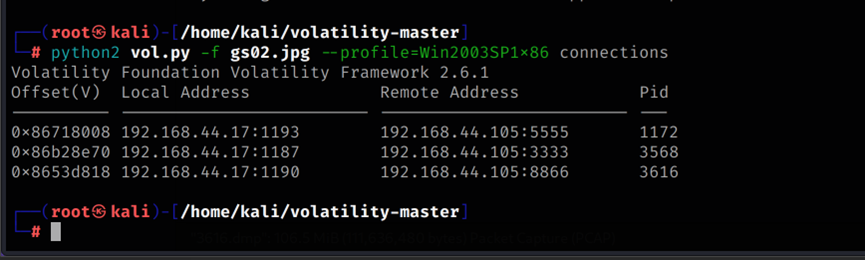

使用connections插件查看网络状态

外连了一个地址

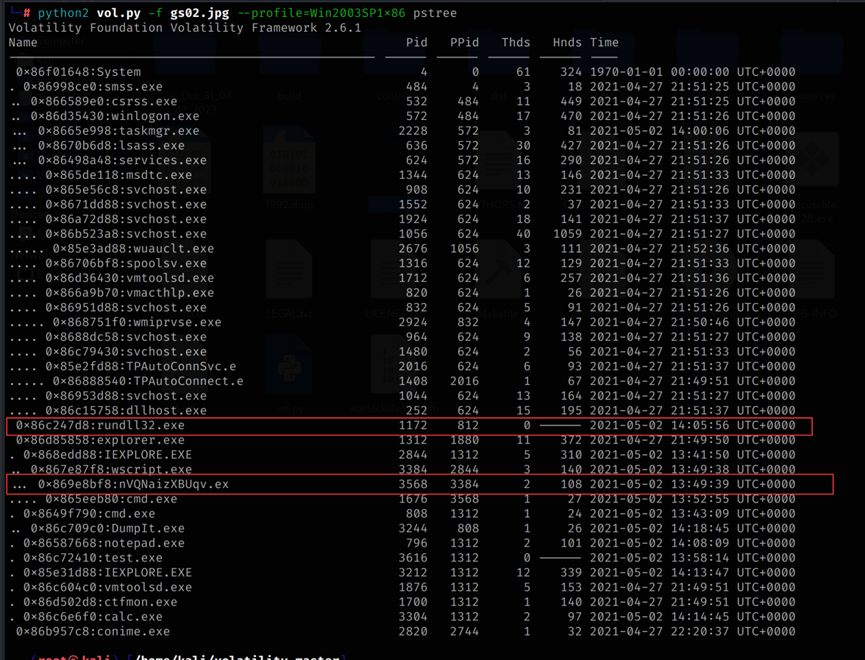

用pslist查看pid3616

Pid3616的文件名为test.exe

2.从内存文件中找到黑客将异常程序迁移后的进程编号,将迁移后的进程编号作为Flag值提交;

使用pstree查看进程之间的关系

查看pid1172和pid3586

编号为1172和3568

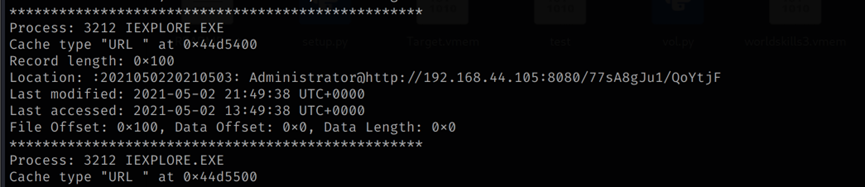

3.从内存文件中找到受害者访问的网站恶意链接,将网站的恶意链接作为Flag值提交;

使用iehistory插件可以查看ie浏览器的历史记录

http://192.168.44.105:8080/77sA8gJu1/QoYtjF

这个链接是msf一个本地提权生成的木马连接

4.从内存文件中找到异常程序植入到系统的开机自启痕迹,使用Volatility工具分析出异常程序在注册表中植入的开机自启项的Virtual地址,将Virtual地址作为Flag值提交;

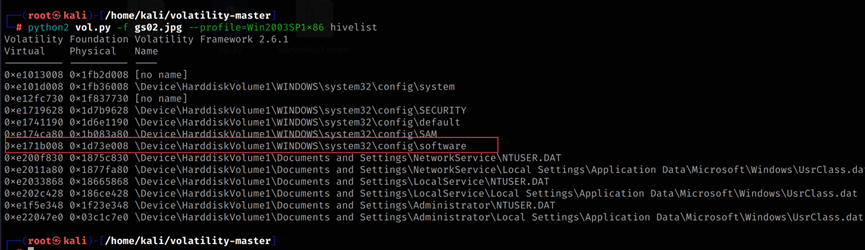

使用hivelist查看注册表内存地址

Virtual地址地址是:0xe171b008

5.从内存文件中找到异常程序植入到系统的开机自启痕迹,将启动项最后一次更新的时间作为Flag值提交。(只提交年月日,例如:20210314)

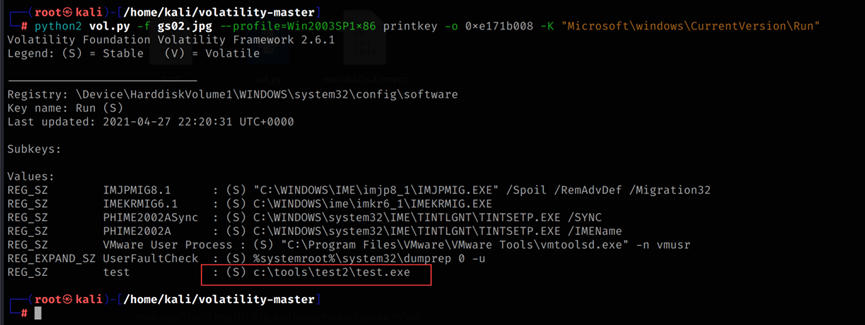

\Device\HarddiskVolume1\WINDOWS\system32\config\software是开机自启动的注册表

用printkey插件查看值

可以看到test.exe被写入了开机自启动

2021-04-27 22:20:31 UTC+0000