2022年马上就要过去了,先来灵魂三连问,年初定的目标完成多少了?薪资涨了吗?女朋友找到了吗?

好了,不扎大家的心了,接下来进入正文。

由于我之前写了不少网络安全技术相关的文章和回答,不少读者朋友知道我是从事网络安全相关的工作,于是经常有人私信问我:

-

我刚入门网络安全,该怎么学?

-

想找网络安全工作,应该要怎么进行技术面试准备?

-

工作不到 2 年,想跳槽看下机会,有没有相关的面试题呢?

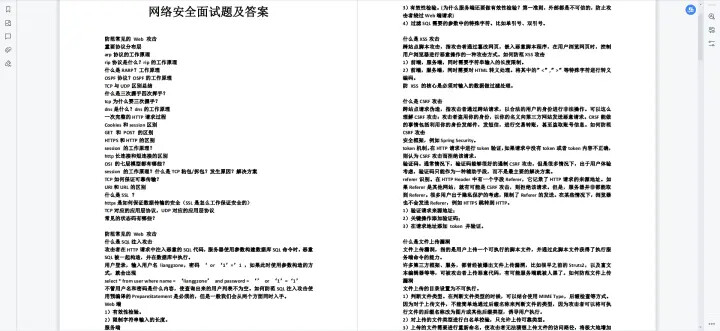

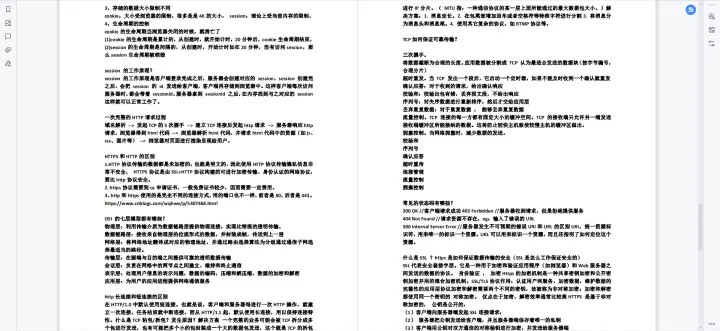

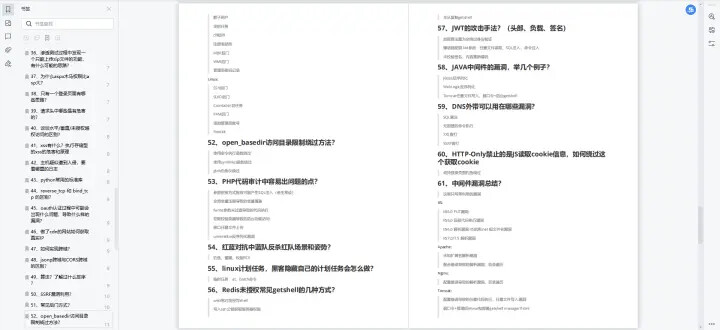

为了更好地帮助大家高薪就业,今天就给大家分享三份网络安全工程师面试题,一共有260道面试真题,希望它们能够帮助大家在面试中,少走一些弯路、更快拿到offer!

91道网络安全面试题

-

什么是SQL注入攻击

-

什么是XSS攻击

-

什么是CSRF攻击

-

什么是文件上传漏洞

-

DDos 攻击

-

重要协议分布图

-

arp协议的工作原理

-

什么是RARP?工作原理

-

dns是什么?dns的工作原理

-

rip协议是什么? rip的工作原理

-

RIP的缺点

-

OSPF协议? OSPF的工作原理

-

TCP与UDP区别总结?

-

什么是三次握手四次挥手?tcp为什么要三次握手?

-

GET和 POST的区别

-

Cookies和session区别

-

session 的工作原理?1

-

一次完整的HTTP请求过程

-

HTTPS和HTTP的区别

-

OSI 的七层模型都有哪些?

-

http长连接和短连接的区别

-

TCP如何保证可靠传输?

-

常见的状态码有哪些?

-

什么是SSL? https是如何保证数据传输的安全(SSL是怎么工作保证安全的)

-

如何保证公钥不被篡改?

-

php爆绝对路径方法?

-

你常用的渗透工具有哪些,最常用的是哪个?

-

xss盲打到内网服务器的利用

-

鱼叉式攻击和水坑攻击

-

什么是虚拟机逃逸?

-

中间人攻击?

-

TCP三次握手过程?

-

七层模型?

-

对于云安全的理解

-

了解过websocket吗?

-

DDOS是什么?有哪些?CC攻击是什么?区别是什么?

-

land攻击是什么?

-

你会如何进行信息收集?

-

什么是CRLF注入攻击?

-

防止XSS,前端后端两个角度?

-

如何防护一个端口的安全?

-

webshell检测思路?

-

GPC是什么?开启了怎么绕过

-

web常用的加密算法有什么

-

XSS除了获取cookies还能做什么?

-

运营商(或其他)网络劫持

-

DNS欺骗是什么

-

网络安全事件应急响应

-

企业内部安全

-

业务上线前,怎么测试,从哪些角度测试

-

应用有漏洞,但是无法修复和停用,你怎么办

-

CSRF怎么防护?

-

文件上传绕过方法?

-

验证码相关利用点

-

cookie你会测试什么内容

-

说出几个业务逻辑漏洞类型?

-

简述文件包含漏洞

-

业务逻辑漏洞,用户任意密码重置有什么例子,因为什么因素导致的?

-

渗透测试过程中发现一个只能上传zip文件的功能,有什么可能的思路?

-

为什么aspx木马权限比asp大?

-

只有一个登录页面有哪些思路?

-

请求头中哪些是有危害的?

-

谈谈水平/垂直/未授权越权访问的区别?

-

xss有什么?执行存储型的xss的危害和原理

-

主机疑似遭到入侵,要看哪里的日志

-

python常用的标准库

-

oauth认证过程中可能会出现什么问题,导致什么样的漏洞?

-

做了cdn的网站如何获取真实IP

-

如何实现跨域?

-

jsonp跨域与CORS跨域的区别?

-

算法?了解过什么排序?

-

SSRF漏洞利用?

-

常见后门方式?

-

open basedir访问目录限制绕过方法?

-

PHP代码审计中容易出问题的点?

-

红蓝对抗中蓝队反杀红队场景和姿势?

-

linux计划任务,黑客隐藏自己的计划任务会怎么做?

-

Redis未授权常见getshell的几种方式?

-

JWT的攻击手法? (头部、负载、签名)

-

JAVA中间件的漏洞,举几个例子?

-

DNS外带可以用在哪些漏洞?

-

中间件漏洞总结?

-

谈一谈Windows系统与Linux系统提权的思路?

-

python有哪些框架,其中出现过哪些漏洞

-

小程序的渗透和普通渗透的差异

-

app本身的漏洞测试四大组件

-

IDS/IPS防护原理及绕过思路

-

json的csrf的利用

-

json格式的数据包可以测哪些漏洞

-

内网服务器,如何进行信息收集?

-

如果拿下了内网边界层的某一个机器,如何对内网其他进行探测?

83道天融信网络安全面试题及答案

-

防范常见的 Web 攻击

-

重要协议分布层

-

arp 协议的工作原理

-

rip 协议是什么?rip 的工作原理

-

什么是 RARP?工作原理

-

OSPF 协议?OSPF 的工作原理

-

TCP 与 UDP 区别总结

-

什么是三次握手四次挥手?

-

tcp 为什么要三次握手?

-

一次完整的 HTTP 请求过程

-

Cookies 和 session 区别

-

GET 和 POST 的区别

-

HTTPS 和 HTTP 的区别

-

session 的工作原理?

-

http 长连接和短连接的区别

-

OSI 的七层模型都有哪些?

-

session 的工作原理?什么是 TCP 粘包/拆包?发生原因?解决方案

-

TCP 如何保证可靠传输?

-

URI 和 URL 的区别

-

什么是 SSL ?

-

https 是如何保证数据传输的安全(

-

SSL 是怎么工作保证安全的)

-

TCP 对应的应用层协议,UDP 对应的应用层协议

-

常见的状态码有哪些?

-

拿到一个待检测的站,你觉得应该先做什么

-

mysql的网站注入,5.0以上和5.0以下有什么区别

-

在渗透过程中,收集目标站注册人邮箱对我们有什么价值

-

判断出网站的CMS对渗透有什么意义

-

目前已知哪些版本的容器有解析漏洞,具体举例

-

发现 demo.jsp?uid=110 注入点,你有哪几种思路获取 webshell,哪种是优选

-

sql注入分为哪几种?这几种在注入的时候有什么分别

-

XSS分为几种?简单描述cookie和session

-

你常用的渗透工具有哪些,最常用的是哪个

-

windows 权限控制,种后门有哪几种方式

-

php文件包含有哪些函数

-

php命令执行有哪些函数

-

phpmyadmin 如何渗透

-

sqlmap查询当前数据库参数是啥

-

如何判断web服务器是linux还是windows

-

CSRF、XSS 、XXE、Ssrf 分别是什么?以及修复方式

-

常见的不同web服务器解析漏洞? IIS apache nginx 等怎么利用

-

http返回头里面有哪些项?能说出来几个 分别什么作用

-

redis 未授权在渗透中如何利用

-

渗透测试执行流程

-

简单介绍一下nmap工具及使用

-

nmap在扫描过程中如何规避安全设备

-

简单介绍一下metasploit工具

-

metasploit中有哪些模块

-

cs有接触过吗?介绍一下cs的功能吧

-

什么是Xray?有什么功能?如何使用

-

介绍一下burpsuite工具及其常用模块有哪些

-

Webshell管理工具有哪些?有什么不同之处

-

什么是OWASP TOP 10?OWASP top10都有哪些漏洞

-

数据库类型?常见的端口?什么是SQL注入

-

什么是堆叠注入?mysql提权方式有哪些

-

mysql提权之后可以执行命令吗

-

如何突破注入时字符被转义?SQL注入如何防御

-

什么是XSS?XSS类型有哪些?XSS漏洞有哪些危害

-

什么是dos、ddos攻击?如何防御

-

抓包工具用过哪些?如何使用

-

文件权限修改用什么命令?格式是怎么样的

-

复制文件用哪个命令,如果需要连同文件夹一块复制呢

-

移动文件用哪个命令?改名用哪个命令

-

终止进程用什么命令? 带什么参数

-

移动文件用哪个命令?改名用哪个命令

-

Windows入侵排查思路

-

Linux入侵排查思路

-

介绍一下Linux安全加固

-

介绍一下windows安全加固

-

接触过哪些安全设备?分别介绍一下功能

-

如何排除设备误报

-

拿shell了如何处理如何溯源攻击

-

遇到.exe文件如何处理

-

如何查看当前进程

-

介绍一下常见的web应用组件端口(比如mysql、tomcat)

-

windwos如何查看本地的端口连接状况

-

Windows和Linux的日志文件放在哪里

-

服务器存在webshell,如何处理

-

什么是SSL ?https是如何保证数据传输的安全(SSL是怎么工作保证安全的)

-

如何保证公钥不被篡改?

-

常见的状态码有哪些?

-

TCP如何保证可靠传输?

-

http长连接和短连接的区别

69道网络安全面试题

-

php爆绝对路径方法?

-

你常用的渗透工具有哪些,最常用的是哪个?

-

xss盲打到内网服务器的利用

-

鱼叉式攻击和水坑攻击?

-

什么是虚拟机逃逸?

-

中间人攻击?

-

TCP三次握手过程?

-

七层模型?

-

对于云安全的理解

-

了解过websocket吗?

-

DDOS是什么?有哪些?CC攻击是什么?区别是什么?

-

land攻击是什么

-

你会如何进行信息收集?

-

什么是CRLF注入攻击?

-

防止XSS,前端后端两个角度?

-

如何防护一个端口的安全?

-

webshell检测思路?

-

发现IIS的网站,怎样试它的漏洞?(根据版本)

-

GPC是什么?开启了怎么绕过

-

web常用的加密算法有什么

-

XSS除了获取cookies还能做什么?

-

运营商(或其他)网络劫持

-

DNS欺骗是什么

-

缓冲区溢出原理和防御

-

网络安全事件应急响应

-

企业内部安全

-

业务上线前,怎么测试,从哪些角度测试

-

应用有漏洞,但是无法修复和停用,你怎么办

-

CSRF怎么防护?

-

文件上传绕过方法?

-

验证码相关利用点

-

cookie你会测试什么内容

-

说出几个业务逻辑漏洞类型?

-

简述文件包含漏洞

-

渗透测试过程中发现一个只能上传zip文件的功能,有什么可能的思路?

-

为什么aspx木马权限比asp大?

-

只有一个登录页面有哪些思路?

-

请求头中哪些是有危害的?

-

谈谈水平/垂直/未授权越权访问的区别?

-

xss有什么?执行存储型的xss的危害和原理

-

主机疑似遭到入侵,要看哪里的日志

-

python常用的标准库

-

reverse_tcp 和 bind_tcp 的区别?

-

oauth认证过程中可能会出现什么问题,导致什么样的漏洞?

-

做了cdn的网站如何获取真实IP

-

如何实现跨域?

-

jsonp跨域与CORS跨域的区别?

-

算法?了解过什么排序?

-

SSRF漏洞利用?

-

常见后门方式?

-

open_basedir访问目录限制绕过方法?

-

PHP代码审计中容易出问题的点?

-

红蓝对抗中蓝队反杀红队场景和姿势?

-

Redis未授权常见getshell的几种方式?

-

JWT的攻击手法?(头部、负载、签名)

-

JAVA中间件的漏洞,举几个例子?

-

DNS外带可以用在哪些漏洞?

-

HTTP-Only禁止的是JS读取cookie信息,如何绕过这个获取cookie

-

中间件漏洞总结?

-

谈一谈Windows系统与Linux系统提权的思路?

-

python有哪些框架,其中出现过哪些漏洞

-

小程序的渗透和普通渗透的差异

-

app本身的漏洞测试 四大组件

-

IDS/IPS防护原理及绕过思路

-

json的csrf的利用

-

json格式的数据包可以测哪些漏洞

-

简述xxe漏洞原理与利用方式

-

内网服务器,如何进行信息收集?

-

如果拿下了内网边界层的某一个机器,如何对内网其他进行探测?

粉丝福利:

1、200多本网络安全系列电子书

2、全套网络安全工具包

3、100份src源码技术文档

4、网络安全基础入门、web安全/渗透测试教程

5、网络安全零基础学习路线、

6、网络安全面试题精选100套

希望这3套面试题能够帮助大家在面试中少走一些弯路、更快拿到offer!

传说点赞的人都是未来大有作为的人~

![[普及练习场]失踪的7](https://img-blog.csdnimg.cn/c725ff95ac704efd868df586f3cff1a0.png)