0x00 前言

在未授权的一文中,详细描述了k8s api中的8080端口未授权的问题,那么本篇主要来说6443端口的利用。

0x01 API连接攻击面

1.匿名用户访问

匿名开放方式:kubectl create clusterrolebinding cluster-system-anonymous --clusterrole=cluster-admin --user=system:anonymous

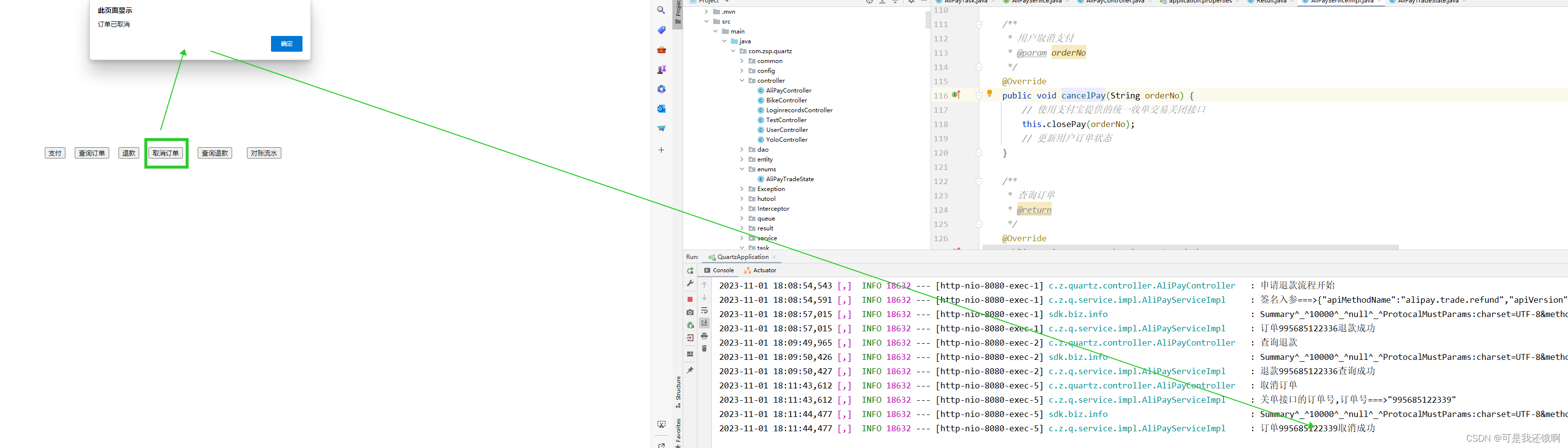

通过 kubectl进行远程访问

kubectl -s https://192.168.247.156:6443/ --insecure-skip-tls-verify=true get nodes

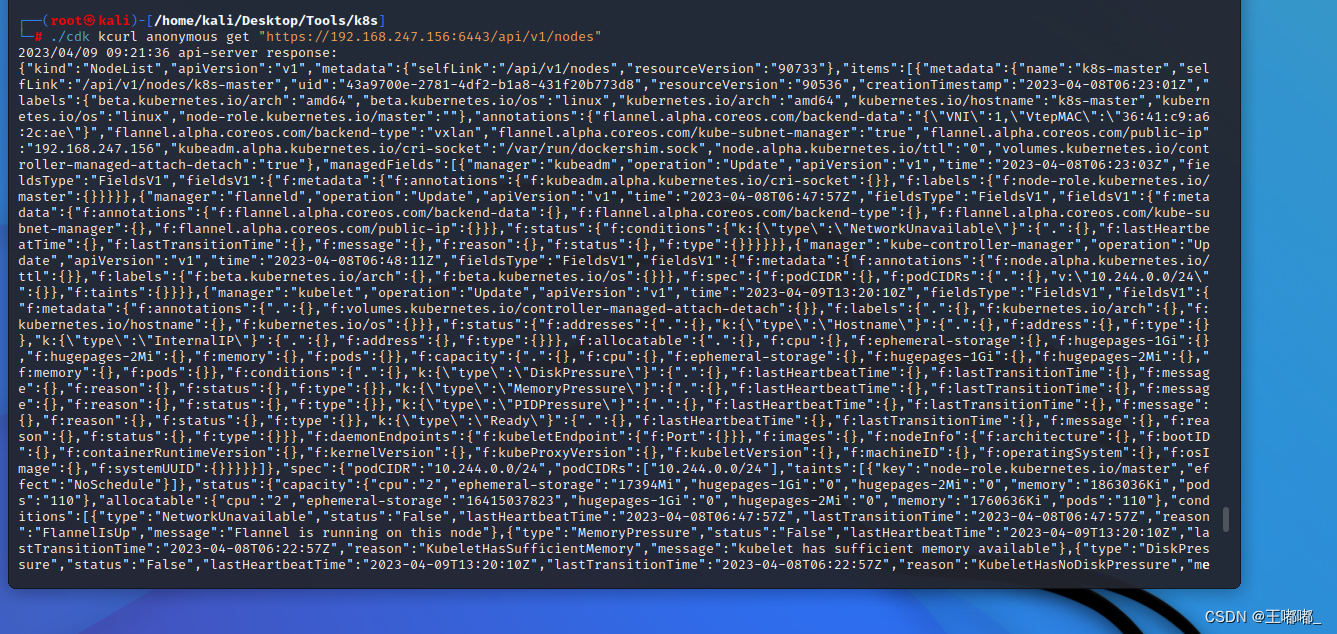

通过cdk进行访问

./cdk kcurl anonymous get "https://192.168.247.156:6443/api/v1/nodes"

检查方式

kubectl get clusterrolebinding -o wide -A | grep cluster-system-anonymous

修复方式

kubectl delete clusterrolebinding cluster-system-anonymous

2.Basic静态文件丢失

kubectl支持通过静态文件的方式进行保存用户数据信息,如果攻击者拿到此文件就会直接获取到 password、user、uid、group 敏感信息,但是这种情况相对会比较少,云环境使用的也非常少。

3.证书丢失

如果能够获取到ca证书,那么就可以通过ca证书直接操作kubectl

kubectl --server=https://10.20.30.31:6443 \

> --certificate-authority=ca.crt \

> --client-certificate=client.crt \

> --client-key=client.key \

> get nodes

4.token 丢失

kubectl也支持通过 token进行认证,每个 namespace 创建的时候,K8s 会自动在这个 namespace 下面创建一个默认的 Service Account 和对应的 secret 实例,该 Service Account 只能访问这个 namespace 的资源。

如果是管理员权限的账号,那么就会对应生成一个tokne,用这个tokne就可以通过多种方式访问到k8s服务,相当于k8s服务直接丢失。

0x02 防护

针对这些攻击面而言,除开通过匿名访问的问题,其他的都属于管理不当导致k8s登录凭证丢失的问题,那么就应该按照机密文件的方式进行保护,定期更换,访问权限,访问和使用的记录,这些内容作为PaaS提供商会同步提供此服务。并且进行检测和监控。

补充知识

K8S API

Kubernetes API是Kubernetes的核心组件之一,其作用是提供Kubernetes集群的管理接口。Kubernetes API是一个RESTful API,可以通过HTTP协议访问。通过Kubernetes API,用户可以对Kubernetes集群进行各种操作,包括创建和管理Kubernetes资源(如Pod、Service、Deployment等),监控集群状态等。

Kubernetes API具有以下特点:

-

丰富的资源类型:Kubernetes API支持多种资源类型,包括Pod、Service、Deployment、ConfigMap、Secret等,可以满足不同场景的需求。

-

与Kubernetes控制平面的无缝集成:Kubernetes API与Kubernetes控制平面紧密集成,可以查看和管理控制平面中的各种组件,如kube-apiserver、kube-controller-manager、kube-scheduler等。

-

扩展性:Kubernetes API可以通过自定义资源定义(Custom Resource Definition,CRD)进行扩展,从而支持用户自定义资源类型和API接口。

-

安全性:Kubernetes API支持身份认证、授权和审计等安全机制,可以保障集群的安全性。

REST API

REST(Representational State Transfer)API,即表述性状态转移应用程序接口,是一种网络应用程序接口(API)设计风格和架构模式,是目前互联网上最为流行的一种客户端与服务器通信方式之一。它基于HTTP协议和独立于编程语言和平台,通过统一的接口,实现不同系统之间的数据交互和资源共享。REST API以资源为中心,采用HTTP协议中的GET、POST、PUT、DELETE等请求方式,通过URL定位资源,使用JSON、XML等格式传输数据。同时,REST API设计符合高内聚、低耦合、可扩展的设计原则,具有简单、灵活、可重用等优点,适用于各种类型的应用程序开发和集成。

k8s

Kubernetes (k8s) 是一个开源的容器编排平台,最初由 Google 发起,用于管理和运行容器化的应用程序。它提供了容器的自动部署、伸缩、负载均衡、资源调度等功能,使得应用程序的部署和管理更加简单、高效和可靠。Kubernetes 旨在帮助开发者和运维人员更好地管理容器化应用,追求可移植性、可扩展性和自动化的部署和管理。

DevOps

DevOps是一种开发和运营(Operations)方法论,旨在通过协作和自动化来提高软件交付的速度和质量,同时降低其成本和风险。DevOps强调跨职能团队的协作和消除组织内外的孤立,以便更快地推出新的软件产品和服务,同时也能够更轻松和稳定地进行操作。

在DevOps中,开发人员、测试人员和运营人员通常会一起合作,以创建一个自动化的软件交付管道。这个管道包括构建、测试、部署和监控等过程,以确保软件能够快速、高质量地交付到生产环境中。DevOps还鼓励使用持续集成(Continuous Integration)、持续交付(Continuous Delivery)和持续部署(Continuous Deployment)等自动化工具和流程来支持这个管道。

DevSecOps

DevSecOps指的是将安全性考虑融入到DevOps工作流程中的方法论和实践。它旨在通过整合安全工具、流程和实践,集成应用程序安全性的核心概念和最佳实践,以提高IT系统安全性。

在DevSecOps中,安全性是软件开发生命周期(SDLC)的一个关键输入,并贯穿整个软件开发过程。开发人员、安全团队和运维人员通过自动化和协作,共同保障应用程序的安全性。

DevSecOps的主要目标是确保应用程序的安全性,以及缩短漏洞和威胁的修补时间。它通过以下几个步骤来实现这些目标:

-

整合安全测试和漏洞扫描工具到CI/CD流程中,以自动化安全性检查。

-

在代码仓库中编写安全测试用例,以确保代码符合安全性最佳实践。

-

建立自动化的安全扫描和弱点检查流程,对生产环境进行常规检查。

-

持续监测漏洞、威胁和恶意行为,并及时修补它们。

DevSecOps是一种适合当前快速增长的软件开发需求的方法,它能够确保应用程序的安全性并为业务创造更多的价值。