鱼叉式网络钓鱼

- 1. 鱼叉式网络钓鱼的概念

- 2. 鱼叉式网络钓鱼的原理

- 3. 鱼叉式网络钓鱼与网络钓鱼的区别

- 4. 如何防范鱼叉式网络钓鱼

1. 鱼叉式网络钓鱼的概念

鱼叉式网络钓鱼(Spear Phishing ),又称鱼叉式网络攻击,是一种针对特定目标进行攻击的高级网络钓鱼攻击。

鱼叉式钓鱼攻击一般通过电子邮件等方式进行,针对特定个人、组织或企业。通常来说,攻击者会花时间了解攻击目标的姓名、邮箱地址、社交媒体等信息,据此运用社会工程学方法构造定制化的钓鱼邮件,诱使受害者点击或者登陆账号密码等。

这些钓鱼邮件的主题、内容及文档标题均能与目标当前所关心的热点事件、工作事项或个人事务等相匹配,以降低目标对钓鱼邮件的防范心理,诱骗其下载附件中的带有病毒代码或者漏洞利用的伪装性攻击文档,实现精准、高效的载荷投递(即Kill Chain模型的第三个阶段)。一旦受害者点击链接或输入账号密码,相关信息就会被窃取,黑客甚至会借机安装木马等恶意程序,持续破坏目标计算机。

由于鱼叉式网络钓鱼攻击的目标一般而言并非普通个人,而是特定公司、组织之成员,因此被窃取的也并非一般的个人资料,而是高度敏感性资料,如知识产权及商业机密等。

鱼叉式钓鱼的发起者很多时候是政府资助的黑客和黑客活动分子,还有人利用鱼叉式钓鱼向政府和私私营企业转售机密数据。针对不同人设计不同的方法和社会工程技术,有效地将钓鱼消息和钓鱼网站做得个性化,更易于骗取信任。 因此,即便是组织内部的高层管理人员也有可能被欺骗去打开他们认为安全的邮件而被钓鱼。 网络犯罪分子借此可以窃取所需的数据,进一步攻击目标所在网络。

2. 鱼叉式网络钓鱼的原理

鱼叉式网络钓鱼基本上有四个步骤:

(1)初步研究并选择目标

鱼叉式网络钓鱼比标准网络钓鱼更耗费精力,因此网络犯罪分子通常会寻找高价值目标。通常,攻击者会使用自动化算法来搜索互联网和社交媒体,以查找特定信息,并识别更有可能被成功实施鱼叉式网络钓鱼攻击的高价值个人。

(2)确定目标候选名单并深入研究目标

定向攻击之所以奏效,是因为鱼叉式网络钓鱼电子邮件会给收件人一种熟悉其生活的感觉。攻击者花费大量时间和精力来尽可能多地追踪目标的工作、生活、朋友和家人的详细信息。通过搜索互联网以及 Facebook 和 LinkedIn 等平台上的社交媒体资料,网络钓鱼者可以找到电子邮件地址和电话号码、朋友圈、家人和业务联系人、常去的地点,以及工作的公司和职位、进行网上购物的网站、使用的银行服务等信息。

(3)利用收集到的信息和社会工程技术创建鱼叉式网络钓鱼电子邮件。

攻击者利用收集到的信息,为潜在目标建立详细档案,并使用社交工程技术创建鱼叉式网络钓鱼电子邮件,这些电子邮件是个性化的,并且看起来是合法的,因为它们来自目标经常接触的个人或公司,并且包含的信息可能是真实的。

(4)实施攻击

鱼叉式网络钓鱼电子邮件通常会要求收件人立即回复特定详细信息,或者包含一个链接,让他们在一个伪装成合法网站的网站上输入这些详细信息。例如,该电子邮件的链接可能会引导他们进入一个虚假的银行网站或首选电子商务网站,他们需要在该网站上登录其账户。

此时,攻击者将能够窃取登录详细信息和密码,用于自己的恶意手段。不过,有时电子邮件会包含附件或链接,当收件人下载或点击时,会在他们的设备上安装恶意软件。攻击者随后可以利用该恶意软件窃取所需的信息,或劫持计算机以组织成巨大的网络(称为 僵尸网络),该网络可用于执行拒绝服务 (DoS) 攻击。

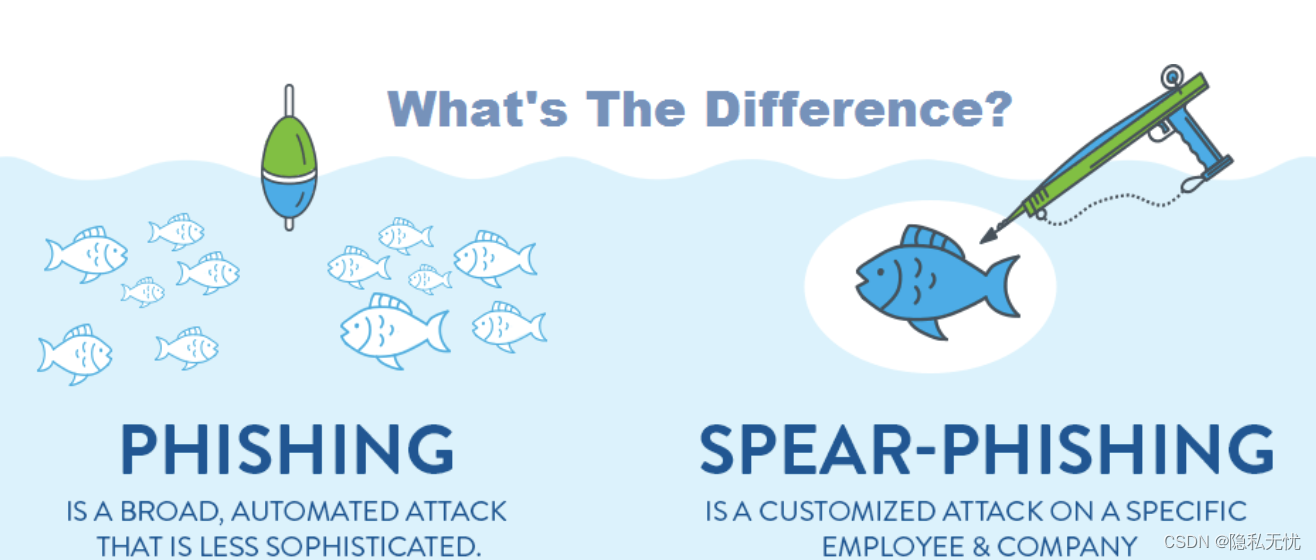

3. 鱼叉式网络钓鱼与网络钓鱼的区别

从本质上讲,网络钓鱼是广泛的攻击,旨在“钓取”用户因被欺骗而分享的任何敏感数据,而鱼叉式网络钓鱼是针对预期目标的个性化定向攻击。

网络钓鱼攻击通常涉及一般电子邮件,试图迫使收件人分享密码和信用卡详细信息等个人数据。网络钓鱼者随后将这些信息用于恶意手段,如身份盗窃或金融欺诈。网络钓鱼攻击完全没有针对收件人进行定制,攻击者基本上是在碰运气,追求数量(发送大量网络钓鱼电子邮件)而非质量(使用更复杂的技术创建网络钓鱼电子邮件,成功率可能更高)。通常,这些电子邮件会冒充大公司(如银行或电子商务商店),并包含恶意链接,诱骗收件人分享其数据或在其设备上安装恶意软件。

鱼叉式网络钓鱼诈骗则是高度定向的攻击,鱼叉式网络钓鱼电子邮件包含与特定收件人有关的详细信息,因此看起来更合法,特别是这些邮件通常来自收件人熟悉的个人或组织。因此,网络犯罪分子必须投入明显更多的时间和精力才能发起鱼叉式网络钓鱼攻击,而且更有可能成功。

除了鱼叉式网络钓鱼,还有两个特定的分支:捕鲸和商务电子邮件诈骗 (BEC)。

- 捕鲸攻击是第三种攻击类型,与网络钓鱼和鱼叉式网络钓鱼诈骗有很多相似之处。捕鲸专门针对高知名度人士,如高管、董事会成员、名人和政客。这些攻击还使用高度个性化的电子邮件来尝试窃取公司或组织的财务信息、敏感信息或其他机密信息,并可能对相关机构造成重大财务或声损失。

- 商务电子邮件诈骗,假冒公司员工对组织实施财务欺诈。在某些情况下,电子邮件可能声称来自高管,让下级员工向“高管”支付虚假发票或转账。BEC 还可能采取电子邮件入侵的形式,即攻击者劫持员工的电子邮件,让供应商支付假发票或让其他员工转账或提供机密信息。

4. 如何防范鱼叉式网络钓鱼

鱼叉式钓鱼具有定制化、精准化的特性,传统的安全措施通常无法阻止这些攻击。 因此,鱼叉式钓鱼越来越难以被检测到。 一个员工失手点击了钓鱼邮件,可能会对企业、政府乃至非营利组织带来严重后果。

尽管这些攻击很流行,而且个性化程度很高,但个人或组织可以采取许多措施来防范鱼叉式网络钓鱼。

- 定期检查可疑电子邮件,例如那些请求更改密码或包含可疑链接的电子邮件。

- 使用杀毒毒软件扫描所有电子邮件,以查找潜在的恶意电子邮件附件、链接或下载。

- 检查电子邮件来源的真实性。

- 不要点击电子邮件中的链接,而是独立访问该组织的网站并搜索必要的页面,避免打开恶意链接。

- 如对某个电子邮件的来源有疑问,联系相关人员或组织,核实他们是否发送了该电子邮件并且所要求提供的信息与邮件一致。

- 确保所有软件都为最新,且运行最新的安全补丁。

- 谨防在网上分享过多个人信息,检查社交媒体个人资料,删除可能被网络钓鱼者使用的任何内容,并确保隐私设置设为最高级别。

- 使用密码管理器并养成好的的密码习惯,包括为不同的账户创建复杂的密码并定期更改密码。

- 使用虚拟专用网络 (VPN) 保护在线活动。

- 开展安全培训,定期进行网络钓鱼模拟,培训如何识别和处理可疑电子邮件。