今天继续给大家介绍渗透测试相关知识,本文主要内容是渗透测试指操作系统漏洞发现与防御概述。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、操作系统漏洞发现概述

在进行渗透测试时,有时我们会针对操作系统层面的漏洞进行探测,一旦探测出操作系统的漏洞,那么就会直接危害整个目标系统的安全。

操作系统层级的漏洞包含但不限于以下三种:1、远程执行。2、权限提升。3、缓冲区溢出。其中权限提升漏洞的利用前提是首先得到系统的低权限。而远程执行和缓冲区溢出类型的漏洞,一旦被发现,很有可能就是中高危漏洞。

对操作系统类型的漏洞发现,大多是利用工具进行扫描。(当然,0day类型的漏洞只能手工探测)在这里我们简单介绍几个常见的操作系统漏洞扫描工具。

1、Goby。

Goby是一款可视化的图形软件,运行速度比较块,并且会展示资产和设备的基本情况。但是其漏洞库插件相对而言较少。

2、Nmap

Nmap主要用于扫描目标系统的端口开放情况,在引入漏洞插件库的情况下,也可以对系统漏洞进行扫描。

3、Nessus

Nessus号称是世界上最流行的漏洞扫描程序,可以提供完整的电脑漏洞扫描服务,并随时更新其漏洞数据库。Nessus的漏洞插件,有些是免费的,有些是收费的,大家可以根据自己实际情况选择合适的版本。

二、操作系统漏洞发现利用方法

Nessus等工具主要是用于扫描并发现操作系统种存在的漏洞,但是在扫描发现漏洞后,如果是作为攻击者,那么下一步的操作就是利用该漏洞。对漏洞的利用,方法有很多。

最常用的方法是利用Metasploit(即MSF)等渗透测试框架(我在之前大概发表了24篇与MSF相关的文章,大家如果想深入学习的话可以进行搜索并学习)。MSF是一个常用且成熟的渗透测试框架,除了MSF以外,还有searchsploit,searchsploit提供了在本地检索漏洞的能力,适合于在没有链接互联网的情况下对目标系统进行安全评估。此外,可能还有一些企业或者组织自行开发的未公开的渗透测试框架。

除了利用这些渗透测试框架外,我们有时还可以去一些知名网站寻找指定漏洞的EXP或者是POC(注:EXP和POC的区别在于,EXP是漏洞利用脚本,而POC是漏洞验证脚本)。常见的知名网站有:

1、国家信息安全漏洞共享平台

该网址URL为:https://www.cnvd.org.cn/。

页面如下所示:

2、知道创宇

该网址URL为:https://www.seebug.org/

页面如下所示:

3、1337day

该网址URL为:https://cn.0day.today/。

页面如下所示:

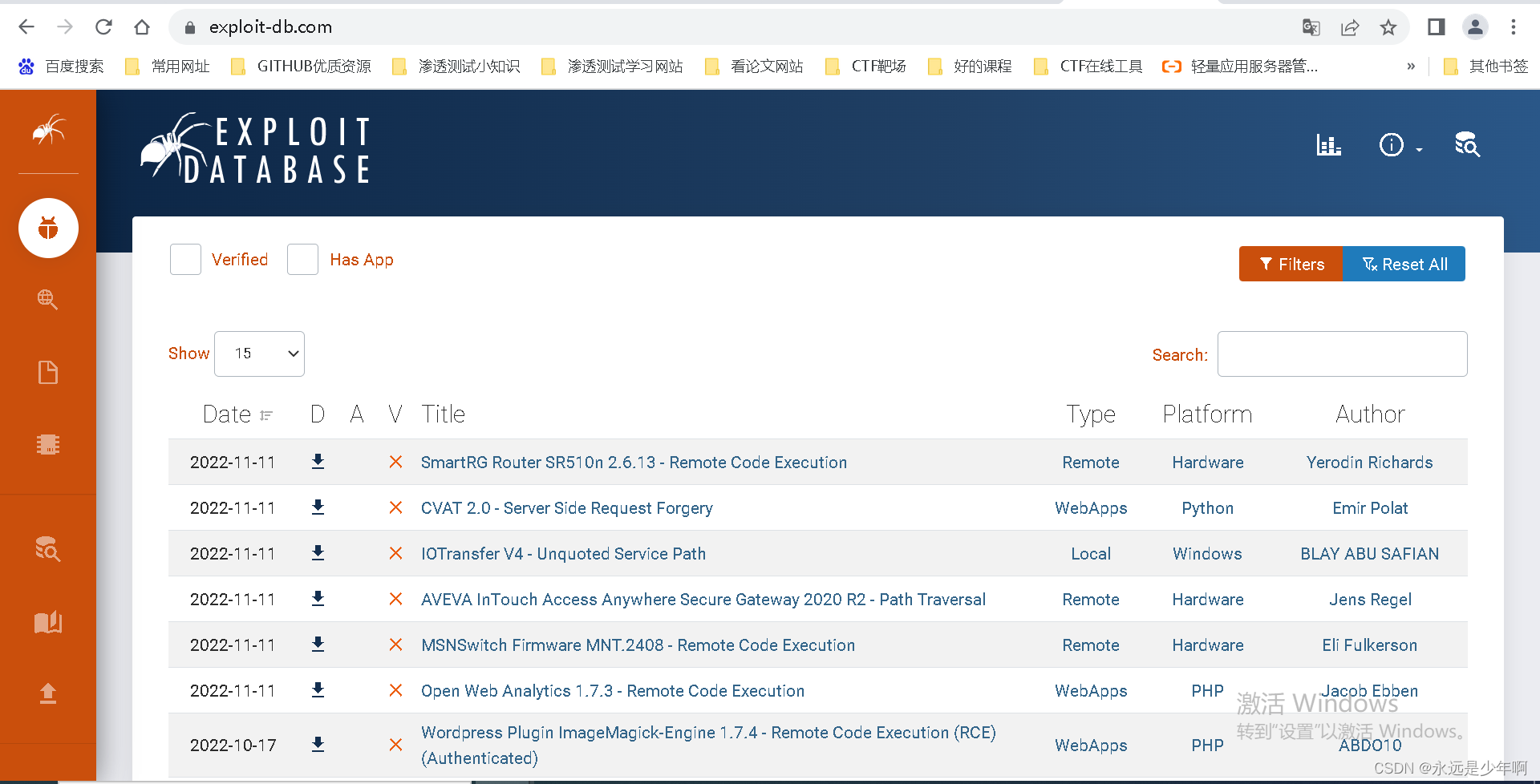

4、exploit-db

该网址URL为:https://www.exploit-db.com/

页面如下所示:

最后,对于初学者而言,一些漏洞在网络上有大量的说明性文章,也可以利用这些文章对指定漏洞进行复现、学习。

三、操作系统漏洞发现修复

在发现操作系统的漏洞后,对于安全工程师而言就需要对漏洞进行修复。常见的修复手段有:

1、打补丁

我们可以在官方网站上下载相关补丁程序,或者使用360、腾讯电脑管家等快速检查下载。

2、关闭应用

对于一些系统不需要的服务或者是应用,可以直接关闭这些服务或者应用。毕竟系统对外开放的端口越少,攻击者能够利用的漏洞也就越少。

3、安装防护软件

除此以外,安装系统防护软件也是一个不错的系统防护方案,当前主流的系统防护软件就可以防住大部分的系统攻击。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200