前言:前文给大家介绍了网络安全相关方面的基础知识体系,以及什么是黑客,本篇文章笔者就给大家带来“黑客攻击五部曲”中的网络扫描和网络监听

目录

黑客攻击五部曲

网络扫描

按扫描策略分类

按照扫描方式分类

被动式策略

系统用户扫描

开放端口扫描

主动式策略扫描

漏洞扫描

网络监听

监听工具-Win Sniffer

监听工具-pswmonitor

黑客攻击五部曲

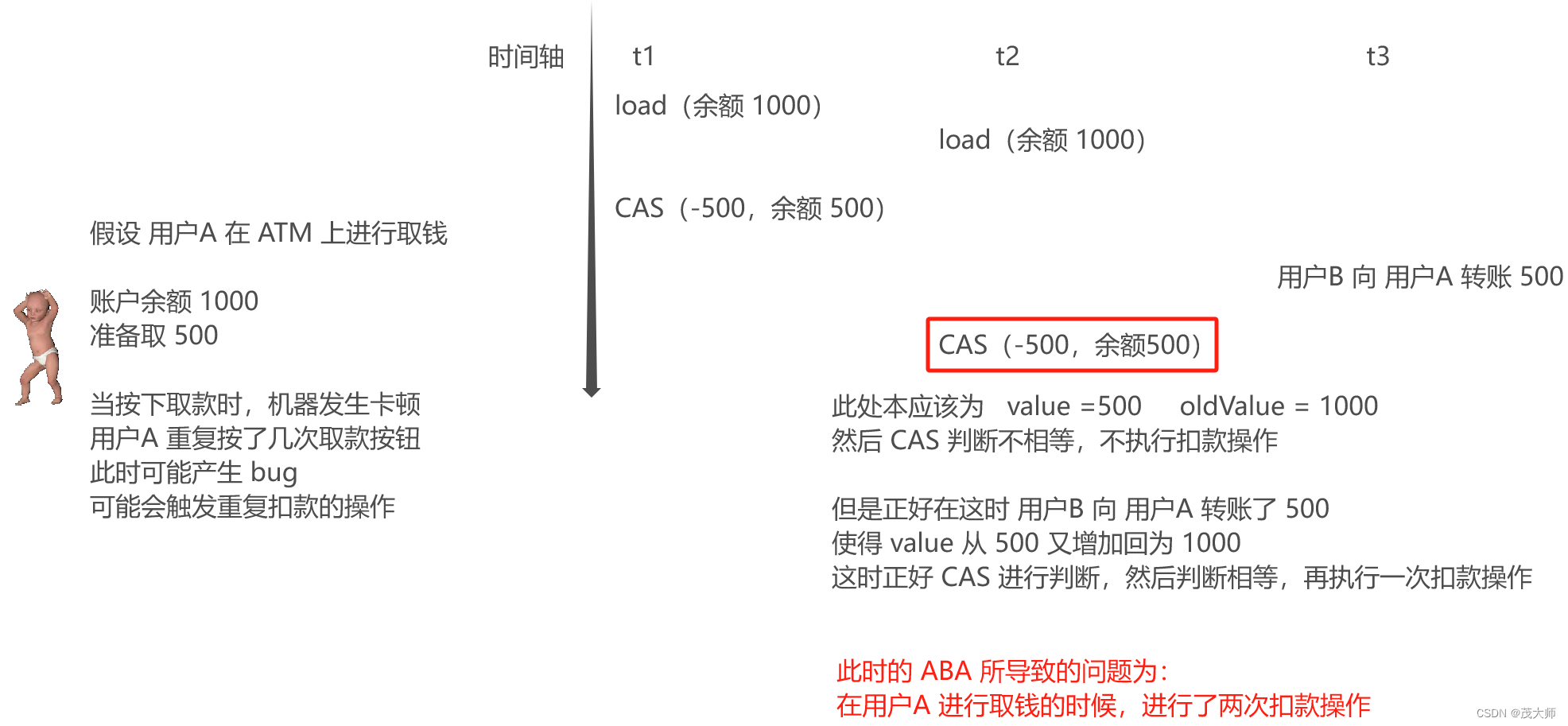

黑客攻击和网络安全的是紧密结合在一起的,研究网络安全不研究黑客攻击技术就是纸上谈兵,某种意义上说没有攻击就没有安全,系统管理员可以利用常见的攻击手段对系统进行检测,并对相关的漏洞采取措施。一次成功的攻击,都可以归纳成基本的五步骤,但是根据实际情况可以随时调整。归纳起来就是“黑客攻击五部曲”

- 隐藏IP

- 踩点扫描

- 获得系统或管理员权限

- 种植后门

- 在网络中隐身

网络扫描

按扫描策略分类

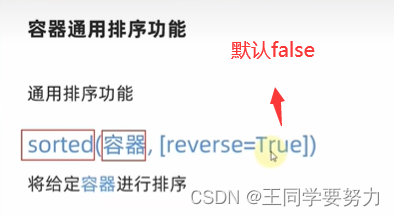

网络扫描按照扫描策略来说一半分为俩种:

- 主动式策略:基于主机之上,对系统中不合适的设置,脆弱的口令以及其他同安全规则抵触的对象进行检查

- 被动式策略:基于网络的,它通过执行一些脚本文件模拟对系统进行攻击的行为并记录系统的反应,从而发现其中的漏洞

扫描的目的就是利用各种工具对攻击目标的IP地址或地址段的主机查找漏洞。扫描采取模拟攻击的形式对目标可能存在的已知安全漏洞逐项进行检查,目标可以是工作站、服务器、交换机、路由器和数据库应用等。根据扫描结果向扫描者或管理员提供周密可靠的分析报告。

主动式扫描一般可以分成:

- 活动主机探测

- ICMP查询

- 网络PING扫描

- 端口扫描

- 标识UDP和TCP服务

- 指定漏洞扫描

- 综合扫描

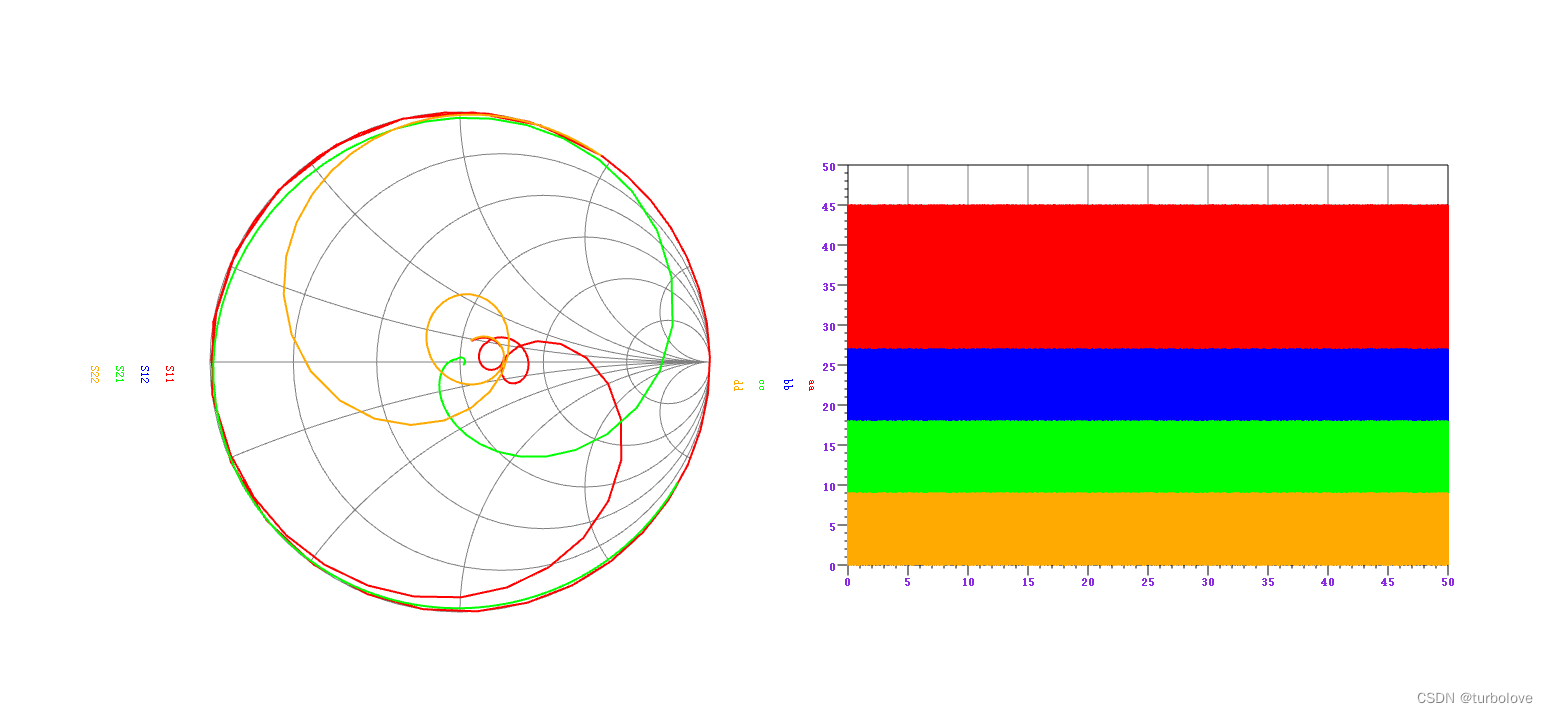

按照扫描方式分类

网络扫描按照扫描方式来分又可以分为俩大类:

- 慢速扫描:对非连续端口进行扫描,并且源地址不一致、时间间隔长没有规律的扫描。(隐蔽性强)

- 乱序扫描:对连续的端口进行扫描,源地址一致,时间间隔短的扫描。(效率高)

被动式策略

被动式策略是基于主机之上,对系统中不合适的设置,脆弱的口令以及其他同安全规则抵触的对象进行检查。 被动式扫描不会对系统造成破坏,而主动式扫描对系统进行模拟攻击,可能会对系统造成破坏

系统用户扫描

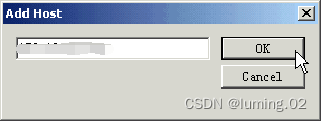

在我们的虚拟机中(推荐使用比较老旧版本的操作系统和软件),我们可以使用工具软件:GetNTUser 来动手实验一下系统用户扫描

我们选择添加主机,然后输入IP地址就可以进行扫描了

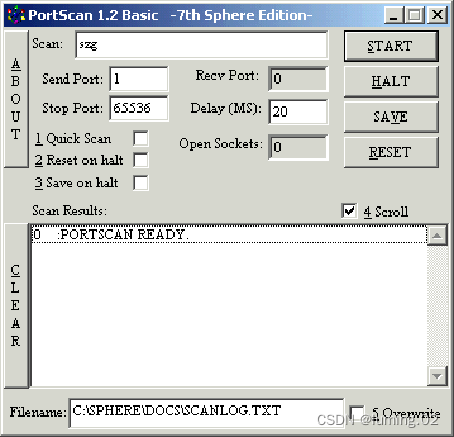

开放端口扫描

使用工具软件PortScan可以到得到对方计算机都开放了哪些端口,主界面如图,我们可以在SCAN中输入IP地址,然后点击“START”就可以开始扫描了

实现端口扫描的程序可以使用TCP协议 和UDP协议 ,原理是利用 Socket连接 对方的计算机的某端口,试图和该端口建立连接 如果建立成功,就说明对方开放了该端口,如果失败了,就说明对方没有开放该端口,具体实现程序

主动式策略扫描

主动式策略是基于网络的,它通过执行一些脚本文件模拟对系统进行攻击的行为并记录系统的反应,从而发现其中的漏洞。

漏洞扫描

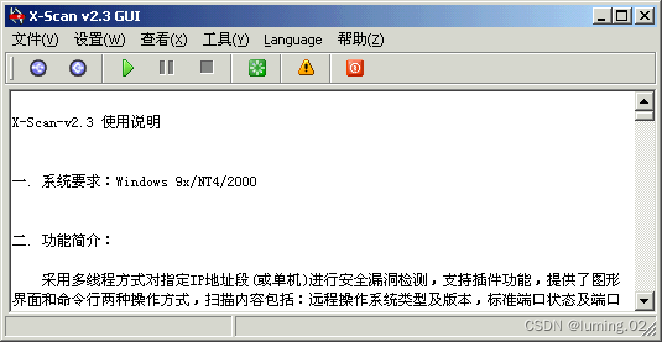

我们可以在我们的虚拟机中打开工具软件X-Scan,扫描结果保存在/log/目录中,index_*.htm为扫描结果索引文件。该软件采用多线程方式对指定IP地址段((或单机)进行安全漏洞检测,支持插件功能,提供了图形界面和命令行两种操作方式

可以利用该软件对系统存在的一些漏洞进行扫描,选择菜单栏设置下的菜单项“扫描参数”,扫描参数的设置如图

另外我们需要确定要扫描主机的IP地址或者IP地址段,选择菜单栏设置下的菜单项“扫描参数”,扫描一台主机,在指定IP范围框中输入我们想扫描的IP地址范围,在设置完毕后,点击工具栏上的图标“开始”,我们就可以进行漏洞扫描了

网络监听

网络监听的目的是截获通信的内容,监听的手段是对协议进行分析。这里我们以工具软件Sniffer pro进行举例,他是一个非常完善的网络监听工具

监听器Sniffer的原理:

在局域网中与其他计算机进行数据交换的时候,发送的数据包发往所有的连在一起的主机,也就是广播,在报头中包含目标机的正确地址。 因此只有与数据包中目标地址一致的那台主机才会接收数据包,其他的机器都会将包丢弃。但是,当主机工作在监听模式下时,无论接收到的数据包中目标地址是什么,主机都将其接收下来。然后对数据包进行分析,就得到了局域网中通信的数据。 一台计算机可以监听同一网段所有的数据包,不能监听不同网段的计算机传输的信息。

为了防止被别人监听,我们可以使用一些方法手段:

- 建设交换网络

- 使用加密技术

- 使用一次性口令技术

除了非常著名的监听软件Sniffer Pro以外,还有一些常用的监听软件: Iris,Win Sniffer,pswmonitor和非交换环境局域网的fssniffer等等Sniffer Pro是一款非常著名监听的工具,但是Sniffer Pro不能有效的提取有效的信息。

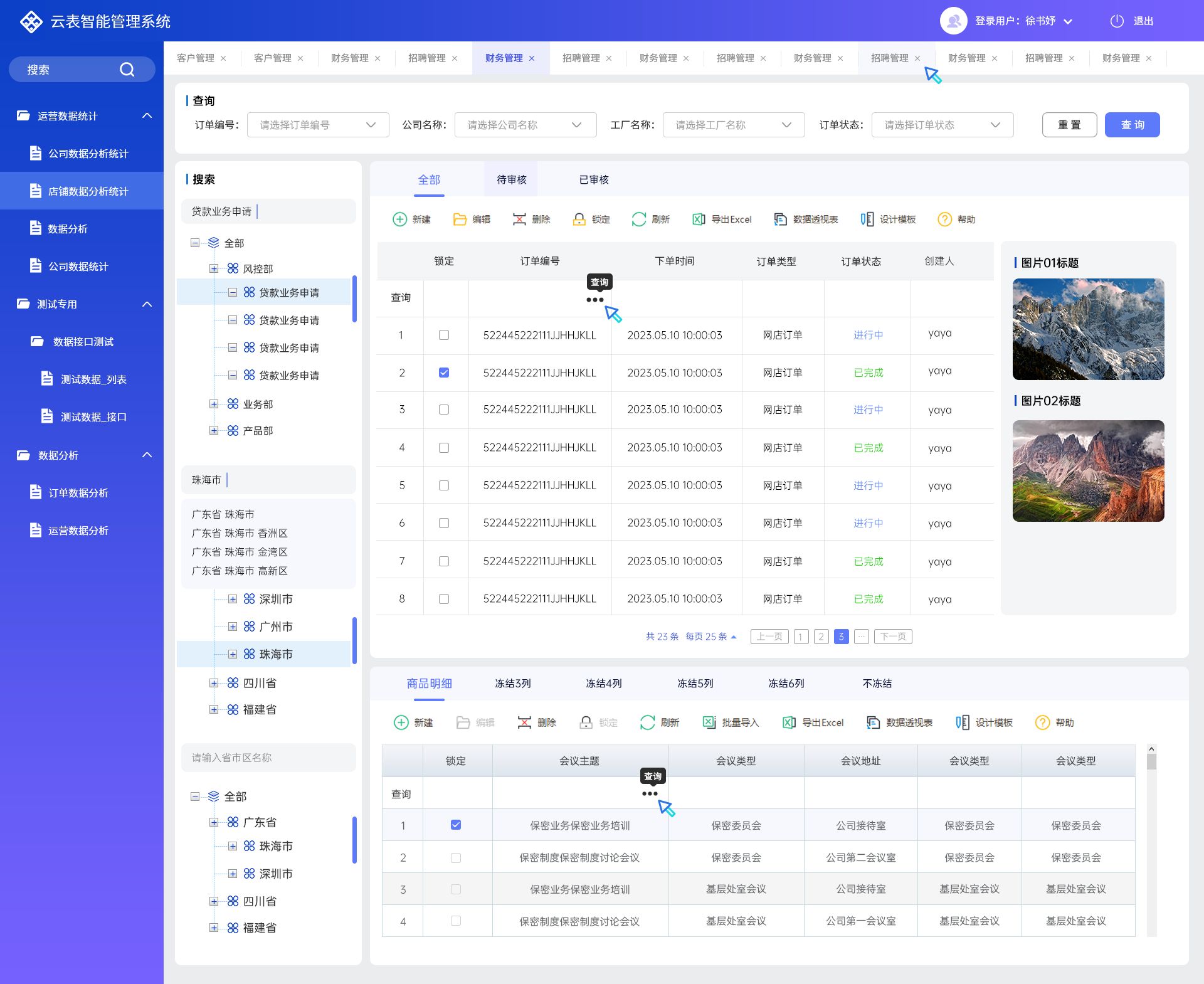

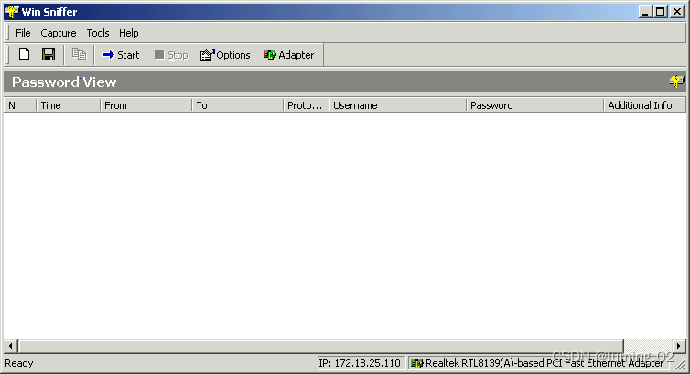

监听工具-Win Sniffer

Win Sniffer专门用来截取局域网内的密码,比如登录FTP,登录Email等的密码。主界面如图,点击工具栏图标“Adapter”,设置网卡,一般设置为本机的物理网卡就可以

使用DOS命令行连接远程的FTP服务,然后再打开Win Sniffer,我们就可以看到刚才的会话过程已经被记录下来了,它会显示了会话的一些基本信息

监听工具-pswmonitor

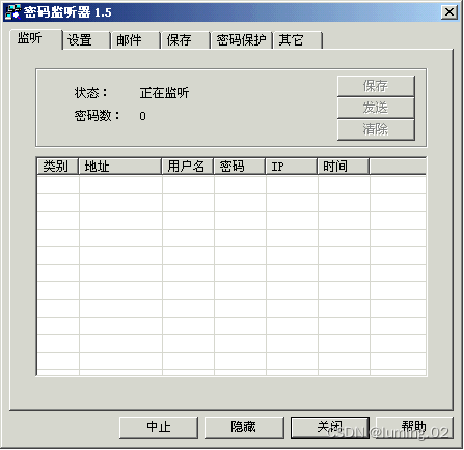

监听器pswmonitor用于监听基于WEB的邮箱密码、POP3收信密码和FTP登录密码等等,只需在一台电脑上运行,就可以监听局域网内任意一台电脑登录的用户名和密码,并将密码显示、保存,或发送到用户指定的邮箱,主界面如图

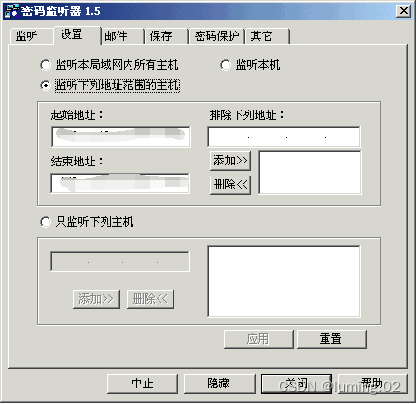

该工具软件功能比较强大,可以监听的一个网段所有的用户名和密码,而且还可以指定发送的邮箱,设置的界面如图

以上实验操作,均为在较低版本的windows虚拟机上进行操作