注入式漏洞 也称为 SQL注入漏洞,是一种常见的应用程序安全漏洞。当应用程序将用户输入的数据直接 拼接 到SQL查询语句中,而未对输入进行有效的过滤和转义时,攻击者可通过构造恶意的输入来执行非法的SQL语句,从而实现对应用程序的攻击。

攻击者通过注入SQL语句,可以执行各种恶意操作,例如删除、修改、篡改或获取敏感信息,甚至完全控制被攻击的系统。因此,应用程序开发人员应该在编写应用程序时,采取一系列安全措施来减轻这种漏洞的风险,例如使用参数化查询、数据过滤和转义等技术。

package com.csdn.jdbc; import java.sql.*; import java.util.Scanner; //演示注入式漏洞 /** * Statement:执行SQL命令 * PreparedStatement:执行预处理SQL命令 * CallableStatement:执行存储过程 */ public class InjectionHole { public static void main(String[] args) throws ClassNotFoundException, SQLException { Class.forName("com.mysql.cj.jdbc.Driver"); Connection conn = DriverManager.getConnection("jdbc:mysql:///fruitdb", "root", "123456"); Scanner input = new Scanner(System.in); String fname = input.nextLine(); //String sql = "select * from t_fruit where fname like ?"; String sql = "select * from t_fruit where fname = '"+fname+"' " ; //String sql = "select * from t_fruit where fname = '苹果' or 1=1 or fname='a'; Statement stmt = conn.createStatement(); //Statement 不支持占位符 ? 想要查询某一条具体记录,只能用拼接字符串 ResultSet rs = stmt.executeQuery(sql); while (rs.next()) { System.out.print(rs.getObject(1) + " "); System.out.print(rs.getObject(2) + " "); System.out.print(rs.getObject(3) + " "); System.out.print(rs.getObject(4) + " "); System.out.println(rs.getObject(5)); } rs.close(); stmt.close(); conn.close(); } } D:\Java\jdk-17\bin\java.exe 苹果' or 1=1 or fname='a 1 菠萝 12 450 酸的 2 西瓜 23 890 甜的 3 水蜜桃 21 123 美味

- 苹果' or 1=1 or fname='a

- 输入上面的字符串,发现表中的数据全部查询出来,如果是一个银行账户的表,所有的用户信息都会被查询出来,这是很危险的,这就是注入式漏洞。

- 其中字符串中一定有一个恒成立的条件 例如:1=1,a=a

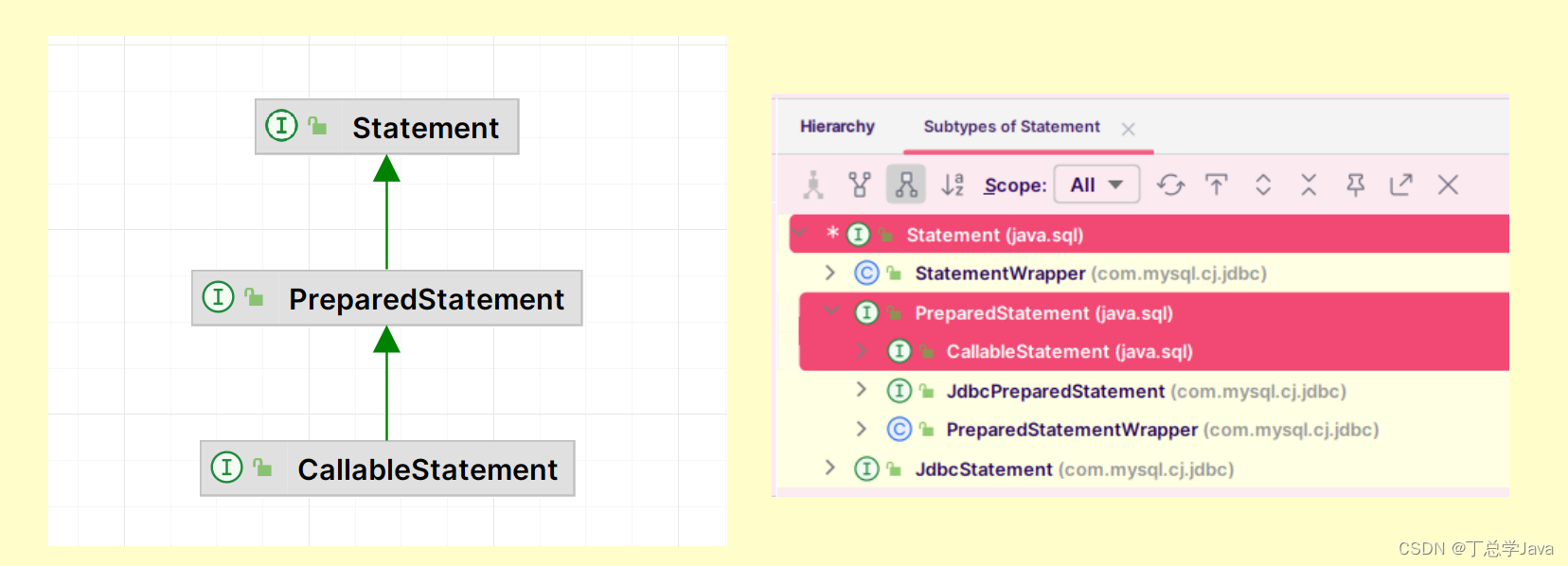

- Statement:执行SQL命令,最早使用的

- PreparedStatement:执行预处理SQL命令

- CallableStatement:执行存储过程

jdbc 中 Statement 不能避免注入式漏洞(SQL注入漏洞)

news2026/2/15 18:07:35

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/1136549.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

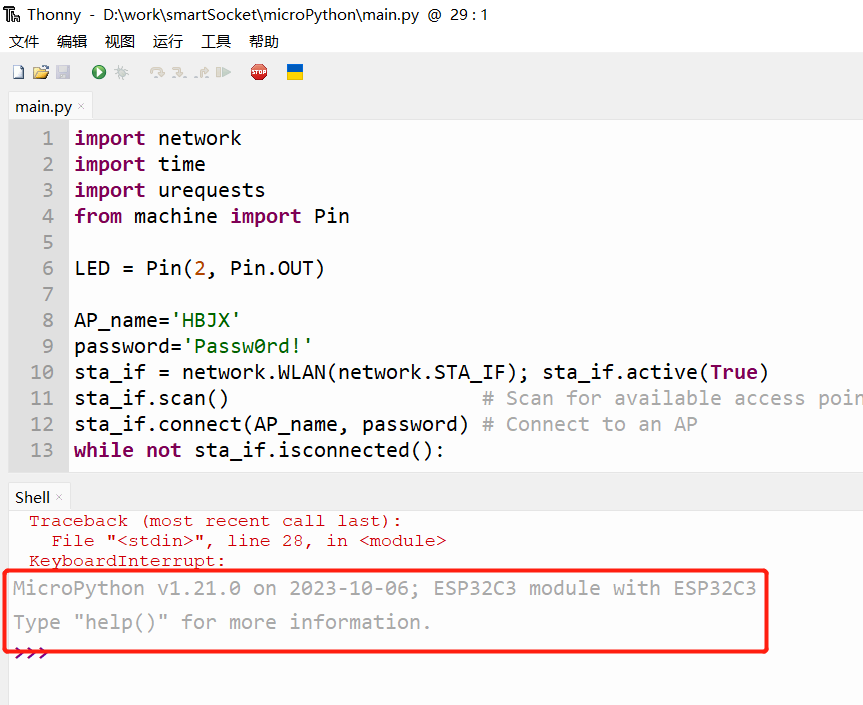

esp32c3-microPython开发固件烧录用户手册

esp32c3-microPython开发固件烧录用户手册1.4 文章目录 esp32c3-microPython开发固件烧录用户手册1.4烧录所需硬件软件工具Thonnyflash_download_tools 插座与USB转TTL模块之间接线esp32-C3版本插座(底板4针) 下载对应的 MicroPython固件烧录MicroPython…

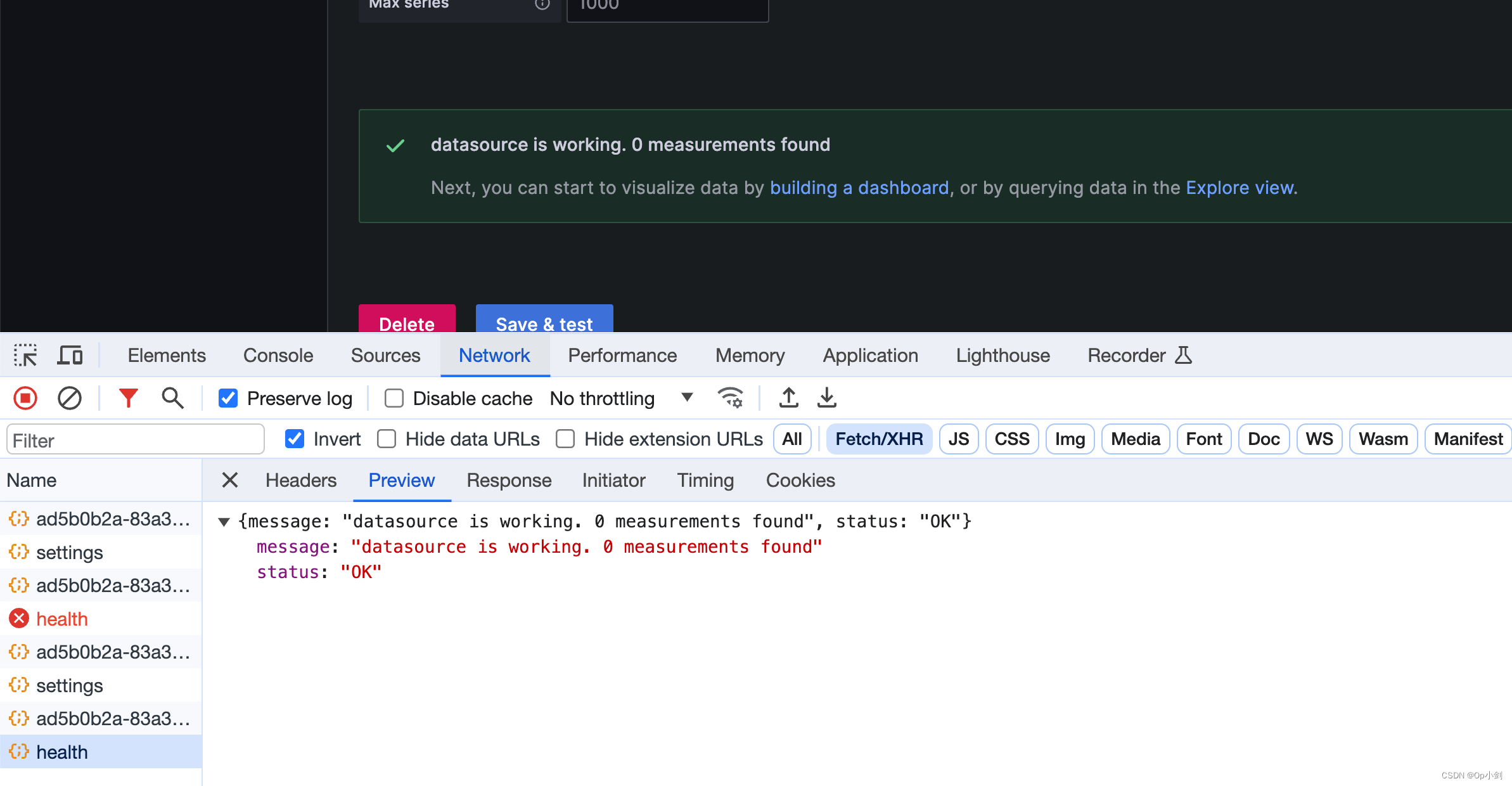

grafana InfluxDB returned error: error reading influxDB 400错误解决

问题:

如图提示错误解决

确认自己的docker容器是否配置了以下3个字段 DOCKER_INFLUXDB_INIT_USERNAMExxx DOCKER_INFLUXDB_INIT_PASSWORDyyy DOCKER_INFLUXDB_INIT_ADMIN_TOKENzzz 如果有,在grafana中需要添加header配置Header: Authorization , Value…

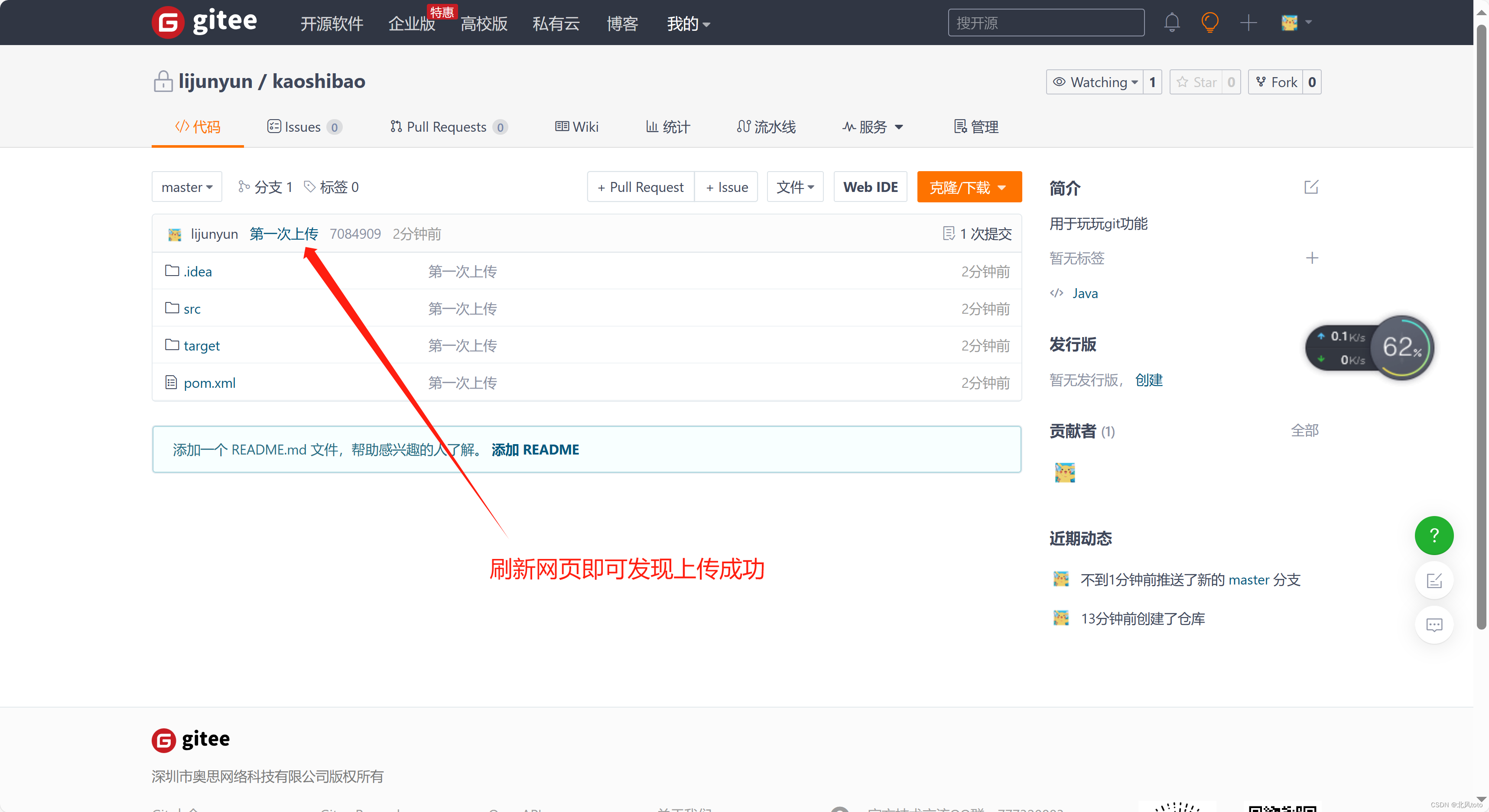

将自己本地项目上传到git,IDEA图文操作

文章目录 一、初始化git仓库二、gitee创建仓库三、输入自己仓库的地址四、在添加所修改的文件可能的错误 五、合并需上传文件六、上传参考文档 一、初始化git仓库

在自己的项目中,命令行中输入

git init二、gitee创建仓库

新建仓库 设置仓库参数,设置…

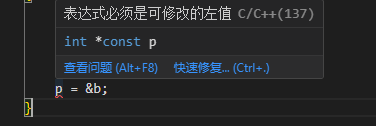

C语言的const函数修饰指针

文章目录 一、const函数的作用 int a 10;

int *p ;

p &a;从上面的代码分析,p 存放的就是a的地址, *p 存放的就是 a 的值。

一、const函数的作用

一旦使用了const函数修饰一个变量,那么这个变量就无法变化了。 所以下面三种情况&#…

分享一下在微信小程序里怎么添加会员充值功能

在微信小程序中添加会员充值功能,可以提升用户的消费体验,增加商家的销售收入。下面是一篇关于如何在微信小程序中添加会员充值功能的软文。 标题:微信小程序实现会员充值功能,提升用户忠诚度与销售收入

随着移动支付的普及&…

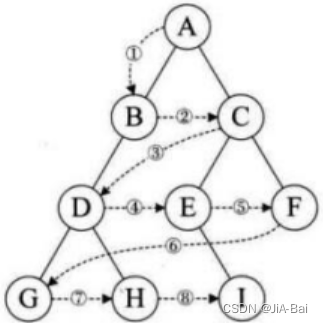

JavaSE 二叉树

目录 1 树型结构1.1 概念1.2 树的表示形式1.3 树的应用 2 二叉树2.1 概念2.2 二叉树的基本形态2.3 两种特殊的二叉树2.4 二叉树的性质2.5 二叉树的存储2.6 二叉树的基本操作2.6.1 二叉树的遍历2.6.2 二叉树的基本操作 2.7 基础练习题2.7.1 二叉树的前序遍历2.7.2 二叉树中序遍历…

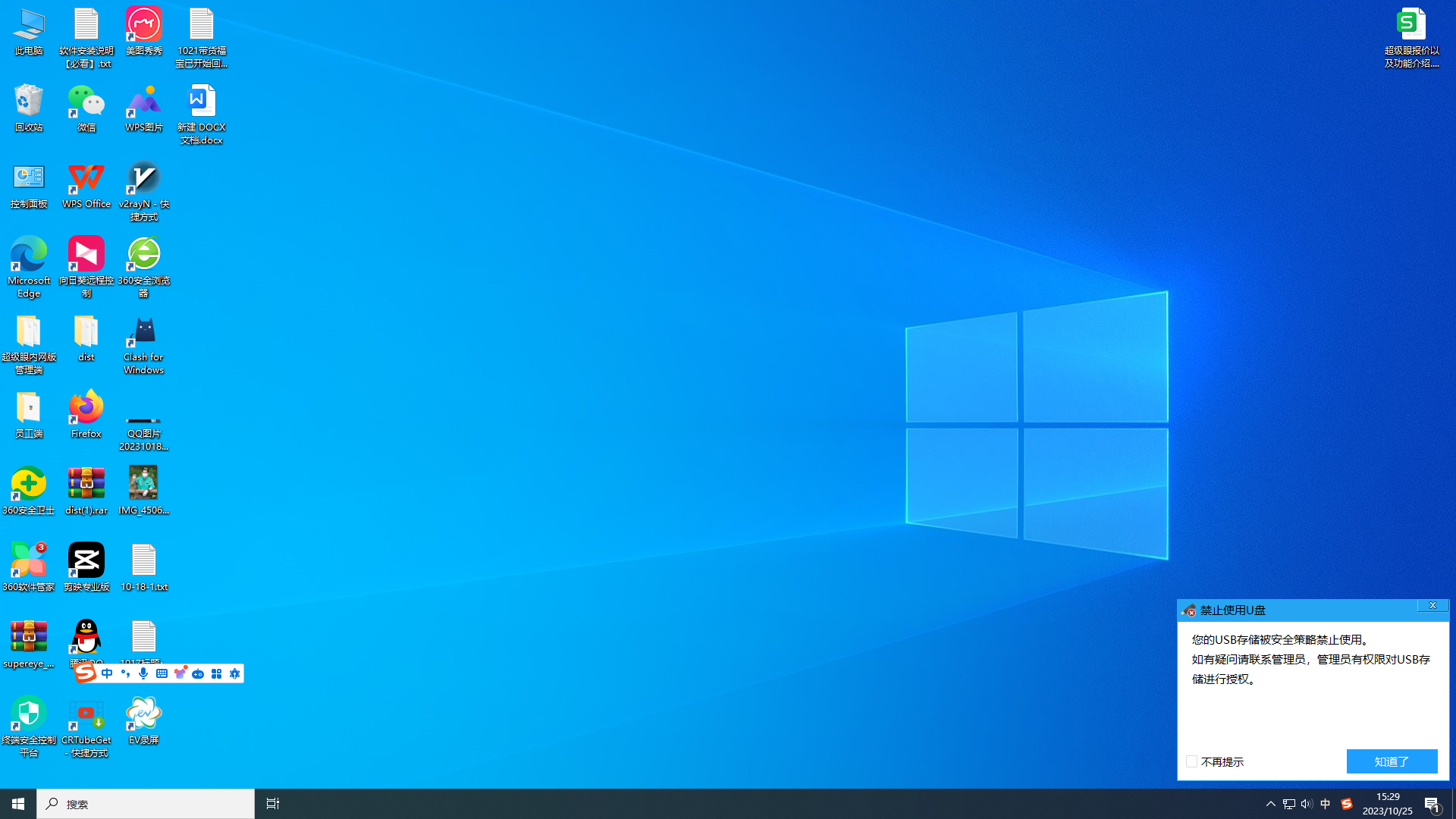

怎么防止U盘复制电脑文件

怎么防止U盘复制电脑文件

安企神U盘管理系统下载使用

说到防止U盘复制电脑文件也是一个老生常谈的话题了,因为U盘的主要目的是在不同设备之间传输文件。对于企业来说,有的重要信息是不能对外泄露的,出于安全考虑,企业往往是禁止…

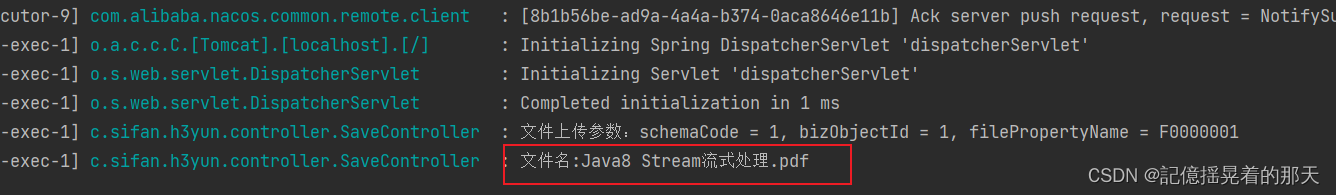

SpringDoc上传附件或文件 - Swagger3

摘要

从Swagger2 升级到 Swagger3 之后发现对于附件出现了问题。

依赖 <dependency><groupId>org.springdoc</groupId><artifactId>springdoc-openapi-ui</artifactId><version>1.7.0</version></dependency>问题描述

在Sw…

Leetcode—80.删除有序数组中的重复项II【中等】

2023每日刷题(十)

Leetcode—80.删除有序数组中的重复项II 双指针实现代码

int removeDuplicates(int* nums, int numsSize){int i 0;int j 1;int k 1;int tmp nums[i];while(j < numsSize) {if(nums[j] tmp && k < 2) {nums[i] n…

百元挂耳式耳机哪款好一点、优质的挂耳式耳机推荐

近些年人们对耳机的依赖变得越来越重要,很多人玩游戏、听音乐、看电视都离不开耳机,耳机为我们带来美妙音乐的同时带来了很强烈的安全感。然而,传统的入耳式耳机存在一些问题,如容易滋生细菌,潜在地引发耳部炎症。因此…

万能鼠标设置 SteerMouse v5.6.8

鼠标可谓是用户们在使用电脑时候的必备外接设备呢!适合你自己的鼠标设置也绝对能够优化你的Mac使用体验!想要更好的Mac体验就试试用Steermouse Mac版吧。它通过软件来自由设置你的鼠标操作!在这款万能鼠标设置工具中,用户可以在偏…

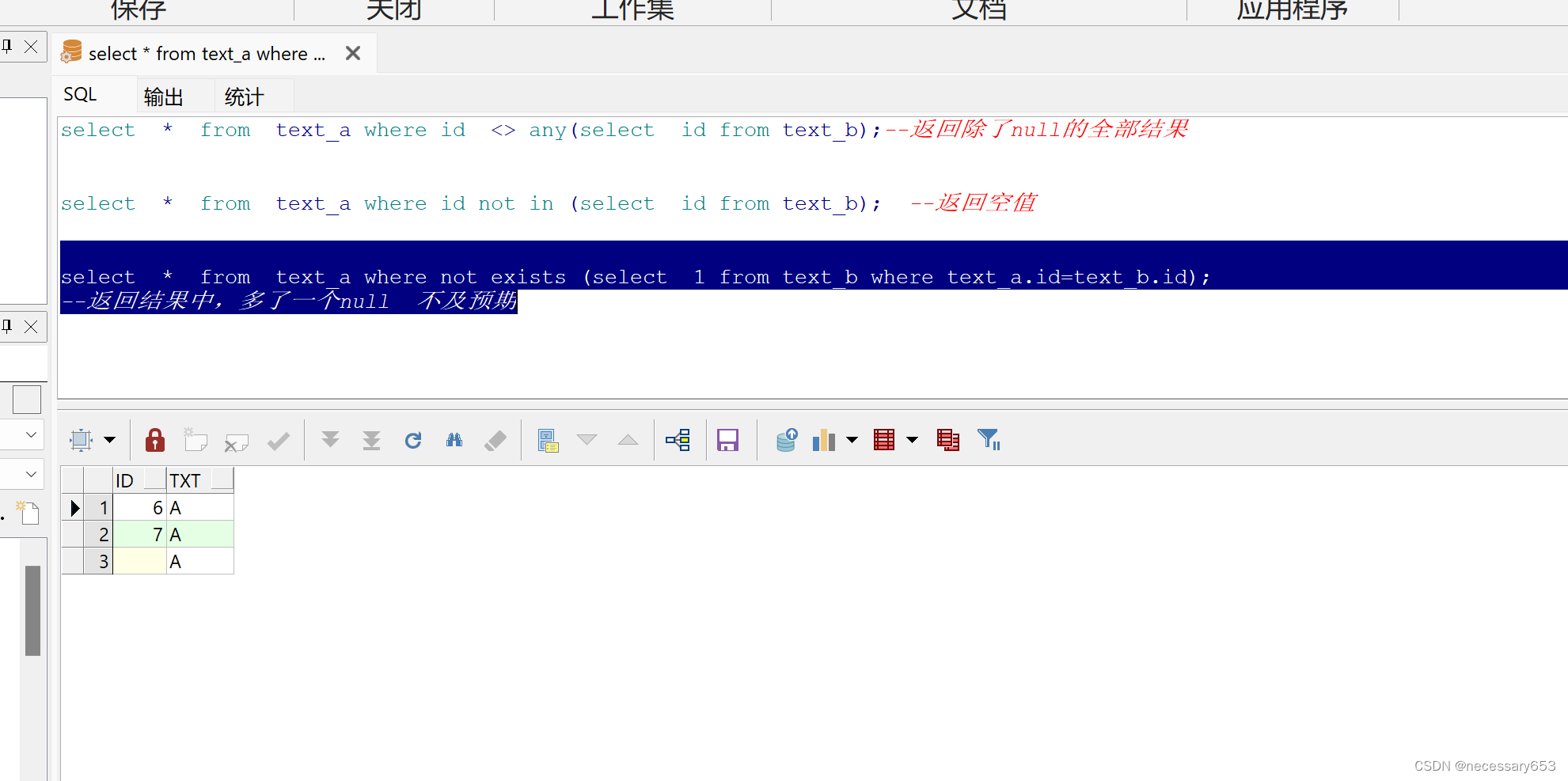

in ,exists,any在数据库中数据失真的问题

简介 早期文章已经介绍了in ,exists在数据库如果遇到空值会发生数据失真的情况,前段时间,又有人问到这一点,本篇文章再次对mysql8.0/oracle19c/postgresql-14进行测试,对于表中存在空值的集中匹配情况进行解析。 插入测试数据 …

蓝牙助听模块场景分析之三

蓝牙助听模块场景分析之三 使用经典蓝牙以及助听方案,低成本,支持蓝牙音频。

配合蓝牙耳机使用,蓝牙耳机可以是TWS、OWS、骨传导耳机、头戴耳机等等。 助听模块(QCC3040 QCC3056 QCC3086)可以放桌子上,来拾…

用Java代码更改PDF页边距,批量处理PDF文档

页边距是指文档页面主要内容以外的边缘区域。在创建 PDF 文档时,通常会设定每页固定页边距,以确保页面的统一性。然而,在某些情况下,已创建的 PDF 文档可能需要调整页边距以获得更好的视觉效果或满足打印需求。这通常是一项复杂的…

java毕业设计基于springboot的民宿预订信息网站

运行环境

开发语言:Java 框架:springboot JDK版本:JDK1.8 服务器:tomcat7 数据库:mysql 数据库工具:Navicat11 开发软件:eclipse/myeclipse/idea Maven包:Maven

项目介绍

民宿短租…

为什么C++能搜到的框架介绍都好抽象?

为什么C能搜到的框架介绍都好抽象? 那是因为c每次都要自建生态

随便一个库发展到一定阶段,它就开始跨界,做得又大又全

结果就是,虽然都叫c,但其实是由一大堆不同生态组成的统称

c跟c的差异,比java跟c的差…

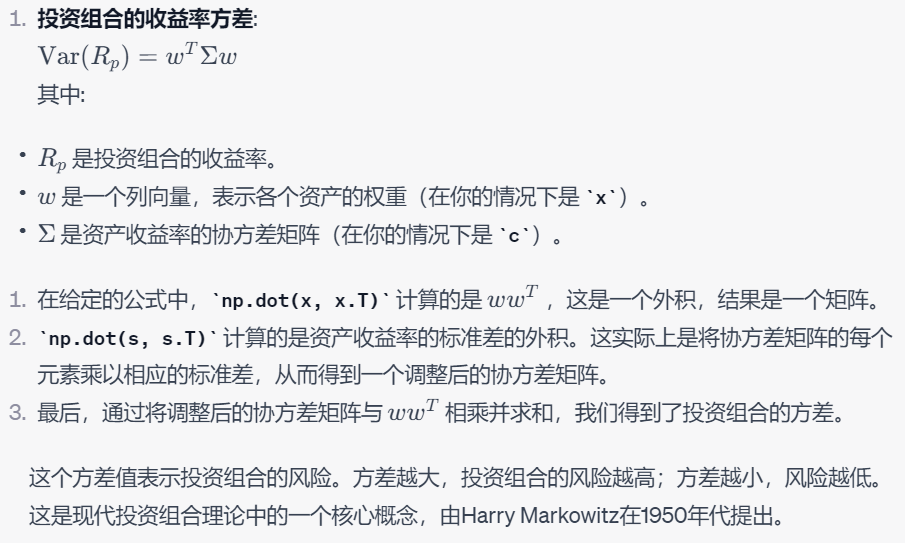

moea中return, risk的计算

M - np.sum(np.dot(x.T, r))为什么return的定义是这样的?其中x是一个向量,表示对每个股份的投资比例,r是各个股份的回报return的均值 V np.sum(np.dot(x, x.T) * np.dot(s, s.T) * c)为什么risk的定义是这样的?其中x是一个向量&…

开放式激光振镜运动控制器在动力电池模组连接片的焊接应用

市场应用背景

伴随着国内新能源汽车市场的强劲增长,国内激光焊接产业迅速崛起。激光焊接在动力电池生产的中道和后道生产过程中得到广泛应用,包括电池模组连接片焊接、防爆阀焊接、以及极耳的焊接等关键工序。

新能源汽车的动力电池焊接质量直接关系到…

python爬虫之正则表达式解析实战

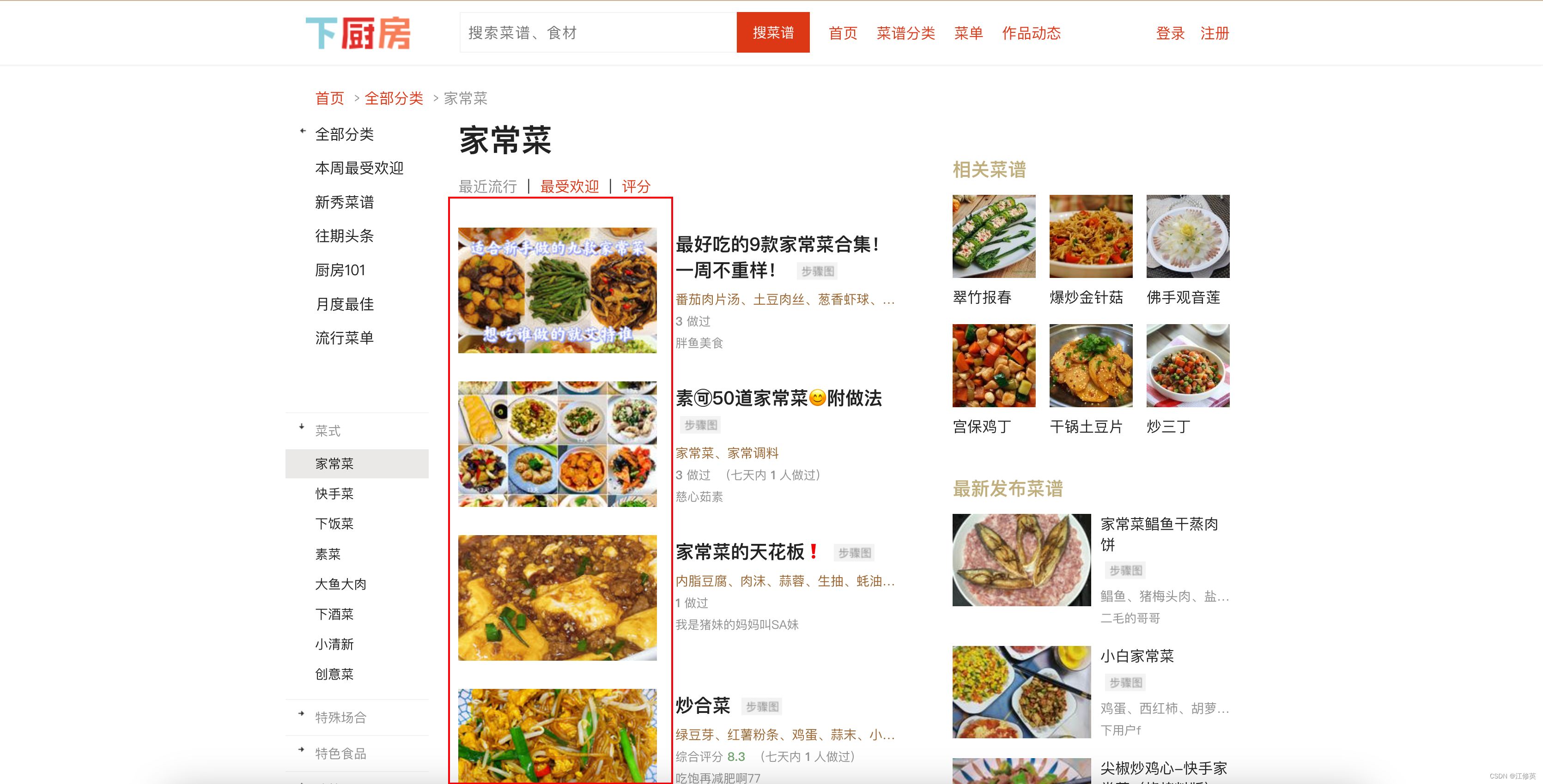

文章目录 1. 图片爬取流程分析2. 实现代码—爬取家常菜图片 1. 图片爬取流程分析

先获取网址,URL:https://www.xiachufang.com/category/40076/ 定位想要爬取的内容使用正则表达式爬取导入模块指定URLUA伪装(模拟浏览器)发起请求…

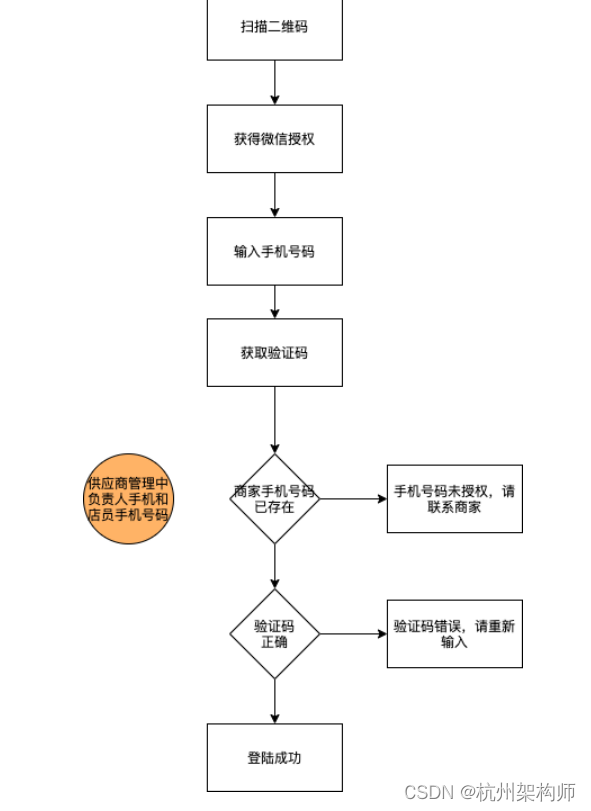

员工福利平台设计方案

需求背景:

1、杭州行政希望给员工有一个福利平台,可以通过该福利平台,一方面可以结合公司周围的实体店,给到员工一些福利的商品,员工可以自行去这些商家进行消费。

2、公司可以通过福利平台,给员工账户进…