本篇文章主要分享软考中系统工程与信息系统基础章节相关知识点。

系统工程与信息系统基础

[01] 霍尔三维结构以时间维、逻辑维、()维组成的立体结构概括性地表示出系统工程的各阶段、各步骤以及所涉及的知识范围。其中时间维是系统的工作进程,对于一个具体的工程项目,可以分为7个阶段,在()阶段会提出具体的计划方案。

A结构 B空间 C知识 D组织

A规划 B拟定 C研制 D生产

答案选择 C、B

重点来喽,记住记住!霍尔三维指的是时间维、逻辑维、知识维;对于一个具体的项目分为7个阶段,依次为: 规划:调研,谋求活动的规划与战略 拟定:提出具体的计划方案 研制:完成研制方案及生产计划 生产:生产零部件及提出安装计划 安装:安装完毕,完成系统的运行计划 运行:系统按照预期的用途开展服务 更新:改进原有系统,或消亡原有系统

[02] 以下关于信息系统的描述,正确的是()。

A、TPS由语言系统、知识系统和问题处理系统组成

B、DSS属于人工智能的一个重要分支,该系统可以替代人做出决策

C、ERP由一系列信息系统构成,它打通了供应链

D、MIS的主要功能包括:数据输入、数据处理、数据库维护、文件报表产生

答案选择 C

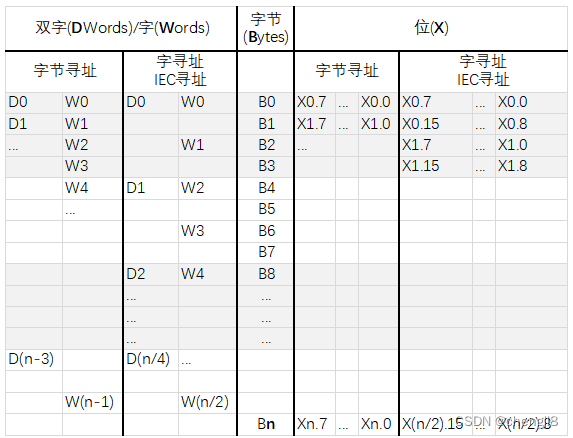

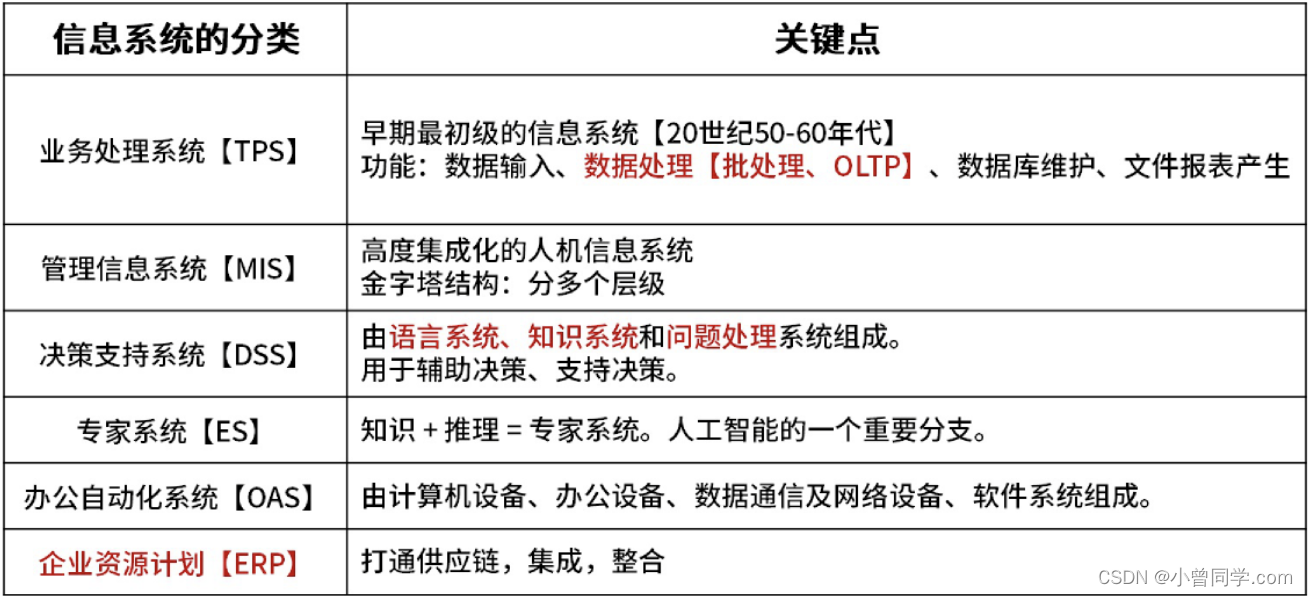

这一题有点难度,需要掌握信息系统的分类,可以参考下表。

针对决策支持系统(DSS)需要了解以下内容:

决策支持系统是由语言系统、知识系统、问题处理系统组成,DSS的特征如下:

- DSS的主要资源是

数据和模型- DSS用来支援用户作决策而不是代替用户作决策

- DSS主要用于解决

半结构化及非结构化问题DSS的作用在于提高决策的有效性而不是提高决策的效率

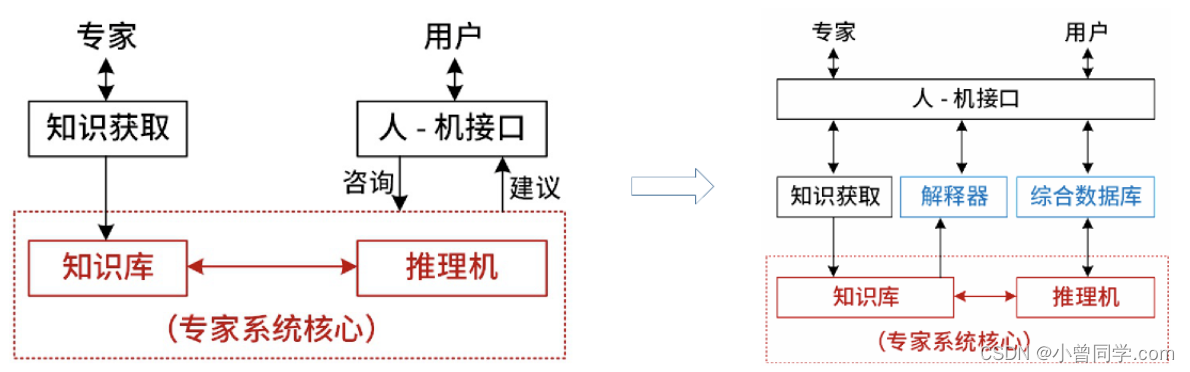

针对专家系统(ES)需要了解以下内容

专家系统可以帮助人做决定

知识库:存储求解实际问题的领域知识。

综合数据库:存储问题的状态描述、中间结果、求解过程的记录等信息。

推理机:实质是【规则解释器】。

知识获取:两方面功能:知识的编捐求精 及 知识自学习。

解释程序:面向用户服务的。

[03] ( )的开发过程一般是先把系统功能视为一个大的模块,再根据系统分析设计的要求对其进行进一步的模块分解或组合。

A 、结构化方法

B 、面向对象方法

C、面向服务方法

D、原型法

答案选择 A

结构化方法:自顶向下,逐步分解求精,但应变能力差

面向对象方法:自底向上,阶段界限不明、更好应变、复用,符合常规思维习惯

面向服务方法:粗粒度、送耦合、标准化和结构化

原型:针对需求不明确(按照结果划分:抛弃式原型、演化式原型)

[04] 信息化规划与企业战略规划总是互相影响、互相促进的。当财务部门提出财务电算化的需求,生产部门提出库房管理的需求时,IT部门根据不同部门的需求分别独立实施,以此形成一个完全基于企业组织与业务流程的信息系统结构,其中各个信息系统分别对应于特定部门或特定业务流程。这表明()。

A企业处在信息化的初级阶段

B企业处在信息化的中级阶段

C企业处在信息化的高级阶段

D企业处在信息化的完成阶段

答案选择 A

企业信息化主要有三个阶段:初级、中级、高级分别对应

第一阶段:以数据处理为核心,围绕职能部门需求。

第二阶段:以企业内部MIS为核心,围绕企业整体需求

第三阶段:综合考虑企业内外环境,以集成为核心,围绕企业战略需求

(1)当企业处在信息化的初级阶段时,业务部门根据现有的业务流程或管理需要,直接提出信息化需求,IT部门按照需求实施。

(2)当企业处在信息化的中级阶段时,企业制订了整体战略规划,业务部门则根据企业战略,对现有的业务流程和组织结构进行改进,然后由不同的业务部门分别提出信息化需求,由IT部门分别独立实施。这时候形成的信息系统结构是与优化后的组织结构和业务流程相适应的。

(3)当企业处在信息化的高级阶段时,企业会根据整体战略规划,通盘考虑各业务部门的信息化需求,制订整体的信息化战略,统一规划,分步实施。这时候建立起来的信息系统结构由企业信息化战略统一指导,并与优化后的组织结构和业务流程相适应。

[05] 个人所得税汇算清缴属于()电子政务类型

A、政府对政府 (Government to Government, G2G)

B、政府对企业 (Government to Business, G2B)

C、公众对政府 (Citizen to Government, C2G)

D、政府对公众 (Government to Citizen, G2C)

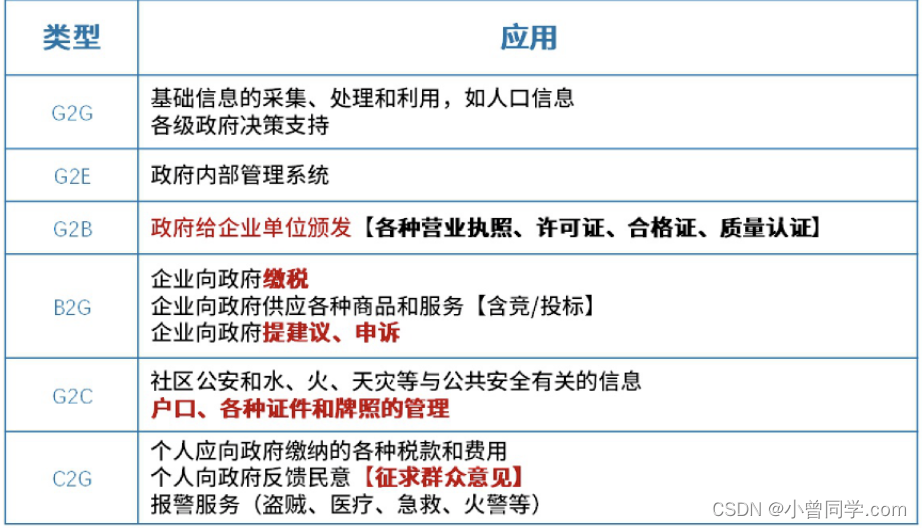

答案选择 C

重点记忆

【06】 ERP中的企业资源包括企业的“三流资源,即物流资源,资金流资源、信息流资源”,核心流是

信息流。其中信息流可进一步分为需求信息流和供应信息流,

需求信息流:客户订单、生产计划、采购合同

供应信息流:入库单、完成报告单、库存记录、可供销售量、提货发运单。

【07】商业智能系统主要包括数据预处理、建立数据仓库、数据分析和数据展现4个主要阶段,其中(

建立数据仓库)是处理海量数据的基础,因为数据仓库是用来存数据的;数据分析是体现系统智能的关键,一般采用(联机分析处理)和数据挖掘技术。

【08】某图书销售公司在全国有多个因书销售门店,每个门店的所有销售数据将按日存入公司的数据仓库中。若公司高管需要从地区、时间和图书品类三个维度来分析图书的销售数据,那么最适合采用(B)来完成。

A、 ETL

B、 OLAP

C、OLTP

D、数据挖掘

多维数据分析采用OLAP

【09】业务流程重组 (Business Process Reengineering, BPR)是针对企业业务流程的基本问题进行回顾,其核心思路是对业务流程的(根本性)改造,BPR过程通常以( 流程)为中心。

业务流程重组属于颠覆原有流程、彻底性的再设计,所以是根本性的。BPR是对业务流程改造,所以是以流程为中心。

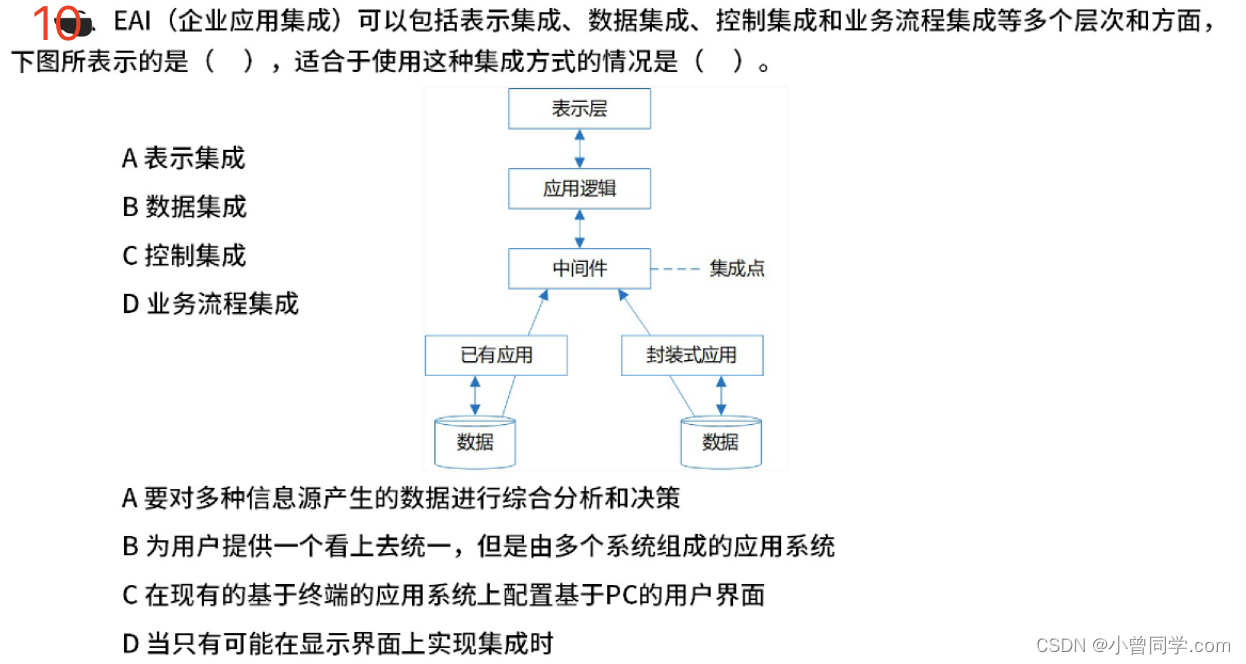

【10】

答案选择B、A

【11】某大型跨国企业希望开发一个门户系统,并强调该系统需要提供访问结构数据和无结构数据的统一入口,实现收集、访问、管理和无缝集成。根据这种需求,采用企业(

信息)门户解决方案最为合适。

记住关键词:统一入口——信息门户;如果写一篇文章发布到网上这种属于知识门户。应用门户针对的是应用;垂直门户为某一特定的行业服务的,传送的信息只属于人们感兴趣的领域。

【12】电子商务模式有多种,某平台通过自己的APP将合作方实体店的团购、打折优惠信息推送给互联网用户,从而将这些用户转换为合作方实体店的客户,这种模式称为(O2O )

电子商务主要有两类角色:企业(Business)和个人(Customer)

线上引流线下销售:O2O。

| 类型 | 应用 |

|---|---|

| B2B | 慧聪网 |

| C2C | 闲鱼 |

| B2C | 京东,天猫 |

| C2B | 个人给企业提供咨询服务 |

| O2O | 团购 |

【13】两化(工业化和信息化)深度融合的主攻方向是

智能制造

已经学的很多了,先休息下吧 have a break。

![[微服务]Spring Cloud Sleuth全链路追踪](https://img-blog.csdnimg.cn/974f7a4fb7d44a1a8a4b32409b3c78a4.png)