目录

1、命令行界面

2、脚本源

3、脚本参数

4、监听模式

5、完整性标记(lock files)

6、缓存和编译标记

7、运行时标记

7.1 类型检查标记

7.2 权限标记

7.2.1 权限

7.2.2 放心地运行不受信任的代码

7.2.3 权限列表

7.2.4 可配置权限

文件系统访问

网络访问

环境变量

子进程权限

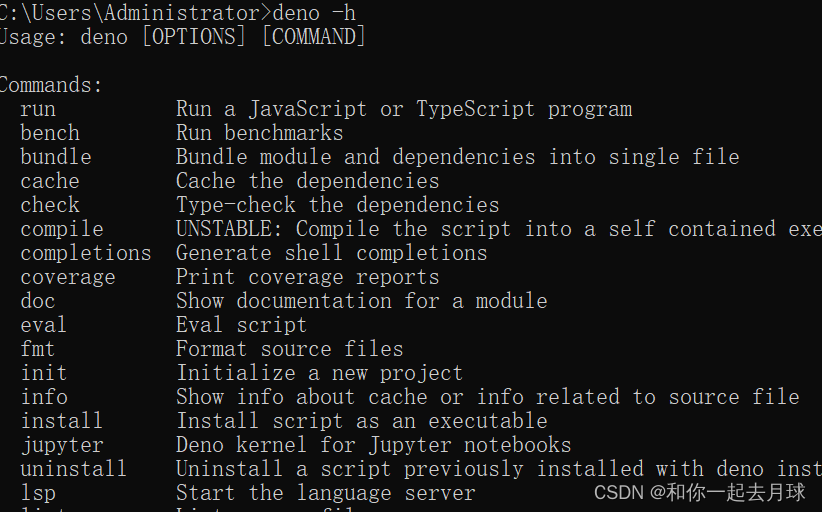

1、命令行界面

Deno是一个命令行程序。您应该熟悉一些简单的命令 到目前为止,我已经学习了这些示例,并且已经了解了shell的基础知识使用。

有多种方式可以查看主要帮助文本:

# Using the subcommand.

deno help

# Using the short flag -- outputs the same as above.

deno -h

# Using the long flag -- outputs more detailed help text where available.

deno --help我们可以deno的帮助命令,以此来了解deno其他相关命令的一些用法:

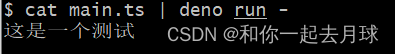

2、脚本源

2、脚本源

Deno可以从多个源获取脚本,一个文件名,一个URL和'-'到 从标准输入读取文件,后者对于与其他应用。

deno run main.ts

deno run https://mydomain.com/main.ts

cat main.ts | deno run -创建一个文件名为main.ts,内容如下:

console.log("这是一个测试")

我们可以发现Deno是可以从多个源来进行读取的。

3、脚本参数

与Deno运行时标志不同,您可以通过在脚本名称之后指定参数来将它们传递给您正在运行的脚本:

deno run main.ts a b -c --quiet请注意,在脚本名称之后传递的任何内容都将作为脚本传递 参数,而不作为Deno运行时标志使用。这导致了以下几点陷阱:

# Good. We grant net permission to net_client.ts.

deno run --allow-net net_client.ts

# Bad! --allow-net was passed to Deno.args, throws a net permission error.

deno run net_client.ts --allow-net不同位置标志根据其位置而被不同地解析。这是区分运行时标志和脚本参数的最符合逻辑和人体工程学的方法。事实上,这与任何其他流行的运行时的行为相同。

尝试节点-c index. js和节点index.js-c。第一个将仅根据节点的-c标志对index.js进行语法检查。第二个将执行index.js,并将-c传递给require("process").argv。

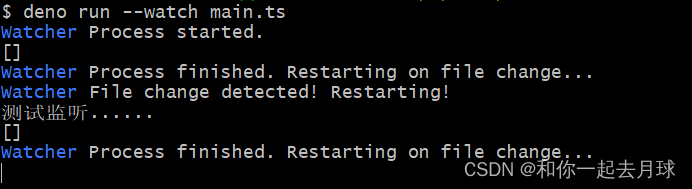

4、监听模式

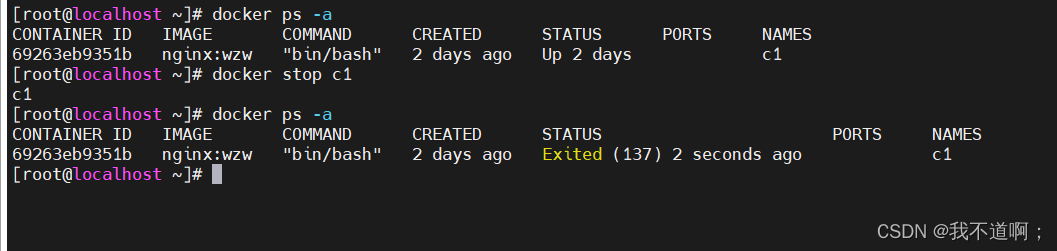

您可以将--watch标志提供给deno run、deno test、deno compile、 deno fmt启用内置文件监视器。被监视的文件 取决于使用的子命令:

deno run、deno test和deno compile为入口点,所有本地 将监视入口点静态导入的文件。- 对于deno fmt,所有指定为命令行参数的本地文件和目录(如果没有传递特定的文件/目录,则为工作目录)都会被监视。

每当磁盘上的一个监视文件发生更改时,程序将自动重新启动/格式化/测试/构建。

deno run --watch main.ts

deno test --watch

deno fmt --watch我们修改一下main.ts 文件的内容,看下对应监听的结果如何:

5、完整性标记(lock files)

可以将资源下载到该高速缓存的命令:deno cache, deno run、deno test、deno doc和deno compile。

--lock <FILE> Check the specified lock file

--lock-write Write lock file. Use with --lock.可以通过lock文件指定依赖,避免远程和本地缓存的不一致性。

6、缓存和编译标记

影响可以填充缓存的命令:deno cache、deno run、deno test、deno doc和deno编译。除了上面的标志,这包括那些影响模块解析、编译配置等的标志。

--config <FILE> Load configuration file

--import-map <FILE> Load import map file

--no-remote Do not resolve remote modules

--reload=<CACHE_BLOCKLIST> Reload source code cache (recompile TypeScript)

--unstable Enable unstable APIs7、运行时标记

影响执行用户代码的命令:deno run和deno test。这些包括上述所有内容以及以下内容。

7.1 类型检查标记

您可以使用以下命令对代码进行类型检查(而不执行):

deno check main.ts您也可以在执行代码之前使用--check deno run的参数:

deno run --check main.ts此标记影响deno run、deno eval、deno repl和deno cache。的 下表描述了各种子命令的类型检查行为。 这里“本地”意味着只有来自本地代码的错误才会引起类型错误。 从https URL(远程)导入的模块可能存在不 报道(To打开所有模块的类型检查,使用--check=all。)

| 子命令 | 类型检查方式 |

|---|---|

deno bench | 📁本地 |

deno cache | 无 |

deno check | 📁本地 |

deno test | 📁本地 |

deno eval | 无 |

deno repl | 无 |

deno run | 无 |

deno test | 📁本地 |

7.2 权限标记

7.2.1 权限

Deno默认是安全的。因此,除非您特别启用它,否则使用Deno运行的程序无法访问文件、网络或环境。访问安全敏感功能需要通过命令行标志或运行时权限提示向正在执行的脚本授予权限。这与Node有很大不同,Node依赖项自动授予对所有内容的完全访问权限,从而在项目中引入隐藏的漏洞。

7.2.2 放心地运行不受信任的代码

由于Deno默认不提供输入/输出访问,因此它对于运行不受信任的代码和审核第三方代码很有用。如果您正在构建或扩展运行用户生成代码的平台,您可以使用Deno安全地运行第三方代码,并通过Deno子托管或您选择的任何其他云平台托管此代码。

对于以下示例,mod.ts已被授予对文件系统的只读访问权限。它不能写入文件系统,或执行任何其他安全敏感功能。

deno run --allow-read mod.ts7.2.3 权限列表

以下权限可用:

- --allow-env=\<VARIABLE_NAME> 允许环境访问诸如获取和设置环境变量。从Deno 1.9开始,您可以指定一个可选的、逗号分隔的环境变量列表来提供允许的环境变量列表

- --allow-sys=\<API_NAME> 允许访问提供用户操作系统信息的API,例如Deno. osRelease()和Deno.systemMemoryInfo()。您可以从以下列表中指定允许的接口用逗号分隔列表:hostname、osRelease、osUptime、loadavg、networkInterface、systemMemoryInfo、uid和gid。这些字符串映射到Deno命名空间中提供操作系统信息的函数。

- --allow-hrtime 允许高分辨率时间测量。高分辨率时间可用于定时攻击和指纹识别。

- --allow-net=\<IP/HOSTNAME> 允许网络访问。您可以指定一个可选的、逗号分隔的IP地址或主机名列表(可选地使用端口),以提供允许的网络地址的允许列表。

- --allow-ffi=\<PATH> 允许加载动态库。您可以指定一个可选的、逗号分隔的目录或文件列表,以提供允许加载的动态库的允许列表。请注意,动态库不是在沙盒中运行的,因此没有与Deno进程相同的安全限制。因此,请谨慎使用。请注意--let-ffi是一个不稳定的功能。

- --allow-read=\<PATH> 允许文件系统读取访问。您可以指定可选的、逗号分隔的目录或文件列表,以提供允许的文件系统访问列表。

- --allow-run=\<PROGRAM_NAME> 允许运行子进程。从Deno 1.9开始,您可以指定一个可选的、逗号分隔的子进程列表来提供允许子进程的允许列表。请注意,子进程不在沙盒中运行,因此没有与Deno进程相同的安全限制。因此,请谨慎使用。

- --allow-write=\<PATH> 允许文件系统可写入。您可以指定可选的、逗号分隔的目录或文件列表,以提供允许的文件系统访问的允许列表。

- -A, --allow-all 允许所有权限。这将启用所有安全敏感功能。谨慎使用。

从Deno 1.36开始,可以使用以下标志:

- --deny-env=\<VARIABLE_NAME> 拒绝环境变量的获取和设置。您可以指定一个可选的、逗号分隔的环境变量列表来提供允许的环境变量的允许列表。此处指定的任何环境变量都将被拒绝访问,即使它们是在--let-env中指定的。

- --deny-sys=\<API_NAME> 拒绝访问提供用户操作系统信息的API。

- --deny-hrtime 禁用高分辨率时间,高分辨率时间可用于计时攻击和指纹识别。

- --deny-net=\<IP/HOSTNAME> 禁用网络访问。您可以指定一个可选的、逗号分隔的IP地址或主机名列表(可选带有端口)来提供网络地址的拒绝列表。此处指定的任何地址都将被拒绝访问,即使它们是在--allo-net中指定的。

- --deny-ffi=\<PATH> 拒绝加载动态库。您可以指定一个可选的、逗号分隔的目录或文件列表,以提供允许加载的动态库的拒绝列表。此处指定的任何库都将被拒绝访问,即使它们是在--let-ffi中指定的。请注意--den-ffi是一个不稳定的功能。

- --deny-read=\<PATH> 拒绝文件系统读取。您可以指定一个可选的、逗号分隔的目录或文件列表,以提供允许的文件系统访问的拒绝列表。此处指定的任何路径都将被拒绝访问,即使它们是在--allo-read中指定的。

- --deny-run=\<PROGRAM_NAME> 拒绝正在运行的子进程。您可以指定一个可选的、逗号分隔的子进程列表来提供允许的子进程的拒绝列表。请注意,子进程不是在沙盒中运行的,因此没有与Deno进程相同的安全限制。因此,请谨慎使用。此处指定的任何程序都将被拒绝访问,即使它们是在--all-run中指定的。

- --deny-write=\<PATH> 拒绝文件系统可写入。您可以指定一个可选的、逗号分隔的目录或文件列表,以提供允许的文件系统访问的拒绝列表。此处指定的任何路径都将被拒绝访问,即使它们是在--allo-write中指定的。

7.2.4 可配置权限

某些权限允许您对特定的实体列表(文件、服务器等)而不是所有实体开放权限。

文件系统访问

此示例通过允许对 /usr目录的只读访问来限制文件系统访问。结果,当进程试图读取 /etc目录中的文件时,执行失败:

$ deno run --allow-read=/c/Users https://deno.land/std@0.198.0/examples/cat.ts /d/2023/deno_1/main.ts

Download https://deno.land/std@0.198.0/examples/cat.ts

Error clearing stdin for permission prompt. Could not emulate enter key press: 句柄无效。 (os error 6)

error: Uncaught PermissionDenied: Requires read access to "D:/2023/deno_1/main.ts", run again with the --allow-read flag

const file = await Deno.open(filename);

^

at Object.open (ext:deno_fs/30_fs.js:574:26)

at https://deno.land/std@0.198.0/examples/cat.ts:10:27

使用正确的权限再次尝试,允许访问 /etc:

deno run --allow-read=/d https://deno.land/std@0.198.0/examples/cat.ts /d/2023/deno_1/main.ts

// main.ts

console.log("测试监听......")

console.log(Deno.args); // [ "a", "b", "-c", "--quiet" ]

您可以使用--denen-read进一步限制某些子路径不可访问

deno run --allow-read=/d --deny-read=/d/2023 https://deno.land/std@0.198.0/examples/cat.ts /d/2023/deno_1/main.ts

error: Uncaught PermissionDenied: Requires read access to "D:/2023/deno_1/main.ts", run again with the --allow-read flag

const file = await Deno.open(filename);

^

at Object.open (ext:deno_fs/30_fs.js:574:26)

at https://deno.land/std@0.198.0/examples/cat.ts:10:27

网络访问

// fetch.js

const result = await fetch("https://deno.land/");下面是如何允许网络访问特定主机名或IP地址的示例,可以选择锁定到指定端口:

# 多个主机, 允许所有端口访问

deno run --allow-net=github.com,deno.land fetch.js

# 一个主机,端口为80:

deno run --allow-net=deno.land:80 fetch.js

# 一个IPv4地址,端口为443

deno run --allow-net=1.1.1.1:443 fetch.js

# 一个IPv6地址, 允许所有端口访问

deno run --allow-net=[2606:4700:4700::1111] fetch.js您可以使用--deny-net将某些域限制为永远不可访问

// 允许与除myserver.com以外的所有地址建立网络连接。

deno run --allow-net --deny-net=myserver.com fetch.js如果fetch. js尝试与任何未明确允许的主机名或IP建立网络连接,相关调用将引发异常。

环境变量

// env.js

Deno.env.get("HOME");这是一个如何允许访问环境变量的示例:

# 允许所有环境变量

deno run --allow-env env.js

# Allow access to only the HOME env var

deno run --allow-env=HOME env.jsWindows用户注意事项:环境变量在Windows上不区分大小写,因此Deno也不区分大小写地匹配它们(仅在Windows上)。

您可以使用--denn-env标志将某些env var限制为永远无法访问:

#允许除AWS_ACCESS_KEY_ID和AWS_SECRET_ACCESS_KEY之外的所有环境变量。

deno run --allow-env --deny-env=AWS_ACCESS_KEY_ID,AWS_SECRET_ACCESS_KEY env.js子进程权限

子进程非常强大,可能有点吓人:不管你授予产生它们的Deno进程什么权限,它们都有权限系统资源。unix系统上的cat程序可以用来从磁盘读取文件。如果你通过Deno.runAPI启动这个程序,即使父Deno进程不能直接读取文件,它也能从磁盘读取文件。这通常被称为越权。

因此,请确保仔细考虑是否要授予程序--all-run访问权限:它本质上使Deno安全沙盒无效。如果您确实需要生成特定的可执行文件,您可以通过将特定的可执行文件名称传递给--all-run标志来限制Deno进程可以启动哪些程序来降低风险。

// run.js

const proc = Deno.run({ cmd: ["whoami"] });# 只允许生成一个“whoami”子进程

deno run --allow-run=whoami run.js

# 允许运行任何子进程

deno run --allow-run run.js您只能限制允许的可执行文件;如果授予执行它的权限,则可以传递任何参数。例如,如果您传递--allo-run=cat,则用户可以使用cat读取任何文件。

您可以使用--den-run标志将某些可执行文件限制为永远无法访问:

# 禁止生成“git”

deno run --allow-run --deny-run=git run.js