导语

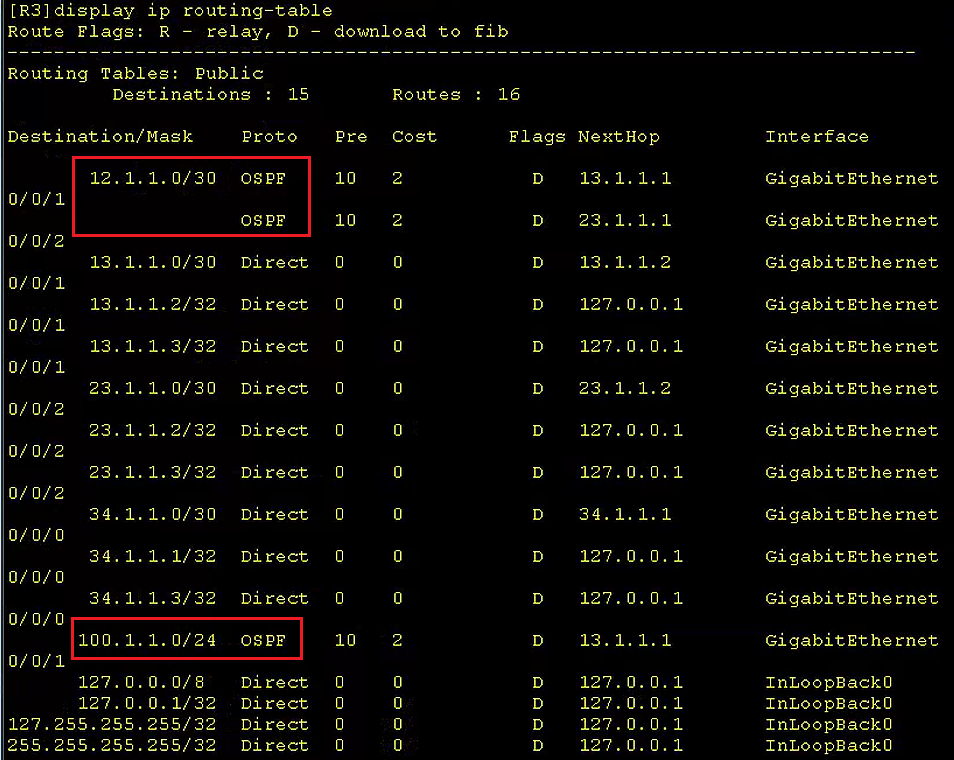

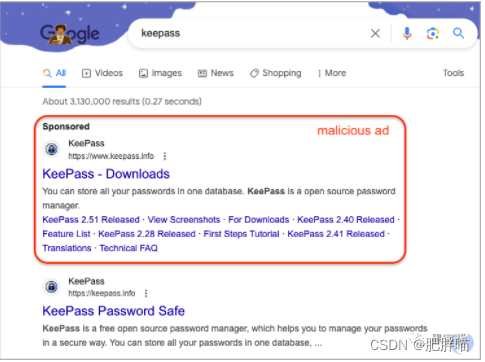

近日,一起利用Google Ads和Punycode进行恶意软件传播的事件引起了广泛关注。该事件利用虚假KeePass下载网站,通过Punycode编码伪装成KeePass密码管理器的官方域名,并在Google Ads广告中推广,诱导用户下载恶意软件。这种新型的威胁手段让用户难以发现,给网络安全带来了新的挑战。

恶意软件利用Punycode进行伪装

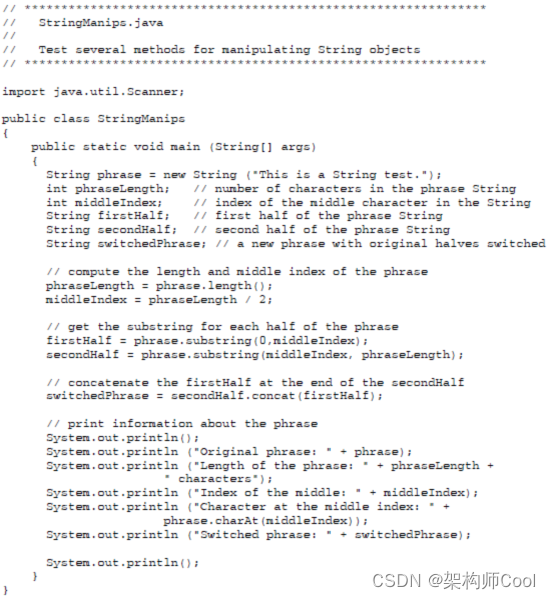

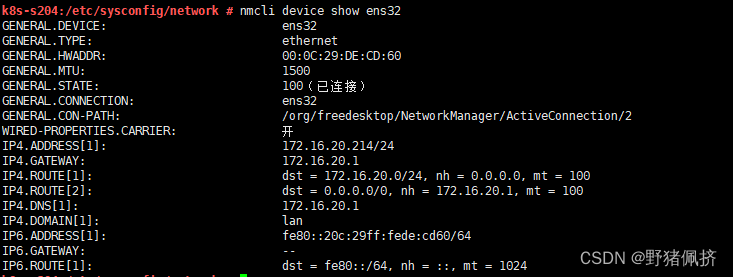

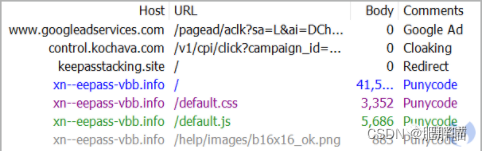

该恶意软件利用Punycode编码注册了一个与KeePass官方网站极为相似的域名,通过一系列重定向,将用户引导至伪装的KeePass网站(https://xn–eepass-vbb[.]info/)。这种编码方法可以将非拉丁字符(如西里尔文、阿拉伯文、希腊文、中文等)转换为ASCII字符,以便在DNS(域名系统)中使用。威胁行为者滥用Punycode编码注册域名,使其与合法网站看起来非常相似,但仅在一个字符上略有不同。这种攻击被称为“同形攻击”。

尽管大多数用户很难察觉到伪装网站上的微小视觉差异,但这恰恰揭示了此次攻击中使用的技术手段。

威胁行为分析

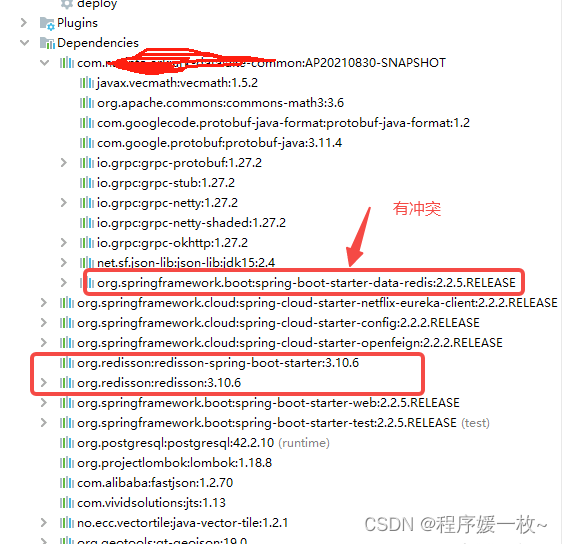

通过点击伪装网站上的下载链接,用户将收到一个名为’KeePass-2.55-Setup.msix’的数字签名MSI安装程序,其中包含与FakeBat恶意软件加载器相关联的PowerShell脚本。

FakeBat是与恶意广告活动相关的恶意软件加载器/投放器,早在2022年11月就开始出现。尽管目前尚不清楚此次攻击中的最终恶意软件负载是什么,但Sophos在2023年7月的一份报告中将FakeBat与Redline、Ursniff和Rhadamathys等信息窃取软件联系在一起。

此次恶意软件活动不仅针对KeePass,还伪装成其他知名软件,如WinSCP和PyCharm Professional。这表明威胁行为者正不断寻找新的伪装对象,以提高攻击的成功率。

总结

此次虚假KeePass网站利用Google Ads和Punycode推送恶意软件的事件再次提醒我们,网络安全形势严峻。作为用户,我们需要保持警惕,避免点击可疑链接和下载来路不明的文件。同时,厂商和广告平台也应加强安全措施,提高威胁检测和防御能力,共同打击网络犯罪行为。

获取最新资讯、资源合集。欢迎关注公众号:黑客帮