🍬 博主介绍

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

- 🍬 博主介绍

- 中华人民共和国网络安全法

- 文章内容仅用于以防御为目的的演示请勿用于其他用途,否则后果自负

- 漏洞发布要求

- 1.越权漏洞原理

- 1.1 为什么学习越权漏洞

- 1.2 从开发需求看原理

- 1.3 越权漏洞产生关键点:

- 1.4 基于角色的访问控制(RBAC:Role-Based Access Control)

- 1.4 越权漏洞类型:

- 1.5 思考:

- 2.越权漏洞测试规范

- 3.水平越权测试

- 3.1 常见资源关联字段格式.

- 3.2 实例一

- 3.3 实例二

- 3.3 实例三

- 4.垂直越权普通测试

- 4.1 常见资源关联字段格式.

- 4.2 垂直越权常见测试点

- 4.3 实例

- 4.4 实际情况中测试方法

- 4.4.1 案例案例一

- 4.4.2 案例案例二

- 4.5 常见逻辑漏洞案例

- 4.5.1 任意用户密码找回(验证码暴破)

- 4.5.2 任意用户密码找回(接口直接返回验证码)

- 4.5.3 任意用户密码找回(找回密码链接无随机值)

- 4.5.4 一元支付漏洞

- 5、前文分享

- 中华人民共和国网络安全法

- 文章内容仅用于以防御为目的的演示请勿用于其他用途,否则后果自负

- 漏洞发布要求

注:本文部分素材来源于网络,如有侵权请联系删除。

中华人民共和国网络安全法

第二十七条

任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动:不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序、工具,明知他人从事危害网络安全的活动的,不得为其提供技术支持、广告推广、支付结算等帮助。

文章内容仅用于以防御为目的的演示请勿用于其他用途,否则后果自负

漏洞发布要求

1.不得在网络产品提供者提供网络产品安全漏洞修补措施之前发布漏洞信息

2.不得发布网络运营者在用的网络、信息系统及其设备存在安全漏洞的细节情况不得刻意夸大网络产品安全漏洞的危害和风险,

3.不得利用网络产品安全漏洞信息实施恶意炒作或者进行诈骗、敲诈勒索等违法犯罪活动

4.不得发布或者提供专门用于利用网络产品安全漏洞从事危害网络安全活动的程序和工具5. 5.在发布网络产品安全漏洞时,应当同步发布修补或者防范措施

6.在国家举办重大活动期间,未经公安部同意,不得擅自发布网络产品安全漏洞信息

7.不得将未公开的网络产品安全漏洞信息向网络产品提供者之外的境外组织或者个人提供

8.法律法规的其他相关规定

1.越权漏洞原理

1.1 为什么学习越权漏洞

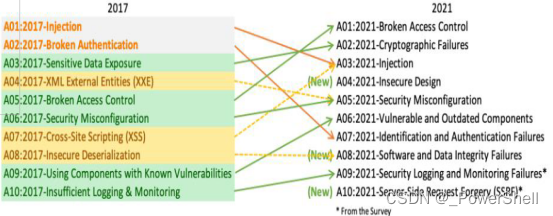

1.2021 owasp top10 第一名

2.目前WAF无法拦截(拦截明显的测试方法,越权是逻辑类,没有通用的测试语句)

3.无法全自动化发现(逻辑类无法利用扫描器)

1.2 从开发需求看原理

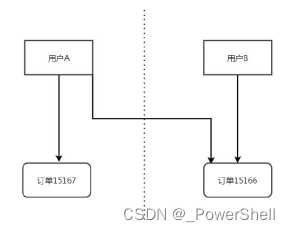

开发需求:用户可查看个人订单详情

实现结果:用户访问www.test.com/order_detail.php?id=15167,查看id为15167的订单详情

1.获取用户传递的id参数值15167

2.去数据库中订单表查询id为15167的订单内容

3.将订单详情内容回显至浏览器

1.3 越权漏洞产生关键点:

- 用户提交(主动或被动)的数据内容被带入到资源操作(增删改查)逻辑中

- 后端程序未对请求操作资源的用户身份进行合理判断

1.4 基于角色的访问控制(RBAC:Role-Based Access Control)

网站常见角色划分

- 游客(guest)

- 会员(member)

- 管理员(admin)

1.4 越权漏洞类型:

- 水平越权/平行越权:相同角色间的越权请求

- 垂直越权:低等级角色与高等级角色间的越权请求

1.5 思考:

普通用户A读取到管理员B的订单信息,那么这是水平越权还是垂直越权?

垂直 或者 平行,更多的时候是水平

查看订单信息的权限,会员都有,不需要管理员权限

看到管理员订单,也是查看订单信息,是同一个权限,不同人

2.越权漏洞测试规范

越权漏洞:越权读取的时候,能读取到的真实数据不超过5组,严禁进行批量读取。帐号可注册的情况下,只允许用自己的2个帐号验证漏洞效果,不要涉及线上正常用户的帐号,越权增删改,请使用自己测试帐号进行。帐号不可注册的情况下,如果获取到该系统的账密并验证成功,如需进一步安全测试,请咨询管理员得到同意后进行测试。

SRC行业安全测试规范

3.水平越权测试

寻找与具体资源关联的字段,并尝试按字段格式修改为其他值,观察能否操作其他用户资源。

3.1 常见资源关联字段格式.

- 整型格式id=1100 (id型)

- 用户名格式username=zhangsan (username型)

- 其他可推理格式userid = MTEwMQ%3D%3D (base64型)

3.2 实例一

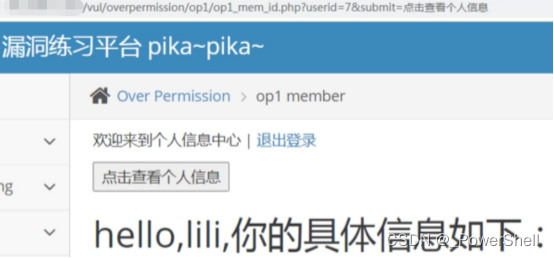

查询lili的信息发现字段username,lili改为lucy,可查看lucy的信息

这种实际情况中相对较少,通常是id型的

3.3 实例二

通常是这种(userid)

为什么常见:因为数据表有主键id值

3.3 实例三

通过加密,更改userid值

4.垂直越权普通测试

4.1 常见资源关联字段格式.

寻找与角色关联的字段,并尝试按字段格式修改为其他值,观察能否操作高级别用户资源

常见角色相关参数

user_type

user_status

role_id

is_admin

4.2 垂直越权常见测试点

注册用户时,是否包含角色相关字段

cookies中是否包含角色相关字段

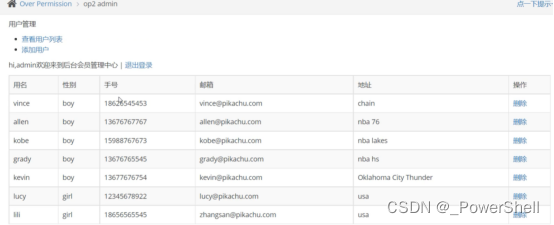

4.3 实例

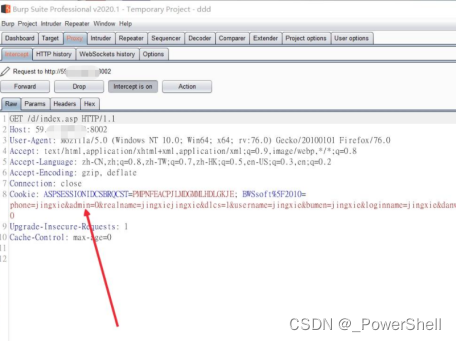

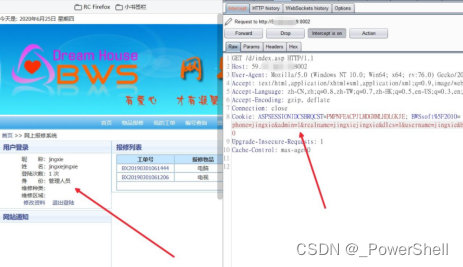

1.管理员用户admin用户权限

2.普通用户pikachu用户权限

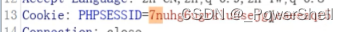

3.admin账户添加一个普通账户test(抓包),如果pikachu也能创建成功就是垂直越权

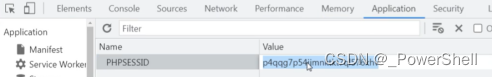

pikachu用户的cookie

4.管理员用户cookie

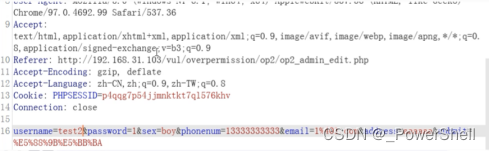

5.利用pikachu用户cookie 实现创建test2用户

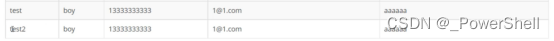

6.创建成功:存在越权

4.4 实际情况中测试方法

实际中不会有管理员账号,垂直越权比水平越权稍微少一些

4.4.1 案例案例一

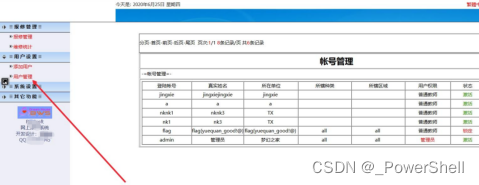

1.注册账户

2.登录为普通用户

3.查看数据包,发现cookie中存在admin字段并且值为0

4.尝试修改admin字段值为1后,变成管理员权限

5.可进入后台管理功能,实现管理账户

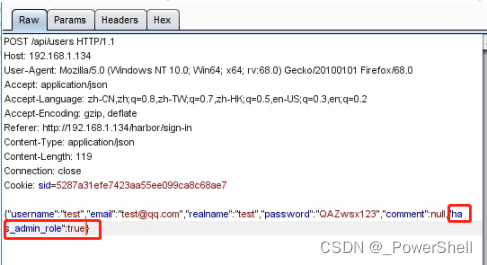

4.4.2 案例案例二

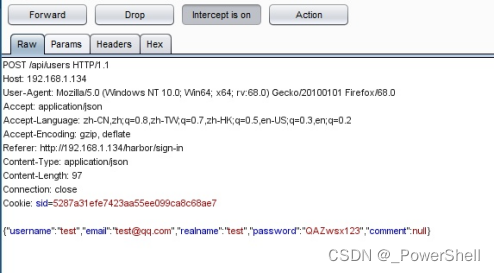

1.正常注册账户

2.注册数据包如图

3.添加”has_admin_role”字段,值为true

4.使用创建账户登陆,即为管理员权限

4.5 常见逻辑漏洞案例

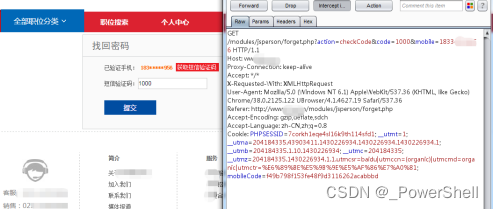

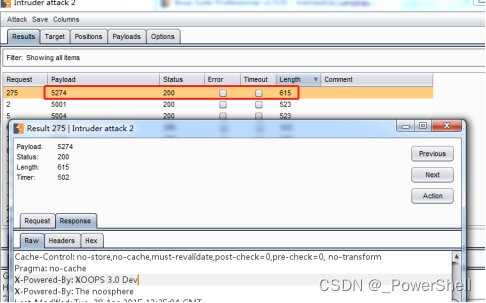

4.5.1 任意用户密码找回(验证码暴破)

1.找回密码功能,随意填写验证码,抓取数据包

2.对验证码字段code暴力破解,成功跑出验证码

3.成功进入修改密码页面

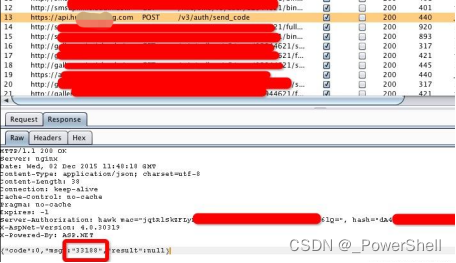

4.5.2 任意用户密码找回(接口直接返回验证码)

1.找回密码截图

2.抓包发现接口直接返回验证码

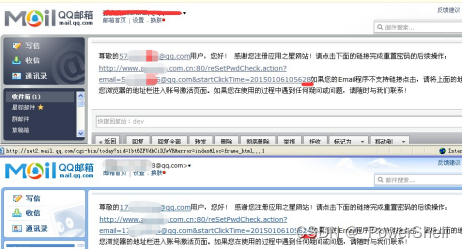

4.5.3 任意用户密码找回(找回密码链接无随机值)

1.注册两个账户,尽量相隔短时间找回密码

2.查看邮箱中找回密码链接,发现time字段仅相差4个数

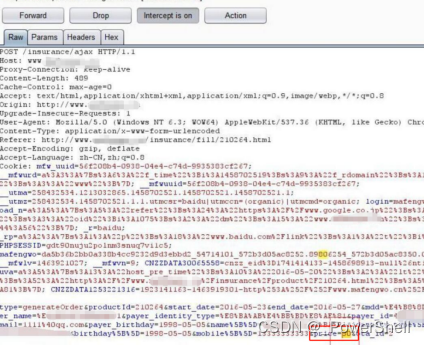

4.5.4 一元支付漏洞

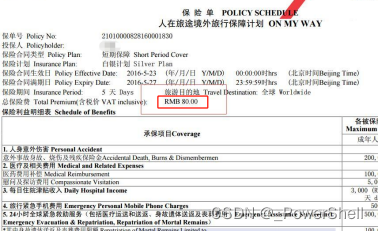

1.购买80元保险

2.填写相关信息,可看到支付金额为80

3.下一步时抓包,修改数据包金额字段为1

4.进入支付页面,金额为1元

5.查看保单,可以看到购买了价值80元的保险

5、前文分享

[ 漏洞挖掘基础篇一 ] 信息收集之在线收集

[ 漏洞挖掘基础篇二 ] 信息收集之工具站点

[ 漏洞挖掘基础篇三 ] 漏洞挖掘之fuzz测试

[ 漏洞挖掘基础篇四 ] 漏洞挖掘之 SQL 注入挖掘

[ 漏洞挖掘基础篇五 ] 漏洞挖掘之 XSS 注入挖掘

中华人民共和国网络安全法

第二十七条

任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动:不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序、工具,明知他人从事危害网络安全的活动的,不得为其提供技术支持、广告推广、支付结算等帮助。

文章内容仅用于以防御为目的的演示请勿用于其他用途,否则后果自负

漏洞发布要求

1.不得在网络产品提供者提供网络产品安全漏洞修补措施之前发布漏洞信息

2.不得发布网络运营者在用的网络、信息系统及其设备存在安全漏洞的细节情况不得刻意夸大网络产品安全漏洞的危害和风险,

3.不得利用网络产品安全漏洞信息实施恶意炒作或者进行诈骗、敲诈勒索等违法犯罪活动

4.不得发布或者提供专门用于利用网络产品安全漏洞从事危害网络安全活动的程序和工具5. 5.在发布网络产品安全漏洞时,应当同步发布修补或者防范措施

6.在国家举办重大活动期间,未经公安部同意,不得擅自发布网络产品安全漏洞信息

7.不得将未公开的网络产品安全漏洞信息向网络产品提供者之外的境外组织或者个人提供

8.法律法规的其他相关规定